Tomcat

Professional

- Messages

- 2,689

- Reaction score

- 913

- Points

- 113

Исследователи кибербезопасности обнаружили, что вредоносное ПО, известное как BLOODALCHEMY, используемое в атаках на правительственные организации в Южной и Юго-Восточной Азии, на самом деле является обновленной версией Deed RAT, которая, как полагают, является преемницей ShadowPad.

"Источником BLOODALCHEMY и Deed RAT является ShadowPad, и, учитывая историю использования ShadowPad в многочисленных кампаниях APT, крайне важно уделять особое внимание тенденциям использования этого вредоносного ПО", - заявила японская компания ITOCHU Cyber & Intelligence.

BLOODALCHEMY была впервые задокументирована Лабораторией Elastic Security Labs в октябре 2023 года в связи с кампанией, организованной вторжением, которое, как она отслеживает, обозначено как REF5961, нацеленным на страны Ассоциации государств Юго-Восточной Азии (АСЕАН).

Бэкдор barebones x86, написанный на C, внедряется в подписанный доброкачественный процесс ("BrDifxapi.exe"), использующем технику, называемую боковой загрузкой DLL, и способном перезаписывать набор инструментов, собирать информацию о хосте, загружать дополнительные полезные данные, а также деинсталлировать и завершать работу.

"Хотя это и не подтверждено, наличие столь небольшого количества эффективных команд указывает на то, что вредоносное ПО может быть вспомогательной функцией более крупного набора вторжений или пакета вредоносного ПО, все еще находящегося в разработке, или чрезвычайно сфокусированной вредоносной программой для определенного тактического использования", - отметили тогда исследователи Elastic.

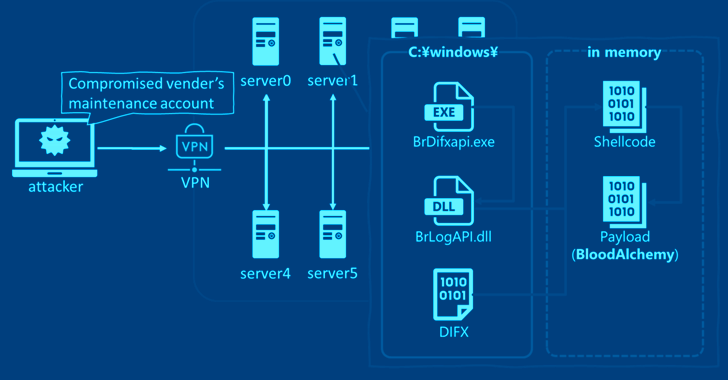

Было замечено развертывание цепочек атак, компрометирующих учетную запись обслуживания на устройстве VPN для получения начального доступа к deploy BrDifxapi.exe, который затем используется для дополнительной загрузки BrLogAPI.dll, загрузчике, который отвечает за выполнение шелл-кода BLOODALCHEMY в памяти после извлечения его из файла с именем DIFX.

Вредоносное ПО использует так называемый режим запуска, который определяет его поведение, эффективно позволяя ему уклоняться от анализа в изолированных средах, настраивать сохраняемость, устанавливать контакт с удаленным сервером и управлять зараженным хостом с помощью реализованных команд бэкдора.

Проведенный ITOCHU анализ BLOODALCHEMY также выявил сходство кода с Deed RAT, многогранным вредоносным ПО, используемым исключительно злоумышленником, известным как Space Pirates, и рассматривается как следующая итерация ShadowPad, которая сама по себе является эволюцией PlugX.

"Первый удивительно схожий момент - это уникальные структуры данных заголовка полезной нагрузки как в BloodAlchemy, так и в Deed RAT", - заявили в компании. "Было обнаружено некоторое сходство в процессе загрузки шелл-кода, а также в файле DLL, используемом для чтения шелл-кода".

Стоит отметить, что как PlugX (Korplug), так и ShadowPad (он же PoisonPlug) на протяжении многих лет широко использовались китайскими хакерскими группами nexus.

Раскрытие происходит в связи с тем, что связанный с Китаем субъект угрозы, известный как Sharp Dragon (ранее Sharp Panda), расширил свое таргетирование, включив правительственные организации в Африке и Карибском бассейне в рамках продолжающейся кампании кибершпионажа.