Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Было замечено, что вредоносные приложения для Android, маскирующиеся под Google, Instagram, Snapchat, WhatsApp и X (ранее Twitter), крадут учетные данные пользователей со скомпрометированных устройств.

"Это вредоносное ПО использует значки известных приложений для Android, чтобы ввести пользователей в заблуждение и обманом заставить жертв установить вредоносное приложение на свои устройства", - говорится в недавнем отчете исследовательской группы SonicWall Capture Labs по изучению угроз.

Вектор распространения кампании в настоящее время неясен. Однако, как только приложение устанавливается на телефоны пользователей, оно запрашивает у них разрешения на доступ к службам специальных возможностей и device administrator API, ныне устаревшей функции, которая предоставляет функции администрирования устройств на системном уровне.

Получение этих разрешений позволяет приложению-мошеннику получить контроль над устройством, позволяя выполнять произвольные действия, начиная от кражи данных и заканчивая внедрением вредоносного ПО, без ведома жертв.

Вредоносная программа предназначена для установления соединений с сервером управления (C2) для получения команд для выполнения, что позволяет ей получать доступ к спискам контактов, SMS-сообщениям, журналам вызовов, списку установленных приложений; отправлять SMS-сообщения; открывать фишинговые страницы в веб-браузере и переключать фонарик камеры.

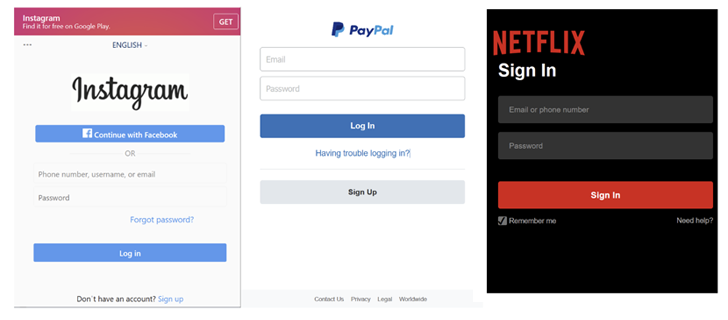

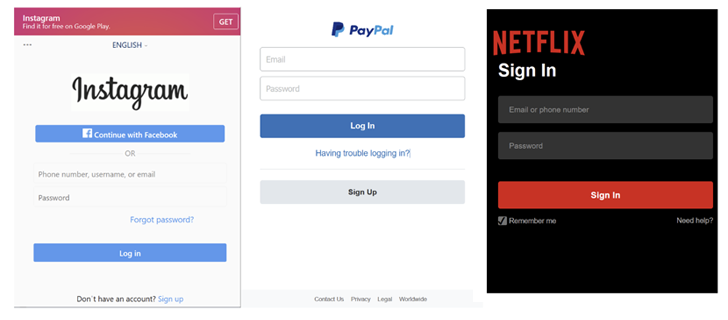

Фишинговые URL-адреса имитируют страницы входа в систему таких известных сервисов, как Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress и Yahoo.

Компания Symantec, принадлежащая Broadcom, предупредила о кампании социальной инженерии, в рамках которой WhatsApp используется в качестве средства доставки для распространения нового вредоносного ПО для Android, выдаваемого за приложение, связанное с защитой.

"После успешной доставки приложение установится само под видом приложения для контактов", - заявили в Symantec. "При запуске приложение запрашивает разрешения для SMS, контактов, хранилища и телефона и впоследствии удаляется из поля зрения".

Это также следует за обнаружением вредоносных кампаний, распространяющих банковские трояны для Android, такие как Coper, которые способны собирать конфиденциальную информацию и отображать поддельные оверлеи окон, обманом заставляя пользователей неосознанно передавать свои учетные данные.

На прошлой неделе Национальный центр кибербезопасности Финляндии (NCSC-FI) показал, что сообщения smishing используются для направления пользователей к вредоносному ПО для Android, которое крадет банковские данные.

В цепочке атак используется технология, называемая телефонной атакой (TOAD), при которой SMS-сообщения побуждают получателей позвонить по определенному номеру в связи с требованием о взыскании долга.

После совершения звонка мошенник на другом конце провода сообщает жертве, что сообщение является мошенническим и что им следует установить на свой телефон антивирусное приложение для защиты.

Они также инструктируют абонента нажать на ссылку, отправленную во втором текстовом сообщении, для установки предполагаемого программного обеспечения безопасности, но на самом деле это вредоносное ПО, разработанное для кражи учетных данных онлайн-банка и, в конечном итоге, осуществления несанкционированных переводов средств.

Хотя NCSC-FI не определила точную разновидность вредоносного ПО для Android, использованного при атаке, предполагается, что это Vultr, который в начале прошлого месяца NCC Group подробно описала как использующий практически идентичный процесс для проникновения на устройства.

В последние месяцы также были обнаружены вредоносные программы на базе Android, такие как Tambir и Dwphon, с различными функциями сбора данных об устройствах, причем последние нацелены на мобильные телефоны китайских производителей и в первую очередь предназначены для российского рынка.

"Dwphon поставляется как компонент приложения для обновления системы и обладает многими характеристиками предустановленного вредоносного ПО для Android", - сказал Касперский.

"Точный путь заражения неясен, но есть предположение, что зараженное приложение было встроено в прошивку в результате возможной атаки по цепочке поставок".

Данные телеметрии, проанализированные российской фирмой по кибербезопасности, показывают, что число пользователей Android, атакованных банковским вредоносным ПО, увеличилось на 32% по сравнению с предыдущим годом, подскочив с 57 219 до 75 521. Большинство случаев заражения были зарегистрированы в Турции, Саудовской Аравии, Испании, Швейцарии и Индии.

"Хотя число пользователей, пострадавших от вредоносного ПО для ПК-банкинга, продолжает сокращаться, [...] в 2023 году число пользователей, столкнувшихся с троянами для мобильного банкинга, значительно увеличилось", - отметил Касперский.

"Это вредоносное ПО использует значки известных приложений для Android, чтобы ввести пользователей в заблуждение и обманом заставить жертв установить вредоносное приложение на свои устройства", - говорится в недавнем отчете исследовательской группы SonicWall Capture Labs по изучению угроз.

Вектор распространения кампании в настоящее время неясен. Однако, как только приложение устанавливается на телефоны пользователей, оно запрашивает у них разрешения на доступ к службам специальных возможностей и device administrator API, ныне устаревшей функции, которая предоставляет функции администрирования устройств на системном уровне.

Получение этих разрешений позволяет приложению-мошеннику получить контроль над устройством, позволяя выполнять произвольные действия, начиная от кражи данных и заканчивая внедрением вредоносного ПО, без ведома жертв.

Вредоносная программа предназначена для установления соединений с сервером управления (C2) для получения команд для выполнения, что позволяет ей получать доступ к спискам контактов, SMS-сообщениям, журналам вызовов, списку установленных приложений; отправлять SMS-сообщения; открывать фишинговые страницы в веб-браузере и переключать фонарик камеры.

Фишинговые URL-адреса имитируют страницы входа в систему таких известных сервисов, как Facebook, GitHub, Instagram, LinkedIn, Microsoft, Netflix, PayPal, Proton Mail, Snapchat, Tumblr, X, WordPress и Yahoo.

Компания Symantec, принадлежащая Broadcom, предупредила о кампании социальной инженерии, в рамках которой WhatsApp используется в качестве средства доставки для распространения нового вредоносного ПО для Android, выдаваемого за приложение, связанное с защитой.

"После успешной доставки приложение установится само под видом приложения для контактов", - заявили в Symantec. "При запуске приложение запрашивает разрешения для SMS, контактов, хранилища и телефона и впоследствии удаляется из поля зрения".

Это также следует за обнаружением вредоносных кампаний, распространяющих банковские трояны для Android, такие как Coper, которые способны собирать конфиденциальную информацию и отображать поддельные оверлеи окон, обманом заставляя пользователей неосознанно передавать свои учетные данные.

На прошлой неделе Национальный центр кибербезопасности Финляндии (NCSC-FI) показал, что сообщения smishing используются для направления пользователей к вредоносному ПО для Android, которое крадет банковские данные.

В цепочке атак используется технология, называемая телефонной атакой (TOAD), при которой SMS-сообщения побуждают получателей позвонить по определенному номеру в связи с требованием о взыскании долга.

После совершения звонка мошенник на другом конце провода сообщает жертве, что сообщение является мошенническим и что им следует установить на свой телефон антивирусное приложение для защиты.

Они также инструктируют абонента нажать на ссылку, отправленную во втором текстовом сообщении, для установки предполагаемого программного обеспечения безопасности, но на самом деле это вредоносное ПО, разработанное для кражи учетных данных онлайн-банка и, в конечном итоге, осуществления несанкционированных переводов средств.

Хотя NCSC-FI не определила точную разновидность вредоносного ПО для Android, использованного при атаке, предполагается, что это Vultr, который в начале прошлого месяца NCC Group подробно описала как использующий практически идентичный процесс для проникновения на устройства.

В последние месяцы также были обнаружены вредоносные программы на базе Android, такие как Tambir и Dwphon, с различными функциями сбора данных об устройствах, причем последние нацелены на мобильные телефоны китайских производителей и в первую очередь предназначены для российского рынка.

"Dwphon поставляется как компонент приложения для обновления системы и обладает многими характеристиками предустановленного вредоносного ПО для Android", - сказал Касперский.

"Точный путь заражения неясен, но есть предположение, что зараженное приложение было встроено в прошивку в результате возможной атаки по цепочке поставок".

Данные телеметрии, проанализированные российской фирмой по кибербезопасности, показывают, что число пользователей Android, атакованных банковским вредоносным ПО, увеличилось на 32% по сравнению с предыдущим годом, подскочив с 57 219 до 75 521. Большинство случаев заражения были зарегистрированы в Турции, Саудовской Аравии, Испании, Швейцарии и Индии.

"Хотя число пользователей, пострадавших от вредоносного ПО для ПК-банкинга, продолжает сокращаться, [...] в 2023 году число пользователей, столкнувшихся с троянами для мобильного банкинга, значительно увеличилось", - отметил Касперский.