Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Китайские пользователи, ищущие законное программное обеспечение, такое как Notepad ++ и VNote, в поисковых системах, таких как Baidu, подвергаются атакам вредоносной рекламы и поддельных ссылок для распространения троянских версий программного обеспечения и, в конечном итоге, развертывания Geacon, реализации Cobalt Strike на базе Golang.

"Вредоносный сайт, обнаруженный в поиске notepad ++, распространяется через рекламный блок", - сказал исследователь Касперского Сергей Пузан.

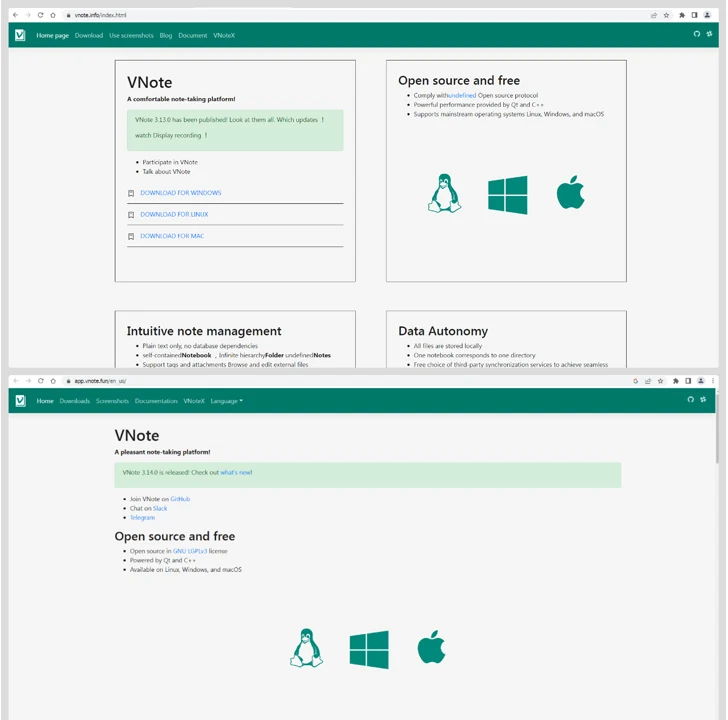

"Открыв его, внимательный пользователь сразу заметит забавную нестыковку: адрес веб-сайта содержит строку vnote, в заголовке предлагается загрузить Notepad -- (аналог Notepad ++, также распространяемый как программное обеспечение с открытым исходным кодом), в то время как на изображении гордо изображен Notepad ++. На самом деле загруженные отсюда пакеты содержат Notepad --."

Веб-сайт под названием vnote.fuwenkeji[.]cn содержит ссылки для скачивания версий программного обеспечения для Windows, Linux и macOS, при этом ссылка на вариант для Windows указывает на официальный репозиторий Gitee, содержащий Notepad-- installer ("Notepad--v2.10.0-plugin-Installer.exe").

С другой стороны, версии для Linux и macOS приводят к появлению вредоносных установочных пакетов, размещенных на vnote-1321786806.cos.ap-hongkong.myqcloud[.]com.

Аналогичным образом поддельные веб-сайты-двойники VNote ("vnote[.]info" и "vnotepad[.]com") ведут к тому же набору ссылок myqcloud[.]com, в данном случае также указывающих на установщик Windows, размещенный в домене. Тем не менее, ссылки на потенциально вредоносные версии VNote больше не активны.

Анализ модифицированных установщиков Notepad-- показывает, что они предназначены для получения полезной нагрузки следующего этапа с удаленного сервера, бэкдора, который имеет сходство с Geac.

Он способен создавать SSH-соединения, выполнять файловые операции, перечислять процессы, получать доступ к содержимому буфера обмена, выполнять файлы, загружать и скачивать файлы, делать скриншоты и даже переходить в спящий режим. Управление (C2) осуществляется с помощью протокола HTTPS.

Развитие происходит из-за того, что вредоносные кампании также действовали как канал для распространения других вредоносных программ, таких как FakeBat (он же EugenLoader), с помощью установочных файлов MSIX, маскирующихся под Microsoft OneNote, Notion и Trello.