Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Sonic Drive-In, сеть ресторанов быстрого питания, насчитывающая более 3600 ресторанов в США, подтвердила наличие вредоносного ПО, которое затронуло еще неустановленное количество заведений.

Нарушение обнаружилось на прошлой неделе, когда журналист информационной безопасности Брайан Кребс заметил на подпольных форумах и в карточных магазинах множество деталей платежных карт, которые, по-видимому, исходили от клиентов Sonic.

IBM X-Force, подразделение IBM, специализирующееся на банковских троянах и финансовых преступлениях, вчера подтвердило выводы Кребса в своем блоге.

Позже в тот же день Sonic выпустил официальный пресс-релиз, в котором признал факт нарушения и предоставил клиентам инструкции по подписке на 24 месяца бесплатного обнаружения мошенничества и защиты от кражи личных данных.

Поскольку количество затронутых клиентов неизвестно, любой клиент, который использовал свою платежную карту в ресторанах Sonic Drive-In, по-видимому, имеет право на участие, судя по приветственному сообщению на домашней странице программы. Услуги по обнаружению мошенничества и защите от кражи личных данных предоставляются компанией Experian.

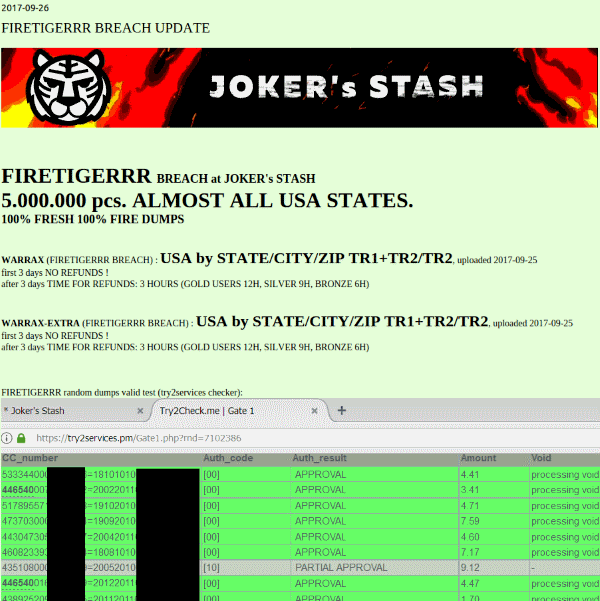

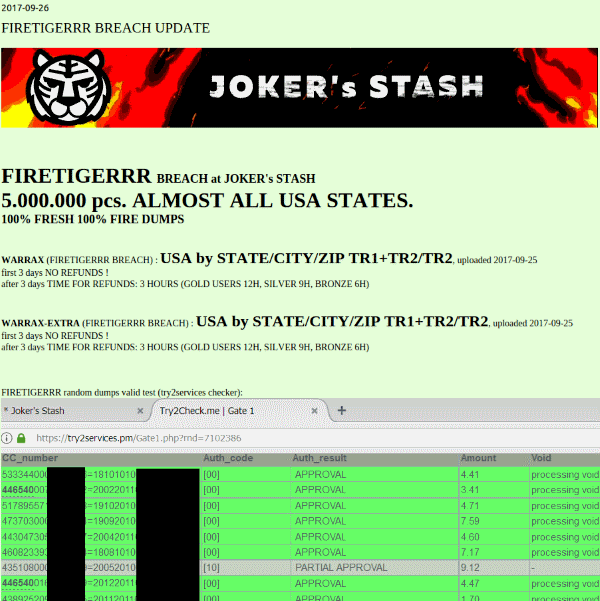

IBM сообщила, что мошенники выставили партию FireTigerrr на продажу 18 сентября, но тот же самый пакет был также замечен тремя днями ранее, 15 сентября, на другом сервисе по борьбе с киберпреступностью, который проверяет действительность данных выставленных на продажу карт на предмет потенциальных мошенников.

Пакет Firetigerrr [Источник: Брайан Кребс]

В то время как Соник только сказал, что «вредоносное ПО» было виновато в взломе, мошенники, скорее всего, использовали вредоносное ПО PoS для кражи данных из сетей Соника.

В последнее время популярны вредоносные программы PoS, и только за последние два-три года было зарегистрировано множество инцидентов.

«Если розничные торговцы не защищают себя должным образом, это не большая проблема», - сказал Кристли. «Вместо того, чтобы получить доступ к POS-терминалам сети для кражи кредитных карт в течение месяцев (или даже лет), киберпреступники могут развернуть программы-вымогатели, которые отключают POS-системы… фактически останавливая бизнес и всю прибыль».

«Это, скорее всего, побудит магазины немедленно заплатить выкуп, что позволит злоумышленникам получить прибыль в течение нескольких минут», - добавил Кристли. «И благодаря впечатляющему успеху глобальных эпидемий WannaCry и NotPetya, киберпреступники обращают внимание на то, что работает».

Нарушение обнаружилось на прошлой неделе, когда журналист информационной безопасности Брайан Кребс заметил на подпольных форумах и в карточных магазинах множество деталей платежных карт, которые, по-видимому, исходили от клиентов Sonic.

IBM X-Force, подразделение IBM, специализирующееся на банковских троянах и финансовых преступлениях, вчера подтвердило выводы Кребса в своем блоге.

Позже в тот же день Sonic выпустил официальный пресс-релиз, в котором признал факт нарушения и предоставил клиентам инструкции по подписке на 24 месяца бесплатного обнаружения мошенничества и защиты от кражи личных данных.

Поскольку количество затронутых клиентов неизвестно, любой клиент, который использовал свою платежную карту в ресторанах Sonic Drive-In, по-видимому, имеет право на участие, судя по приветственному сообщению на домашней странице программы. Услуги по обнаружению мошенничества и защите от кражи личных данных предоставляются компанией Experian.

Реквизиты карты продаются под землей за 25-50 долларов.

Кребс обнаружил предполагаемые украденные данные карты Sonic в кардинг магазине под названием Joker's Stash в составе пакета Firetigerrr, который содержал пять миллионов данных платежных карт.IBM сообщила, что мошенники выставили партию FireTigerrr на продажу 18 сентября, но тот же самый пакет был также замечен тремя днями ранее, 15 сентября, на другом сервисе по борьбе с киберпреступностью, который проверяет действительность данных выставленных на продажу карт на предмет потенциальных мошенников.

Пакет Firetigerrr [Источник: Брайан Кребс]

В то время как Соник только сказал, что «вредоносное ПО» было виновато в взломе, мошенники, скорее всего, использовали вредоносное ПО PoS для кражи данных из сетей Соника.

В последнее время популярны вредоносные программы PoS, и только за последние два-три года было зарегистрировано множество инцидентов.

PoS-вымогатель?

В электронном письме Bleeping Computer Джон Кристли, глобальный директор по информационной безопасности компании Netsurion, поставщика управляемых услуг безопасности для многопрофильных предприятий, считает, что следующим шагом в атаках вредоносного ПО PoS станет программа-вымогатель PoS.«Если розничные торговцы не защищают себя должным образом, это не большая проблема», - сказал Кристли. «Вместо того, чтобы получить доступ к POS-терминалам сети для кражи кредитных карт в течение месяцев (или даже лет), киберпреступники могут развернуть программы-вымогатели, которые отключают POS-системы… фактически останавливая бизнес и всю прибыль».

«Это, скорее всего, побудит магазины немедленно заплатить выкуп, что позволит злоумышленникам получить прибыль в течение нескольких минут», - добавил Кристли. «И благодаря впечатляющему успеху глобальных эпидемий WannaCry и NotPetya, киберпреступники обращают внимание на то, что работает».