Связанный с Северной Кореей злоумышленник, известный как Lazarus Group, использовал свои проверенные временем сфабрикованные приманки для поиска работы, чтобы доставить нового трояна удаленного доступа под названием Kaolin RAT в рамках атак, нацеленных на конкретных лиц в Азиатском регионе летом 2023 года.

Вредоносная программа может, "помимо стандартной функциональности RAT, изменять временную метку последней записи выбранного файла и загружать любой полученный двоичный файл DLL с сервера [command-and-control]", - сказал исследователь безопасности Avast Луиджино Камастра в отчете, опубликованном на прошлой неделе.

RAT служит средством доставки руткита FudModule, который, как недавно было замечено, использует исправленный эксплойт от администратора к ядру в appid.sys драйвер (CVE-2024-21338, оценка CVSS: 7,8) для получения примитива чтения / записи ядра и, в конечном итоге, отключения механизмов безопасности.

Использование Lazarus Group приманок с предложениями работы для проникновения в цели не ново. Эта долгосрочная кампания, получившая название Operation Dream Job, имеет послужной список использования различных социальных сетей и платформ обмена мгновенными сообщениями для доставки вредоносного ПО.

Эти начальные векторы доступа обманом заставляют цели запускать вредоносный файл образа оптического диска (ISO), содержащий три файла, один из которых маскируется под клиент Amazon VNC ("AmazonVNC.exe "), которая на самом деле является переименованной версией законного приложения Windows под названием "choice.exe".

Два других файла с именами "version.dll" и "aws.cfg" действуют как катализатор, запускающий цепочку заражения. В частности, исполняемый файл "AmazonVNC.exe" используется для дополнительной загрузки "version.dll", которая, в свою очередь, запускает IExpress.exe процесс и вводит в него полезную нагрузку, находящуюся в "aws.cfg".

Полезная нагрузка предназначена для загрузки шелл-кода с домена командования и контроля (C2) ("henraux [.]com"), который предположительно является реальным, но взломанным веб-сайтом, принадлежащим итальянской компании, специализирующейся на добыче и обработке мрамора и гранита.

Хотя точная природа шелл-кода неясна, говорят, что он используется для запуска RollFling, загрузчика на основе DLL, который служит для извлечения и запуска вредоносного ПО следующего этапа под названием RollSling, которое было раскрыто Microsoft в прошлом году в связи с кампанией Lazarus Group, использующей критический недостаток JetBrains TeamCity (CVE-2023-42793, оценка CVSS: 9,8).

RollSling, выполняемый непосредственно в памяти в вероятной попытке избежать обнаружения программным обеспечением безопасности, представляет собой следующий этап процедуры заражения. Его основная функция - запускать выполнение третьего загрузчика под названием RollMid, который также запускается в памяти системы.

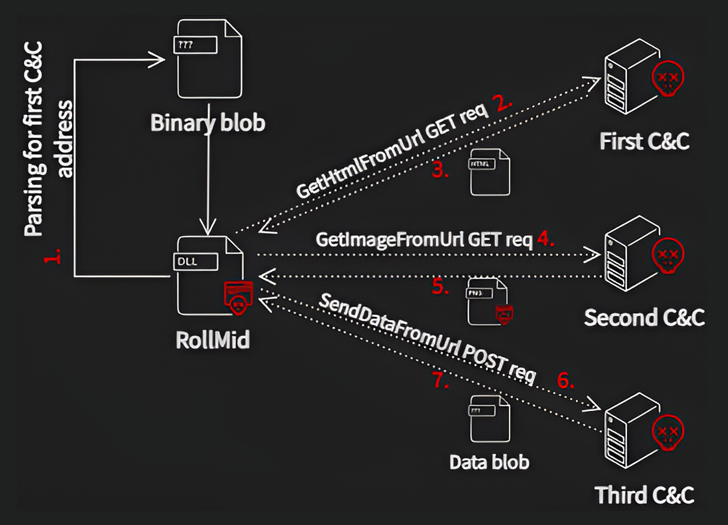

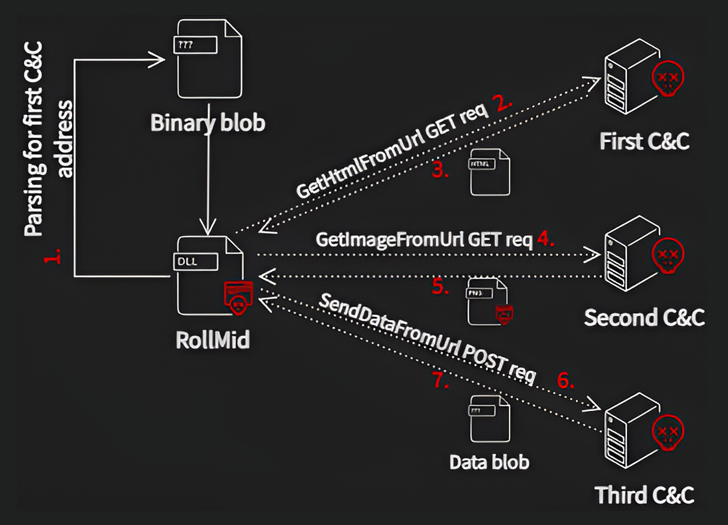

RollMid оснащен возможностями для подготовки почвы для атаки и установления контакта с сервером C2, что включает в себя собственный трехэтапный процесс, а именно: -

Кроме того, вредоносная программа способна перечислять файлы; выполнять файловые операции; загружать файлы на сервер C2; изменять временную метку последнего изменения файла; перечислять, создавать и завершать процессы; выполнять команды с помощью cmd.exe; загрузите DLL-файлы с сервера C2; и подключитесь к произвольному хостингу.

"Lazarus group нацеливалась на отдельных лиц с помощью сфабрикованных предложений о работе и использовала сложный набор инструментов для достижения большей настойчивости в обход продуктов безопасности", - сказал Камастра.

"Очевидно, что они вложили значительные ресурсы в разработку такой сложной цепочки атак. Несомненно то, что Lazarus приходилось постоянно внедрять инновации и выделять огромные ресурсы на исследования различных аспектов средств защиты Windows и продуктов безопасности. Их способность адаптироваться и развиваться представляет серьезную проблему для усилий по кибербезопасности."

Вредоносная программа может, "помимо стандартной функциональности RAT, изменять временную метку последней записи выбранного файла и загружать любой полученный двоичный файл DLL с сервера [command-and-control]", - сказал исследователь безопасности Avast Луиджино Камастра в отчете, опубликованном на прошлой неделе.

RAT служит средством доставки руткита FudModule, который, как недавно было замечено, использует исправленный эксплойт от администратора к ядру в appid.sys драйвер (CVE-2024-21338, оценка CVSS: 7,8) для получения примитива чтения / записи ядра и, в конечном итоге, отключения механизмов безопасности.

Использование Lazarus Group приманок с предложениями работы для проникновения в цели не ново. Эта долгосрочная кампания, получившая название Operation Dream Job, имеет послужной список использования различных социальных сетей и платформ обмена мгновенными сообщениями для доставки вредоносного ПО.

Эти начальные векторы доступа обманом заставляют цели запускать вредоносный файл образа оптического диска (ISO), содержащий три файла, один из которых маскируется под клиент Amazon VNC ("AmazonVNC.exe "), которая на самом деле является переименованной версией законного приложения Windows под названием "choice.exe".

Два других файла с именами "version.dll" и "aws.cfg" действуют как катализатор, запускающий цепочку заражения. В частности, исполняемый файл "AmazonVNC.exe" используется для дополнительной загрузки "version.dll", которая, в свою очередь, запускает IExpress.exe процесс и вводит в него полезную нагрузку, находящуюся в "aws.cfg".

Полезная нагрузка предназначена для загрузки шелл-кода с домена командования и контроля (C2) ("henraux [.]com"), который предположительно является реальным, но взломанным веб-сайтом, принадлежащим итальянской компании, специализирующейся на добыче и обработке мрамора и гранита.

Хотя точная природа шелл-кода неясна, говорят, что он используется для запуска RollFling, загрузчика на основе DLL, который служит для извлечения и запуска вредоносного ПО следующего этапа под названием RollSling, которое было раскрыто Microsoft в прошлом году в связи с кампанией Lazarus Group, использующей критический недостаток JetBrains TeamCity (CVE-2023-42793, оценка CVSS: 9,8).

RollSling, выполняемый непосредственно в памяти в вероятной попытке избежать обнаружения программным обеспечением безопасности, представляет собой следующий этап процедуры заражения. Его основная функция - запускать выполнение третьего загрузчика под названием RollMid, который также запускается в памяти системы.

RollMid оснащен возможностями для подготовки почвы для атаки и установления контакта с сервером C2, что включает в себя собственный трехэтапный процесс, а именно: -

- Свяжитесь с первым сервером C2, чтобы получить HTML-файл, содержащий адрес второго сервера C2

- Свяжитесь со вторым сервером C2, чтобы получить PNG-изображение, в которое встроен вредоносный компонент, используя технику, называемую стеганографией

- Передавайте данные на третий сервер C2, используя адрес, указанный в скрытых данных на изображении

- Извлеките дополнительный блок данных в кодировке Base64 с третьего сервера C2, которым является Kaolin RAT

Кроме того, вредоносная программа способна перечислять файлы; выполнять файловые операции; загружать файлы на сервер C2; изменять временную метку последнего изменения файла; перечислять, создавать и завершать процессы; выполнять команды с помощью cmd.exe; загрузите DLL-файлы с сервера C2; и подключитесь к произвольному хостингу.

"Lazarus group нацеливалась на отдельных лиц с помощью сфабрикованных предложений о работе и использовала сложный набор инструментов для достижения большей настойчивости в обход продуктов безопасности", - сказал Камастра.

"Очевидно, что они вложили значительные ресурсы в разработку такой сложной цепочки атак. Несомненно то, что Lazarus приходилось постоянно внедрять инновации и выделять огромные ресурсы на исследования различных аспектов средств защиты Windows и продуктов безопасности. Их способность адаптироваться и развиваться представляет серьезную проблему для усилий по кибербезопасности."