Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Новый ботнет на базе Mirai под названием NoaBot используется участниками угроз в рамках кампании по криптодобыче с начала 2023 года.

"Возможности нового ботнета NoaBot включают в себя червивый самораспространитель и бэкдор с ключом SSH для загрузки и выполнения дополнительных двоичных файлов или распространения среди новых жертв", - сказал исследователь безопасности Akamai Стив Купчик в отчете, которым поделился The Hacker News.

Mirai, исходный код которого был утечен в 2016 году, был прародителем ряда ботнетов, самым последним из которых является InfectedSlurs, который способен проводить распределенные атаки типа "отказ в обслуживании" (DDoS).

Есть признаки того, что NoaBot может быть связан с другой кампанией ботнета, в которой задействовано семейство вредоносных программ на основе Rust, известное как P2PInfect, которое недавно получило обновление для целевых маршрутизаторов и устройств интернета вещей.

Это основано на том факте, что участники угрозы также экспериментировали с заменой P2PInfect на NoaBot в недавних атаках, нацеленных на SSH-серверы, что указывает на вероятные попытки перехода на пользовательское вредоносное ПО.

Несмотря на Mirai-основы NaoBot, его модуль spreader использует SSH-сканер для поиска серверов, подверженных атаке по словарю, чтобы применить к ним "брутфорс" и добавить открытый ключ SSH в файл .ssh /authorized_keys для удаленного доступа. При желании он также может загружать и выполнять дополнительные двоичные файлы после успешной эксплуатации или распространяться среди новых жертв.

"NoaBot скомпилирован с помощью uClibc, который, похоже, меняет способ обнаружения вредоносного ПО антивирусными системами", - отметил Купчик. "В то время как другие варианты Mirai обычно обнаруживаются с помощью подписи Mirai, антивирусные сигнатуры NoaBot представляют собой SSH-сканер или обычный троянец".

Помимо включения тактики обфускации, усложняющей анализ, цепочка атак в конечном итоге приводит к развертыванию модифицированной версии XMRig coin miner.

Что отличает новый вариант от других аналогичных кампаний на базе Mirai botnet, так это то, что он не содержит никакой информации о пуле майнинга или адресе кошелька, тем самым делая невозможной оценку прибыльности незаконной схемы майнинга криптовалюты.

"Майнер запутывает свою конфигурацию, а также использует пользовательский пул майнинга, чтобы избежать раскрытия адреса кошелька, используемого майнером", - сказал Купчик, подчеркнув определенный уровень готовности участников угрозы.

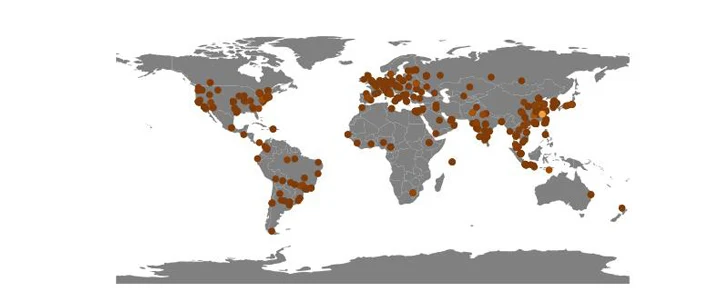

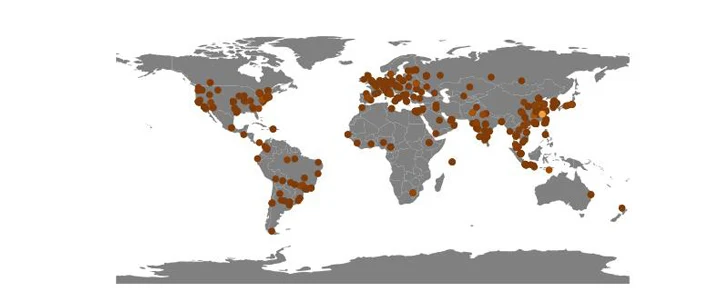

Akamai заявила, что на сегодняшний день идентифицировала 849 IP-адресов жертв, которые географически распределены по всему миру, при этом сообщается о высокой концентрации в Китае, настолько высокой, что это составляет почти 10% всех атак на ее honeypots в 2023 году.

"Метод бокового перемещения вредоносного ПО - это обычные атаки по словарю учетных данных SSH", - сказал Купчик. "Ограничение произвольного доступа SSH через Интернет к вашей сети значительно снижает риски заражения. Кроме того, использование надежных паролей (не по умолчанию или случайно сгенерированных) также повышает безопасность вашей сети, поскольку вредоносная программа использует базовый список угадываемых паролей."

"Возможности нового ботнета NoaBot включают в себя червивый самораспространитель и бэкдор с ключом SSH для загрузки и выполнения дополнительных двоичных файлов или распространения среди новых жертв", - сказал исследователь безопасности Akamai Стив Купчик в отчете, которым поделился The Hacker News.

Mirai, исходный код которого был утечен в 2016 году, был прародителем ряда ботнетов, самым последним из которых является InfectedSlurs, который способен проводить распределенные атаки типа "отказ в обслуживании" (DDoS).

Есть признаки того, что NoaBot может быть связан с другой кампанией ботнета, в которой задействовано семейство вредоносных программ на основе Rust, известное как P2PInfect, которое недавно получило обновление для целевых маршрутизаторов и устройств интернета вещей.

Это основано на том факте, что участники угрозы также экспериментировали с заменой P2PInfect на NoaBot в недавних атаках, нацеленных на SSH-серверы, что указывает на вероятные попытки перехода на пользовательское вредоносное ПО.

Несмотря на Mirai-основы NaoBot, его модуль spreader использует SSH-сканер для поиска серверов, подверженных атаке по словарю, чтобы применить к ним "брутфорс" и добавить открытый ключ SSH в файл .ssh /authorized_keys для удаленного доступа. При желании он также может загружать и выполнять дополнительные двоичные файлы после успешной эксплуатации или распространяться среди новых жертв.

"NoaBot скомпилирован с помощью uClibc, который, похоже, меняет способ обнаружения вредоносного ПО антивирусными системами", - отметил Купчик. "В то время как другие варианты Mirai обычно обнаруживаются с помощью подписи Mirai, антивирусные сигнатуры NoaBot представляют собой SSH-сканер или обычный троянец".

Помимо включения тактики обфускации, усложняющей анализ, цепочка атак в конечном итоге приводит к развертыванию модифицированной версии XMRig coin miner.

Что отличает новый вариант от других аналогичных кампаний на базе Mirai botnet, так это то, что он не содержит никакой информации о пуле майнинга или адресе кошелька, тем самым делая невозможной оценку прибыльности незаконной схемы майнинга криптовалюты.

"Майнер запутывает свою конфигурацию, а также использует пользовательский пул майнинга, чтобы избежать раскрытия адреса кошелька, используемого майнером", - сказал Купчик, подчеркнув определенный уровень готовности участников угрозы.

Akamai заявила, что на сегодняшний день идентифицировала 849 IP-адресов жертв, которые географически распределены по всему миру, при этом сообщается о высокой концентрации в Китае, настолько высокой, что это составляет почти 10% всех атак на ее honeypots в 2023 году.

"Метод бокового перемещения вредоносного ПО - это обычные атаки по словарю учетных данных SSH", - сказал Купчик. "Ограничение произвольного доступа SSH через Интернет к вашей сети значительно снижает риски заражения. Кроме того, использование надежных паролей (не по умолчанию или случайно сгенерированных) также повышает безопасность вашей сети, поскольку вредоносная программа использует базовый список угадываемых паролей."