Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Говорящему на китайском языке злоумышленнику под кодовым названием GoldFactory приписывают разработку высокоразвитых банковских троянов, включая ранее недокументированную вредоносную программу для iOS под названием GoldPickaxe, которая способна собирать документы, удостоверяющие личность, данные распознавания лиц и перехватывать SMS.

"Семейство GoldPickaxe доступно как для платформ iOS, так и для Android", - говорится в обширном отчете Group-IB со штаб-квартирой в Сингапуре, опубликованном в Hacker News. "Считается, что GoldFactory является хорошо организованной киберпреступной группой, говорящей на китайском языке, имеющей тесные связи с Гигабудом".

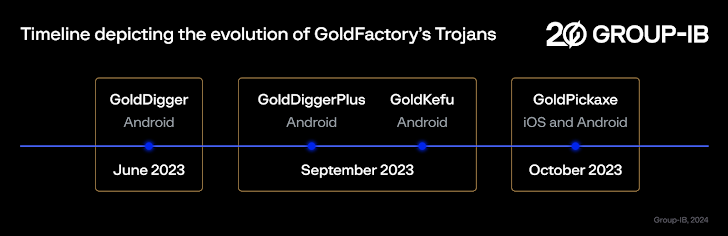

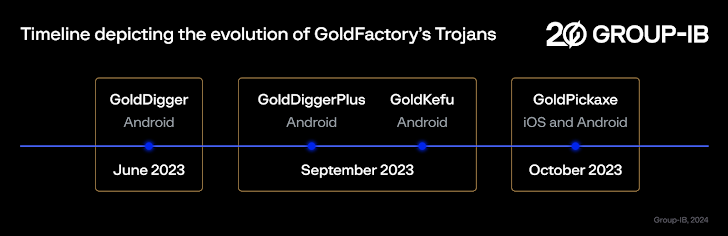

GoldFactory, действующая как минимум с середины 2023 года, также несет ответственность за другое банковское вредоносное ПО на базе Android под названием GoldDigger и его усовершенствованный вариант GoldDiggerPlus, а также GoldKefu, встроенный троянец в GoldDiggerPlus.

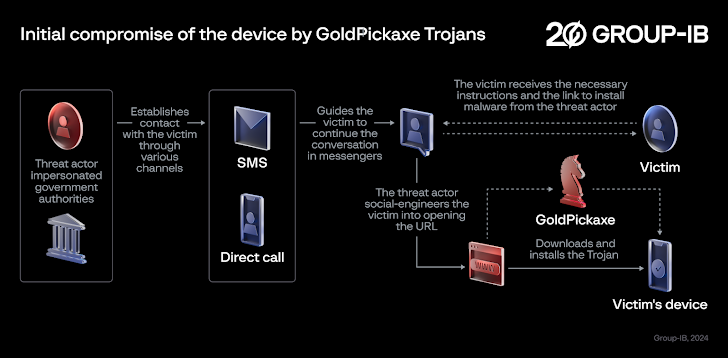

Было обнаружено, что кампании социальной инженерии, распространяющие вредоносное ПО, нацелены на Азиатско-Тихоокеанский регион, в частности Таиланд и Вьетнам, маскируясь под местные банки и правительственные организации.

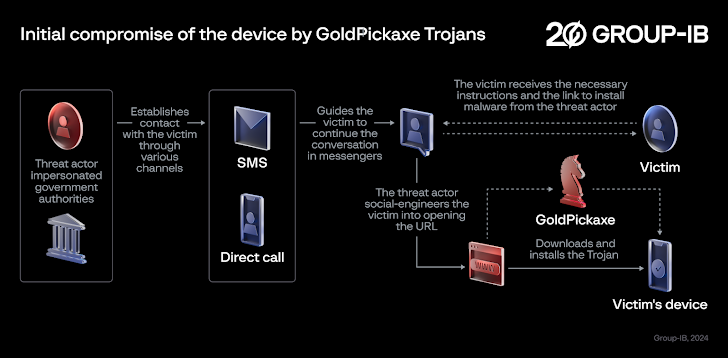

В ходе этих атак потенциальным жертвам рассылаются смишинговые и фишинговые сообщения и их направляют для переключения разговора на приложения для обмена мгновенными сообщениями, такие как LINE, перед отправкой поддельных URL-адресов, которые приводят к развертыванию GoldPickaxe на устройствах.

Некоторые из этих вредоносных приложений, нацеленных на Android, размещаются на поддельных веб-сайтах, похожих на страницы магазина Google Play, или на поддельных корпоративных веб-сайтах для завершения процесса установки.

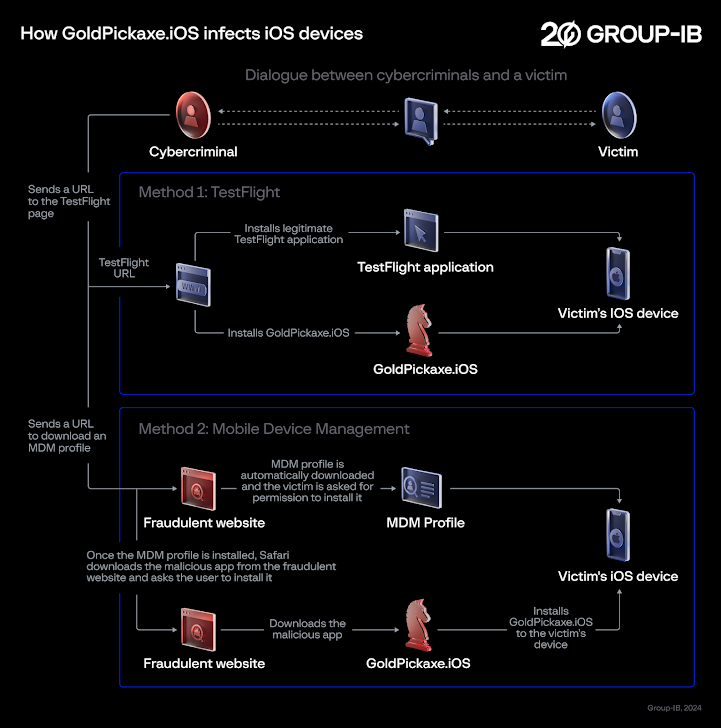

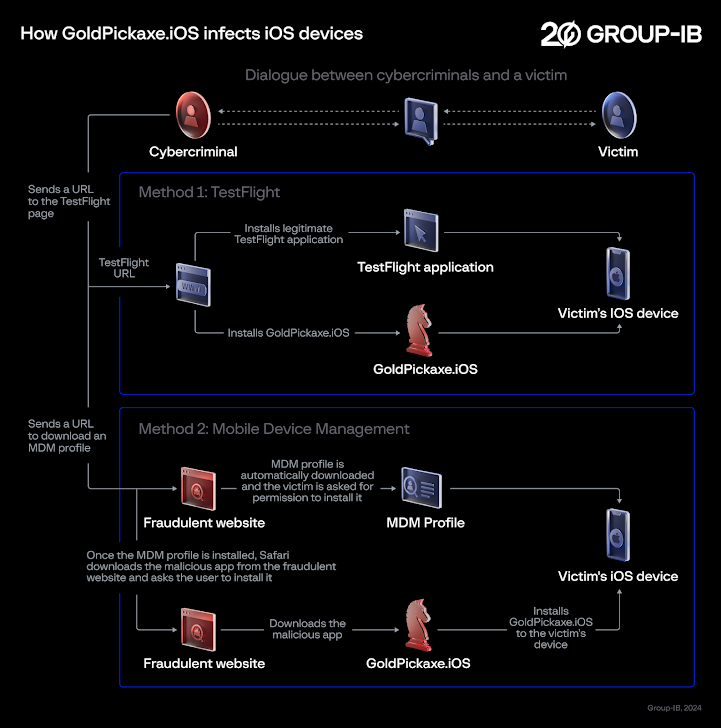

Однако GoldPickaxe для iOS использует иную схему распространения: последовательные итерации с использованием платформы Apple TestFlight и заминированных URL-адресов, которые побуждают пользователей загружать профиль управления мобильными устройствами (MDM), чтобы предоставить полный контроль над устройствами iOS и установить вредоносное приложение.

Оба этих механизма распространения были раскрыты Сертификатом банковского сектора Таиланда (TB-CERT) и Бюро расследований киберпреступлений (CCIB) соответственно в ноябре 2023 года.

Сложность GoldPickaxe также очевидна в том факте, что он разработан для обхода мер безопасности, введенных Таиландом, которые требуют от пользователей подтверждать крупные транзакции с помощью распознавания лиц для предотвращения мошенничества.

"GoldPickaxe предлагает жертве записать видео в качестве метода подтверждения в поддельном приложении", - сказали исследователи безопасности Андрей Половинкин и Шармин Лоу. "Записанное видео затем используется в качестве сырья для создания deepfakes, которым способствуют службы искусственного интеллекта, меняющие лица".

Кроме того, версии вредоносного ПО для Android и iOS позволяют собирать идентификационные документы и фотографии жертвы, перехватывать входящие SMS-сообщения и прокси-трафик через скомпрометированное устройство. Подозревается, что участники GoldFactory используют свои собственные устройства для входа в банковское приложение и осуществления несанкционированных переводов средств.

При этом вариант iOS обладает меньшим функционалом по сравнению со своим аналогом на Android из-за закрытого характера операционной системы iOS и относительно более строгого характера разрешений iOS.

Версия для Android, которая считается эволюционным преемником GoldDiggerPlus, также выдает себя за более чем 20 различных приложений от правительства Таиланда, финансового сектора и коммунальных компаний для кражи учетных данных для входа в эти сервисы. Однако в настоящее время неясно, что субъекты угрозы делают с этой информацией.

Еще одним примечательным аспектом вредоносного ПО является злоупотребление службами специальных возможностей Android для регистрации нажатий клавиш и извлечения содержимого на экране.

GoldDigger также имеет сходство на уровне кода с GoldPickaxe, хотя в основном он предназначен для кражи банковских учетных данных, в то время как последний больше ориентирован на сбор личной информации жертв. На сегодняшний день не обнаружено артефактов GoldDigger, нацеленных на устройства iOS.

"Основная особенность GoldDigger заключается в том, что он нацелен на более чем 50 приложений от вьетнамских финансовых компаний, включая в троян названия их пакетов", - сказали исследователи. "Всякий раз, когда целевые приложения открываются, они сохраняют текст, отображаемый или написанный в пользовательском интерфейсе, включая пароли, при их вводе".

Базовая версия GoldDigger, которая была впервые обнаружена в июне 2023 года и продолжает оставаться в обращении, с тех пор проложила путь для более обновленных вариантов, включая GoldDiggerPlus, в который встроен другой троянский APK-компонент, получивший название GoldKefu, для запуска вредоносных действий.

Говорят, что GoldDiggerPlus появился в сентябре 2023 года, когда GoldKefu выдавал себя за популярное вьетнамское приложение для обмена сообщениями, чтобы перекачивать банковские учетные данные, связанные с 10 финансовыми учреждениями.

Goldkefu также интегрируется с Agora Software Development Kit (SDK) для облегчения интерактивных голосовых и видеозвонков и обмана жертв, заставляющих обращаться в фиктивную службу поддержки клиентов банка, отправляя поддельные оповещения, которые вызывают ложное чувство срочности, утверждая, что на их счета был переведен денежный перевод в размере 3 миллионов тайских батов.

Во всяком случае, это развитие является признаком того, что рынок мобильных вредоносных программ остается прибыльным рынком для киберпреступников, стремящихся к быстрой финансовой наживе, даже если они находят способы обойти защитные меры, установленные банками для противодействия таким угрозам. Это также демонстрирует постоянно меняющийся и динамичный характер схем социальной инженерии, целью которых является доставка вредоносного ПО на устройства жертв.

Чтобы снизить риски, связанные с GoldFactory и ее набором вредоносных программ для мобильного банкинга, настоятельно рекомендуется не переходить по подозрительным ссылкам, не устанавливать какие-либо приложения с ненадежных сайтов, поскольку они являются распространенным источником вредоносных программ, и периодически проверять разрешения, предоставляемые приложениям, особенно тем, которые запрашивают специальные возможности Android.

"GoldFactory - это находчивая команда, владеющая различными тактиками, включая выдачу себя за другого, ведение кейлогга с доступом, поддельные банковские веб-сайты, поддельные банковские оповещения, поддельные экраны звонков, сбор данных идентификации и распознавания лиц", - сказали исследователи. "Команда состоит из отдельных групп разработчиков и операторов, работающих в конкретных регионах".

"Банда обладает четко определенными процессами и операционной зрелостью и постоянно совершенствует свой набор инструментов для соответствия целевой среде, демонстрируя высокий уровень мастерства в разработке вредоносного ПО".

"Семейство GoldPickaxe доступно как для платформ iOS, так и для Android", - говорится в обширном отчете Group-IB со штаб-квартирой в Сингапуре, опубликованном в Hacker News. "Считается, что GoldFactory является хорошо организованной киберпреступной группой, говорящей на китайском языке, имеющей тесные связи с Гигабудом".

GoldFactory, действующая как минимум с середины 2023 года, также несет ответственность за другое банковское вредоносное ПО на базе Android под названием GoldDigger и его усовершенствованный вариант GoldDiggerPlus, а также GoldKefu, встроенный троянец в GoldDiggerPlus.

Было обнаружено, что кампании социальной инженерии, распространяющие вредоносное ПО, нацелены на Азиатско-Тихоокеанский регион, в частности Таиланд и Вьетнам, маскируясь под местные банки и правительственные организации.

В ходе этих атак потенциальным жертвам рассылаются смишинговые и фишинговые сообщения и их направляют для переключения разговора на приложения для обмена мгновенными сообщениями, такие как LINE, перед отправкой поддельных URL-адресов, которые приводят к развертыванию GoldPickaxe на устройствах.

Некоторые из этих вредоносных приложений, нацеленных на Android, размещаются на поддельных веб-сайтах, похожих на страницы магазина Google Play, или на поддельных корпоративных веб-сайтах для завершения процесса установки.

Однако GoldPickaxe для iOS использует иную схему распространения: последовательные итерации с использованием платформы Apple TestFlight и заминированных URL-адресов, которые побуждают пользователей загружать профиль управления мобильными устройствами (MDM), чтобы предоставить полный контроль над устройствами iOS и установить вредоносное приложение.

Оба этих механизма распространения были раскрыты Сертификатом банковского сектора Таиланда (TB-CERT) и Бюро расследований киберпреступлений (CCIB) соответственно в ноябре 2023 года.

Сложность GoldPickaxe также очевидна в том факте, что он разработан для обхода мер безопасности, введенных Таиландом, которые требуют от пользователей подтверждать крупные транзакции с помощью распознавания лиц для предотвращения мошенничества.

"GoldPickaxe предлагает жертве записать видео в качестве метода подтверждения в поддельном приложении", - сказали исследователи безопасности Андрей Половинкин и Шармин Лоу. "Записанное видео затем используется в качестве сырья для создания deepfakes, которым способствуют службы искусственного интеллекта, меняющие лица".

Кроме того, версии вредоносного ПО для Android и iOS позволяют собирать идентификационные документы и фотографии жертвы, перехватывать входящие SMS-сообщения и прокси-трафик через скомпрометированное устройство. Подозревается, что участники GoldFactory используют свои собственные устройства для входа в банковское приложение и осуществления несанкционированных переводов средств.

При этом вариант iOS обладает меньшим функционалом по сравнению со своим аналогом на Android из-за закрытого характера операционной системы iOS и относительно более строгого характера разрешений iOS.

Версия для Android, которая считается эволюционным преемником GoldDiggerPlus, также выдает себя за более чем 20 различных приложений от правительства Таиланда, финансового сектора и коммунальных компаний для кражи учетных данных для входа в эти сервисы. Однако в настоящее время неясно, что субъекты угрозы делают с этой информацией.

Еще одним примечательным аспектом вредоносного ПО является злоупотребление службами специальных возможностей Android для регистрации нажатий клавиш и извлечения содержимого на экране.

GoldDigger также имеет сходство на уровне кода с GoldPickaxe, хотя в основном он предназначен для кражи банковских учетных данных, в то время как последний больше ориентирован на сбор личной информации жертв. На сегодняшний день не обнаружено артефактов GoldDigger, нацеленных на устройства iOS.

"Основная особенность GoldDigger заключается в том, что он нацелен на более чем 50 приложений от вьетнамских финансовых компаний, включая в троян названия их пакетов", - сказали исследователи. "Всякий раз, когда целевые приложения открываются, они сохраняют текст, отображаемый или написанный в пользовательском интерфейсе, включая пароли, при их вводе".

Базовая версия GoldDigger, которая была впервые обнаружена в июне 2023 года и продолжает оставаться в обращении, с тех пор проложила путь для более обновленных вариантов, включая GoldDiggerPlus, в который встроен другой троянский APK-компонент, получивший название GoldKefu, для запуска вредоносных действий.

Говорят, что GoldDiggerPlus появился в сентябре 2023 года, когда GoldKefu выдавал себя за популярное вьетнамское приложение для обмена сообщениями, чтобы перекачивать банковские учетные данные, связанные с 10 финансовыми учреждениями.

Goldkefu также интегрируется с Agora Software Development Kit (SDK) для облегчения интерактивных голосовых и видеозвонков и обмана жертв, заставляющих обращаться в фиктивную службу поддержки клиентов банка, отправляя поддельные оповещения, которые вызывают ложное чувство срочности, утверждая, что на их счета был переведен денежный перевод в размере 3 миллионов тайских батов.

Во всяком случае, это развитие является признаком того, что рынок мобильных вредоносных программ остается прибыльным рынком для киберпреступников, стремящихся к быстрой финансовой наживе, даже если они находят способы обойти защитные меры, установленные банками для противодействия таким угрозам. Это также демонстрирует постоянно меняющийся и динамичный характер схем социальной инженерии, целью которых является доставка вредоносного ПО на устройства жертв.

Чтобы снизить риски, связанные с GoldFactory и ее набором вредоносных программ для мобильного банкинга, настоятельно рекомендуется не переходить по подозрительным ссылкам, не устанавливать какие-либо приложения с ненадежных сайтов, поскольку они являются распространенным источником вредоносных программ, и периодически проверять разрешения, предоставляемые приложениям, особенно тем, которые запрашивают специальные возможности Android.

"GoldFactory - это находчивая команда, владеющая различными тактиками, включая выдачу себя за другого, ведение кейлогга с доступом, поддельные банковские веб-сайты, поддельные банковские оповещения, поддельные экраны звонков, сбор данных идентификации и распознавания лиц", - сказали исследователи. "Команда состоит из отдельных групп разработчиков и операторов, работающих в конкретных регионах".

"Банда обладает четко определенными процессами и операционной зрелостью и постоянно совершенствует свой набор инструментов для соответствия целевой среде, демонстрируя высокий уровень мастерства в разработке вредоносного ПО".