Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Инциденты кибербезопасности Midnight Blizzard и Cloudflare-Atlassian вызвали тревогу по поводу уязвимостей, присущих основным платформам SaaS. Эти инциденты иллюстрируют риски, связанные с нарушениями SaaS - защита целостности SaaS-приложений и их конфиденциальных данных важна, но нелегка. Распространенные векторы угроз, такие как сложный вредоносный фишинг, неправильные настройки и уязвимости в интеграциях приложений сторонних производителей, демонстрируют сложные проблемы безопасности, с которыми сталкиваются ИТ-системы.

В случае Midnight Blizzard первоначальным вектором атаки было распыление паролей в тестовой среде. Для Cloudflare-Atlassian злоумышленники инициировали атаку с помощью скомпрометированных токенов OAuth в результате предыдущего взлома в Okta, поставщике SaaS-систем защиты персональных данных.

При взломе Microsoft действующие лица угрозы:

Воссоздание иллюстрации Амитая Коэна

Эти инциденты подчеркивают важность непрерывного мониторинга ваших SaaS-сред и сохраняющийся риск, создаваемый изощренными киберпреступниками, нацеленными на критически важную инфраструктуру и операционный технологический стек. Они также подчеркивают значительные уязвимости, связанные с управлением идентификацией SaaS, и необходимость строгих методов управления рисками в приложениях сторонних производителей.

Злоумышленники используют распространенные тактики, приемы и процедуры (TTP) для взлома SaaS-провайдеров посредством следующей цепочки убийств:

Примечание: Эта статья написана Беверли Невалга, AppOmni.

В случае Midnight Blizzard первоначальным вектором атаки было распыление паролей в тестовой среде. Для Cloudflare-Atlassian злоумышленники инициировали атаку с помощью скомпрометированных токенов OAuth в результате предыдущего взлома в Okta, поставщике SaaS-систем защиты персональных данных.

Что именно произошло?

Нарушение Microsoft Midnight Blizzard

Microsoft стала мишенью российских хакеров "Midnight Blizzard" (также известных как Nobelium, APT29 или Cozy Bear), которые связаны с SVR, подразделением службы внешней разведки Кремля.При взломе Microsoft действующие лица угрозы:

- Использовалась стратегия распыления паролей для устаревшей учетной записи и исторических тестовых учетных записей, для которых не была включена многофакторная аутентификация (MFA). Согласно Microsoft, субъекты угрозы "[использовали] небольшое количество попыток избежать обнаружения и блокировки учетных записей в зависимости от объема сбоев".

- Использовала взломанную устаревшую учетную запись в качестве начальной точки входа, чтобы затем взломать устаревшее тестовое приложение OAuth. Это устаревшее приложение OAuth имело разрешения высокого уровня для доступа к корпоративной среде Microsoft.

- Создавал вредоносные приложения OAuth, используя разрешения устаревшего приложения OAuth. Поскольку субъекты угрозы контролировали устаревшее приложение OAuth, они могли поддерживать доступ к приложениям, даже если теряли доступ к изначально скомпрометированной учетной записи.

- Предоставили права администратора Exchange и учетные данные администратора самим себе.

- Повышение привилегий с OAuth новому пользователю, которым они управляли.

- Дали согласие на использование вредоносных приложений OAuth, используя свою недавно созданную учетную запись пользователя.

- Еще больше расширили доступ к устаревшему приложению, предоставив ему полный доступ к почтовым ящикам M365 Exchange Online. Благодаря этому доступу Midnight Blizzard могла просматривать учетные записи электронной почты M365, принадлежащие руководящим сотрудникам, и извлекать корпоративные электронные письма и вложения.

Воссоздание иллюстрации Амитая Коэна

Cloudflare-нарушение Atlassian

В День благодарения, 23 ноября 2023 г., системы Atlassian от Cloudflare также были скомпрометированы в результате атаки на национальное государство.- Это нарушение, начавшееся 15 ноября 2023 года, стало возможным благодаря использованию скомпрометированных учетных данных, которые не были изменены после предыдущего нарушения в Okta в октябре 2023 года.

- Злоумышленники получили доступ к внутренней вики-странице Cloudflare и базе данных ошибок, что позволило им просмотреть 120 репозиториев кода в экземпляре Atlassian от Cloudflare.

- 76 репозиториев исходного кода, относящихся к ключевым операционным технологиям, были потенциально удалены.

- Cloudflare обнаружила субъекта угрозы 23 ноября, поскольку он подключил учетную запись службы Smartsheet к группе администраторов в Atlassian.

Участники угроз все чаще нацеливаются на SaaS

Эти нарушения являются частью более широкой схемы действий национальных субъектов, нацеленных на поставщиков услуг SaaS, включая, но не ограничиваясь этим, шпионаж и сбор разведданных. Midnight Blizzard ранее участвовала в значительных кибероперациях, включая атаку SolarWinds в 2021 году.Эти инциденты подчеркивают важность непрерывного мониторинга ваших SaaS-сред и сохраняющийся риск, создаваемый изощренными киберпреступниками, нацеленными на критически важную инфраструктуру и операционный технологический стек. Они также подчеркивают значительные уязвимости, связанные с управлением идентификацией SaaS, и необходимость строгих методов управления рисками в приложениях сторонних производителей.

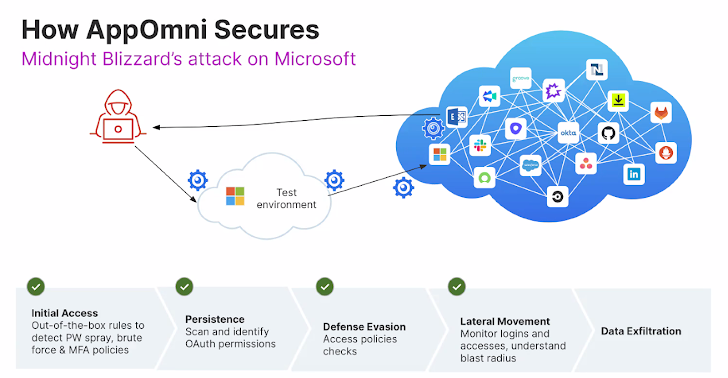

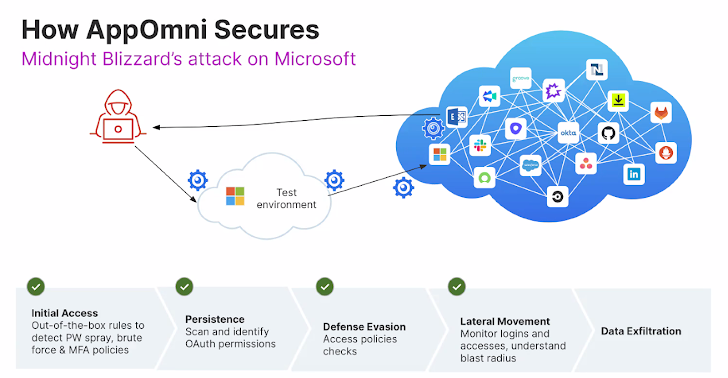

Злоумышленники используют распространенные тактики, приемы и процедуры (TTP) для взлома SaaS-провайдеров посредством следующей цепочки убийств:

- Первоначальный доступ: распыление паролей, перехват OAuth

- Постоянство: выдает себя за администратора, создает дополнительный OAuth

- Уклонение от защиты: высокопривилегированный OAuth, без MFA

- Боковое перемещение: более масштабная компрометация подключенных приложений

- Эксфильтрация данных: извлечение привилегированных и конфиденциальных данных из приложений

Разрыв цепочки убийств SaaS

Одним из эффективных способов досрочного прекращения цепочки убийств является непрерывный мониторинг, детальное применение политик и упреждающее управление жизненным циклом в ваших SaaS-средах. Платформа SaaS для управления состоянием безопасности (SSPM), подобная AppOmni, может помочь в обнаружении и оповещении о:- Первоначальный доступ: Готовые правила для обнаружения компрометации учетных данных, включая использование пароля, атаки методом перебора и неисполненные политики MFA

- Постоянство: сканирование и определение разрешений OAuth, а также обнаружение взлома OAuth

- Уклонение от защиты: проверяет политику доступа, определяет, создан ли новый поставщик удостоверений (IdP), обнаруживает изменения разрешений.

- Боковое перемещение: Отслеживайте логины и привилегированный доступ, обнаруживайте опасные комбинации и понимайте радиус действия потенциально скомпрометированной учетной записи

Примечание: Эта статья написана Беверли Невалга, AppOmni.