Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

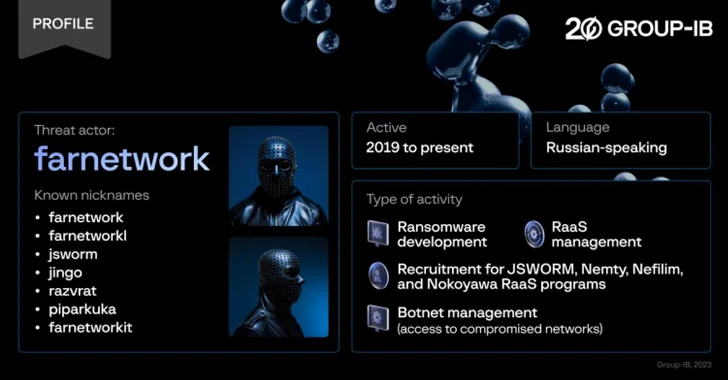

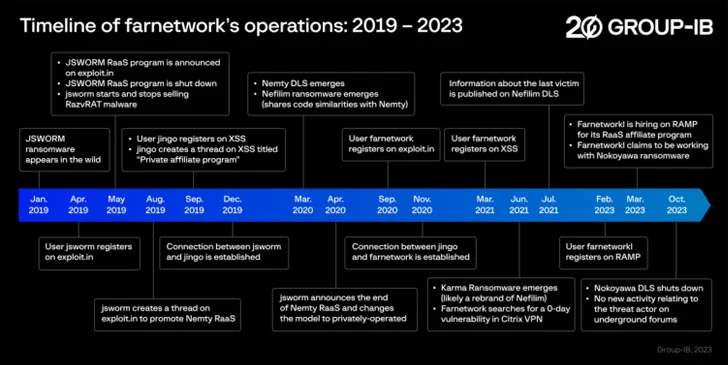

Исследователи кибербезопасности разоблачили активного участника угроз, известного как farnetwork, который за последние четыре года был связан с пятью различными программами-вымогателями как услуга (RaaS) в различных качестве.

Базирующийся в Сингапуре группа-IB, которая пыталась проникнуть в частный Раас программа, которая использует Nokoyawa вымогателей штамм, отметил он прошел "собеседование" процесс с угрозой актер, узнав некоторые ценные выводы на их фоне и роль Раас в рамках этих программ.

"На протяжении всей карьеры киберпреступника, которая началась в 2019 году, farnetwork участвовала в нескольких связанных проектах по вымогательству, включая JSWORM, Nefilim, Karma и Nemty, в рамках которых они помогали разрабатывать программы-вымогатели и управлять программами RaaS, прежде чем запустить собственную программу RaaS на основе программы-вымогателя Nokoyawa", - сказал Николай Кичатов, аналитик по анализу угроз Group-IB.

Последнее раскрытие произошло почти через шесть месяцев после того, как компания по кибербезопасности проникла в банду Qilin RaaS, раскрыв подробности о структуре платежей аффилированных лиц и внутренней работе программы RaaS.

Известно, что Farnetwork работает под несколькими псевдонимами, такими как farnetworkit, farnetworkl, jingo, jsworm, piparkuka и razvrat на различных подпольных форумах, таких как RAMP, первоначально рекламируя троянца удаленного доступа под названием RazvRAT в качестве поставщика.

В 2022 году, помимо смещения акцента на Нокояву, русскоязычное частное лицо, как говорят, запустило свой собственный ботнет-сервис для предоставления аффилированным лицам доступа к скомпрометированным корпоративным сетям.

С начала года farnetwork была связана с усилиями по набору персонала для программы Nokoyawa RaaS, предлагая потенциальным кандидатам облегчить повышение привилегий, используя украденные учетные данные корпоративной учетной записи, и внедрить программу-вымогатель для шифрования файлов жертвы, а затем потребовать оплату в обмен на ключ дешифрования.

Учетные данные получены из журналов похитителей информации, продаваемых на подпольных рынках, где другие участники угрозы получают первоначальный доступ к целевым конечным точкам, распространяя готовые вредоносные программы-вымогатели, такие как RedLine, которые, в свою очередь, продвигаются с помощью фишинговых кампаний и вредоносной рекламы.

Стоит отметить, что некоторые учетные данные, предоставленные farnetwork, впервые появились в Подземных облаках журналов, сервисе, который предоставляет доступ к скомпрометированной конфиденциальной информации, полученной с помощью похитителей информации.

Модель RaaS позволяет аффилированным лицам получать 65% от суммы выкупа, а владельцу ботнета - 20%. С другой стороны, разработчик программы-вымогателя получает 15% от общей доли, и эта цифра может снизиться до 10%.

"С точки зрения аффилированного лица, это представляет новый подход, поскольку им не требуется самим получать первоначальный доступ к корпоративным сетям, они могут использовать доступ, который уже предоставлен менеджером RaaS", - сообщили The Hacker News в отделе анализа угроз Group-IB.

"Хотя это снижает процент выплат, которые получает партнер, это повышает эффективность и скорость работы операторов программ-вымогателей. Ботнет Farnetwork используется для получения доступа к корпоративным сетям, эффективно заменяя роль посредников начального доступа."

С октября 2023 года Nokoyawa прекратила свою деятельность, хотя Group-IB заявила, что существует высокая вероятность того, что farnetwork вновь появится под другим именем и с новой программой RaaS.

"Farnetwork - опытный и высококвалифицированный исполнитель угроз", - сказал Кичатов, описав исполнителя угроз как одного из "самых активных игроков рынка RaaS".