Двое британских подростков были осуждены судом присяжных в Лондоне за участие в печально известной транснациональной банде LAPSUS $ и за организацию серии наглых, громких взломов крупных технологических фирм и требование выкупа в обмен на неразглашение украденной информации.

В их число входит Арион Куртай (он же Уайт, Breachbase, WhiteDoxbin и TeaPotUberHacker), 18-летний парень из Оксфорда, и неназванный несовершеннолетний, которые начали сотрудничать в июле 2021 года после знакомства в Интернете, сообщила на этой неделе BBC.

Оба обвиняемых были первоначально арестованы и освобождены в рамках расследования в январе 2022 года, только для того, чтобы быть повторно арестованы и обвинены полицией Лондонского сити в апреле 2022 года. Впоследствии Куртадж был выпущен под залог и переехал в отель в Бистере после того, как его обвинили в киберпреступности на онлайн-форуме.

Он, однако, продолжил свою хакерскую деятельность, нацелившись на такие компании, как Uber, Revolut и Rockstar Games, в результате чего он был снова арестован в сентябре. Еще один предполагаемый член группы был задержан бразильскими властями в октябре 2022 года.

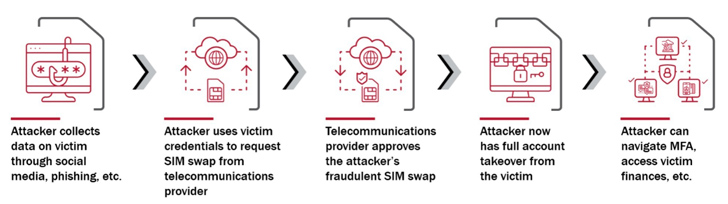

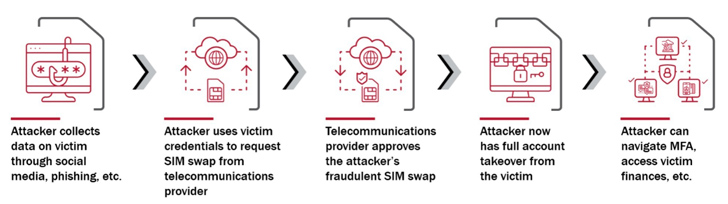

Ключевым фактором в реализации схем вымогательства была их способность осуществлять подмену SIM-карт и организовывать теракты с целью получения несанкционированного доступа к корпоративным сетям после обширной фазы социальной инженерии.

Финансово мотивированная операция также повлекла за собой публикацию сообщений на их канале Telegram с целью привлечения инсайдеров-мошенников, которые могут предоставить организациям учетные данные виртуальной частной сети (VPN), инфраструктуры виртуальных рабочих столов (VDI) или Citrix.

В недавнем отчете правительства США говорится, что злоумышленники предлагали до 20 000 долларов в неделю за доступ к телекоммуникационным провайдерам для проведения атак по обмену SIM-картами. В нем LAPSUS $ охарактеризован как уникальный за его "эффективность, скорость, креативность и смелость", а также за использование "сборника эффективных приемов".

"Для осуществления мошеннических обменов SIM-картами LAPSUS $ получил основную информацию о своих жертвах, такую как их имя, номер телефона и служебная сетевая информация клиента (CPNI)", - сказал Совет по обзору кибербезопасности Министерства внутренней безопасности (DHS) (CSRB).

"LAPSUS $ получил информацию различными способами, включая выдачу мошеннических [экстренных запросов на раскрытие информации] и использование методов захвата учетных записей для взлома учетных записей сотрудников телекоммуникационного провайдера и подрядчиков".

"Затем он осуществил мошеннические замены SIM-карт с помощью инструментов управления клиентами телекоммуникационного провайдера. После мошеннических обменов SIM-картами LAPSUS $ завладели онлайн-аккаунтами с помощью процедур входа и восстановления учетных записей, которые отправляли одноразовые ссылки или пароли MFA с помощью SMS или голосовых вызовов."

Другие методы первоначального доступа варьировались от использования услуг брокеров начального доступа (IABs) до использования недостатков в системе безопасности, после чего злоумышленники предприняли шаги по повышению привилегий, перемещению по сети в горизонтальном направлении, настройке постоянного доступа через программное обеспечение удаленного рабочего стола, такое как AnyDesk и TeamViewer, и отключению средств мониторинга безопасности.

Среди фирм, в которые внедрился LAPSUS $, были BT, EE, Globant, LG, Microsoft, NVIDIA, Okta, Samsung, Ubisoft и Vodafone. В настоящее время неясно, были ли выплачены выкупы какой-либо из взломанных компаний. Ожидается, что приговор подросткам будет вынесен позднее.

"Группа приобрела известность, потому что успешно атаковала хорошо защищенные организации, используя высокоэффективную социальную инженерию; нацеливалась на цепочки поставок, ставя под угрозу аутсорсинг бизнес-процессов (BPO) и поставщиков телекоммуникационных услуг; и использовала свой общедоступный Telegram-канал для обсуждения своих операций, целей и успехов, и даже для общения со своими целями и вымогательства у них денег", - говорится в сообщении CSRB.

В их число входит Арион Куртай (он же Уайт, Breachbase, WhiteDoxbin и TeaPotUberHacker), 18-летний парень из Оксфорда, и неназванный несовершеннолетний, которые начали сотрудничать в июле 2021 года после знакомства в Интернете, сообщила на этой неделе BBC.

Оба обвиняемых были первоначально арестованы и освобождены в рамках расследования в январе 2022 года, только для того, чтобы быть повторно арестованы и обвинены полицией Лондонского сити в апреле 2022 года. Впоследствии Куртадж был выпущен под залог и переехал в отель в Бистере после того, как его обвинили в киберпреступности на онлайн-форуме.

Он, однако, продолжил свою хакерскую деятельность, нацелившись на такие компании, как Uber, Revolut и Rockstar Games, в результате чего он был снова арестован в сентябре. Еще один предполагаемый член группы был задержан бразильскими властями в октябре 2022 года.

Ключевым фактором в реализации схем вымогательства была их способность осуществлять подмену SIM-карт и организовывать теракты с целью получения несанкционированного доступа к корпоративным сетям после обширной фазы социальной инженерии.

Финансово мотивированная операция также повлекла за собой публикацию сообщений на их канале Telegram с целью привлечения инсайдеров-мошенников, которые могут предоставить организациям учетные данные виртуальной частной сети (VPN), инфраструктуры виртуальных рабочих столов (VDI) или Citrix.

В недавнем отчете правительства США говорится, что злоумышленники предлагали до 20 000 долларов в неделю за доступ к телекоммуникационным провайдерам для проведения атак по обмену SIM-картами. В нем LAPSUS $ охарактеризован как уникальный за его "эффективность, скорость, креативность и смелость", а также за использование "сборника эффективных приемов".

"Для осуществления мошеннических обменов SIM-картами LAPSUS $ получил основную информацию о своих жертвах, такую как их имя, номер телефона и служебная сетевая информация клиента (CPNI)", - сказал Совет по обзору кибербезопасности Министерства внутренней безопасности (DHS) (CSRB).

"LAPSUS $ получил информацию различными способами, включая выдачу мошеннических [экстренных запросов на раскрытие информации] и использование методов захвата учетных записей для взлома учетных записей сотрудников телекоммуникационного провайдера и подрядчиков".

"Затем он осуществил мошеннические замены SIM-карт с помощью инструментов управления клиентами телекоммуникационного провайдера. После мошеннических обменов SIM-картами LAPSUS $ завладели онлайн-аккаунтами с помощью процедур входа и восстановления учетных записей, которые отправляли одноразовые ссылки или пароли MFA с помощью SMS или голосовых вызовов."

Другие методы первоначального доступа варьировались от использования услуг брокеров начального доступа (IABs) до использования недостатков в системе безопасности, после чего злоумышленники предприняли шаги по повышению привилегий, перемещению по сети в горизонтальном направлении, настройке постоянного доступа через программное обеспечение удаленного рабочего стола, такое как AnyDesk и TeamViewer, и отключению средств мониторинга безопасности.

Среди фирм, в которые внедрился LAPSUS $, были BT, EE, Globant, LG, Microsoft, NVIDIA, Okta, Samsung, Ubisoft и Vodafone. В настоящее время неясно, были ли выплачены выкупы какой-либо из взломанных компаний. Ожидается, что приговор подросткам будет вынесен позднее.

"Группа приобрела известность, потому что успешно атаковала хорошо защищенные организации, используя высокоэффективную социальную инженерию; нацеливалась на цепочки поставок, ставя под угрозу аутсорсинг бизнес-процессов (BPO) и поставщиков телекоммуникационных услуг; и использовала свой общедоступный Telegram-канал для обсуждения своих операций, целей и успехов, и даже для общения со своими целями и вымогательства у них денег", - говорится в сообщении CSRB.