Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

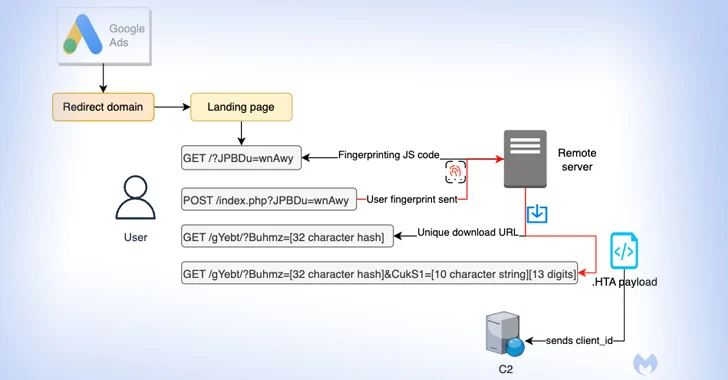

Появились подробности о вредоносной рекламной кампании, которая использует Google Ads для направления пользователей, ищущих популярное программное обеспечение, на фиктивные целевые страницы и распространения полезных материалов следующего этапа.

Malwarebytes, обнаружившая это действие, заявила, что оно "уникально в своем роде для снятия отпечатков пальцев с пользователей и распределения полезной нагрузки, зависящей от времени".

Атака нацеливает пользователей, которые ищут Notepad ++ и PDF converters, на показ поддельной рекламы на странице результатов поиска Google, которая при нажатии отфильтровывает ботов и другие непреднамеренные IP-адреса, показывая сайт-приманку.

Если злоумышленник сочтет, что посетитель представляет интерес для субъекта угрозы, жертва перенаправляется на веб-сайт-копию, рекламирующий программное обеспечение, при этом система автоматически снимает отпечатки пальцев, чтобы определить, исходит ли запрос с виртуальной машины.

Пользователи, не прошедшие проверку, переходят на законный веб-сайт Notepad ++, а потенциальной цели присваивается уникальный идентификатор для "целей отслеживания, а также для того, чтобы каждая загрузка была уникальной и учитывала время".

Вредоносное ПО последней стадии представляет собой HTA-полезную нагрузку, которая устанавливает соединение с удаленным доменом ("mybigeye [.] icu") на пользовательском порту и обслуживает последующее вредоносное ПО.

"Злоумышленники успешно применяют методы уклонения, которые позволяют им обходить проверки рекламы и нацеливаться на определенные типы жертв", - сказал Жером Сегура, директор по анализу угроз.

"Имея в руках надежную цепочку доставки вредоносного ПО, злоумышленники могут сосредоточиться на улучшении своих страниц-приманки и создании пользовательских вредоносных программ".

Раскрытие совпадает с аналогичной кампанией, нацеленной на пользователей, ищущих менеджер паролей KeePass, с вредоносными объявлениями, которые направляют жертв на домен с использованием Punycode (keepass[.]info vs keepass[.]info), специальной кодировки, используемой для преобразования символов Юникода в ASCII.

"Люди, которые нажимают на объявление, будут перенаправлены через службу маскировки, которая предназначена для фильтрации "песочниц", ботов и всех, кого не считают настоящей жертвой", - отметил Сегура. "Злоумышленники создали временный домен на сайте keepassstacking [.], который выполняет условное перенаправление к конечному адресату".

Пользователей, попадающих на сайт-приманку, обманом заставляют загружать вредоносный установщик, который в конечном итоге приводит к запуску FakeBat (он же EugenLoader), загрузчика, предназначенного для загрузки другого вредоносного кода.

Злоупотребление Punycode не совсем ново, но сочетание его с мошеннической рекламой Google является признаком того, что вредоносная реклама в поисковых системах становится все более изощренной. Используя Punycode для регистрации похожих доменных имен в качестве законных сайтов, цель состоит в том, чтобы осуществить атаку по гомографу и заманить жертв в установку вредоносного ПО.

"Хотя Punycode с интернационализированными доменными именами годами использовался злоумышленниками для фишинга жертв, это показывает, насколько эффективным он остается в контексте олицетворения бренда с помощью вредоносной рекламы", - сказал Сегура.

Если говорить о визуальном обмане, то было замечено, что несколько участников угроз – TA569 (он же SocGholish), RogueRaticate (FakeSG), ZPHP (SmartApeSG), ClearFake и EtherHiding – используют темы, связанные с поддельными обновлениями браузера, для распространения Cobalt Strike, загрузчиков, похитителей и троянов удаленного доступа, что является признаком того, что эти атаки представляют собой постоянную, развивающуюся угрозу.

"Поддельные обновления браузера злоупотребляют доверием конечных пользователей, используя скомпрометированные веб-сайты и приманку, настроенную под браузер пользователя, чтобы узаконить обновление и обмануть пользователей, заставляя их нажимать", - сказал исследователь Proofpoint Дасти Миллер в анализе, опубликованном на этой неделе.

"Угроза находится только в браузере и может быть инициирована нажатием кнопки с законного и ожидаемого электронного письма, сайта социальной сети, запросом поисковой системы или даже простым переходом на взломанный сайт".