Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исследователи кибербезопасности пролили свет на внутреннюю работу программы-вымогателя, возглавляемой Михаилом Павловичем Матвеевым, гражданином России, которому ранее в этом году правительство США предъявило обвинения за его предполагаемую роль в организации тысяч атак по всему миру.

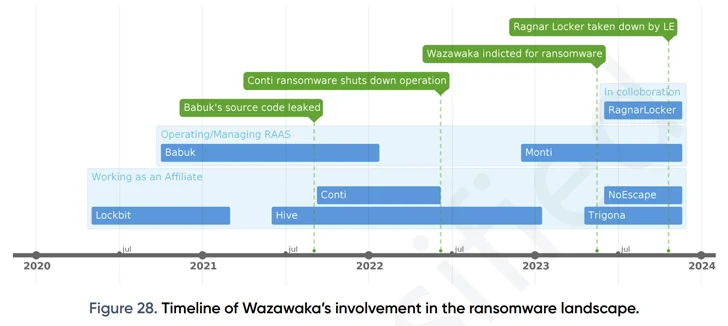

Матвеев, проживающий в Санкт-Петербурге и известный под псевдонимами Wazawaka, m1x, Boriselcin, Uhodiransomwar, Orange и waza, как утверждается, сыграл решающую роль в разработке и внедрении вариантов программ-вымогателей LockBit, Babuk и Hive как минимум с июня 2020 года.

"Вазавака и члены его команды заметно демонстрируют ненасытную жадность к выплатам выкупа, демонстрируя значительное пренебрежение этическими ценностями в своих кибероперациях", - заявила швейцарская фирма по кибербезопасности PRODAFT во всеобъемлющем анализе, опубликованном в Hacker News.

"Применение тактики, включающей запугивание посредством угроз утечки конфиденциальных файлов, участие в нечестных действиях и сохранение файлов даже после того, как жертва согласится на выплату выкупа, иллюстрируют этический пробел, преобладающий в практике традиционных групп программ-вымогателей".

Выводы PRODAFT являются результатом данных, собранных в период с апреля по декабрь 2023 года путем перехвата тысяч журналов сообщений между различными участниками угрозы, связанными с различными вариантами программ-вымогателей.

Говорят, что Матвеев возглавляет команду из шести тестировщиков на проникновение – 777, bobr.kurwa, krbtgt, shokoladniy_zayac, WhyNot и dushnila – для проведения атак. В группе существует четкая иерархия, способствующая лучшему сотрудничеству между участниками.

"Каждый человек вносит свой вклад в ресурсы и опыт по мере необходимости, демонстрируя замечательный уровень гибкости в адаптации к новым сценариям и ситуациям", - сказал ПРОДАФТ.

Матвеев, помимо работы в качестве партнера в Conti, LockBit, Hive, Monti, Trigona и NoEscape, также занимал руководящую должность в Babuk ransomware group вплоть до начала 2022 года, разделяя то, что описывается как "сложные отношения" с другим актером по имени Дудка, который, вероятно, является разработчиком, стоящим за Babuk и Monti.

Атаки, организованные Матвеевым и его командой, включают использование Zoominfo и таких сервисов, как Censys, Shodan и FOFA, для сбора информации о жертвах, используя известные недостатки безопасности и брокеров начального доступа для получения плацдарма, в дополнение к использованию набора пользовательских и готовых инструментов для взлома учетных записей VPN, повышения привилегий и оптимизации кампаний.

"После получения начального доступа Вазавака и его команда в первую очередь используют команды PowerShell для выполнения предпочитаемого ими инструмента удаленного мониторинга и управления (RMM)", - говорится в сообщении компании. "MeshCentral выделяется как уникальный инструментарий команды, часто используемый в качестве предпочтительного программного обеспечения с открытым исходным кодом для различных операций".

Анализ PRODAFT дополнительно выявил связи между Матвеевым и Евгением Михайловичем Богачевым, гражданином России, связанным с разработкой ботнета GameOver Zeus, который был демонтирован в 2014 году, и Evil Corp.

Стоит отметить, что программа-вымогатель Babuk переименовалась в PayloadBIN в 2021 году, причем последняя была привязана к Evil Corp в очевидной попытке обойти санкции, введенные против нее США в декабре 2019 года.

"Эта техническая связь в сочетании с известными отношениями между Вазавакой и печально известным киберпреступником Богачевым предполагает более глубокие связи между Вазавакой, Богачевым и операциями Evil Corp", - сказал ПРОДАФТ.