Базирующийся в Китае исполнитель угроз, известный как Мустанг Панда, подозревается в том, что он атаковал Министерство обороны и иностранных дел Мьянмы в рамках двух кампаний, направленных на внедрение бэкдоров и троянов удаленного доступа.

Выводы получены от CSIRT-CTI, в котором говорится, что действия имели место в ноябре 2023 года и январе 2024 года после того, как артефакты, связанные с атаками, были загружены на платформу VirusTotal.

"Наиболее известными из этих TTP являются использование законного программного обеспечения, включая двоичный файл, разработанный инженерной фирмой Bernecker & Rainer (B & R), и компонент помощника по обновлению Windows 10 для дополнительной загрузки вредоносных библиотек динамических ссылок (DLL)", - сказал CSIRT-CTI.

Mustang Panda, действующий как минимум с 2012 года, также известен сообществу кибербезопасности под названиями BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus и TEMP.Hex.

В последние месяцы злоумышленнику приписывались атаки, нацеленные на неназванное правительство Юго-Восточной Азии, а также на Филиппины, с целью использования бэкдоров, способных собирать конфиденциальную информацию.

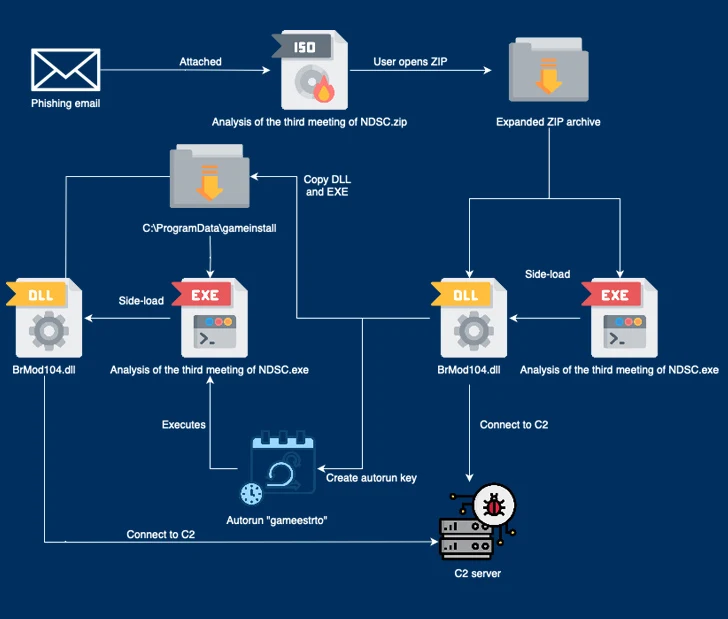

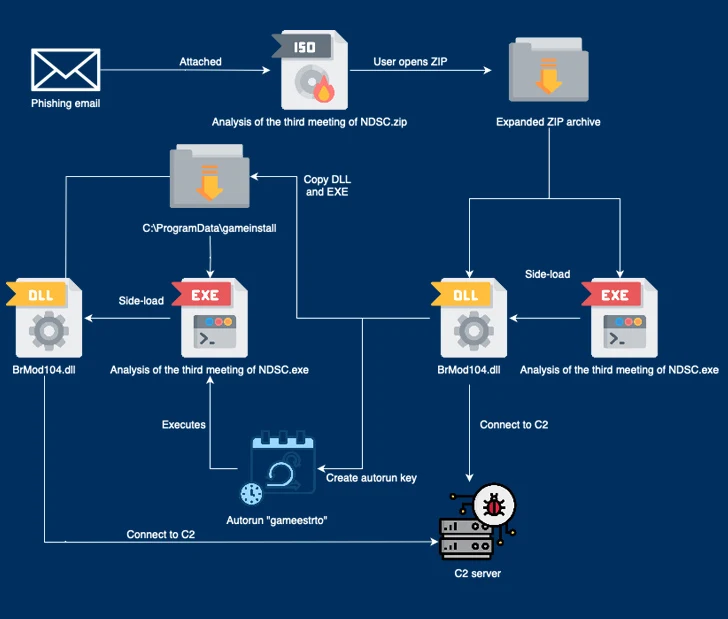

Последовательность заражений в ноябре 2023 года начинается с фишингового электронного письма, содержащего заминированный ZIP-архив, содержащий законный исполняемый файл ("Анализ третьей встречи NDSC.exe "), который изначально подписан компанией B & R Industrial Automation GmbH и содержит DLL-файл ("BrMod104.dll").

Атака использует тот факт, что бинарный файл подвержен перехвату запросов на поиск в DLL, чтобы загрузить стороннюю библиотеку DLL-изгоев и впоследствии установить постоянство и контакт с сервером командования и контроля (C2) и получить известный бэкдор под названием PUBLLOAD, который, в свою очередь, действует как пользовательский загрузчик для удаления имплантата PlugX.

"Субъекты угрозы пытаются замаскировать трафик [C2] под трафик Microsoft Update, добавляя "Хост: www.asia.microsoft.com" и "User-Agent: Windows-Update-Agent"", - отметили CSIRT-CTI, что отражает кампанию, раскрытую Lab52 в мае 2023 года.

С другой стороны, во второй кампании, наблюдавшейся ранее в этом месяце, используется изображение оптического диска ("АСЕАН Notes.iso"), содержащего ярлыки LNK для запуска многоступенчатого процесса, в котором используется другой специализированный загрузчик под названием TONESHELL, вероятно, для развертывания PlugX с ныне недоступного сервера C2.

Стоит отметить, что аналогичная цепочка атак, приписываемая Mustang Panda, была ранее обнаружена EclecticIQ в феврале 2023 года во время вторжений, направленных против правительства и организаций государственного сектора по всей Азии и Европе.

"После нападений повстанцев на севере Мьянмы [в октябре 2023 года] Китай выразил обеспокоенность по поводу их влияния на торговые пути и безопасность на границе Мьянмы и Китая", - говорится в сообщении CSIRT-CTI.

"Известно, что операции Stately Taurus соответствуют геополитическим интересам китайского правительства, включая многочисленные операции кибершпионажа против Мьянмы в прошлом".

Выводы получены от CSIRT-CTI, в котором говорится, что действия имели место в ноябре 2023 года и январе 2024 года после того, как артефакты, связанные с атаками, были загружены на платформу VirusTotal.

"Наиболее известными из этих TTP являются использование законного программного обеспечения, включая двоичный файл, разработанный инженерной фирмой Bernecker & Rainer (B & R), и компонент помощника по обновлению Windows 10 для дополнительной загрузки вредоносных библиотек динамических ссылок (DLL)", - сказал CSIRT-CTI.

Mustang Panda, действующий как минимум с 2012 года, также известен сообществу кибербезопасности под названиями BASIN, Bronze President, Camaro Dragon, Earth Preta, HoneyMyte, RedDelta, Red Lich, Stately Taurus и TEMP.Hex.

В последние месяцы злоумышленнику приписывались атаки, нацеленные на неназванное правительство Юго-Восточной Азии, а также на Филиппины, с целью использования бэкдоров, способных собирать конфиденциальную информацию.

Последовательность заражений в ноябре 2023 года начинается с фишингового электронного письма, содержащего заминированный ZIP-архив, содержащий законный исполняемый файл ("Анализ третьей встречи NDSC.exe "), который изначально подписан компанией B & R Industrial Automation GmbH и содержит DLL-файл ("BrMod104.dll").

Атака использует тот факт, что бинарный файл подвержен перехвату запросов на поиск в DLL, чтобы загрузить стороннюю библиотеку DLL-изгоев и впоследствии установить постоянство и контакт с сервером командования и контроля (C2) и получить известный бэкдор под названием PUBLLOAD, который, в свою очередь, действует как пользовательский загрузчик для удаления имплантата PlugX.

"Субъекты угрозы пытаются замаскировать трафик [C2] под трафик Microsoft Update, добавляя "Хост: www.asia.microsoft.com" и "User-Agent: Windows-Update-Agent"", - отметили CSIRT-CTI, что отражает кампанию, раскрытую Lab52 в мае 2023 года.

С другой стороны, во второй кампании, наблюдавшейся ранее в этом месяце, используется изображение оптического диска ("АСЕАН Notes.iso"), содержащего ярлыки LNK для запуска многоступенчатого процесса, в котором используется другой специализированный загрузчик под названием TONESHELL, вероятно, для развертывания PlugX с ныне недоступного сервера C2.

Стоит отметить, что аналогичная цепочка атак, приписываемая Mustang Panda, была ранее обнаружена EclecticIQ в феврале 2023 года во время вторжений, направленных против правительства и организаций государственного сектора по всей Азии и Европе.

"После нападений повстанцев на севере Мьянмы [в октябре 2023 года] Китай выразил обеспокоенность по поводу их влияния на торговые пути и безопасность на границе Мьянмы и Китая", - говорится в сообщении CSIRT-CTI.

"Известно, что операции Stately Taurus соответствуют геополитическим интересам китайского правительства, включая многочисленные операции кибершпионажа против Мьянмы в прошлом".