Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Ранее недокументированный участник угрозы, связанный с Китаем, был связан с рядом атак типа "злоумышленник посередине" (AitM), которые перехватывают запросы на обновление от законного программного обеспечения для доставки сложного имплантата под названием NSPX30.

Словацкая компания ESET по кибербезопасности отслеживает группу advanced persistent threat (APT) под названием Blackwood. Говорят, что она активна как минимум с 2018 года.

Было замечено, что имплантат NSPX30 был внедрен с помощью механизмов обновления известного программного обеспечения, такого как Tencent QQ, WPS Office и Sogou Pinyin, при этом атаки были нацелены на китайские и японские производственные, торговые и инжиниринговые компании, а также частных лиц, расположенных в Китае, Японии и Великобритании.

"NSPX30 - это многоступенчатый имплантат, который включает в себя несколько компонентов, таких как пипетка, установщик, загрузчики, оркестратор и бэкдор", - сказал исследователь безопасности Факундо Муньос. "Оба последних имеют свои собственные наборы плагинов".

"Имплантат был разработан с учетом возможностей злоумышленников осуществлять перехват пакетов, позволяя операторам NSPX30 скрывать свою инфраструктуру".

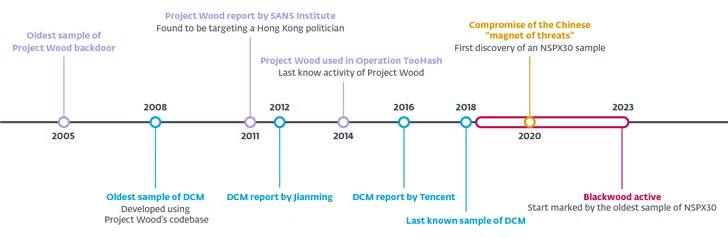

Происхождение бэкдора, который также способен обходить несколько китайских антивирусных решений путем внесения себя в список разрешенных, можно проследить до другого вредоносного ПО с января 2005 года под кодовым названием Project Wood, которое предназначено для сбора системной и сетевой информации, записи нажатий клавиш и создания скриншотов из систем-жертв.

Кодовая база Project Wood послужила основой для нескольких имплантатов, включая такие варианты, как DCM (он же Dark Spectre) в 2008 году, а впоследствии вредоносное ПО использовалось в атаках, нацеленных на заинтересованных лиц в Гонконге и на территории Большого Китая в 2012 и 2014 годах.

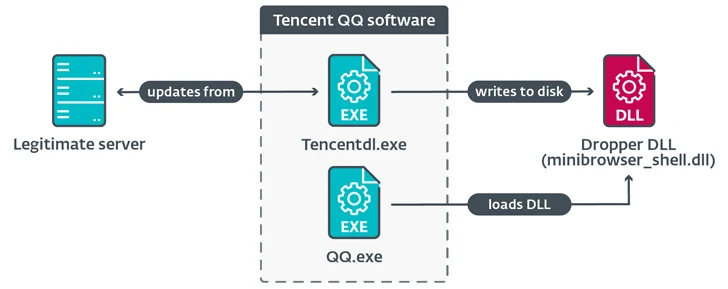

NSPX30, последняя версия имплантата, запускается, когда попытки загрузить обновления программного обеспечения с законных серверов с использованием (незашифрованного) протокола HTTP приводят к компрометации системы, прокладывая путь для развертывания DLL-файла dropper.

Вредоносный дроппер, развернутый как часть взломанного процесса обновления, создает несколько файлов на диске и выполняет "RsStub.exe, " двоичный файл, связанный с новым антивирусным программным обеспечением, для запуска "comx3.dll", пользуясь тем фактом, что первое подвержено боковой загрузке DLL.

"comx3.dll" функционирует как загрузчик для запуска третьего файла с именем "comx3.dll.txt, которое представляет собой библиотеку установщика, ответственную за активацию цепочки атак следующего этапа, кульминацией которой является выполнение компонента orchestrator ("WIN.cfg").

В настоящее время неизвестно, каким образом злоумышленники доставляют вредоносное ПО в виде вредоносных обновлений, но китайские злоумышленники, такие как BlackTech, Evasive Panda и Mustang Panda, в прошлом использовали скомпрометированные маршрутизаторы в качестве канала распространения вредоносного ПО.

ESET предполагает, что злоумышленники "внедряют сетевой имплантат в сети жертв, возможно, на уязвимых сетевых устройствах, таких как маршрутизаторы или шлюзы".

"Тот факт, что мы не обнаружили признаков перенаправления трафика через DNS, может указывать на то, что, когда предполагаемый сетевой имплантат перехватывает незашифрованный HTTP-трафик, связанный с обновлениями, он отвечает с помощью dropper имплантата NSPX30 в виде библиотеки DLL, исполняемого файла или ZIP-архива, содержащего библиотеку DLL".

Затем orchestrator создает два потока: один для получения бэкдора ("msfmtkl.dat"), а другой - для загрузки своих плагинов и добавления исключений, позволяющих использовать библиотеки DLL-загрузчиков в обход китайских решений защиты от вредоносных программ.

Бэкдор загружается через HTTP-запрос на веб-сайт Baidu www.baidu [.]com, законная китайская поисковая система, с необычной строкой пользовательского агента, которая выдает запрос за исходящий из браузера Internet Explorer в Windows 98.

Ответ от сервера затем сохраняется в файл, из которого извлекается компонент backdoor и загружается в память.

NSPX30, как часть этапа инициализации, также создает пассивный UDP-прослушивающий сокет для получения команд от контроллера и эксфильтрации данных путем вероятного перехвата пакетов DNS-запросов с целью анонимизации своей инфраструктуры командования и управления (C2).

Инструкции позволяют бэкдору создавать обратную оболочку, собирать информацию о файлах, завершать определенные процессы, делать снимки экрана, регистрировать нажатия клавиш и даже деинсталлировать себя с зараженного компьютера.

Раскрытие произошло через несколько недель после того, как SecurityScorecard обнаружила новую инфраструктуру, подключенную к другой группе кибершпионажа Beijing-nexus, известной как Volt Typhoon (она же Bronze Silhouette), которая использует ботнет, созданный путем использования известных недостатков безопасности в устаревших маршрутизаторах Cisco RV320 / 325 (CVE-2019-1652 и CVE-2019-1653), работающих в Европе, Северной Америке и Азиатско-Тихоокеанском регионе.

"Примерно 30% из них (325 из 1116 устройств) обменивались данными с двумя IP-адресами, ранее названными прокси-маршрутизаторами, используемыми для связи командования и контроля (C2), 174.138.56 [.]21 и 159.203.113 [.] 25, в течение тридцати дней", - сказали в компании.

"Volt Typhoon может стремиться использовать эти скомпрометированные устройства для передачи украденных данных или подключения к сетям целевых организаций".