Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Хакеры захватывают интернет-магазины, демонстрируя современные, реалистично выглядящие поддельные формы оплаты, чтобы украсть кредитные карты у ничего не подозревающих покупателей.

Эти платежные формы отображаются в виде модального HTML-содержимого, наложенного поверх главной веб-страницы, что позволяет пользователю взаимодействовать с формами входа в систему или содержимым уведомлений, не покидая страницу.

Когда модальности активны, фоновое содержимое иногда затемняется, чтобы привлечь внимание к модальному содержимому.

Согласно новому отчету Malwarebytes, скиммеры MageCart теперь захватывают платежные страницы законных интернет-магазинов, чтобы показывать свои собственные поддельные платежные формы в качестве способа кражи кредитных карт клиентов.

Эти формы выделяются тем, что иногда выглядят даже лучше оригинала, не имея визуальных признаков, которые могли бы вызвать подозрение, что они ненастоящие.

Kritec - это скиммер кредитных карт на JavaScript, который Malwarebytes впервые обнаружила в магазинах Magento в марте 2022 года, так что, скорее всего, за ним стоит тот же субъект угрозы.

Malwarebytes сообщает, что скиммер, который заразил страницу, довольно сложный, и его код сильно запутан кодировкой base64.

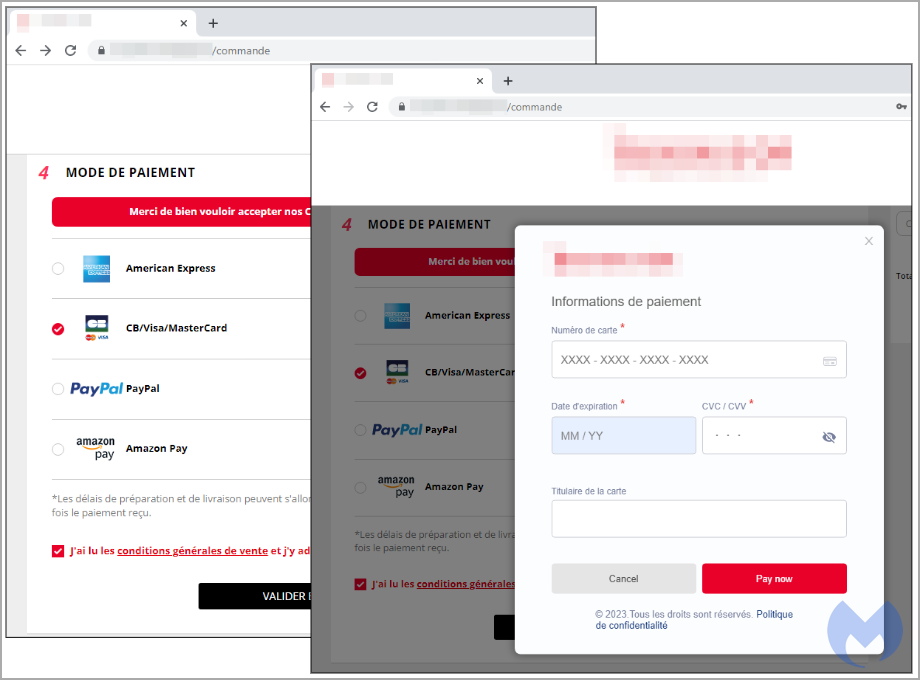

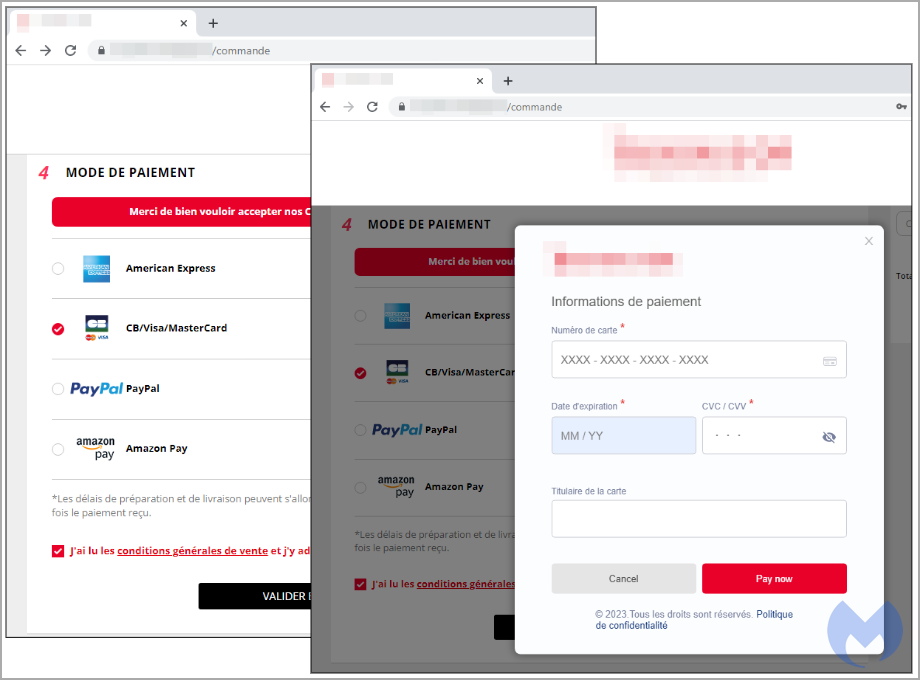

При переходе на страницу оформления заказа зараженного сайта вместо платежной формы сайта вредоносный скрипт отображает модальное изображение с логотипом бренда, правильным языком (французский) и элегантными элементами интерфейса.

Однако эта поддельная форма оплаты предназначена для кражи информации о кредитных картах клиентов и отправки ее обратно хакерам.

Вредоносное модальное окно, загружаемое поверх скомпрометированной веб-страницы (Malwarebytes)

Как только покупатели вводят свои данные в модальном режиме, он мгновенно отображает поддельный загрузчик, а затем выдает поддельную ошибку, перенаправляя пользователя на реальный платежный URL.

Процесс кражи данных кредитной карты (Malwarebytes)

Однако в фоновом режиме злоумышленники уже украли все введенные данные, включая номер кредитной карты, дату истечения срока действия, номер CVV и имя владельца карты.

Кроме того, скиммер отправляет cookie-файлы пользователям, которые были успешно атакованы, чтобы предотвратить повторную загрузку вредоносного модала на тот же или другой сайт. Это делается для того, чтобы избежать сбора дублирующихся данных и свести к минимуму риск операции.

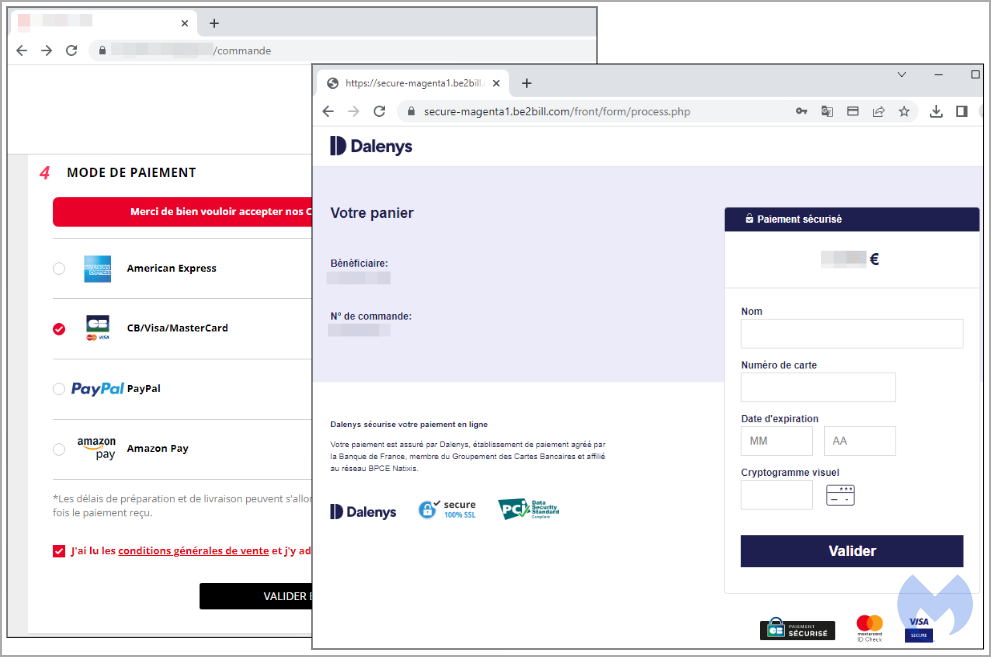

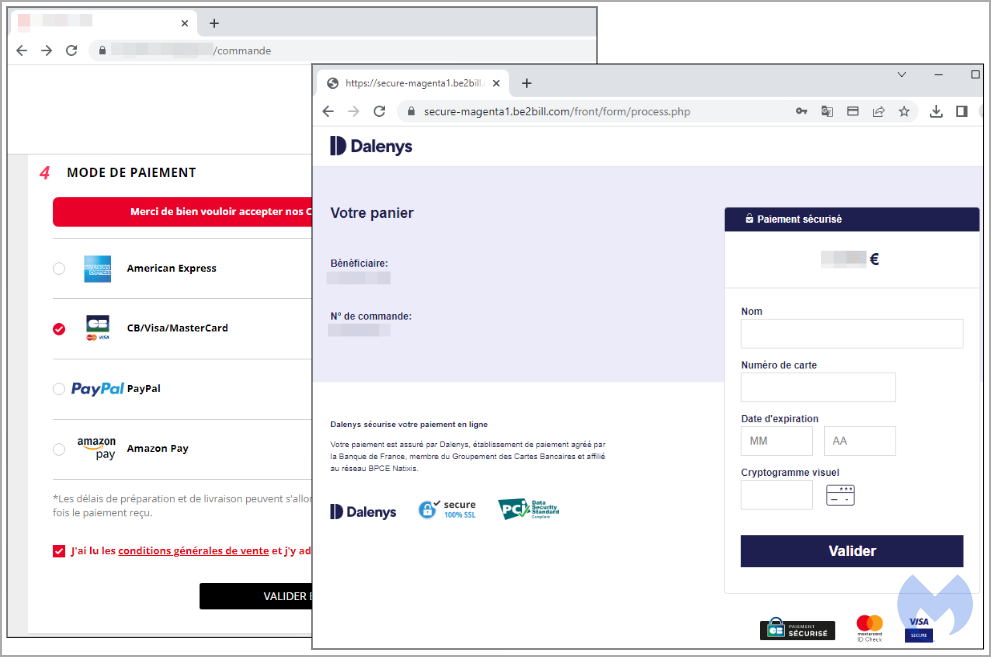

Аналитики Malwarebytes заблокировали скрипт скиммера кредитных карт, позволяющий загружать оригинальную платежную форму, и сравнение между ними оставляет аутентичную форму эстетически неудачной.

Реальная платежная страница, размещенная у стороннего провайдера (Malwarebytes)

Реальная страница оплаты перенаправляет посетителей на сторонний процессор, и после ввода банковской информации клиент возвращается на страницу магазина.

While a redirection to an external site is a typical step in online payments, it inspires less trust in the visitor than the modal form rendered right on the page.

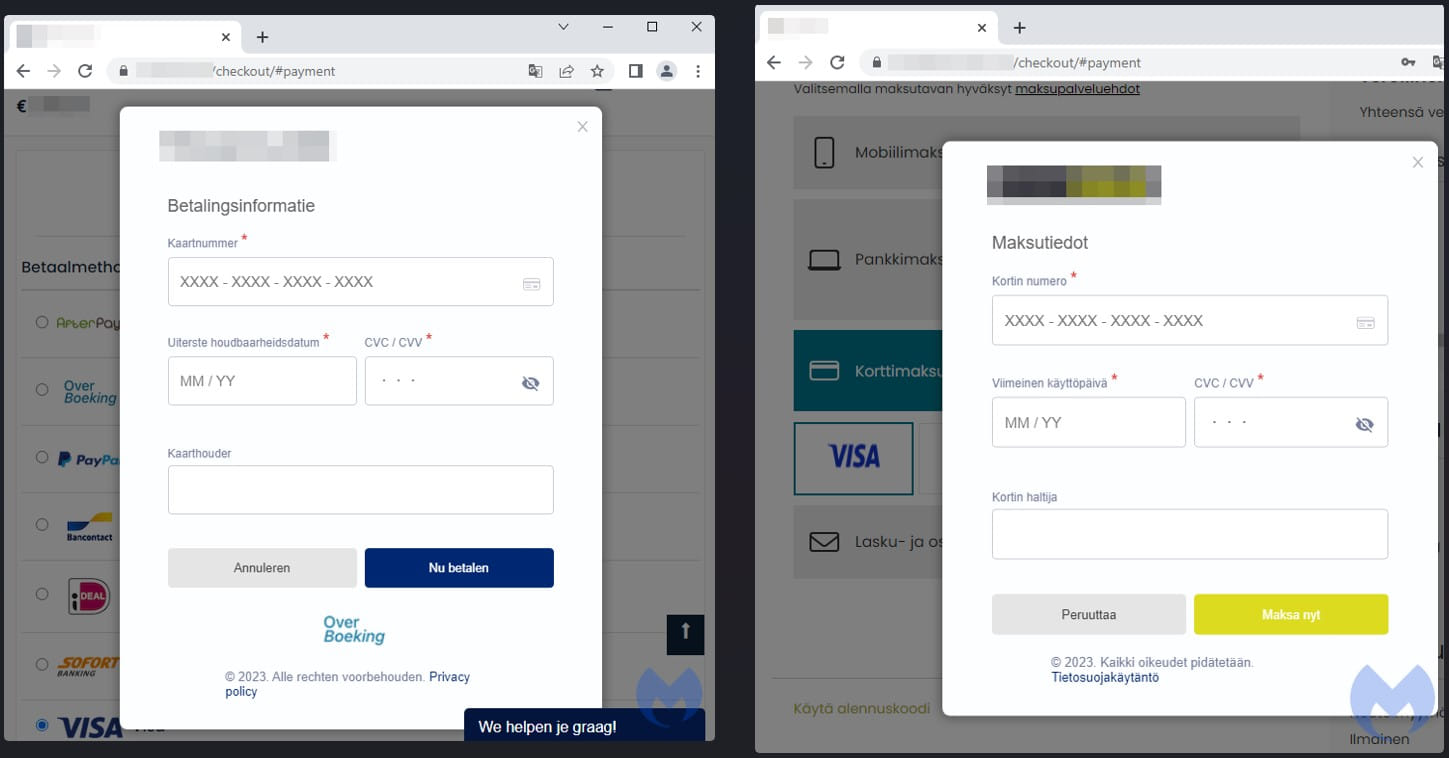

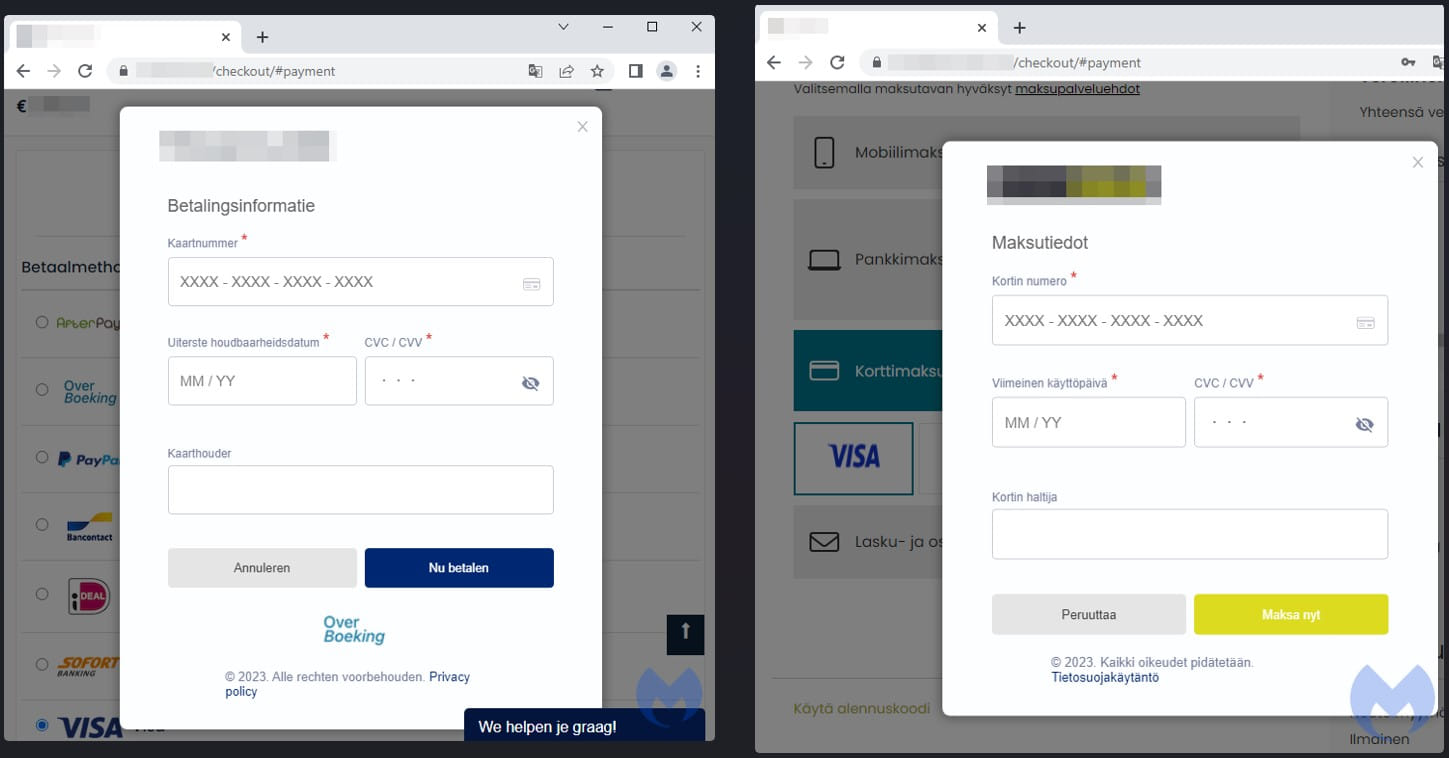

Unfortunately, Malwarebytes observed evidence that the trend of using modal forms is gaining traction in the Magecart cybercrime community.

Other examples of websites serving fake payment modals on visitors include a Dutch and a Finnish e-commerce site, both featuring elegant design that helps them pass as authentic.

Примеры скиммеров, найденных на других сайтах (Malwarebytes)

"Возможно, в этих кампаниях участвуют несколько участников угрозы, которые соответствующим образом настраивают скиммеры", - говорится в отчете.

"Хотя во многих взломанных магазинах был обычный скиммер, похоже, что пользовательские способы были разработаны сравнительно недавно, возможно, месяц или два назад".

Онлайн-покупатели должны быть очень бдительными и отдавать предпочтение электронным способам оплаты или одноразовым частным картам с ограничениями на списание средств, которые бесполезны в руках киберпреступников.

Эти платежные формы отображаются в виде модального HTML-содержимого, наложенного поверх главной веб-страницы, что позволяет пользователю взаимодействовать с формами входа в систему или содержимым уведомлений, не покидая страницу.

Когда модальности активны, фоновое содержимое иногда затемняется, чтобы привлечь внимание к модальному содержимому.

Согласно новому отчету Malwarebytes, скиммеры MageCart теперь захватывают платежные страницы законных интернет-магазинов, чтобы показывать свои собственные поддельные платежные формы в качестве способа кражи кредитных карт клиентов.

Эти формы выделяются тем, что иногда выглядят даже лучше оригинала, не имея визуальных признаков, которые могли бы вызвать подозрение, что они ненастоящие.

Лучше, чем настоящие

Один из случаев, освещенных в отчете Malwarebytes, касается парижского магазина туристических принадлежностей PrestaShop, взломанного новой кампанией Kritec.Kritec - это скиммер кредитных карт на JavaScript, который Malwarebytes впервые обнаружила в магазинах Magento в марте 2022 года, так что, скорее всего, за ним стоит тот же субъект угрозы.

Malwarebytes сообщает, что скиммер, который заразил страницу, довольно сложный, и его код сильно запутан кодировкой base64.

При переходе на страницу оформления заказа зараженного сайта вместо платежной формы сайта вредоносный скрипт отображает модальное изображение с логотипом бренда, правильным языком (французский) и элегантными элементами интерфейса.

Однако эта поддельная форма оплаты предназначена для кражи информации о кредитных картах клиентов и отправки ее обратно хакерам.

Вредоносное модальное окно, загружаемое поверх скомпрометированной веб-страницы (Malwarebytes)

Как только покупатели вводят свои данные в модальном режиме, он мгновенно отображает поддельный загрузчик, а затем выдает поддельную ошибку, перенаправляя пользователя на реальный платежный URL.

Процесс кражи данных кредитной карты (Malwarebytes)

Однако в фоновом режиме злоумышленники уже украли все введенные данные, включая номер кредитной карты, дату истечения срока действия, номер CVV и имя владельца карты.

Кроме того, скиммер отправляет cookie-файлы пользователям, которые были успешно атакованы, чтобы предотвратить повторную загрузку вредоносного модала на тот же или другой сайт. Это делается для того, чтобы избежать сбора дублирующихся данных и свести к минимуму риск операции.

Аналитики Malwarebytes заблокировали скрипт скиммера кредитных карт, позволяющий загружать оригинальную платежную форму, и сравнение между ними оставляет аутентичную форму эстетически неудачной.

Реальная платежная страница, размещенная у стороннего провайдера (Malwarebytes)

Реальная страница оплаты перенаправляет посетителей на сторонний процессор, и после ввода банковской информации клиент возвращается на страницу магазина.

While a redirection to an external site is a typical step in online payments, it inspires less trust in the visitor than the modal form rendered right on the page.

Unfortunately, Malwarebytes observed evidence that the trend of using modal forms is gaining traction in the Magecart cybercrime community.

Other examples of websites serving fake payment modals on visitors include a Dutch and a Finnish e-commerce site, both featuring elegant design that helps them pass as authentic.

Примеры скиммеров, найденных на других сайтах (Malwarebytes)

"Возможно, в этих кампаниях участвуют несколько участников угрозы, которые соответствующим образом настраивают скиммеры", - говорится в отчете.

"Хотя во многих взломанных магазинах был обычный скиммер, похоже, что пользовательские способы были разработаны сравнительно недавно, возможно, месяц или два назад".

Онлайн-покупатели должны быть очень бдительными и отдавать предпочтение электронным способам оплаты или одноразовым частным картам с ограничениями на списание средств, которые бесполезны в руках киберпреступников.