Хакеры используют поддельное приложение для Android под названием SafeChat для заражения устройств шпионским ПО, которое крадет журналы вызовов, текстовые сообщения и местоположения GPS с телефонов.

Предполагается, что шпионское ПО для Android является разновидностью "Coverlm", которое крадет данные из коммуникационных приложений, таких как Telegram, Signal, WhatsApp, Viber и Facebook Messenger.

Исследователи CYFIRMA говорят, что за кампанией стоит индийская хакерская группа APT "Bahamut", причем их последние атаки проводятся в основном с помощью фишинговых сообщений в WhatsApp, которые отправляют вредоносную информацию непосредственно жертве.

Кроме того, аналитики CYFIRMA отмечают несколько сходств TTP с другой группой угроз, спонсируемой индийским государством, "DoNot APT" (APT-C-35), которая ранее заражала Google Play поддельными приложениями для чата, действующими как шпионские программы.

В конце прошлого года ESET сообщила, что группа Bahamut использовала поддельные VPN-приложения для платформы Android, которые включали обширные шпионские функции.

В последней кампании, за которой наблюдала CYFIRMA, Bahamut нацелен на людей в Южной Азии.

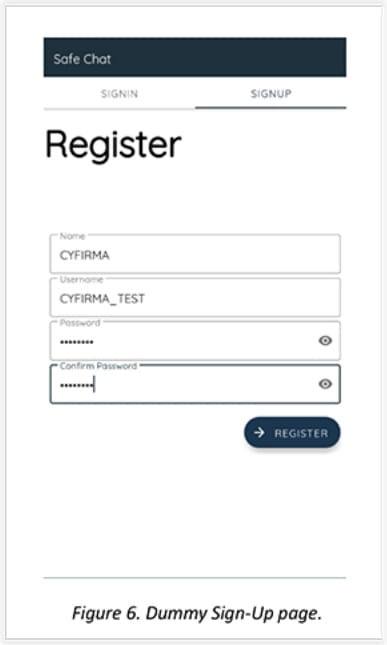

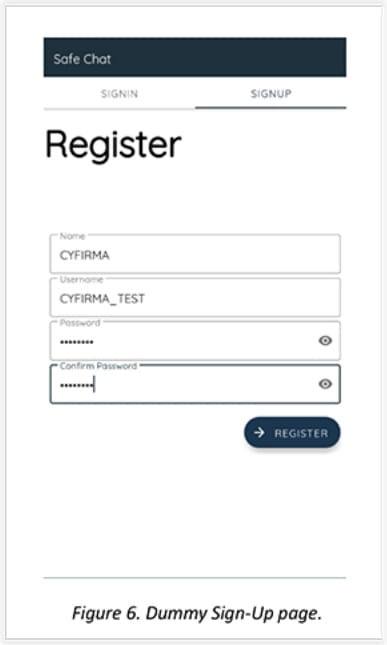

Аналитики сообщают, что Safe Chat имеет обманчивый интерфейс, который выдает его за настоящее приложение для чата, а также позволяет жертве пройти кажущийся законным процесс регистрации пользователя, что повышает доверие и служит отличным прикрытием для шпионского ПО.

Экран регистрации в безопасном чате (CYFIRMA)

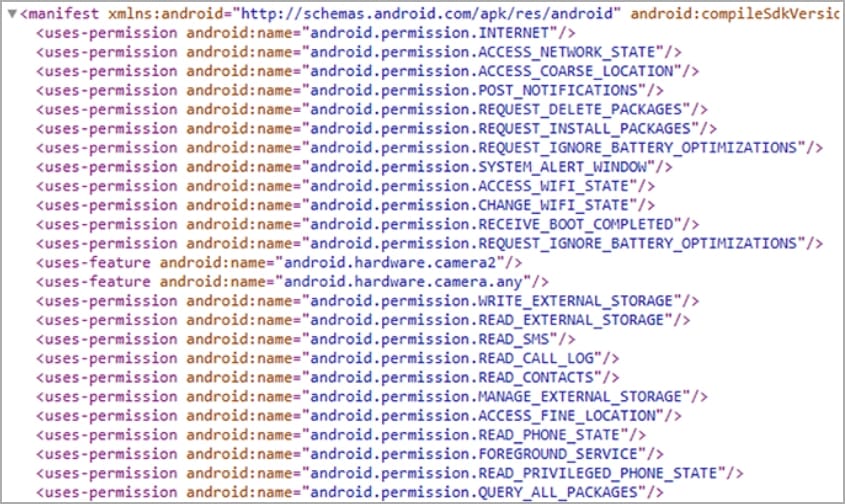

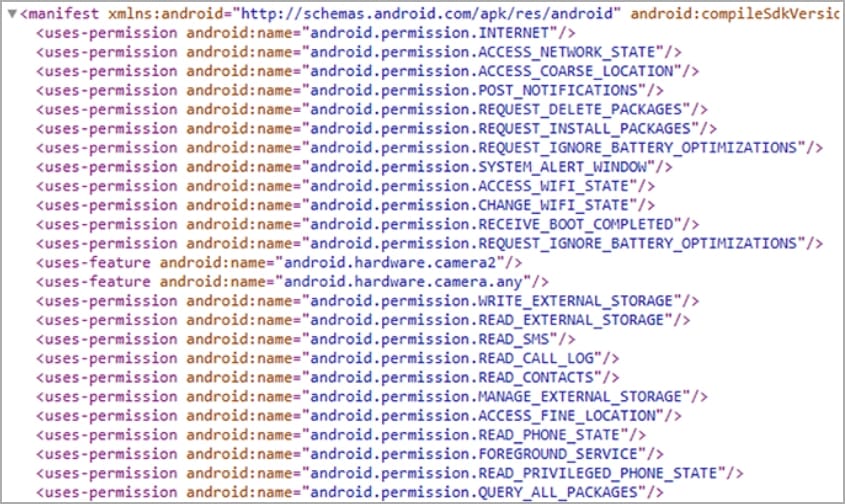

Одним из важнейших этапов заражения является получение разрешений на использование специальных служб, которые впоследствии используются для автоматического предоставления шпионскому ПО дополнительных разрешений.

Эти дополнительные разрешения позволяют шпионскому ПО получать доступ к списку контактов жертвы, SMS, журналам вызовов, хранилищу внешнего устройства и извлекать точные данные о местоположении GPS с зараженного устройства.

Все разрешения, включенные в файл манифеста шпионской программы (CYFIRMA)

Приложение также запрашивает пользователя одобрить исключение из подсистемы оптимизации заряда батареи Android, которая завершает фоновые процессы, когда пользователь не активно взаимодействует с приложением.

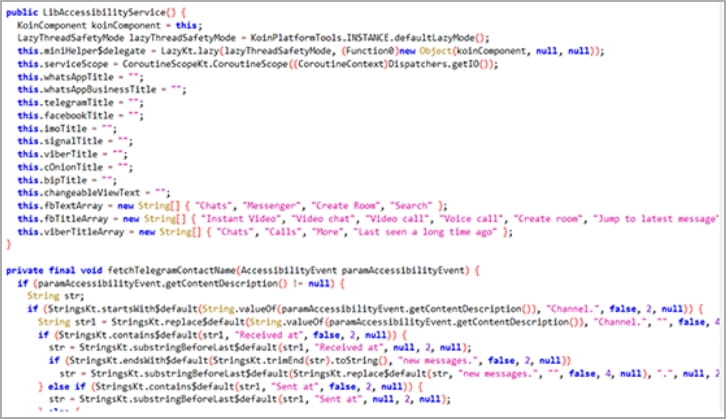

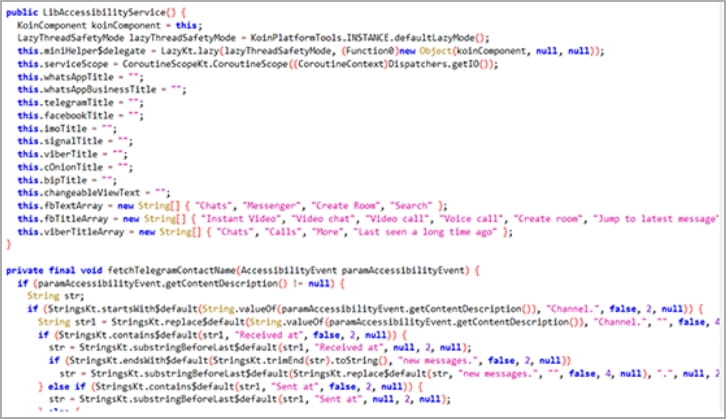

"Другой фрагмент из файла манифеста Android показывает, что злоумышленник разработал приложение для взаимодействия с другими уже установленными приложениями для чата", - объясняет CYFIRMA.

"Взаимодействие будет происходить с использованием intents, разрешение OPEN_DOCUMENT_TREE позволит выбрать определенные каталоги и получить доступ к приложениям, упомянутым в intent".

Модуль, который отслеживает другие приложения для чата на устройстве (CYFIRMA)

Специальный модуль фильтрации данных передает информацию с устройства на сервер C2 злоумышленника через порт 2053.

Украденные данные зашифрованы с помощью другого модуля, который поддерживает RSA, ECB и OAEPPadding. В то же время злоумышленники также используют сертификат "letsencrypt", чтобы избежать любых попыток перехвата сетевых данных против них.

CYFIRMA завершает отчет заявлением, что в нем содержится достаточно доказательств, чтобы связать Bahamut с работой от имени правительства определенного штата в Индии.

Кроме того, использование того же центра сертификации, что и DoNot APT group, схожие методологии кражи данных, общая область таргетинга и использование приложений Android для заражения целей - все это указывает на совпадение или тесное сотрудничество между двумя группами.

(c) https://www.bleepingcomputer.com/ne...hatsapp-user-data-with-fake-android-chat-app/

Предполагается, что шпионское ПО для Android является разновидностью "Coverlm", которое крадет данные из коммуникационных приложений, таких как Telegram, Signal, WhatsApp, Viber и Facebook Messenger.

Исследователи CYFIRMA говорят, что за кампанией стоит индийская хакерская группа APT "Bahamut", причем их последние атаки проводятся в основном с помощью фишинговых сообщений в WhatsApp, которые отправляют вредоносную информацию непосредственно жертве.

Кроме того, аналитики CYFIRMA отмечают несколько сходств TTP с другой группой угроз, спонсируемой индийским государством, "DoNot APT" (APT-C-35), которая ранее заражала Google Play поддельными приложениями для чата, действующими как шпионские программы.

В конце прошлого года ESET сообщила, что группа Bahamut использовала поддельные VPN-приложения для платформы Android, которые включали обширные шпионские функции.

В последней кампании, за которой наблюдала CYFIRMA, Bahamut нацелен на людей в Южной Азии.

Подробности "Безопасного чата"

Хотя CYFIRMA не вникает в особенности аспекта социальной инженерии атаки, жертв часто убеждают установить приложение для чата под предлогом перевода разговора на более безопасную платформу.Аналитики сообщают, что Safe Chat имеет обманчивый интерфейс, который выдает его за настоящее приложение для чата, а также позволяет жертве пройти кажущийся законным процесс регистрации пользователя, что повышает доверие и служит отличным прикрытием для шпионского ПО.

Экран регистрации в безопасном чате (CYFIRMA)

Одним из важнейших этапов заражения является получение разрешений на использование специальных служб, которые впоследствии используются для автоматического предоставления шпионскому ПО дополнительных разрешений.

Эти дополнительные разрешения позволяют шпионскому ПО получать доступ к списку контактов жертвы, SMS, журналам вызовов, хранилищу внешнего устройства и извлекать точные данные о местоположении GPS с зараженного устройства.

Все разрешения, включенные в файл манифеста шпионской программы (CYFIRMA)

Приложение также запрашивает пользователя одобрить исключение из подсистемы оптимизации заряда батареи Android, которая завершает фоновые процессы, когда пользователь не активно взаимодействует с приложением.

"Другой фрагмент из файла манифеста Android показывает, что злоумышленник разработал приложение для взаимодействия с другими уже установленными приложениями для чата", - объясняет CYFIRMA.

"Взаимодействие будет происходить с использованием intents, разрешение OPEN_DOCUMENT_TREE позволит выбрать определенные каталоги и получить доступ к приложениям, упомянутым в intent".

Модуль, который отслеживает другие приложения для чата на устройстве (CYFIRMA)

Специальный модуль фильтрации данных передает информацию с устройства на сервер C2 злоумышленника через порт 2053.

Украденные данные зашифрованы с помощью другого модуля, который поддерживает RSA, ECB и OAEPPadding. В то же время злоумышленники также используют сертификат "letsencrypt", чтобы избежать любых попыток перехвата сетевых данных против них.

CYFIRMA завершает отчет заявлением, что в нем содержится достаточно доказательств, чтобы связать Bahamut с работой от имени правительства определенного штата в Индии.

Кроме того, использование того же центра сертификации, что и DoNot APT group, схожие методологии кражи данных, общая область таргетинга и использование приложений Android для заражения целей - все это указывает на совпадение или тесное сотрудничество между двумя группами.

(c) https://www.bleepingcomputer.com/ne...hatsapp-user-data-with-fake-android-chat-app/