Злоумышленники нацелены на неправильно сконфигурированные и уязвимые серверы, работающие под управлением сервисов Apache Hadoop YARN, Docker, Atlassian Confluence и Redis, в рамках новой вредоносной кампании, направленной на доставку майнера криптовалюты и создание обратной оболочки для постоянного удаленного доступа.

"Злоумышленники используют эти инструменты для выпуска кода эксплойта, используя распространенные неправильные настройки и уязвимость N-day, для проведения атак удаленного выполнения кода (RCE) и заражения новых хостов", - сказал исследователь безопасности Cado Мэтт Мьюир в отчете, опубликованном в Hacker News.

Компания по облачной безопасности получила кодовое название "Spinning YARN", при этом облачные атаки перекрываются атаками, приписываемыми TeamTNT, WatchDog и кластеру, получившему название "Kiss-a-dog".

Все начинается с развертывания четырех новых полезных нагрузок Golang, которые способны автоматизировать идентификацию и эксплуатацию уязвимых хостов Confluence, Docker, Hadoop YARN и Redis. Утилиты spreader используют masscan или pnscan для поиска этих сервисов.

"Для компрометации Docker злоумышленники создают контейнер и переходят из него на базовый хост", - объяснил Мьюир.

Затем первоначальный доступ открывает путь для развертывания дополнительных инструментов для установки руткитов, таких как libprocesshider и diamorphine, чтобы скрыть вредоносные процессы, удалить утилиту обратной оболочки с открытым исходным кодом Platypus и, в конечном итоге, запустить XMRig miner.

"Очевидно, что злоумышленники тратят значительное время на понимание типов веб-сервисов, развернутых в облачных средах, на то, чтобы быть в курсе сообщений об уязвимостях в этих сервисах и использовать эти знания для закрепления в целевых средах", - заявили в компании.

Разработка происходит после того, как Uptycs выявила использование бандой 8220 известных недостатков безопасности в Apache Log4j (CVE-2021-44228) и сервере и центре обработки данных Atlassian Confluence (CVE-2022-26134) в рамках волны атак, нацеленных на облачную инфраструктуру с мая 2023 по февраль 2024 года.

"Используя интернет-сканирование в поисках уязвимых приложений, группа выявляет потенциальные точки входа в облачные системы, используя незащищенные уязвимости для получения несанкционированного доступа", - сказали исследователи безопасности Теджасвини Сандаполла и Шилпеш Триведи.

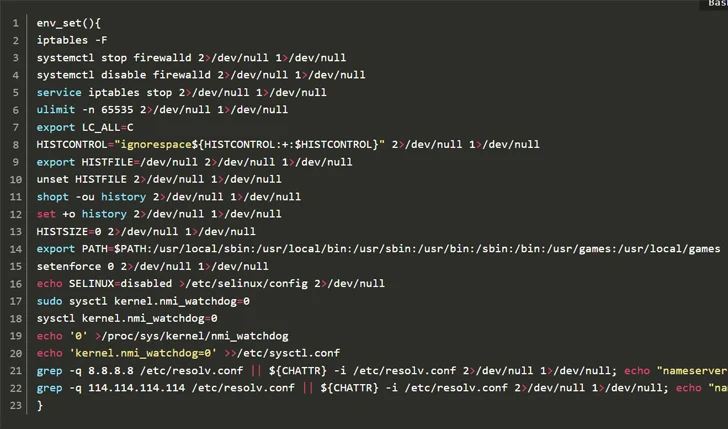

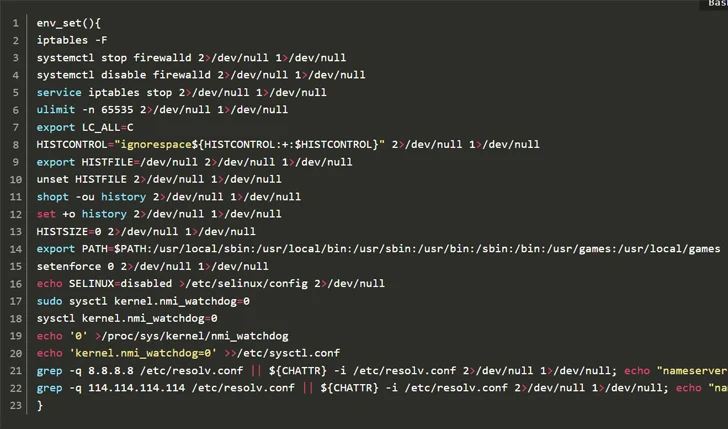

"Оказавшись внутри, они внедряют ряд передовых методов уклонения, демонстрируя глубокое понимание того, как ориентироваться в облачных средах и манипулировать ими в своих интересах. Это включает в себя отключение принудительного обеспечения безопасности, изменение правил брандмауэра и удаление облачных служб безопасности, тем самым гарантируя, что их вредоносная деятельность останется незамеченной."

Атаки, которые затрагивают как хосты Windows, так и Linux, направлены на развертывание майнера криптовалюты, но не раньше, чем будет предпринят ряд шагов, в которых приоритет отдается скрытности и уклонению.

Это также следует за злоупотреблением облачными сервисами, в первую очередь предназначенными для решений с искусственным интеллектом (ИИ), для удаления майнеров криптовалют, а также размещения вредоносного ПО.

"Поскольку и майнинг, и искусственный интеллект требуют доступа к большим объемам вычислительной мощности GPU, существует определенная степень возможности переноса в их базовые аппаратные среды", - отметил HiddenLayer в прошлом году.

Cado в своем отчете о результатах анализа облачных угроз за второе полугодие 2023 года отметила, что субъекты угроз все чаще нацеливаются на облачные сервисы, для использования которых требуются специальные технические знания, и что криптоджекинг больше не является единственным мотивом.

"С открытием новых Linux-вариантов семейств программ-вымогателей, таких как Abyss Locker, наблюдается тревожная тенденция распространения программ-вымогателей в системах Linux и ESXi", - говорится. "Облачная инфраструктура и инфраструктура Linux в настоящее время подвержены более широкому спектру атак".

"Злоумышленники используют эти инструменты для выпуска кода эксплойта, используя распространенные неправильные настройки и уязвимость N-day, для проведения атак удаленного выполнения кода (RCE) и заражения новых хостов", - сказал исследователь безопасности Cado Мэтт Мьюир в отчете, опубликованном в Hacker News.

Компания по облачной безопасности получила кодовое название "Spinning YARN", при этом облачные атаки перекрываются атаками, приписываемыми TeamTNT, WatchDog и кластеру, получившему название "Kiss-a-dog".

Все начинается с развертывания четырех новых полезных нагрузок Golang, которые способны автоматизировать идентификацию и эксплуатацию уязвимых хостов Confluence, Docker, Hadoop YARN и Redis. Утилиты spreader используют masscan или pnscan для поиска этих сервисов.

"Для компрометации Docker злоумышленники создают контейнер и переходят из него на базовый хост", - объяснил Мьюир.

Затем первоначальный доступ открывает путь для развертывания дополнительных инструментов для установки руткитов, таких как libprocesshider и diamorphine, чтобы скрыть вредоносные процессы, удалить утилиту обратной оболочки с открытым исходным кодом Platypus и, в конечном итоге, запустить XMRig miner.

"Очевидно, что злоумышленники тратят значительное время на понимание типов веб-сервисов, развернутых в облачных средах, на то, чтобы быть в курсе сообщений об уязвимостях в этих сервисах и использовать эти знания для закрепления в целевых средах", - заявили в компании.

Разработка происходит после того, как Uptycs выявила использование бандой 8220 известных недостатков безопасности в Apache Log4j (CVE-2021-44228) и сервере и центре обработки данных Atlassian Confluence (CVE-2022-26134) в рамках волны атак, нацеленных на облачную инфраструктуру с мая 2023 по февраль 2024 года.

"Используя интернет-сканирование в поисках уязвимых приложений, группа выявляет потенциальные точки входа в облачные системы, используя незащищенные уязвимости для получения несанкционированного доступа", - сказали исследователи безопасности Теджасвини Сандаполла и Шилпеш Триведи.

"Оказавшись внутри, они внедряют ряд передовых методов уклонения, демонстрируя глубокое понимание того, как ориентироваться в облачных средах и манипулировать ими в своих интересах. Это включает в себя отключение принудительного обеспечения безопасности, изменение правил брандмауэра и удаление облачных служб безопасности, тем самым гарантируя, что их вредоносная деятельность останется незамеченной."

Атаки, которые затрагивают как хосты Windows, так и Linux, направлены на развертывание майнера криптовалюты, но не раньше, чем будет предпринят ряд шагов, в которых приоритет отдается скрытности и уклонению.

Это также следует за злоупотреблением облачными сервисами, в первую очередь предназначенными для решений с искусственным интеллектом (ИИ), для удаления майнеров криптовалют, а также размещения вредоносного ПО.

"Поскольку и майнинг, и искусственный интеллект требуют доступа к большим объемам вычислительной мощности GPU, существует определенная степень возможности переноса в их базовые аппаратные среды", - отметил HiddenLayer в прошлом году.

Cado в своем отчете о результатах анализа облачных угроз за второе полугодие 2023 года отметила, что субъекты угроз все чаще нацеливаются на облачные сервисы, для использования которых требуются специальные технические знания, и что криптоджекинг больше не является единственным мотивом.

"С открытием новых Linux-вариантов семейств программ-вымогателей, таких как Abyss Locker, наблюдается тревожная тенденция распространения программ-вымогателей в системах Linux и ESXi", - говорится. "Облачная инфраструктура и инфраструктура Linux в настоящее время подвержены более широкому спектру атак".