Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Была замечена новая сложная кибератака, нацеленная на конечные точки, географически расположенные в Украине, с целью развертывания Cobalt Strike и захвата контроля над скомпрометированными хостами.

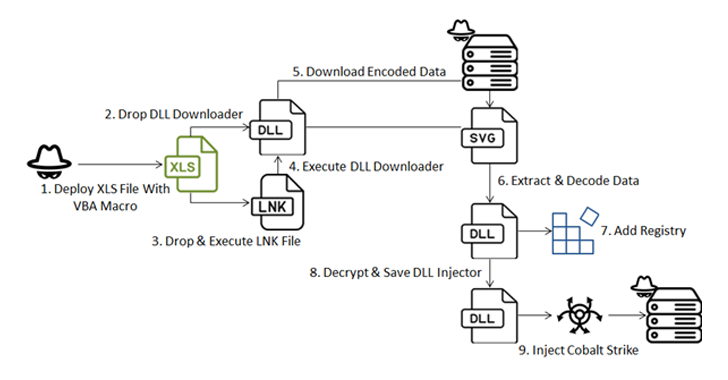

Цепочка атак, согласно Fortinet FortiGuard Labs, включает файл Microsoft Excel, который содержит встроенный макрос VBA для инициирования заражения,

"Злоумышленник использует многоступенчатую вредоносную стратегию для доставки печально известной полезной нагрузки "Cobalt Strike" и установления связи с сервером командования и контроля (C2)", - сказала исследователь безопасности Кара Лин в опубликованном в понедельник отчете. "В этой атаке используются различные методы уклонения для обеспечения успешной доставки полезной нагрузки".

Cobalt Strike, разработанный и поддерживаемый компанией Fortra, является законным инструментарием моделирования противника, используемым для операций red teaming. Однако на протяжении многих лет взломанные версии программного обеспечения широко использовались злоумышленниками в вредоносных целях.

Отправной точкой атаки является документ Excel, который при запуске отображает содержимое на украинском языке и призывает жертву "Включить содержимое", чтобы активировать макросы. Стоит отметить, что Microsoft заблокировала макросы по умолчанию в Microsoft Office с июля 2022 года.

После включения макросов в документе якобы отображается содержимое, связанное с суммой средств, выделенных военным подразделениям, в то время как в фоновом режиме шестнадцатеричный макрос запускает загрузчик на основе DLL через утилиту register server (regsvr32).

Скрытый загрузчик отслеживает запущенные процессы на предмет тех, которые связаны с Avast Antivirus и Process Hacker, и оперативно завершает работу, если обнаруживает таковые.

Предполагая, что такой процесс не идентифицирован, он обращается к удаленному серверу для получения закодированной полезной нагрузки следующего этапа, но только если рассматриваемое устройство находится в Украине. Расшифрованный файл представляет собой библиотеку DLL, которая в первую очередь отвечает за запуск другого файла DLL, инжектора, имеющего решающее значение для извлечения и запуска окончательной вредоносной программы.

Процедура атаки завершается развертыванием маяка Cobalt Strike, который устанавливает контакт с сервером C2 ("simonandschuster[.]shop").

"Внедряя проверки на основе местоположения во время загрузки полезной нагрузки, злоумышленник стремится замаскировать подозрительную активность, потенциально ускользая от пристального внимания аналитиков", - сказал Лин. "Используя закодированные строки, VBA скрывает важные строки импорта, облегчая развертывание DLL-файлов для сохранения и расшифровки последующих полезных загрузок".

"Кроме того, функция самоудаления помогает тактике уклонения, в то время как DLL-инжектор использует тактику задержки и завершает родительские процессы, чтобы избежать песочницы и механизмов антиотладочных программ соответственно".