Злоумышленники использовали недавно обнаруженную уязвимость нулевого дня в программном обеспечении PAN-OS Palo Alto Networks, датируемую 26 марта 2024 года, почти за три недели до того, как о ней стало известно вчера.

Подразделение 42 компании сетевой безопасности отслеживает активность под названием Операция MidnightEclipse, приписывая ее работе одного субъекта угрозы неизвестного происхождения.

Уязвимость системы безопасности, отслеживаемая как CVE-2024-3400 (оценка CVSS: 10.0), представляет собой уязвимость при внедрении команд, которая позволяет злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код с правами root на брандмауэре.

Стоит отметить, что проблема применима только к конфигурациям брандмауэров PAN-OS 10.2, PAN-OS 11.0 и PAN-OS 11.1, в которых включен шлюз GlobalProtect и телеметрия устройств.

Операция MidnightEclipse предполагает использование уязвимости для создания задания cron, которое выполняется каждую минуту для получения команд, размещенных на внешнем сервере ("172.233.228 [.] 93 /policy" или "172.233.228 [.] 93 / patch"), которые затем выполняются с использованием оболочки bash.

Сообщается, что злоумышленники вручную управляли списком контроля доступа (ACL) для сервера командования и управления (C2), чтобы гарантировать, что к нему можно получить доступ только с устройства, взаимодействующего с ним.

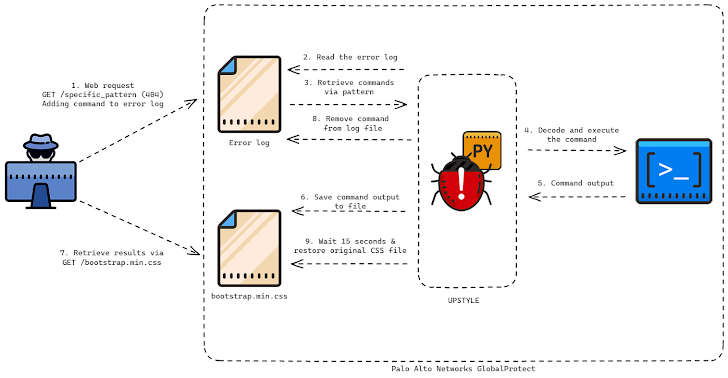

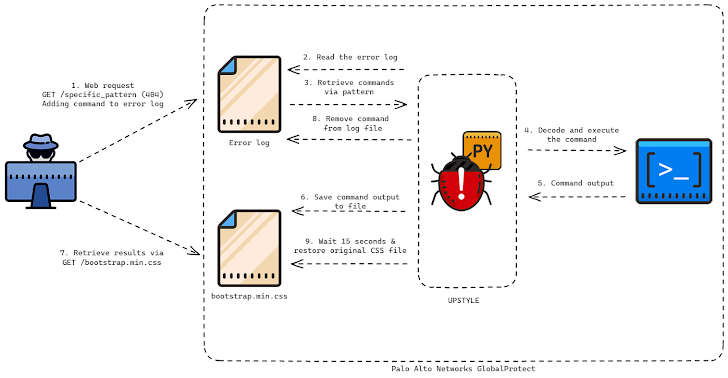

Хотя точный характер команды неизвестен, есть подозрение, что URL-адрес служит средством доставки для бэкдора на основе Python в брандмауэре, который Volexity, обнаруживший массовую эксплуатацию CVE–2024-3400 10 апреля 2024 года, отслеживает как УСТАРЕВШИЙ и размещен на другом сервере ("144.172.79[.]92" и "nhdata.s3-us-west-2.amazonaws[.]com").

Файл Python предназначен для написания и запуска другого скрипта Python ("system.pth"), который впоследствии декодирует и запускает встроенный компонент бэкдора, отвечающий за выполнение команд субъекта угрозы, в файле с именем "sslvpn_ngx_error.log". Результаты операции записываются в отдельный файл с именем "bootstrap.min.css".

Наиболее интересным аспектом цепочки атак является то, что оба файла, используемые для извлечения команд и записи результатов, являются законными файлами, связанными с брандмауэром -

"Затем скрипт создаст другой поток, который запускает функцию под названием restore", - сказал блок 42. "Функция восстановления извлекает исходное содержимое файла bootstrap.min.css, а также исходное время доступа и изменения, отключается на 15 секунд и записывает исходное содержимое обратно в файл и устанавливает исходное время доступа и изменения".

Основная цель, по-видимому, состоит в том, чтобы не оставлять следов выходных данных команды, что требует, чтобы результаты были отфильтрованы в течение 15 секунд перед перезаписью файла.

Volexity в своем собственном анализе заявила, что наблюдала, как субъект угрозы удаленно использовал брандмауэр для создания обратной оболочки, загрузки дополнительных инструментов, подключения к внутренним сетям и, в конечном итоге, извлечения данных. Точный масштаб кампании в настоящее время неясен. Компания присвоила злоумышленнику псевдоним UTA0218.

"Мастерство и скорость, используемые злоумышленником, предполагают наличие высокоэффективного субъекта угрозы с четким планом действий, к чему получить доступ для достижения своих целей", - заявила американская фирма по кибербезопасности.

"Первоначальные цели UTA0218 были направлены на захват ключей DPAPI резервной копии домена и нацеливание на учетные данные Active Directory путем получения файла NTDS.DIT. Они также нацелились на рабочие станции пользователей, чтобы украсть сохраненные файлы cookie и регистрационные данные, а также ключи DPAPI пользователей."

Организациям рекомендуется искать признаки бокового перемещения внутри своих брандмауэров Palo Alto Networks GlobalProtect.

Разработка также побудила Агентство кибербезопасности и инфраструктуры США (CISA) добавить этот недостаток в свой каталог известных эксплуатируемых уязвимостей (KEV), требуя от федеральных агентств применить исправления к 19 апреля для смягчения потенциальных угроз. Ожидается, что Palo Alto Networks выпустит исправления для этой ошибки не позднее 14 апреля.

"Нацеливание на периферийные устройства остается популярным направлением атаки для способных участников угроз, у которых есть время и ресурсы, чтобы инвестировать в исследование новых уязвимостей", - сказали в Volexity.

"Весьма вероятно, что UTA0218 является субъектом угрозы, поддерживаемым государством, исходя из ресурсов, необходимых для разработки и использования уязвимости такого рода, типа жертв, на которых нацелен этот субъект, и возможностей, доступных для установки бэкдора Python и дальнейшего доступа к сетям жертв".

Подразделение 42 компании сетевой безопасности отслеживает активность под названием Операция MidnightEclipse, приписывая ее работе одного субъекта угрозы неизвестного происхождения.

Уязвимость системы безопасности, отслеживаемая как CVE-2024-3400 (оценка CVSS: 10.0), представляет собой уязвимость при внедрении команд, которая позволяет злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код с правами root на брандмауэре.

Стоит отметить, что проблема применима только к конфигурациям брандмауэров PAN-OS 10.2, PAN-OS 11.0 и PAN-OS 11.1, в которых включен шлюз GlobalProtect и телеметрия устройств.

Операция MidnightEclipse предполагает использование уязвимости для создания задания cron, которое выполняется каждую минуту для получения команд, размещенных на внешнем сервере ("172.233.228 [.] 93 /policy" или "172.233.228 [.] 93 / patch"), которые затем выполняются с использованием оболочки bash.

Сообщается, что злоумышленники вручную управляли списком контроля доступа (ACL) для сервера командования и управления (C2), чтобы гарантировать, что к нему можно получить доступ только с устройства, взаимодействующего с ним.

Хотя точный характер команды неизвестен, есть подозрение, что URL-адрес служит средством доставки для бэкдора на основе Python в брандмауэре, который Volexity, обнаруживший массовую эксплуатацию CVE–2024-3400 10 апреля 2024 года, отслеживает как УСТАРЕВШИЙ и размещен на другом сервере ("144.172.79[.]92" и "nhdata.s3-us-west-2.amazonaws[.]com").

Файл Python предназначен для написания и запуска другого скрипта Python ("system.pth"), который впоследствии декодирует и запускает встроенный компонент бэкдора, отвечающий за выполнение команд субъекта угрозы, в файле с именем "sslvpn_ngx_error.log". Результаты операции записываются в отдельный файл с именем "bootstrap.min.css".

Наиболее интересным аспектом цепочки атак является то, что оба файла, используемые для извлечения команд и записи результатов, являются законными файлами, связанными с брандмауэром -

- /var/log/pan/sslvpn_ngx_error.log

- /var/appweb/sslvpndocs/global-protect/портал/css/bootstrap.min.css

"Затем скрипт создаст другой поток, который запускает функцию под названием restore", - сказал блок 42. "Функция восстановления извлекает исходное содержимое файла bootstrap.min.css, а также исходное время доступа и изменения, отключается на 15 секунд и записывает исходное содержимое обратно в файл и устанавливает исходное время доступа и изменения".

Основная цель, по-видимому, состоит в том, чтобы не оставлять следов выходных данных команды, что требует, чтобы результаты были отфильтрованы в течение 15 секунд перед перезаписью файла.

Volexity в своем собственном анализе заявила, что наблюдала, как субъект угрозы удаленно использовал брандмауэр для создания обратной оболочки, загрузки дополнительных инструментов, подключения к внутренним сетям и, в конечном итоге, извлечения данных. Точный масштаб кампании в настоящее время неясен. Компания присвоила злоумышленнику псевдоним UTA0218.

"Мастерство и скорость, используемые злоумышленником, предполагают наличие высокоэффективного субъекта угрозы с четким планом действий, к чему получить доступ для достижения своих целей", - заявила американская фирма по кибербезопасности.

"Первоначальные цели UTA0218 были направлены на захват ключей DPAPI резервной копии домена и нацеливание на учетные данные Active Directory путем получения файла NTDS.DIT. Они также нацелились на рабочие станции пользователей, чтобы украсть сохраненные файлы cookie и регистрационные данные, а также ключи DPAPI пользователей."

Организациям рекомендуется искать признаки бокового перемещения внутри своих брандмауэров Palo Alto Networks GlobalProtect.

Разработка также побудила Агентство кибербезопасности и инфраструктуры США (CISA) добавить этот недостаток в свой каталог известных эксплуатируемых уязвимостей (KEV), требуя от федеральных агентств применить исправления к 19 апреля для смягчения потенциальных угроз. Ожидается, что Palo Alto Networks выпустит исправления для этой ошибки не позднее 14 апреля.

"Нацеливание на периферийные устройства остается популярным направлением атаки для способных участников угроз, у которых есть время и ресурсы, чтобы инвестировать в исследование новых уязвимостей", - сказали в Volexity.

"Весьма вероятно, что UTA0218 является субъектом угрозы, поддерживаемым государством, исходя из ресурсов, необходимых для разработки и использования уязвимости такого рода, типа жертв, на которых нацелен этот субъект, и возможностей, доступных для установки бэкдора Python и дальнейшего доступа к сетям жертв".