CarderPlanet

Professional

- Messages

- 2,552

- Reaction score

- 675

- Points

- 83

Основные выводы

Фон

Изобретение чипа EMV было одним из самых значительных достижений в технологии безопасных платежных карт. В то время как платежные карты ранее полагались на магнитную полосу (магнитную полосу) для хранения информации, мошенники взламывали эту технологию и клонировали карты жертв в течение многих лет. Чтобы мошенники не совершали незаконные покупки с помощью клонированных платежных карт, чипы EMV шифруют данные платежных карт и CVV (называемые iCVV для карт с поддержкой EMV). Новый ключ шифрования (также называемый токеном или криптограммой) генерируется при каждой покупке для транзакций по предъявлению карты (CP). Этот токен создается в результате взаимодействия чипа EMV и устройства чтения карт и применяется только к этой отдельной транзакции. Поскольку токен не может быть повторен для дополнительной транзакции, его кража не позволяет злоумышленникам совершать мошеннические транзакции с клонированной картой с поддержкой EMV. В настоящее время нет убедительных доказательств того, что киберпреступники обнаружили метод клонирования этой технологии. Чипы EMV трансформировали теневую экономику платежных карт, переместив большинство незаконных рынков в сторону записей без карты (CNP); Соблюдение торговцем правил, требующих транзакций с чипами EMV, сильно коррелирует с наличием мошенничества с CP в любой стране.

Однако новое исследование показывает, что есть другие способы обойти технологию EMV и монетизировать эти якобы безопасные карты. В подробном отчете Cyber R&D Lab подробно описан метод получения достаточного количества данных с помощью скомпрометированных транзакций EMV для клонирования платежной карты. Этот метод использует информацию из одной технологии (чипы EMV) и преобразует ее в другую, менее безопасную технологию (магнитную полосу), что позволяет мошенникам полагаться на свои знакомые методы клонирования. Близнецы будут называть эту технику клонированием в обход EMV.

Углубленный анализ

EMV-обходное клонирование

Магнитные полосы особенно уязвимы, потому что они не шифруют данные дорожки 1 или дорожки 2, необходимые для размещения транзакции. Отсутствие шифрования позволило мошенникам легко украсть данные платежной карты, а затем столь же легко клонировать карту с этими украденными данными. Технология EMV более безопасна, поскольку она шифрует информацию о платежной карте, хранящуюся на чипе, во время транзакции.

У киберпреступников есть несколько способов получить данные платежных карт для карт с поддержкой EMV. Самый популярный метод - это «мерцание», физическое устройство, которое киберпреступник подключает к кассовому терминалу (POS) для сбора данных о платежах перед их передачей на сам POS-терминал. Это позволяет мошеннику украсть данные карты, одновременно позволяя совершить законную транзакцию, что не позволяет жертве понять, что данные ее платежной карты были скомпрометированы.

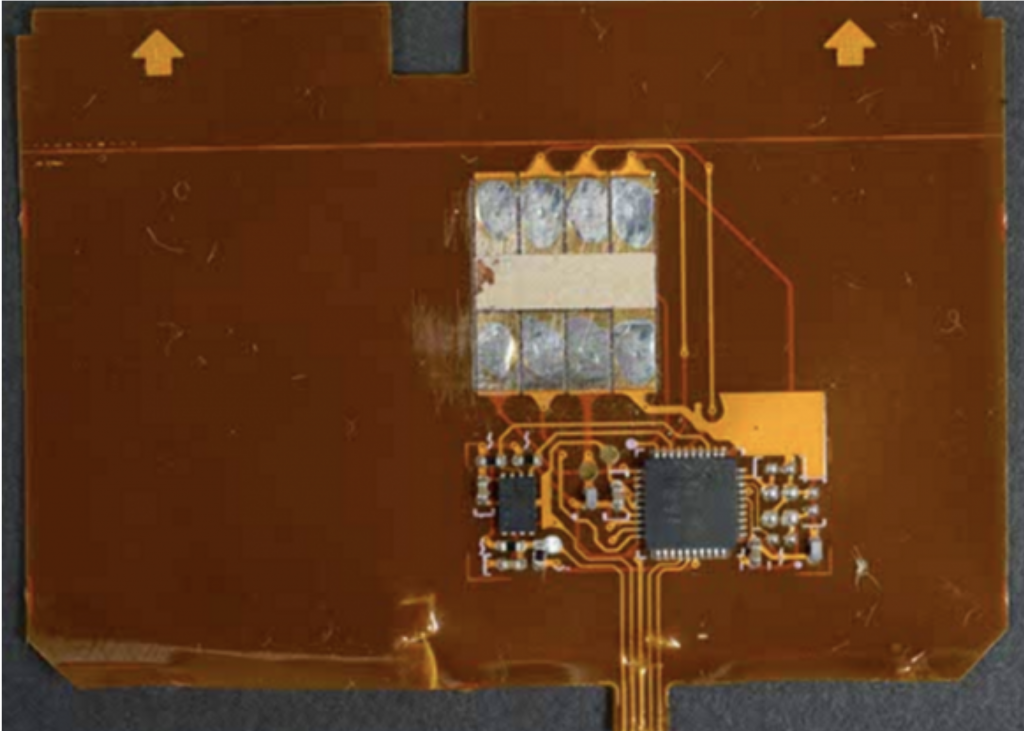

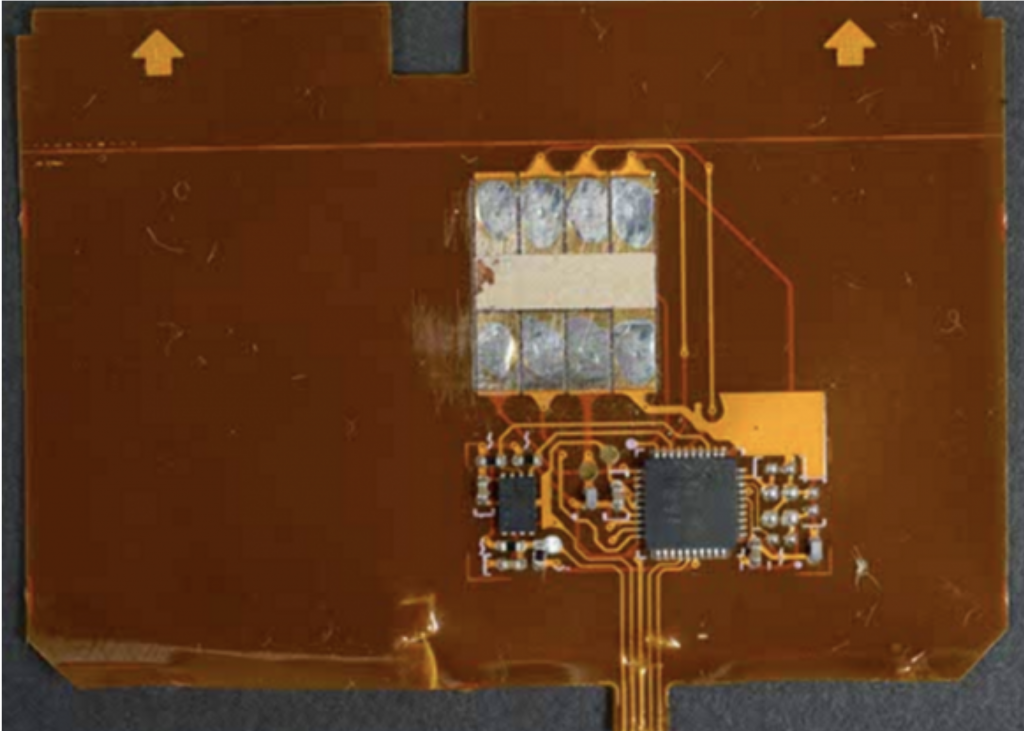

Изображение 1: Пример мерцания, которое можно прикрепить к POS-терминалу для незаконного сбора данных платежных карт (источник: Krebs on Security).

Согласно Krebs on Security, данные, собранные мерцанием, нельзя использовать для клонирования карты на основе чипа, хотя их можно использовать для клонирования карты с магнитной полосой. Хотя данные, которые обычно хранятся на магнитной полосе карты, воспроизводятся внутри чипа на картах с чипом, чип EMV также содержит дополнительный компонент безопасности, которого нет на магнитной полосе. Этим компонентом безопасности является номер iCVV, который отличается от CVV, указанного на магнитной полосе.

Однако этот уровень безопасности становится бесполезным, если финансовое учреждение не проверяет правильный номер CVV во время транзакции смахивания. Из-за этой лазейки злоумышленник может взять данные с карты с поддержкой EMV и преобразовать их в данные магнитной полосы. Этот преступник может клонировать карту жертвы, создав поддельную карту с магнитной полосой, используя данные EMV. Таким образом, EMV-Bypass Cloning позволяет им обойти дополнительные уровни безопасности чипа и вернуться к более старому и более надежному методу мошенничества.

Мошенники могут использовать такую клонированную карту так же, как они использовали бы карту, клонированную из скомпрометированной транзакции с магнитной полосой. Они вызывают сбой транзакции EMV одним из нескольких способов (например, не полностью вставляя карту в устройство для чтения карт; прикрывая чип EMV лентой или суперклеем и т. д.), А затем они принимают предложение кассира провести карту вместо этого. .

От теории к практике

Жизнеспособность этого метода зависит от уровня безопасности банка. Если банк требует, чтобы каждый код безопасности карты проверялся при каждой транзакции с картой, метод не сработает. Однако исследователи Cyber R&D Lab подозревали, что некоторые банки не проверяют iCVV или CVV для всех транзакций, что сделало бы карту уязвимой для использования описанным выше методом. Чтобы проверить эту теорию, они использовали как приложение, так и физический картридер для записи данных карты. Они выбрали 11 карт из 10 банков (включая карты Mastercard и Visa) из США, Великобритании и стран-эмитентов, чтобы попытаться провести свой эксперимент.

Исследователи использовали несколько различных типов считывателей карт для взаимодействия со всеми 11 картами и смогли собрать данные с четырех из них. Используя данные этих четырех карт, они создали клонированные карты с магнитной полосой и успешно провели транзакции. Эти транзакции не удались бы, если бы во время платежа выполнялась простая проверка целостности данных.

Cyber R&D Lab не указала, какие комбинации банк / эмитент карты наиболее уязвимы для этого метода. Проблемы, по-видимому, двоякие: во-первых, данные карты могут быть получены с четырех из 11 карт, что подразумевает недостаток безопасности со стороны производителя карты или процесса кодирования данных карты банком-эмитентом. Во-вторых, банки не подтвердили, что правильный код CVV (в отличие от полученного и замененного кода iCVV) использовался в транзакциях с магнитной полосой.

Этот эксперимент подтверждает теорию о том, что данные EMV могут быть преобразованы в данные магнитной полосы и, таким образом, поддерживают мошеннические транзакции CP. Отсутствие надлежащего шифрования или проверки целостности данных, по-видимому, позволяет использовать этот метод. Если на форумах в темной сети будут распространяться руководства по EMV-Bypass Cloning, это может подорвать безопасность карт EMV и повысить спрос на них на рынках киберпреступников, запустив новую волну кибератак на тип транзакции, который ранее считался безопасным.

В дикой природе

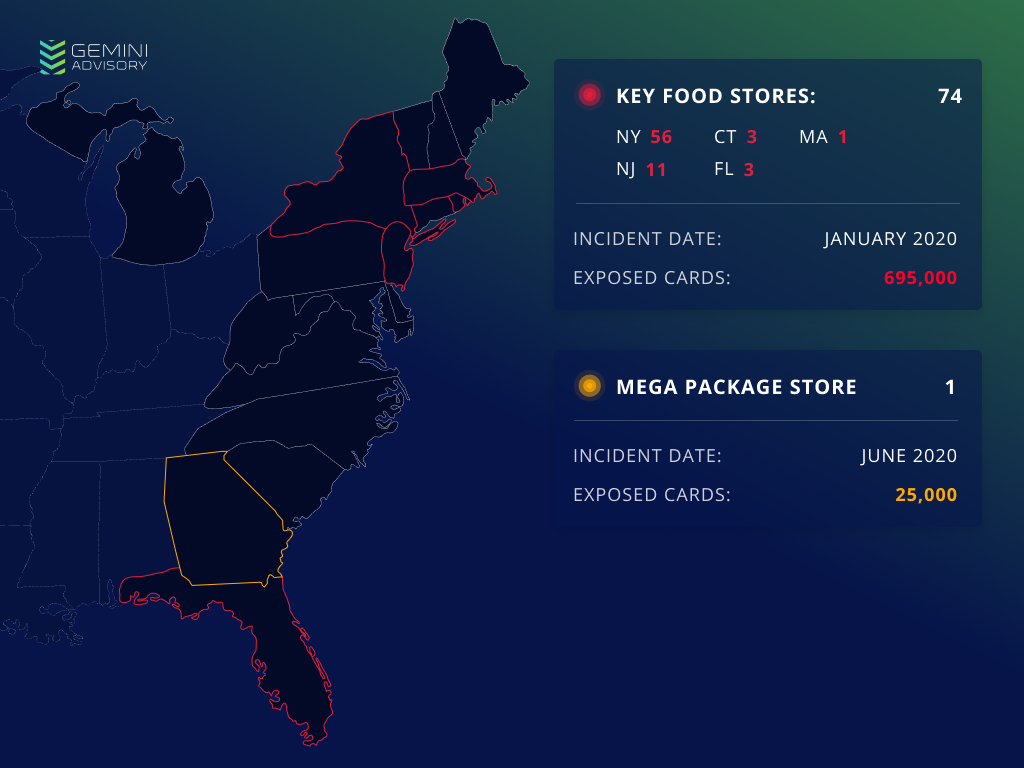

Данные Gemini показывают, что этот прием уже используется в киберпреступном подполье. 16 января 2020 года Gemini выявили массовое нарушение работы Key Food Stores Co-Operative Inc., сеть супермаркетов, имеющая филиалы в основном (но не исключительно) на северо-востоке США. Многие супермаркеты в этом кооперативе используют POS-терминалы, которые поддерживают транзакции EMV с отдельными системами сетевой безопасности. Платежные карты, украденные во время этого взлома, были выставлены на продажу в даркнете. Вскоре после обнаружения этого нарушения несколько финансовых учреждений подтвердили, что все карты, скомпрометированные в результате этого нарушения, обрабатывались как EMV и не полагались на магнитную полосу как на запасной вариант. Аналитики предположили, что данные платежных карт на чипе EMV были скомпрометированы и перепрофилированы для клонированных карт с магнитной полосой, а недавние разоблачения Cyber R&D Lab дают дополнительную ясность в отношении вероятного вектора атаки.

Компания Gemini также обнаружила нарушение 29 июня 2020 года в Mega Package Store, американском магазине вина и спиртных напитков, расположенном в штате Джорджия. Похищенные карты также были взломаны во время транзакций с поддержкой EMV. Тот же вектор атаки объяснил бы, как злоумышленникам удалось взломать, а затем монетизировать карты из транзакций EMV.

В то время как Cyber R&D Lab продемонстрировала, как клонирование EMV-Bypass может происходить с физическим доступом к целевым картам, а Krebs on Security пролил свет на мерцание как средство кражи данных карт, маловероятно, что киберпреступники, ответственные за нарушение правил Key Food Stores физически установленный мерцает на POS-терминалах каждого магазина. Учитывая крайнюю непрактичность этой тактики, они, вероятно, использовали другую технику для удаленного взлома POS-систем, чтобы собрать достаточно данных EMV для выполнения клонирования с обходом EMV.

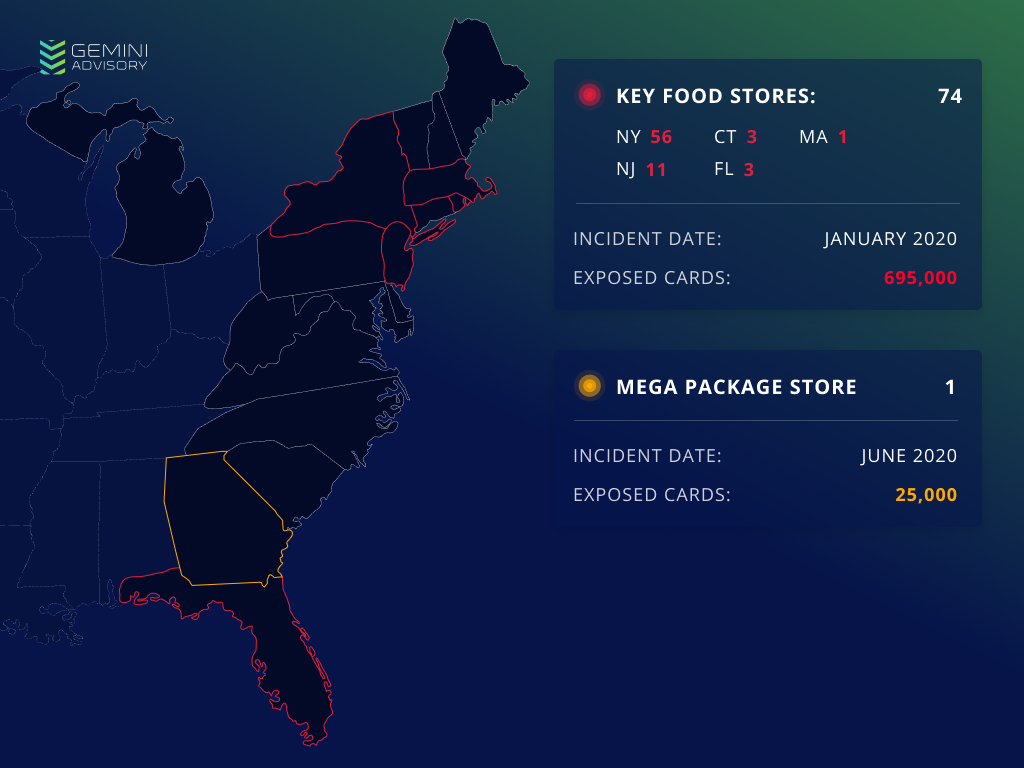

Изображение 2: Карта затронутых локаций и количество взломанных карточек из-за нарушений в магазинах Key Food Stores и Mega Package Stores.

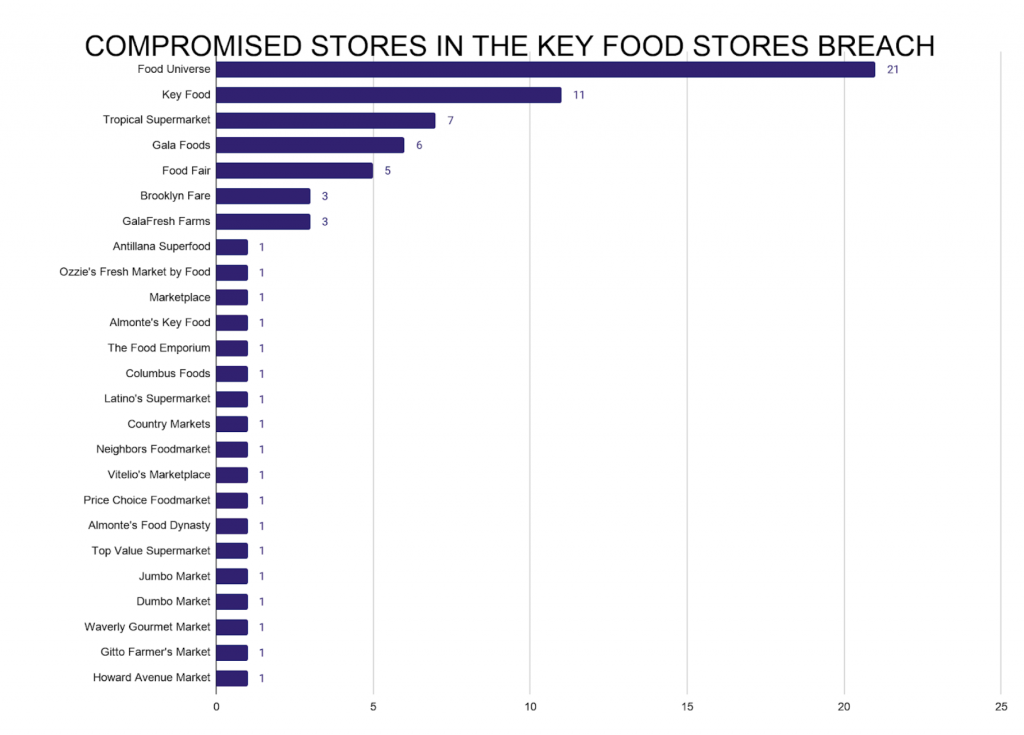

Gemini уведомили правоохранительные органы об обоих нарушениях вскоре после их обнаружения. Основные Продуктовые Магазины первыми объявили о нарушении 2 -го марта, а затем выпустили обновленное заявление по 16 июлю отчетности что даже ее транзакции EMV были скомпрометированы. Хотя в публичном заявлении утверждалось, что «мы считаем, что вредоносная программа могла бы обнаружить только номер карты и дату истечения срока ее действия (но не имя держателя карты или внутренний проверочный код)», Gemini обнаружила дополнительные данные, представленные в темной сети, включая iCVV, который можно заменить на CVV в данных магнитной полосы для клонирования карты. Эта клонированная карта может выполнять мошеннические транзакции в зависимости от процесса проверки банком, как указано выше. Таким образом, вредоносная программа должна была собрать данные платежных карт, эквивалентные магнитной полосе, с POS-терминалов с поддержкой EMV. Подобный штамм, вероятно, также заразил Mega Package Store. Надлежащая проверка iCVV из банков должна помешать этому методу.

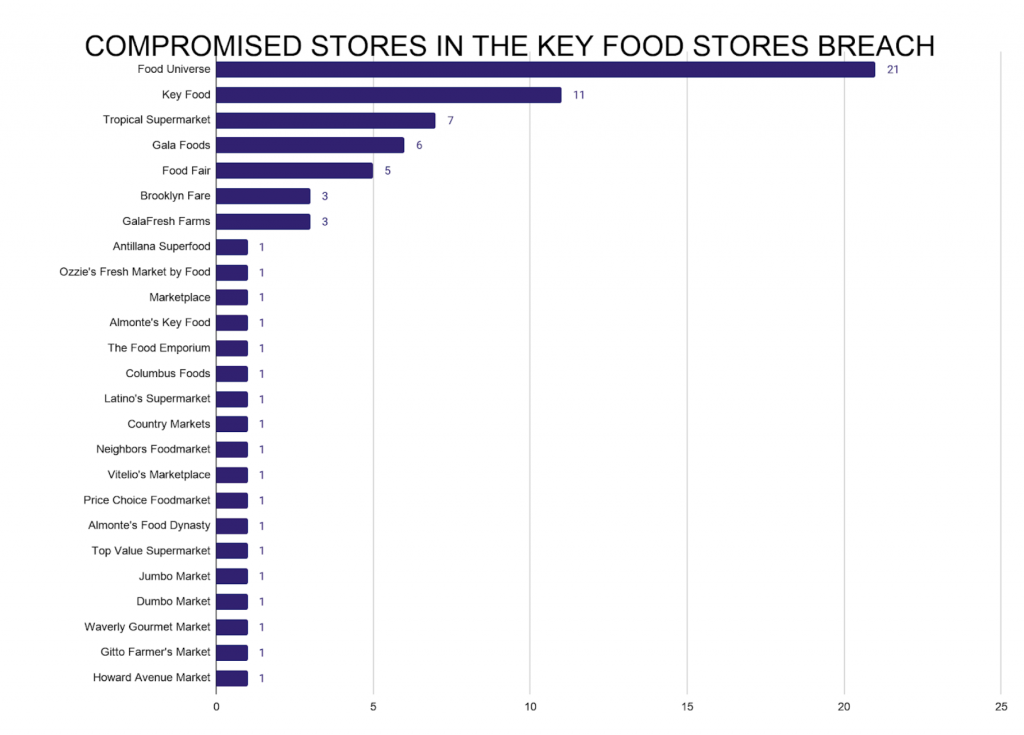

Изображение 3: Скомпрометированные продуктовые магазины, связанные с Key Food Stores Co-Operative Inc. (согласно публичному заявлению Key Food Stores).

В результате взлома Key Food Stores и Mega Package Store крупные супермаркеты потеряли более 720 000 взломанных карт. Поскольку не все банки-эмитенты карт проверяют данные магнитной полосы при каждой транзакции считывания, чтобы убедиться, что они не были украдены и переведены с чипа EMV, некоторые из этих записей пригодны для клонирования EMV-Bypass. Это обнадеживает покупателей-киберпреступников, стремящихся обналичить эти записи, что, в свою очередь, побуждает хакеров продолжать нацеливаться на торговцев, которые соответствуют стандартам внедрения EMV.

Технология EMV, возможно, изменила подпольный рынок CP-записей, но EMV-Bypass Cloning открыла дверь для киберпреступников, чтобы обойти основные функции безопасности чипов EMV и направить новый источник CP-карт обратно на подпольный рынок CP. Скомпрометированные местоположения торговцев в результате взлома Key Food Stores перечислены в Приложении A, а данные Mega Package Store - в Приложении B.

Хотя аналитики не обнаружили в темной сети разговоров, посвященных клонированию EMV-Bypass, или вредоносных программ, способных собирать такие данные с POS-устройств с поддержкой EMV, взломы Key Food Stores и Mega Package Store произошли из двух несвязанных источников темной сети. Это указывает на то, что метод, используемый для компрометации этих данных, вероятно, распространяется среди различных преступных групп, использующих расширенную операционную безопасность (OPSEC).

Заключение

В то время как чипы EMV не могли взломать киберпреступники в течение многих лет, клонирование EMV-Bypass подорвало безопасность самой надежной технологии карт на рынке. Киберпреступники, похоже, уже использовали эту технику в дикой природе, чтобы проводить масштабные взломы и подключаться к новому источнику, чтобы кормить рынок темной сети CP-карт. Однако, поскольку клонирование EMV-Bypass Cloning просто использует политики шифрования и проверки, а не ставит под угрозу саму технологию EMV, решение заключается в тех же политиках.

Четыре карты, уязвимые для этой техники в эксперименте Cyber R&D Lab, не имели процесса проверки, проверяющего, что данные, введенные как данные магнитной полосы, действительно исходят как данные магнитной полосы, а не транслируются с чипа EMV. Более высокий стандарт проверки, включающий проверку данных, повысил бы порог доступа и снизил бы уровень мошенничества с использованием карт. EMV-Bypass Cloning опасно эффективно, но благодаря пересмотру политик и более строгим стандартам проверки провайдеры карт и финансовые учреждения могут закрыть бреши в безопасности, которые использует этот метод, и восстановить целостность безопасности чипов EMV.

- В новом исследовании Cyber R&D Lab подробно описан метод обхода технологии EMV для монетизации якобы защищенных карт. Этот метод, EMV-Bypass Cloning, использует информацию из одной технологии (чипы EMV) и преобразует ее в другую, менее безопасную технологию (магнитную полосу), что позволяет мошенникам полагаться на свои знакомые методы клонирования.

- Чтобы проверить эту теорию, они выбрали 11 карт из 10 банков из стран-эмитентов США, Великобритании и ЕС. Исследователи собрали данные с четырех карт, создали клонированные карты с магнитной полосой с этими данными и успешно разместили транзакции.

- Данные Gemini показывают, что этот метод уже используется киберпреступным подпольем, о чем свидетельствуют соответствующие взломы Key Food Stores Co-Operative Inc. и Mega Package Store, в результате которых было обнаружено более 720 000 скомпрометированных карт. Технология EMV, возможно, изменила подпольный рынок CP-записей, но EMV-Bypass Cloning открыла дверь для киберпреступников, чтобы обойти основные функции безопасности чипов EMV и направить новый источник CP-карт обратно на подпольный рынок CP.

- EMV-Bypass Cloning опасно эффективно, но благодаря пересмотру политик и более строгим стандартам проверки провайдеры карт и финансовые учреждения могут закрыть бреши в безопасности, которые использует этот метод, и восстановить целостность безопасности чипов EMV.

Фон

Изобретение чипа EMV было одним из самых значительных достижений в технологии безопасных платежных карт. В то время как платежные карты ранее полагались на магнитную полосу (магнитную полосу) для хранения информации, мошенники взламывали эту технологию и клонировали карты жертв в течение многих лет. Чтобы мошенники не совершали незаконные покупки с помощью клонированных платежных карт, чипы EMV шифруют данные платежных карт и CVV (называемые iCVV для карт с поддержкой EMV). Новый ключ шифрования (также называемый токеном или криптограммой) генерируется при каждой покупке для транзакций по предъявлению карты (CP). Этот токен создается в результате взаимодействия чипа EMV и устройства чтения карт и применяется только к этой отдельной транзакции. Поскольку токен не может быть повторен для дополнительной транзакции, его кража не позволяет злоумышленникам совершать мошеннические транзакции с клонированной картой с поддержкой EMV. В настоящее время нет убедительных доказательств того, что киберпреступники обнаружили метод клонирования этой технологии. Чипы EMV трансформировали теневую экономику платежных карт, переместив большинство незаконных рынков в сторону записей без карты (CNP); Соблюдение торговцем правил, требующих транзакций с чипами EMV, сильно коррелирует с наличием мошенничества с CP в любой стране.

Однако новое исследование показывает, что есть другие способы обойти технологию EMV и монетизировать эти якобы безопасные карты. В подробном отчете Cyber R&D Lab подробно описан метод получения достаточного количества данных с помощью скомпрометированных транзакций EMV для клонирования платежной карты. Этот метод использует информацию из одной технологии (чипы EMV) и преобразует ее в другую, менее безопасную технологию (магнитную полосу), что позволяет мошенникам полагаться на свои знакомые методы клонирования. Близнецы будут называть эту технику клонированием в обход EMV.

Углубленный анализ

EMV-обходное клонирование

Магнитные полосы особенно уязвимы, потому что они не шифруют данные дорожки 1 или дорожки 2, необходимые для размещения транзакции. Отсутствие шифрования позволило мошенникам легко украсть данные платежной карты, а затем столь же легко клонировать карту с этими украденными данными. Технология EMV более безопасна, поскольку она шифрует информацию о платежной карте, хранящуюся на чипе, во время транзакции.

У киберпреступников есть несколько способов получить данные платежных карт для карт с поддержкой EMV. Самый популярный метод - это «мерцание», физическое устройство, которое киберпреступник подключает к кассовому терминалу (POS) для сбора данных о платежах перед их передачей на сам POS-терминал. Это позволяет мошеннику украсть данные карты, одновременно позволяя совершить законную транзакцию, что не позволяет жертве понять, что данные ее платежной карты были скомпрометированы.

Изображение 1: Пример мерцания, которое можно прикрепить к POS-терминалу для незаконного сбора данных платежных карт (источник: Krebs on Security).

Согласно Krebs on Security, данные, собранные мерцанием, нельзя использовать для клонирования карты на основе чипа, хотя их можно использовать для клонирования карты с магнитной полосой. Хотя данные, которые обычно хранятся на магнитной полосе карты, воспроизводятся внутри чипа на картах с чипом, чип EMV также содержит дополнительный компонент безопасности, которого нет на магнитной полосе. Этим компонентом безопасности является номер iCVV, который отличается от CVV, указанного на магнитной полосе.

Однако этот уровень безопасности становится бесполезным, если финансовое учреждение не проверяет правильный номер CVV во время транзакции смахивания. Из-за этой лазейки злоумышленник может взять данные с карты с поддержкой EMV и преобразовать их в данные магнитной полосы. Этот преступник может клонировать карту жертвы, создав поддельную карту с магнитной полосой, используя данные EMV. Таким образом, EMV-Bypass Cloning позволяет им обойти дополнительные уровни безопасности чипа и вернуться к более старому и более надежному методу мошенничества.

Мошенники могут использовать такую клонированную карту так же, как они использовали бы карту, клонированную из скомпрометированной транзакции с магнитной полосой. Они вызывают сбой транзакции EMV одним из нескольких способов (например, не полностью вставляя карту в устройство для чтения карт; прикрывая чип EMV лентой или суперклеем и т. д.), А затем они принимают предложение кассира провести карту вместо этого. .

От теории к практике

Жизнеспособность этого метода зависит от уровня безопасности банка. Если банк требует, чтобы каждый код безопасности карты проверялся при каждой транзакции с картой, метод не сработает. Однако исследователи Cyber R&D Lab подозревали, что некоторые банки не проверяют iCVV или CVV для всех транзакций, что сделало бы карту уязвимой для использования описанным выше методом. Чтобы проверить эту теорию, они использовали как приложение, так и физический картридер для записи данных карты. Они выбрали 11 карт из 10 банков (включая карты Mastercard и Visa) из США, Великобритании и стран-эмитентов, чтобы попытаться провести свой эксперимент.

Исследователи использовали несколько различных типов считывателей карт для взаимодействия со всеми 11 картами и смогли собрать данные с четырех из них. Используя данные этих четырех карт, они создали клонированные карты с магнитной полосой и успешно провели транзакции. Эти транзакции не удались бы, если бы во время платежа выполнялась простая проверка целостности данных.

Cyber R&D Lab не указала, какие комбинации банк / эмитент карты наиболее уязвимы для этого метода. Проблемы, по-видимому, двоякие: во-первых, данные карты могут быть получены с четырех из 11 карт, что подразумевает недостаток безопасности со стороны производителя карты или процесса кодирования данных карты банком-эмитентом. Во-вторых, банки не подтвердили, что правильный код CVV (в отличие от полученного и замененного кода iCVV) использовался в транзакциях с магнитной полосой.

Этот эксперимент подтверждает теорию о том, что данные EMV могут быть преобразованы в данные магнитной полосы и, таким образом, поддерживают мошеннические транзакции CP. Отсутствие надлежащего шифрования или проверки целостности данных, по-видимому, позволяет использовать этот метод. Если на форумах в темной сети будут распространяться руководства по EMV-Bypass Cloning, это может подорвать безопасность карт EMV и повысить спрос на них на рынках киберпреступников, запустив новую волну кибератак на тип транзакции, который ранее считался безопасным.

В дикой природе

Данные Gemini показывают, что этот прием уже используется в киберпреступном подполье. 16 января 2020 года Gemini выявили массовое нарушение работы Key Food Stores Co-Operative Inc., сеть супермаркетов, имеющая филиалы в основном (но не исключительно) на северо-востоке США. Многие супермаркеты в этом кооперативе используют POS-терминалы, которые поддерживают транзакции EMV с отдельными системами сетевой безопасности. Платежные карты, украденные во время этого взлома, были выставлены на продажу в даркнете. Вскоре после обнаружения этого нарушения несколько финансовых учреждений подтвердили, что все карты, скомпрометированные в результате этого нарушения, обрабатывались как EMV и не полагались на магнитную полосу как на запасной вариант. Аналитики предположили, что данные платежных карт на чипе EMV были скомпрометированы и перепрофилированы для клонированных карт с магнитной полосой, а недавние разоблачения Cyber R&D Lab дают дополнительную ясность в отношении вероятного вектора атаки.

Компания Gemini также обнаружила нарушение 29 июня 2020 года в Mega Package Store, американском магазине вина и спиртных напитков, расположенном в штате Джорджия. Похищенные карты также были взломаны во время транзакций с поддержкой EMV. Тот же вектор атаки объяснил бы, как злоумышленникам удалось взломать, а затем монетизировать карты из транзакций EMV.

В то время как Cyber R&D Lab продемонстрировала, как клонирование EMV-Bypass может происходить с физическим доступом к целевым картам, а Krebs on Security пролил свет на мерцание как средство кражи данных карт, маловероятно, что киберпреступники, ответственные за нарушение правил Key Food Stores физически установленный мерцает на POS-терминалах каждого магазина. Учитывая крайнюю непрактичность этой тактики, они, вероятно, использовали другую технику для удаленного взлома POS-систем, чтобы собрать достаточно данных EMV для выполнения клонирования с обходом EMV.

Изображение 2: Карта затронутых локаций и количество взломанных карточек из-за нарушений в магазинах Key Food Stores и Mega Package Stores.

Gemini уведомили правоохранительные органы об обоих нарушениях вскоре после их обнаружения. Основные Продуктовые Магазины первыми объявили о нарушении 2 -го марта, а затем выпустили обновленное заявление по 16 июлю отчетности что даже ее транзакции EMV были скомпрометированы. Хотя в публичном заявлении утверждалось, что «мы считаем, что вредоносная программа могла бы обнаружить только номер карты и дату истечения срока ее действия (но не имя держателя карты или внутренний проверочный код)», Gemini обнаружила дополнительные данные, представленные в темной сети, включая iCVV, который можно заменить на CVV в данных магнитной полосы для клонирования карты. Эта клонированная карта может выполнять мошеннические транзакции в зависимости от процесса проверки банком, как указано выше. Таким образом, вредоносная программа должна была собрать данные платежных карт, эквивалентные магнитной полосе, с POS-терминалов с поддержкой EMV. Подобный штамм, вероятно, также заразил Mega Package Store. Надлежащая проверка iCVV из банков должна помешать этому методу.

Изображение 3: Скомпрометированные продуктовые магазины, связанные с Key Food Stores Co-Operative Inc. (согласно публичному заявлению Key Food Stores).

В результате взлома Key Food Stores и Mega Package Store крупные супермаркеты потеряли более 720 000 взломанных карт. Поскольку не все банки-эмитенты карт проверяют данные магнитной полосы при каждой транзакции считывания, чтобы убедиться, что они не были украдены и переведены с чипа EMV, некоторые из этих записей пригодны для клонирования EMV-Bypass. Это обнадеживает покупателей-киберпреступников, стремящихся обналичить эти записи, что, в свою очередь, побуждает хакеров продолжать нацеливаться на торговцев, которые соответствуют стандартам внедрения EMV.

Технология EMV, возможно, изменила подпольный рынок CP-записей, но EMV-Bypass Cloning открыла дверь для киберпреступников, чтобы обойти основные функции безопасности чипов EMV и направить новый источник CP-карт обратно на подпольный рынок CP. Скомпрометированные местоположения торговцев в результате взлома Key Food Stores перечислены в Приложении A, а данные Mega Package Store - в Приложении B.

Хотя аналитики не обнаружили в темной сети разговоров, посвященных клонированию EMV-Bypass, или вредоносных программ, способных собирать такие данные с POS-устройств с поддержкой EMV, взломы Key Food Stores и Mega Package Store произошли из двух несвязанных источников темной сети. Это указывает на то, что метод, используемый для компрометации этих данных, вероятно, распространяется среди различных преступных групп, использующих расширенную операционную безопасность (OPSEC).

Заключение

В то время как чипы EMV не могли взломать киберпреступники в течение многих лет, клонирование EMV-Bypass подорвало безопасность самой надежной технологии карт на рынке. Киберпреступники, похоже, уже использовали эту технику в дикой природе, чтобы проводить масштабные взломы и подключаться к новому источнику, чтобы кормить рынок темной сети CP-карт. Однако, поскольку клонирование EMV-Bypass Cloning просто использует политики шифрования и проверки, а не ставит под угрозу саму технологию EMV, решение заключается в тех же политиках.

Четыре карты, уязвимые для этой техники в эксперименте Cyber R&D Lab, не имели процесса проверки, проверяющего, что данные, введенные как данные магнитной полосы, действительно исходят как данные магнитной полосы, а не транслируются с чипа EMV. Более высокий стандарт проверки, включающий проверку данных, повысил бы порог доступа и снизил бы уровень мошенничества с использованием карт. EMV-Bypass Cloning опасно эффективно, но благодаря пересмотру политик и более строгим стандартам проверки провайдеры карт и финансовые учреждения могут закрыть бреши в безопасности, которые использует этот метод, и восстановить целостность безопасности чипов EMV.