Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,036

- Points

- 113

Мы подошли к концу еще одного квартала, и нам снова пора оглянуться на некоторые ключевые кибер-события, которые произошли в третьем квартале 2021 года. Тенденция того, что программы-вымогатели являются одной из самых разрушительных угроз для организаций, продолжается. последние три месяца. В этом квартале мы стали свидетелями крупной атаки на цепочку поставок программ-вымогателей, которая предположительно нацелена на один миллион организаций, было создано множество новых сайтов утечки данных и появился новый лидер в области распространения угроз программ-вымогателей. Несмотря на то, что деятельность программ-вымогателей была осуждена и запрещена на нескольких форумах киберпреступников во втором квартале 2021 года, в этом квартале был создан новый форум, который призван стать «центром» для обсуждений программ-вымогателей.

В этом блоге мы расскажем о значительных событиях, которые произошли в области угроз вымогателей в период с 1 июля по 30 сентября 2021 года, и проанализируем тенденции, влияющие на пространство программ-вымогателей в течение квартала.

КЛЮЧЕВЫЕ СОБЫТИЯ, СВЯЗАННЫЕ С ПРОГРАММАМИ-ВЫМОГАТЕЛЯМИ, ТРЕТИЙ КВАРТАЛ 2021 Г.

Во втором квартале 2021 года мы наблюдали крупную атаку с использованием программ-вымогателей на американского энергетического оператора Colonial Pipeline со стороны банды DarkSide, возросшую активность правоохранительных органов США, в результате которой были получены некоторые выплаты выкупа, такие как частичный платеж, полученный DarkSide от Colonial Pipeline, и запрет обсуждений, связанных с программами-вымогателями, на большинстве форумов киберпреступников. В третьем квартале 2021 года у нас было много новых историй.

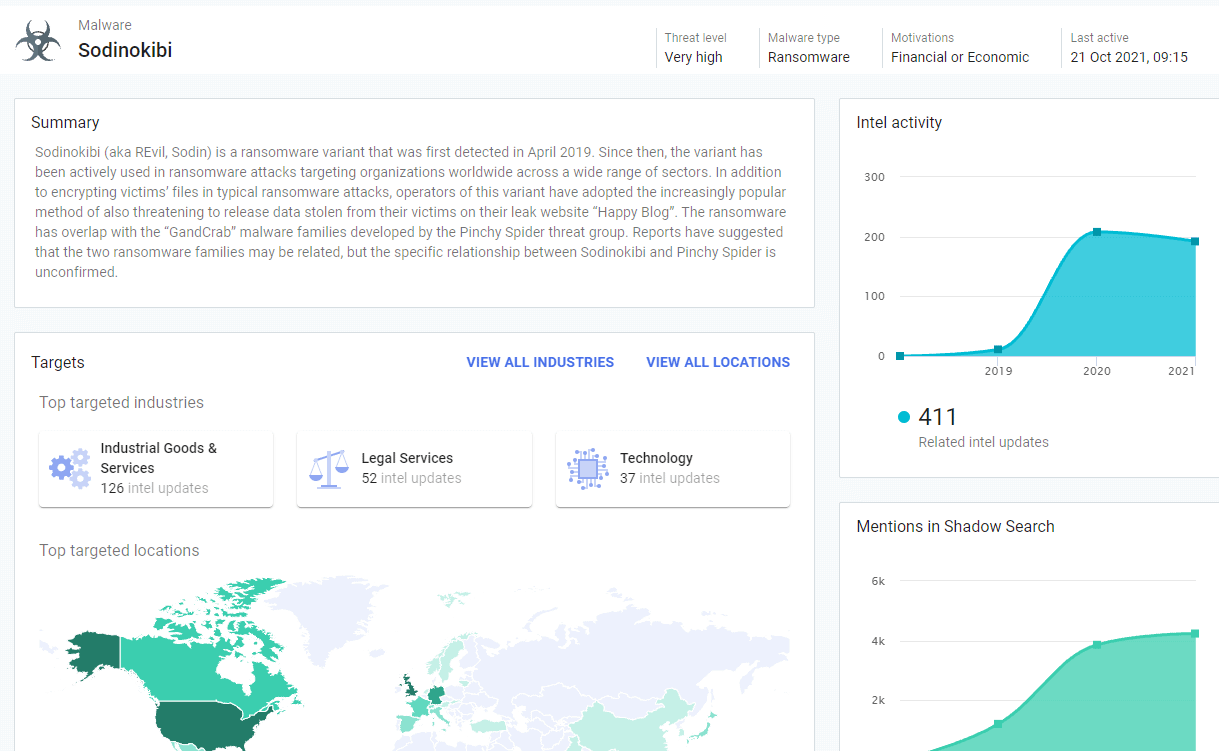

АТАКА ЦЕПОЧКИ ПОСТАВОК REVIL НА КАСЕЮ

2 июля 2021 года несколько поставщиков услуг мобильной связи, использующих Kaseya VSA, стали жертвами атаки вымогателя. REvil (также известная как Sodinokibi) взяла на себя ответственность за атаку на его сайт утечки данных Happy Blog и заявила, что с помощью атаки цепочки поставок заразила более 1 миллиона пользователей. Группа вымогателей также предложила универсальный дешифратор за 70 миллионов BTC. 22 июля 2021 года Kaseya подтвердила, что получила универсальный дешифратор, но не раскрыла, как этот дешифратор был получен. Члены REvil позже обратились к киберпреступным форумам, чтобы сообщить, что дешифратор был случайно раскрыт из-за неправильного щелчка одним из его кодировщиков, что привело к тому, что жертвам, которые заплатили выкуп, был выдан универсальный ключ, а не только индивидуальный ключ дешифрования.

НОВЫЙ КООПЕРАТИВНЫЙ ХИТ ОТ BLACKMATTER

20 сентября 2021 года компания New Cooperative, занимающаяся производством сельскохозяйственной продукции, из Айовы объявила, что стала жертвой атаки программы-вымогателя BlackMatter. Компания заявила, что в результате атаки были заблокированы компьютеры, которые используются для управления цепочками поставок и графиками кормления животных. Представители New Cooperative утверждали, что 40 процентов производства зерна в Соединенных Штатах зависит от зашифрованного программного обеспечения, а атака с использованием программ-вымогателей может очень быстро нарушить цепочку поставок. BlackMatter попытался оказать давление на New Cooperative, предупредив, что атака будет «больше, чем атака DarkSide на Colonial Pipeline». Сообщается, что New Cooperative не заплатил выкуп и назвал киберинцидент «террористической атакой».

ФОРУМ О НОВЫХ ПРОГРАММАХ-ВЫМОГАТЕЛЯХ

В середине 2021 года был открыт новый форум, посвященный программам-вымогателям, RAMP. Этот новый русскоязычный форум размещался на том же URL-адресе, что и сайт утечки данных программы-вымогателя Бабук, несмотря на то, что администраторы отрицали утверждения о том, что форум имеет отношение к Бабуку. RAMP был нацелен на то, чтобы стать форумом, посвященным программам-вымогателям, где группы могли бы набирать новых партнеров, продвигать предложения «программа-вымогатель как услуга» (RaaS) и обсуждать все, что связано с программами-вымогателями. Платформа была запущена в ответ на запрет программ-вымогателей, объявленный на форумах киберпреступников в мае 2021 года, который произошел после атаки DarkSide на Colonial Pipeline. RAMP также запустила собственный сайт утечки данных под названием «Groove», который является «блогом» форума, где публикуются сообщения о жертвах атак программ-вымогателей и где группа делает объявления.

АНАЛИЗ ЖЕРТВ, ВЫИГРЫВАЮЩИХ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, Q3

В третьем квартале 2021 года программы-вымогатели оставались одним из самых популярных методов атак, нацеленных на организации во всех секторах. Тактика двойного вымогательства (шифрование и эксфильтрация) и сайты утечки данных обычно вызывали наибольшее влияние на публику, но другие варианты программ-вымогателей оставались успешными без необходимости в данных -сайты утечки, такие как Рюк. Digital Shadows постоянно отслеживает сайты утечки данных программ-вымогателей и сообщает о жертвах на 35 сайтах утечки данных, помогая нашим клиентам выявлять уязвимости, связанные с их третьими сторонами или поставщиками.

Digital Shadows сообщила о более чем 3000 жертвах, которые были названы сайтами утечки данных (DLS) с тех пор, как более широкий ландшафт вымогателей принял эту тактику.

В третьем квартале 2021 года это включало 571 жертву, указанную на различных активных сайтах утечки данных. Это на 13% меньше по сравнению с аналогичной активностью, выявленной во втором квартале 2021 года. Снижение, вероятно, связано с закрытием нескольких высокоактивных сайтов утечки данных, таких как Avaddon, Happy Blog, DarkSide и Prometheus. Следующие подразделы основаны на анализе жертв, указанных в DLS в третьем квартале 2021 года.

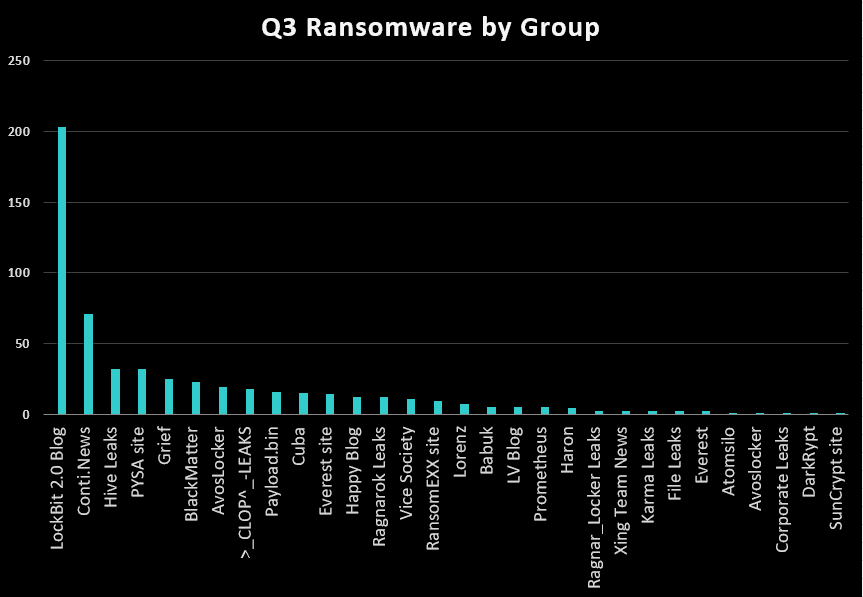

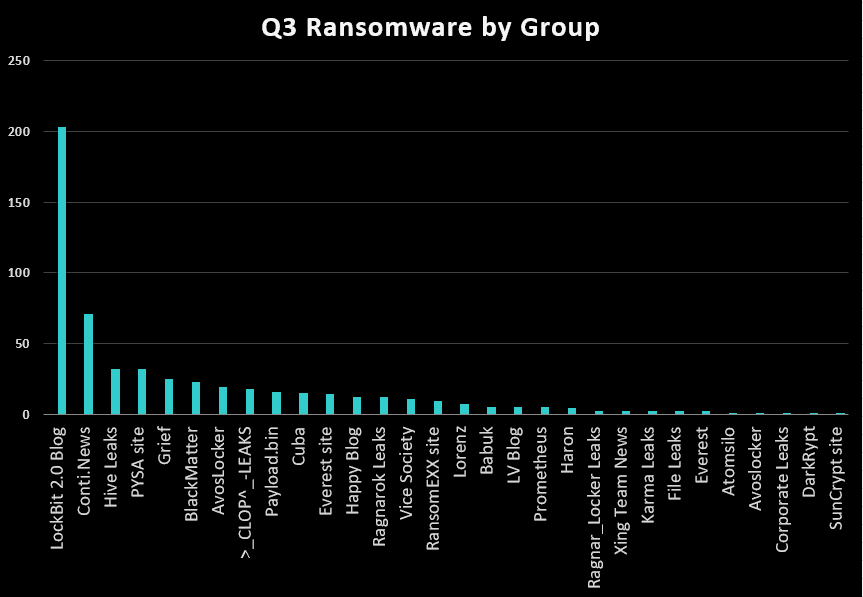

Активность программ-вымогателей по группам Q3 2021

LOCKBIT 2.0 RANSOMWARE БЫЛ САМЫМ АКТИВНЫМ

LockBit 2.0 появился в июле 2021 года и быстро занял первое место среди самых активных групп в третьем квартале 2021 года, обогнав Конти, который был самой активной группой в последние два квартала (второй и первый кварталы 2021 года). На сайте утечки данных LockBit было зарегистрировано 203 жертвы, что почти в три раза больше, чем у Conti, занявшей второе место, с 71 жертвой. LockBit 2.0 - это предполагаемое продолжение и усовершенствование «LockBit», обнаруженного в декабре 2019 года, который работает как программа-вымогатель как услуга (RaaS). Заметной атакой группы в третьем квартале 2021 года стала атака на компанию по оказанию профессиональных услуг Accenture. LockBit якобы потребовал от Accenture 50 миллионов долларов США после атаки вымогателя. Однако, хотя таймер на сайте утечки данных LockBit достиг нуля, что указывает на то, когда данные будут опубликованы, утечки данных не произошло.

ИСЧЕЗНОВЕНИЕ, ВОЗВРАЩЕНИЕ И РЕБРЕНДИНГ ГРУПП

В третьем квартале 2021 года многие известные группы вымогателей исчезли, появились снова, а некоторые из них были переименованы. Часто, когда группы программ-вымогателей исчезают, трудно узнать основные обстоятельства их исчезновения. Однако недавняя тенденция заключается в том, что многие группы программ-вымогателей исчезли или временно исчезли после запуска крупных кибератак, таких как DarkSide (Colonial Pipeline) и REvil (Kaseya). Вполне вероятно, что дополнительное давление со стороны правоохранительных органов могло способствовать исчезновению многих из этих групп вымогателей. В третьем квартале 2021 года мы увидели исчезновение следующих групп вымогателей REvil, Avaddon, Noname и Prometheus.

В конце концов REvil вернулись в начале сентября и начали публиковать сообщения о новых жертвах, позже заявив, что группа просто решила взять «отпуск». Однако наиболее заметным возвратом в этом квартале стала LockBit с выпуском нового сайта утечки данных и варианта вымогателя.

В этом квартале также произошел ребрендинг. Группа вымогателей SynAck, на которой размещался сайт утечки данных под названием «File Leaks», переименовала себя в «El_Cometa». Было обнаружено, что вымогатель DoppelPaymer, вероятно, был переименован в группу вымогателей «Grief», и считается, что группа вымогателей Karma является ребрендингом банды вымогателей Nemty.

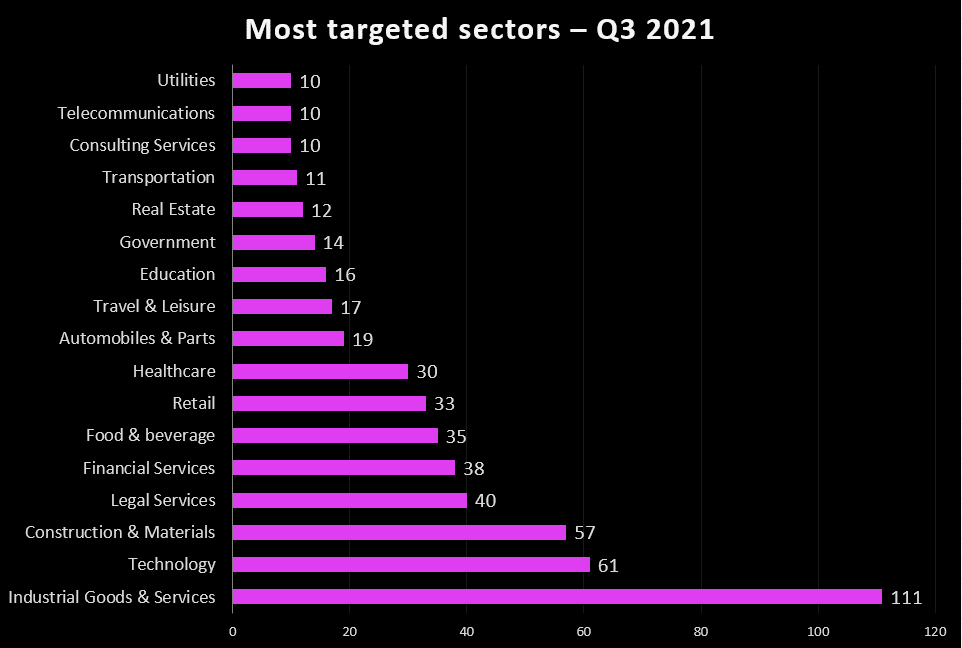

ДЕЯТЕЛЬНОСТЬ ПО ВЫКЛЮЧЕНИЮ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ПО СЕКТОРАМ

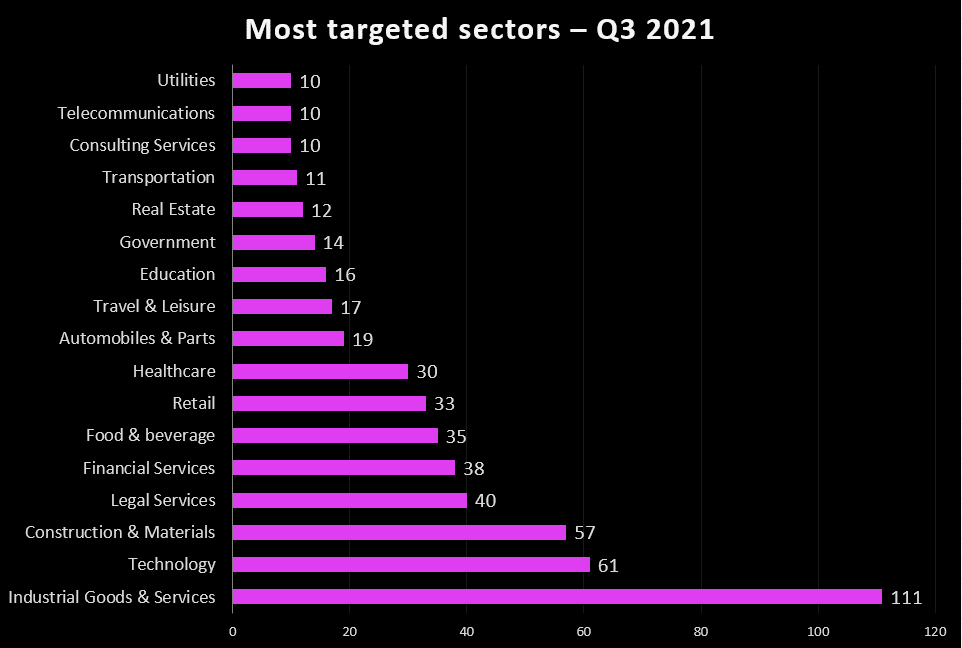

СЕКТОР ПРОМЫШЛЕННЫХ ТОВАРОВ И УСЛУГ ВОЗГЛАВИЛ СПИСОК ОРГАНИЗАЦИЙ, НАЗВАННЫХ МЕСТАМИ УТЕЧКИ ДАННЫХ В ТРЕТЬЕМ КВАРТАЛЕ.

Программы-вымогатели по секторам жертв, третий квартал 2021 г.

Сектор промышленных товаров и услуг был постоянно целевым сектором в течение 2021 года, пока он занимал первое место во всех кварталах года. На втором месте находится сектор технологий, за которым следуют секторы строительства и материалов, юридических услуг и финансовых услуг.

По сравнению со вторым кварталом 2021 года в большинстве секторов наблюдалось снижение. Несмотря на то, что промышленные товары и услуги были наиболее целевыми, в этом секторе наблюдалось значительное снижение количества атак (42%), вероятно, потому, что операторы программ-вымогателей нацелились на более широкий спектр секторов в третьем квартале. 2021. Заметно снизилось количество атак на организации здравоохранения (31,8%). Единственным исключением стал технологический сектор, в котором количество атак со стороны групп программ-вымогателей увеличилось на 29,8%.

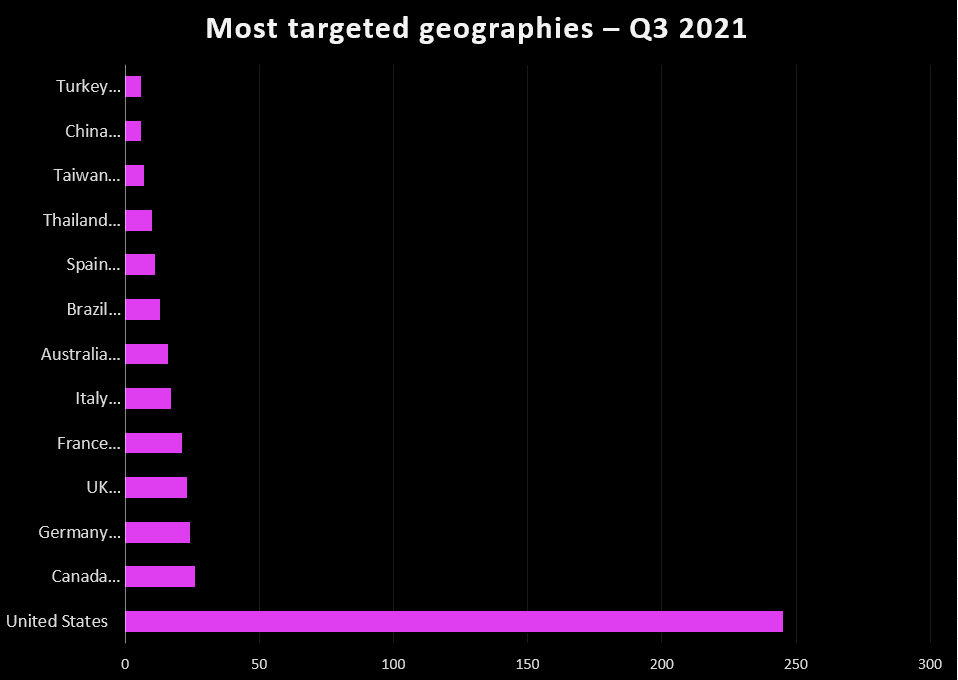

ДЕЯТЕЛЬНОСТЬ ПО ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ ПО ГЕОГРАФИИ

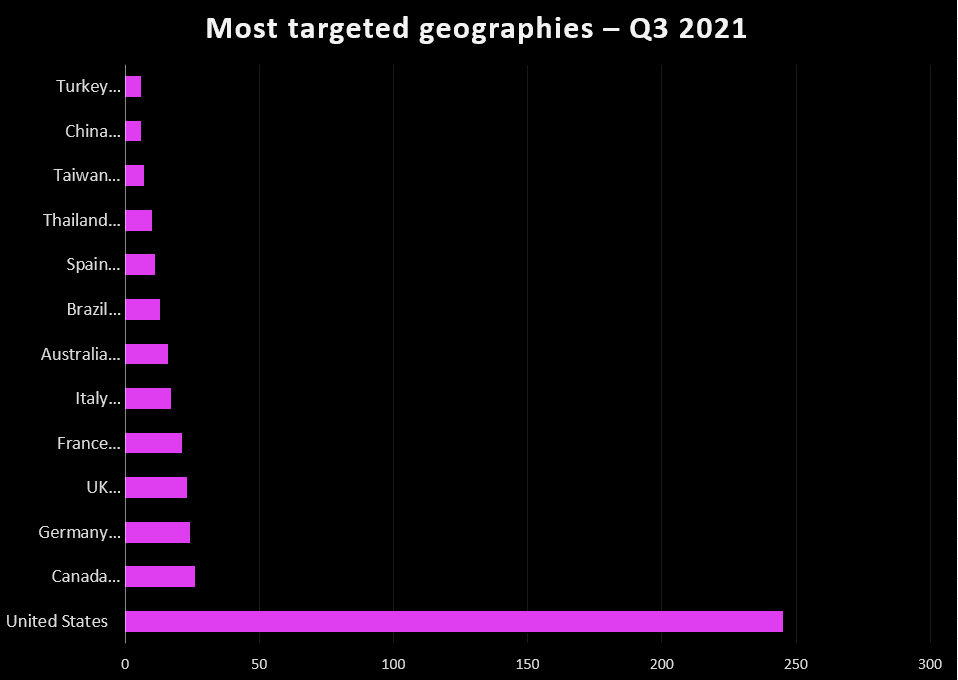

Соединенные Штаты по-прежнему являются наиболее уязвимым сектором для операций с программами-вымогателями, за ними следует Канада. Северная Америка является частой целью для активности программ-вымогателей, вероятно, потому, что злоумышленникам удалось получить крупные выплаты выкупа из региона в предыдущих кампаниях.

Из всех жертв программ-вымогателей, названных на сайтах утечки данных в третьем квартале 2021 года, 47% из них были организациями, базирующимися в США или Канаде.

Все остальные регионы показали небольшое снижение или оставались относительно стабильными со второго квартала 2021 года. После США и Канады, Германия (24), Великобритания (23) и Франция (21) были основными целевыми географическими регионами для групп вымогателей.

Программы-вымогатели по географии жертв, 1 полугодие 2021 г.

ПРОГНОЗЫ ВЫКЛЮЧЕНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ НА 4 КВ.

В этом последнем разделе мы хотели бы заглянуть в будущее, чтобы определить, как могут выглядеть предстоящие угрозы в ландшафте угроз вымогателей. В последнем квартале 2021 года, вероятно, сохранятся многие из тенденций, наблюдаемых в третьем квартале 2021 года, при этом Северная Америка будет наиболее целевым регионом, а сектор промышленных товаров и услуг останется предпочтительным сектором для атак.

Одним из интересных моментов для обсуждения в следующем квартале являются проблемы, связанные с сайтами утечки данных, которые мы наблюдали в течение последних нескольких месяцев . Многие группы программ-вымогателей столкнулись с трудностями при управлении сайтами утечки данных и размещении данных в темной сети для загрузки. Это привело к тому, что некоторые группы программ-вымогателей раскрыли данные с помощью общедоступных веб-сайтов для обмена файлами, таких как Mega [.] Nz или PrivatLab [.] Com. Поскольку эти сервисы размещены в чистой сети, их часто можно отключить, а большинство ссылок для скачивания удаляются в течение дня или двух.

Сайт утечки данных программ-вымогателей, использующий четкие веб-ссылки для утечки данных

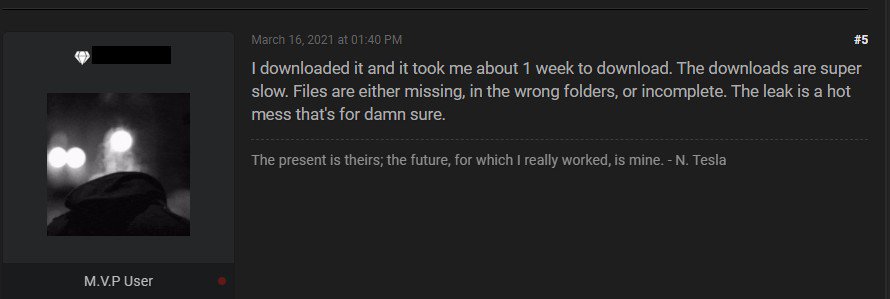

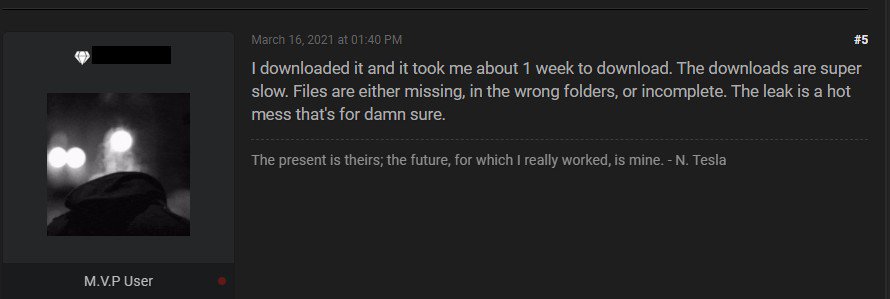

Другая проблема, связанная с сайтами утечки данных, связана с медленной скоростью загрузки в темной паутине. Независимо от того, насколько высока скорость интернет-соединения пользователя, скорость загрузки в темной сети ограничена значительно более низкой скоростью (обычно 10-200 Кбит / с), что зависит от множества факторов, связанных с реле и цепями Tor. Загрузка файла размером 5–10 ГБ в темную сеть может занять несколько дней, в зависимости от того, где он размещается. Низкая скорость загрузки в сочетании с частыми ошибками загрузки может сделать загрузку больших наборов данных из даркнета очень сложной задачей.

Эти трудности проявились, когда группа программ-вымогателей Clop в марте 2021 года утекла данные для ИТ-компании Qualys. На начальном этапе утечки данных было три файла размером примерно 4 ГБ. Многие злоумышленники пытались загрузить эти данные, но в конце концов, столкнувшись с трудностями при загрузке, выразили свое разочарование на криминальных форумах. Скорость загрузки была настолько низкой, что некоторые пользователи утверждали, что им потребовалась почти неделя, чтобы загрузить первый набор данных, в то время как другие пользователи, как сообщается, отказались.

Пользователь RaidForums обсуждает трудности с загрузкой взломанных данных Qualys

Пользователь RaidForums описывает осложнения, связанные с утечкой данных Qualys

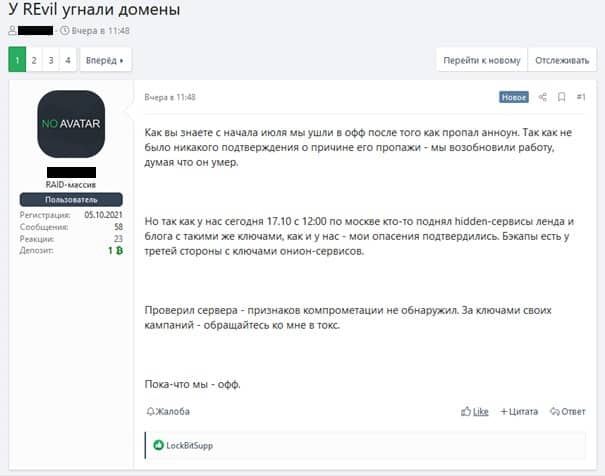

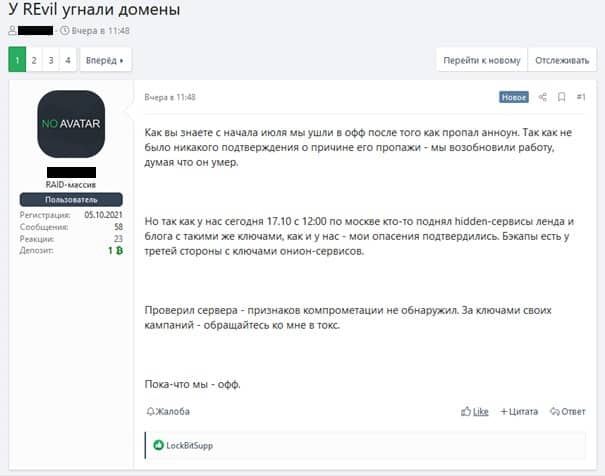

Сайты утечки данных также могут сделать банды вымогателей уязвимыми для атак. Совсем недавно, 17 октября 2021 года, представитель банды вымогателей REvil обратился на русскоязычный криминальный форум, чтобы сообщить, что их сайты утечки данных были «взломаны». Член REvil объяснил, что неизвестный человек получил доступ к скрытым службам целевой страницы и блога REvil, используя тот же ключ, которым владеют разработчики. Пользователь считал, что серверы банды вымогателей были скомпрометированы, и человек, ответственный за взлом, «разыскивает» его. Представитель заявил, что REvil планирует отключиться от сети, пока они решат эту проблему.

Участник REvil на XSS обсуждает проблемы с сайтом утечки данных REvils

По мере приближения четвертого квартала будет интересно посмотреть, будут ли проблемы, связанные с управлением сайтами утечки данных, препятствовать новым группам программ-вымогателей продолжать идти по пути сайтов утечки данных, или какие творческие решения они создадут для решения этих проблем. Группа программ-вымогателей Ryuk зарекомендовала себя как эффективная группа программ-вымогателей и занимает лидирующие позиции в области распространения программ-вымогателей без необходимости создания сайта для утечки данных. Фактически, Ryuk преуспел, не нуждаясь в сайте утечки и кражи данных. Недавний отчет Mandiant показал, что FIN12, группе, ответственной за Ryuk и Conti, удалось провести атаки с использованием программ-вымогателей менее чем за 3 дня, по сравнению с более чем 12 днями для атак, связанных с кражей данных.

Тем не менее, сайты с утечкой данных останутся, и мы можем ожидать, что в следующем квартале откроется гораздо больше. Дополнительную информацию об отчетах о программах-вымогателях от Digital Shadows за 3 квартал см. В нашем Ежеквартальном отчете об угрозах программ-вымогателей .

Вы можете получить исчерпывающий обзор данных, которые мы использовали для создания этого блога, и наших ежеквартальных отчетов о программах-вымогателях, воспользовавшись бесплатной 7-дневной пробной версией SearchLight здесь. Вы также можете получить настраиваемую демонстрацию SearchLight, чтобы получить представление об угрозах и потенциальных уязвимостях вашей организации, включая доступ к готовой библиотеке аналитики угроз с ассоциациями MITER и средствами защиты от Photon Research.

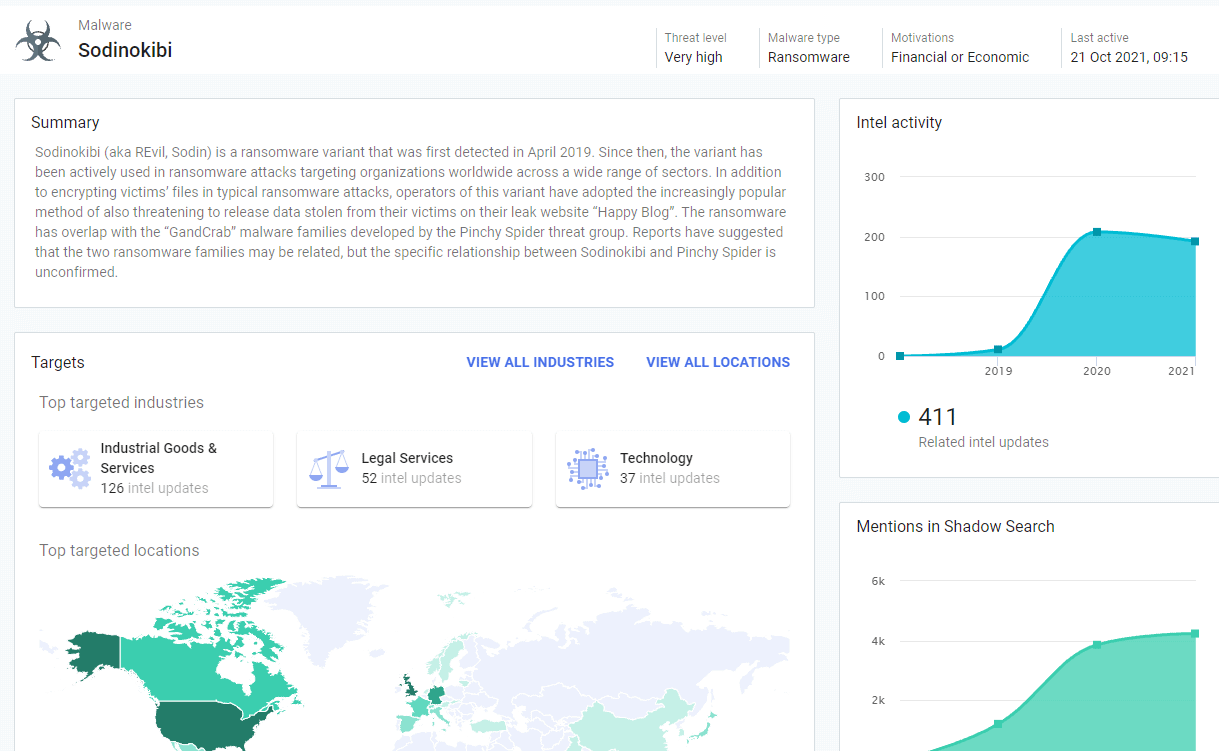

Профиль разведки угроз REvil в Searchlight

Дополнительная информация - в статье нашего блога «Отслеживание программ-вымогателей в SearchLight» показано, как SearchLight отслеживает появляющиеся варианты, позволяет экспортировать и блокировать связанные вредоносные индикаторы в различных форматах, мгновенно анализировать популярные цели и легко сопоставлять элементы управления безопасностью.

В этом блоге мы расскажем о значительных событиях, которые произошли в области угроз вымогателей в период с 1 июля по 30 сентября 2021 года, и проанализируем тенденции, влияющие на пространство программ-вымогателей в течение квартала.

КЛЮЧЕВЫЕ СОБЫТИЯ, СВЯЗАННЫЕ С ПРОГРАММАМИ-ВЫМОГАТЕЛЯМИ, ТРЕТИЙ КВАРТАЛ 2021 Г.

Во втором квартале 2021 года мы наблюдали крупную атаку с использованием программ-вымогателей на американского энергетического оператора Colonial Pipeline со стороны банды DarkSide, возросшую активность правоохранительных органов США, в результате которой были получены некоторые выплаты выкупа, такие как частичный платеж, полученный DarkSide от Colonial Pipeline, и запрет обсуждений, связанных с программами-вымогателями, на большинстве форумов киберпреступников. В третьем квартале 2021 года у нас было много новых историй.

АТАКА ЦЕПОЧКИ ПОСТАВОК REVIL НА КАСЕЮ

2 июля 2021 года несколько поставщиков услуг мобильной связи, использующих Kaseya VSA, стали жертвами атаки вымогателя. REvil (также известная как Sodinokibi) взяла на себя ответственность за атаку на его сайт утечки данных Happy Blog и заявила, что с помощью атаки цепочки поставок заразила более 1 миллиона пользователей. Группа вымогателей также предложила универсальный дешифратор за 70 миллионов BTC. 22 июля 2021 года Kaseya подтвердила, что получила универсальный дешифратор, но не раскрыла, как этот дешифратор был получен. Члены REvil позже обратились к киберпреступным форумам, чтобы сообщить, что дешифратор был случайно раскрыт из-за неправильного щелчка одним из его кодировщиков, что привело к тому, что жертвам, которые заплатили выкуп, был выдан универсальный ключ, а не только индивидуальный ключ дешифрования.

НОВЫЙ КООПЕРАТИВНЫЙ ХИТ ОТ BLACKMATTER

20 сентября 2021 года компания New Cooperative, занимающаяся производством сельскохозяйственной продукции, из Айовы объявила, что стала жертвой атаки программы-вымогателя BlackMatter. Компания заявила, что в результате атаки были заблокированы компьютеры, которые используются для управления цепочками поставок и графиками кормления животных. Представители New Cooperative утверждали, что 40 процентов производства зерна в Соединенных Штатах зависит от зашифрованного программного обеспечения, а атака с использованием программ-вымогателей может очень быстро нарушить цепочку поставок. BlackMatter попытался оказать давление на New Cooperative, предупредив, что атака будет «больше, чем атака DarkSide на Colonial Pipeline». Сообщается, что New Cooperative не заплатил выкуп и назвал киберинцидент «террористической атакой».

ФОРУМ О НОВЫХ ПРОГРАММАХ-ВЫМОГАТЕЛЯХ

В середине 2021 года был открыт новый форум, посвященный программам-вымогателям, RAMP. Этот новый русскоязычный форум размещался на том же URL-адресе, что и сайт утечки данных программы-вымогателя Бабук, несмотря на то, что администраторы отрицали утверждения о том, что форум имеет отношение к Бабуку. RAMP был нацелен на то, чтобы стать форумом, посвященным программам-вымогателям, где группы могли бы набирать новых партнеров, продвигать предложения «программа-вымогатель как услуга» (RaaS) и обсуждать все, что связано с программами-вымогателями. Платформа была запущена в ответ на запрет программ-вымогателей, объявленный на форумах киберпреступников в мае 2021 года, который произошел после атаки DarkSide на Colonial Pipeline. RAMP также запустила собственный сайт утечки данных под названием «Groove», который является «блогом» форума, где публикуются сообщения о жертвах атак программ-вымогателей и где группа делает объявления.

АНАЛИЗ ЖЕРТВ, ВЫИГРЫВАЮЩИХ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, Q3

В третьем квартале 2021 года программы-вымогатели оставались одним из самых популярных методов атак, нацеленных на организации во всех секторах. Тактика двойного вымогательства (шифрование и эксфильтрация) и сайты утечки данных обычно вызывали наибольшее влияние на публику, но другие варианты программ-вымогателей оставались успешными без необходимости в данных -сайты утечки, такие как Рюк. Digital Shadows постоянно отслеживает сайты утечки данных программ-вымогателей и сообщает о жертвах на 35 сайтах утечки данных, помогая нашим клиентам выявлять уязвимости, связанные с их третьими сторонами или поставщиками.

Digital Shadows сообщила о более чем 3000 жертвах, которые были названы сайтами утечки данных (DLS) с тех пор, как более широкий ландшафт вымогателей принял эту тактику.

В третьем квартале 2021 года это включало 571 жертву, указанную на различных активных сайтах утечки данных. Это на 13% меньше по сравнению с аналогичной активностью, выявленной во втором квартале 2021 года. Снижение, вероятно, связано с закрытием нескольких высокоактивных сайтов утечки данных, таких как Avaddon, Happy Blog, DarkSide и Prometheus. Следующие подразделы основаны на анализе жертв, указанных в DLS в третьем квартале 2021 года.

ДЕЯТЕЛЬНОСТЬ ПО ВЫКЛЮЧЕНИЮ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ПО ГРУППАМ

Активность программ-вымогателей по группам Q3 2021

LOCKBIT 2.0 RANSOMWARE БЫЛ САМЫМ АКТИВНЫМ

LockBit 2.0 появился в июле 2021 года и быстро занял первое место среди самых активных групп в третьем квартале 2021 года, обогнав Конти, который был самой активной группой в последние два квартала (второй и первый кварталы 2021 года). На сайте утечки данных LockBit было зарегистрировано 203 жертвы, что почти в три раза больше, чем у Conti, занявшей второе место, с 71 жертвой. LockBit 2.0 - это предполагаемое продолжение и усовершенствование «LockBit», обнаруженного в декабре 2019 года, который работает как программа-вымогатель как услуга (RaaS). Заметной атакой группы в третьем квартале 2021 года стала атака на компанию по оказанию профессиональных услуг Accenture. LockBit якобы потребовал от Accenture 50 миллионов долларов США после атаки вымогателя. Однако, хотя таймер на сайте утечки данных LockBit достиг нуля, что указывает на то, когда данные будут опубликованы, утечки данных не произошло.

ИСЧЕЗНОВЕНИЕ, ВОЗВРАЩЕНИЕ И РЕБРЕНДИНГ ГРУПП

В третьем квартале 2021 года многие известные группы вымогателей исчезли, появились снова, а некоторые из них были переименованы. Часто, когда группы программ-вымогателей исчезают, трудно узнать основные обстоятельства их исчезновения. Однако недавняя тенденция заключается в том, что многие группы программ-вымогателей исчезли или временно исчезли после запуска крупных кибератак, таких как DarkSide (Colonial Pipeline) и REvil (Kaseya). Вполне вероятно, что дополнительное давление со стороны правоохранительных органов могло способствовать исчезновению многих из этих групп вымогателей. В третьем квартале 2021 года мы увидели исчезновение следующих групп вымогателей REvil, Avaddon, Noname и Prometheus.

В конце концов REvil вернулись в начале сентября и начали публиковать сообщения о новых жертвах, позже заявив, что группа просто решила взять «отпуск». Однако наиболее заметным возвратом в этом квартале стала LockBit с выпуском нового сайта утечки данных и варианта вымогателя.

В этом квартале также произошел ребрендинг. Группа вымогателей SynAck, на которой размещался сайт утечки данных под названием «File Leaks», переименовала себя в «El_Cometa». Было обнаружено, что вымогатель DoppelPaymer, вероятно, был переименован в группу вымогателей «Grief», и считается, что группа вымогателей Karma является ребрендингом банды вымогателей Nemty.

ДЕЯТЕЛЬНОСТЬ ПО ВЫКЛЮЧЕНИЮ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ПО СЕКТОРАМ

СЕКТОР ПРОМЫШЛЕННЫХ ТОВАРОВ И УСЛУГ ВОЗГЛАВИЛ СПИСОК ОРГАНИЗАЦИЙ, НАЗВАННЫХ МЕСТАМИ УТЕЧКИ ДАННЫХ В ТРЕТЬЕМ КВАРТАЛЕ.

Программы-вымогатели по секторам жертв, третий квартал 2021 г.

Сектор промышленных товаров и услуг был постоянно целевым сектором в течение 2021 года, пока он занимал первое место во всех кварталах года. На втором месте находится сектор технологий, за которым следуют секторы строительства и материалов, юридических услуг и финансовых услуг.

По сравнению со вторым кварталом 2021 года в большинстве секторов наблюдалось снижение. Несмотря на то, что промышленные товары и услуги были наиболее целевыми, в этом секторе наблюдалось значительное снижение количества атак (42%), вероятно, потому, что операторы программ-вымогателей нацелились на более широкий спектр секторов в третьем квартале. 2021. Заметно снизилось количество атак на организации здравоохранения (31,8%). Единственным исключением стал технологический сектор, в котором количество атак со стороны групп программ-вымогателей увеличилось на 29,8%.

ДЕЯТЕЛЬНОСТЬ ПО ПРОГРАММНОМУ ОБЕСПЕЧЕНИЮ ПО ГЕОГРАФИИ

Соединенные Штаты по-прежнему являются наиболее уязвимым сектором для операций с программами-вымогателями, за ними следует Канада. Северная Америка является частой целью для активности программ-вымогателей, вероятно, потому, что злоумышленникам удалось получить крупные выплаты выкупа из региона в предыдущих кампаниях.

Из всех жертв программ-вымогателей, названных на сайтах утечки данных в третьем квартале 2021 года, 47% из них были организациями, базирующимися в США или Канаде.

Все остальные регионы показали небольшое снижение или оставались относительно стабильными со второго квартала 2021 года. После США и Канады, Германия (24), Великобритания (23) и Франция (21) были основными целевыми географическими регионами для групп вымогателей.

Программы-вымогатели по географии жертв, 1 полугодие 2021 г.

ПРОГНОЗЫ ВЫКЛЮЧЕНИЯ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ НА 4 КВ.

В этом последнем разделе мы хотели бы заглянуть в будущее, чтобы определить, как могут выглядеть предстоящие угрозы в ландшафте угроз вымогателей. В последнем квартале 2021 года, вероятно, сохранятся многие из тенденций, наблюдаемых в третьем квартале 2021 года, при этом Северная Америка будет наиболее целевым регионом, а сектор промышленных товаров и услуг останется предпочтительным сектором для атак.

Одним из интересных моментов для обсуждения в следующем квартале являются проблемы, связанные с сайтами утечки данных, которые мы наблюдали в течение последних нескольких месяцев . Многие группы программ-вымогателей столкнулись с трудностями при управлении сайтами утечки данных и размещении данных в темной сети для загрузки. Это привело к тому, что некоторые группы программ-вымогателей раскрыли данные с помощью общедоступных веб-сайтов для обмена файлами, таких как Mega [.] Nz или PrivatLab [.] Com. Поскольку эти сервисы размещены в чистой сети, их часто можно отключить, а большинство ссылок для скачивания удаляются в течение дня или двух.

Сайт утечки данных программ-вымогателей, использующий четкие веб-ссылки для утечки данных

Другая проблема, связанная с сайтами утечки данных, связана с медленной скоростью загрузки в темной паутине. Независимо от того, насколько высока скорость интернет-соединения пользователя, скорость загрузки в темной сети ограничена значительно более низкой скоростью (обычно 10-200 Кбит / с), что зависит от множества факторов, связанных с реле и цепями Tor. Загрузка файла размером 5–10 ГБ в темную сеть может занять несколько дней, в зависимости от того, где он размещается. Низкая скорость загрузки в сочетании с частыми ошибками загрузки может сделать загрузку больших наборов данных из даркнета очень сложной задачей.

Эти трудности проявились, когда группа программ-вымогателей Clop в марте 2021 года утекла данные для ИТ-компании Qualys. На начальном этапе утечки данных было три файла размером примерно 4 ГБ. Многие злоумышленники пытались загрузить эти данные, но в конце концов, столкнувшись с трудностями при загрузке, выразили свое разочарование на криминальных форумах. Скорость загрузки была настолько низкой, что некоторые пользователи утверждали, что им потребовалась почти неделя, чтобы загрузить первый набор данных, в то время как другие пользователи, как сообщается, отказались.

Пользователь RaidForums обсуждает трудности с загрузкой взломанных данных Qualys

Пользователь RaidForums описывает осложнения, связанные с утечкой данных Qualys

Сайты утечки данных также могут сделать банды вымогателей уязвимыми для атак. Совсем недавно, 17 октября 2021 года, представитель банды вымогателей REvil обратился на русскоязычный криминальный форум, чтобы сообщить, что их сайты утечки данных были «взломаны». Член REvil объяснил, что неизвестный человек получил доступ к скрытым службам целевой страницы и блога REvil, используя тот же ключ, которым владеют разработчики. Пользователь считал, что серверы банды вымогателей были скомпрометированы, и человек, ответственный за взлом, «разыскивает» его. Представитель заявил, что REvil планирует отключиться от сети, пока они решат эту проблему.

Участник REvil на XSS обсуждает проблемы с сайтом утечки данных REvils

По мере приближения четвертого квартала будет интересно посмотреть, будут ли проблемы, связанные с управлением сайтами утечки данных, препятствовать новым группам программ-вымогателей продолжать идти по пути сайтов утечки данных, или какие творческие решения они создадут для решения этих проблем. Группа программ-вымогателей Ryuk зарекомендовала себя как эффективная группа программ-вымогателей и занимает лидирующие позиции в области распространения программ-вымогателей без необходимости создания сайта для утечки данных. Фактически, Ryuk преуспел, не нуждаясь в сайте утечки и кражи данных. Недавний отчет Mandiant показал, что FIN12, группе, ответственной за Ryuk и Conti, удалось провести атаки с использованием программ-вымогателей менее чем за 3 дня, по сравнению с более чем 12 днями для атак, связанных с кражей данных.

Тем не менее, сайты с утечкой данных останутся, и мы можем ожидать, что в следующем квартале откроется гораздо больше. Дополнительную информацию об отчетах о программах-вымогателях от Digital Shadows за 3 квартал см. В нашем Ежеквартальном отчете об угрозах программ-вымогателей .

Вы можете получить исчерпывающий обзор данных, которые мы использовали для создания этого блога, и наших ежеквартальных отчетов о программах-вымогателях, воспользовавшись бесплатной 7-дневной пробной версией SearchLight здесь. Вы также можете получить настраиваемую демонстрацию SearchLight, чтобы получить представление об угрозах и потенциальных уязвимостях вашей организации, включая доступ к готовой библиотеке аналитики угроз с ассоциациями MITER и средствами защиты от Photon Research.

Профиль разведки угроз REvil в Searchlight

Дополнительная информация - в статье нашего блога «Отслеживание программ-вымогателей в SearchLight» показано, как SearchLight отслеживает появляющиеся варианты, позволяет экспортировать и блокировать связанные вредоносные индикаторы в различных форматах, мгновенно анализировать популярные цели и легко сопоставлять элементы управления безопасностью.