Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Злоумышленники, стоящие за вредоносной программой HiatusRAT, вернулись после перерыва с новой волной разведывательной и целевой активности, направленной на тайваньские организации и систему военных закупок США.

Помимо перекомпиляции образцов вредоносного ПО для разных архитектур, артефакты, как утверждается, были размещены на новых виртуальных частных серверах (VPS), говорится в отчете Lumen Black Lotus Labs, опубликованном на прошлой неделе.

Фирма по кибербезопасности описала активность кластера как "наглую" и "одну из самых дерзких", не указывая на какие-либо признаки замедления. Личность и происхождение участников угрозы в настоящее время неизвестны.

Целями были коммерческие фирмы, такие как производители полупроводников и химикатов, и, по крайней мере, одна муниципальная правительственная организация на Тайване, а также сервер Министерства обороны США (DoD), связанный с отправкой и извлечением предложений по оборонным контрактам.

Компания по кибербезопасности впервые раскрыла, что HiatusRAT была нацелена на маршрутизаторы бизнес-класса для скрытой слежки за жертвами, в основном расположенными в Латинской Америке и Европе, в рамках кампании, которая началась в июле 2022 года.

По всему миру было заражено около 100 периферийных сетевых устройств, которые пассивно собирали трафик и преобразовывали их в инфраструктуру прокси-сети командования и управления (C2).

Последняя серия атак, наблюдавшихся с середины июня по август 2023 года, связана с использованием готовых двоичных файлов HiatusRAT, специально разработанных для архитектур Arm, Intel 80386 и x86-64, наряду с MIPS, MIPS64 и i386.

Анализ телеметрии для определения подключений, сделанных к серверу, на котором размещено вредоносное ПО, показал, что "более 91% входящих подключений исходило из Тайваня, и, по-видимому, предпочтение отдавалось периферийным устройствам производства Ruckus".

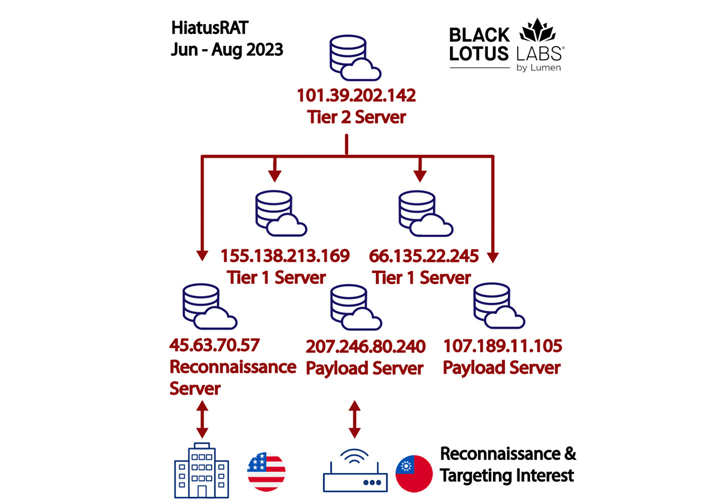

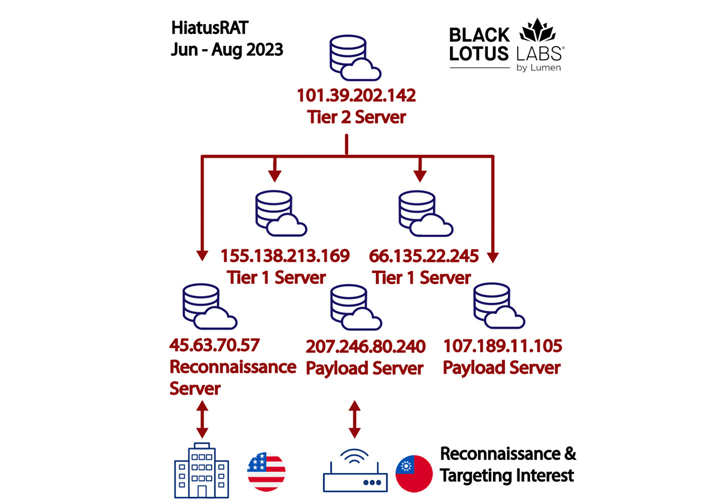

Инфраструктура HiatusRAT состоит из серверов полезной нагрузки и разведки, которые напрямую взаимодействуют с сетями жертв. Эти серверы находятся в ведении серверов уровня 1, которые, в свою очередь, управляются серверами уровня 2.

Установлено, что злоумышленники использовали два разных IP-адреса 207.246.80[.]240 и 45.63.70 [.] 57 для подключения к серверу Министерства обороны 13 июня примерно на два часа. По оценкам, за этот период было передано 11 МБ двунаправленных данных.

Неясно, какова конечная цель, но есть подозрение, что злоумышленник, возможно, искал общедоступную информацию, связанную с текущими и будущими военными контрактами, для будущих атак.

В последние месяцы атаки на объекты периметра, такие как маршрутизаторы, стали чем-то вроде схемы, а связанные с Китаем субъекты угроз связаны с использованием недостатков безопасности в не исправленных устройствах Fortinet и SonicWall для обеспечения долговременной устойчивости в целевых средах.

"Несмотря на предварительное раскрытие инструментов и возможностей, злоумышленник предпринял самые незначительные шаги по замене существующих серверов полезной нагрузки и продолжил их работу, даже не пытаясь перенастроить свою инфраструктуру C2", - заявили в компании.

Помимо перекомпиляции образцов вредоносного ПО для разных архитектур, артефакты, как утверждается, были размещены на новых виртуальных частных серверах (VPS), говорится в отчете Lumen Black Lotus Labs, опубликованном на прошлой неделе.

Фирма по кибербезопасности описала активность кластера как "наглую" и "одну из самых дерзких", не указывая на какие-либо признаки замедления. Личность и происхождение участников угрозы в настоящее время неизвестны.

Целями были коммерческие фирмы, такие как производители полупроводников и химикатов, и, по крайней мере, одна муниципальная правительственная организация на Тайване, а также сервер Министерства обороны США (DoD), связанный с отправкой и извлечением предложений по оборонным контрактам.

Компания по кибербезопасности впервые раскрыла, что HiatusRAT была нацелена на маршрутизаторы бизнес-класса для скрытой слежки за жертвами, в основном расположенными в Латинской Америке и Европе, в рамках кампании, которая началась в июле 2022 года.

По всему миру было заражено около 100 периферийных сетевых устройств, которые пассивно собирали трафик и преобразовывали их в инфраструктуру прокси-сети командования и управления (C2).

Последняя серия атак, наблюдавшихся с середины июня по август 2023 года, связана с использованием готовых двоичных файлов HiatusRAT, специально разработанных для архитектур Arm, Intel 80386 и x86-64, наряду с MIPS, MIPS64 и i386.

Анализ телеметрии для определения подключений, сделанных к серверу, на котором размещено вредоносное ПО, показал, что "более 91% входящих подключений исходило из Тайваня, и, по-видимому, предпочтение отдавалось периферийным устройствам производства Ruckus".

Инфраструктура HiatusRAT состоит из серверов полезной нагрузки и разведки, которые напрямую взаимодействуют с сетями жертв. Эти серверы находятся в ведении серверов уровня 1, которые, в свою очередь, управляются серверами уровня 2.

Установлено, что злоумышленники использовали два разных IP-адреса 207.246.80[.]240 и 45.63.70 [.] 57 для подключения к серверу Министерства обороны 13 июня примерно на два часа. По оценкам, за этот период было передано 11 МБ двунаправленных данных.

Неясно, какова конечная цель, но есть подозрение, что злоумышленник, возможно, искал общедоступную информацию, связанную с текущими и будущими военными контрактами, для будущих атак.

В последние месяцы атаки на объекты периметра, такие как маршрутизаторы, стали чем-то вроде схемы, а связанные с Китаем субъекты угроз связаны с использованием недостатков безопасности в не исправленных устройствах Fortinet и SonicWall для обеспечения долговременной устойчивости в целевых средах.

"Несмотря на предварительное раскрытие инструментов и возможностей, злоумышленник предпринял самые незначительные шаги по замене существующих серверов полезной нагрузки и продолжил их работу, даже не пытаясь перенастроить свою инфраструктуру C2", - заявили в компании.