Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

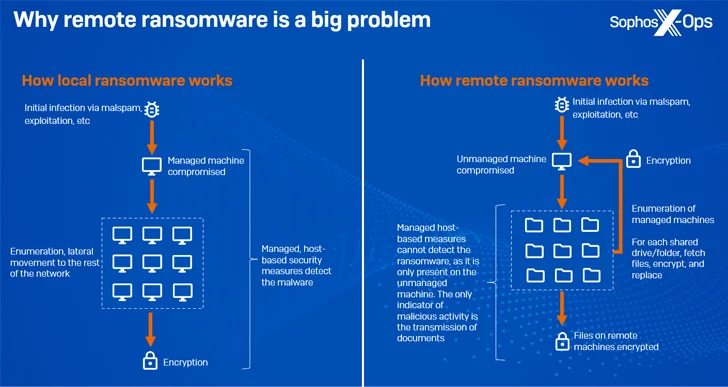

Группы программ-вымогателей все чаще переходят в своих атаках на удаленное шифрование, что знаменует новую эскалацию тактики, применяемой финансово мотивированными участниками для обеспечения успеха своих кампаний.

"У компаний могут быть тысячи компьютеров, подключенных к их сети, а с удаленными программами-вымогателями достаточно одного недостаточно защищенного устройства, чтобы скомпрометировать всю сеть", - сказал Марк Ломан, вице-президент по исследованию угроз в Sophos.

"Злоумышленники знают это, поэтому они ищут это "слабое место" — а у большинства компаний есть по крайней мере одно. Удаленное шифрование останется постоянной проблемой для защитников ".

Удаленное шифрование (также известное как программа-вымогатель), как следует из названия, происходит, когда скомпрометированная конечная точка используется для шифрования данных на других устройствах в той же сети.

В октябре 2023 года Microsoft сообщила, что около 60% атак программ-вымогателей в настоящее время связаны с вредоносным удаленным шифрованием в попытке минимизировать их влияние, при этом более 80% всех компрометаций происходят с неуправляемых устройств.

"Семейства программ-вымогателей, которые, как известно, поддерживают удаленное шифрование, включают Akira, ALPHV / BlackCat, BlackMatter, LockBit и Royal, и этот метод существует уже некоторое время – еще в 2013 году CryptoLocker нацеливался на сетевые ресурсы", - сказал Софос.

Существенным преимуществом этого подхода является то, что он делает неэффективными меры по исправлению на основе процессов, а управляемые компьютеры не могут обнаружить вредоносную активность, поскольку она присутствует только на неуправляемом устройстве.

Разработка происходит на фоне более широких изменений в среде программ-вымогателей, когда субъекты угрозы используют нетипичные языки программирования, нацеливаются не только на системы Windows, выставляют на аукцион украденные данные и запускают атаки в нерабочее время и в выходные дни, чтобы помешать обнаружению и реагированию на инциденты.

Sophos в отчете, опубликованном на прошлой неделе, подчеркнула "симбиотические, но часто непростые отношения" между бандами программ–вымогателей и СМИ как способ не только привлечь внимание, но и контролировать повествование и оспаривать то, что они считают неточным освещением.

Это также распространяется на публикацию часто задаваемых вопросов и пресс-релизов на их сайтах утечки данных, даже включая прямые цитаты операторов, и исправление ошибок, допущенных журналистами. Другой тактикой является использование броских названий и яркой графики, что указывает на эволюцию профессионализации киберпреступности.

"Группа RansomHouse, например, разместила на своем сайте утечки сообщение, специально предназначенное для журналистов, в котором она предлагает поделиться информацией на "PR Telegram-канале" до того, как она будет официально опубликована", - отметил Sophos.

В то время как группы программ-вымогателей, такие как Conti и Pysa, известны своей организационной иерархией, состоящей из руководителей высшего звена, системных администраторов, разработчиков, рекрутеров, HR-специалистов и юристов, есть основания предполагать, что некоторые из них рекламировали возможности для английских писателей и спикеров на криминальных форумах.

"Взаимодействие со СМИ дает бандам вымогателей как тактические, так и стратегические преимущества; это позволяет им оказывать давление на своих жертв, а также позволяет им формировать повествование, раздувать собственную дурную славу и эгоизм и еще больше "мифологизировать" себя", - заявили в компании.

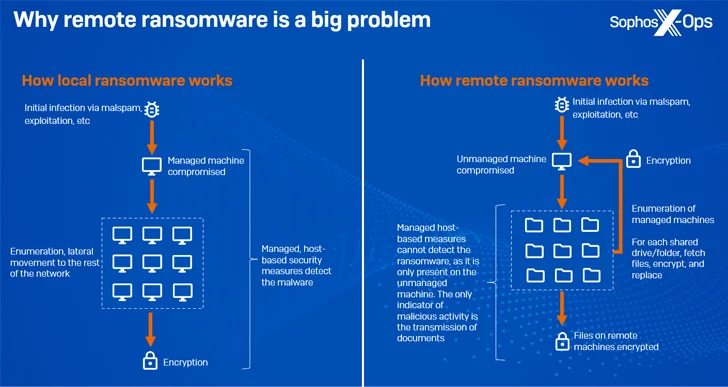

"У компаний могут быть тысячи компьютеров, подключенных к их сети, а с удаленными программами-вымогателями достаточно одного недостаточно защищенного устройства, чтобы скомпрометировать всю сеть", - сказал Марк Ломан, вице-президент по исследованию угроз в Sophos.

"Злоумышленники знают это, поэтому они ищут это "слабое место" — а у большинства компаний есть по крайней мере одно. Удаленное шифрование останется постоянной проблемой для защитников ".

Удаленное шифрование (также известное как программа-вымогатель), как следует из названия, происходит, когда скомпрометированная конечная точка используется для шифрования данных на других устройствах в той же сети.

В октябре 2023 года Microsoft сообщила, что около 60% атак программ-вымогателей в настоящее время связаны с вредоносным удаленным шифрованием в попытке минимизировать их влияние, при этом более 80% всех компрометаций происходят с неуправляемых устройств.

"Семейства программ-вымогателей, которые, как известно, поддерживают удаленное шифрование, включают Akira, ALPHV / BlackCat, BlackMatter, LockBit и Royal, и этот метод существует уже некоторое время – еще в 2013 году CryptoLocker нацеливался на сетевые ресурсы", - сказал Софос.

Существенным преимуществом этого подхода является то, что он делает неэффективными меры по исправлению на основе процессов, а управляемые компьютеры не могут обнаружить вредоносную активность, поскольку она присутствует только на неуправляемом устройстве.

Разработка происходит на фоне более широких изменений в среде программ-вымогателей, когда субъекты угрозы используют нетипичные языки программирования, нацеливаются не только на системы Windows, выставляют на аукцион украденные данные и запускают атаки в нерабочее время и в выходные дни, чтобы помешать обнаружению и реагированию на инциденты.

Sophos в отчете, опубликованном на прошлой неделе, подчеркнула "симбиотические, но часто непростые отношения" между бандами программ–вымогателей и СМИ как способ не только привлечь внимание, но и контролировать повествование и оспаривать то, что они считают неточным освещением.

Это также распространяется на публикацию часто задаваемых вопросов и пресс-релизов на их сайтах утечки данных, даже включая прямые цитаты операторов, и исправление ошибок, допущенных журналистами. Другой тактикой является использование броских названий и яркой графики, что указывает на эволюцию профессионализации киберпреступности.

"Группа RansomHouse, например, разместила на своем сайте утечки сообщение, специально предназначенное для журналистов, в котором она предлагает поделиться информацией на "PR Telegram-канале" до того, как она будет официально опубликована", - отметил Sophos.

В то время как группы программ-вымогателей, такие как Conti и Pysa, известны своей организационной иерархией, состоящей из руководителей высшего звена, системных администраторов, разработчиков, рекрутеров, HR-специалистов и юристов, есть основания предполагать, что некоторые из них рекламировали возможности для английских писателей и спикеров на криминальных форумах.

"Взаимодействие со СМИ дает бандам вымогателей как тактические, так и стратегические преимущества; это позволяет им оказывать давление на своих жертв, а также позволяет им формировать повествование, раздувать собственную дурную славу и эгоизм и еще больше "мифологизировать" себя", - заявили в компании.