Вам незнакомы такие термины, связанные с вредоносными программами, как Кейлоггер, RAT (средство удаленного доступа), троян, червь и ботнет? Или вы являетесь частью команды MSP, стремящейся расширить свои знания в этой области? В этом блоге будут представлены практические советы по обеспечению безопасности в цифровом мире.

От программ-вымогателей до похитителей информации и далее, вредоносное программное обеспечение потенциально способно сеять хаос в системах, компрометировать конфиденциальную информацию и нарушать работу. В этом блоге команда Guardz Cyber Intelligence Research (CIR) изучит один из самых популярных типов вредоносных программ, изучит его различные формы и обсудит последние тенденции в области киберугроз.

Присоединяйтесь к нам, когда мы разберемся со сложностями вредоносных программ и снабдим вас знаниями и инструментами, необходимыми для защиты от этих всепроникающих цифровых злоумышленников. Попутно мы также рассмотрим прямую связь между темной паутиной и атаками с целью кражи информации.

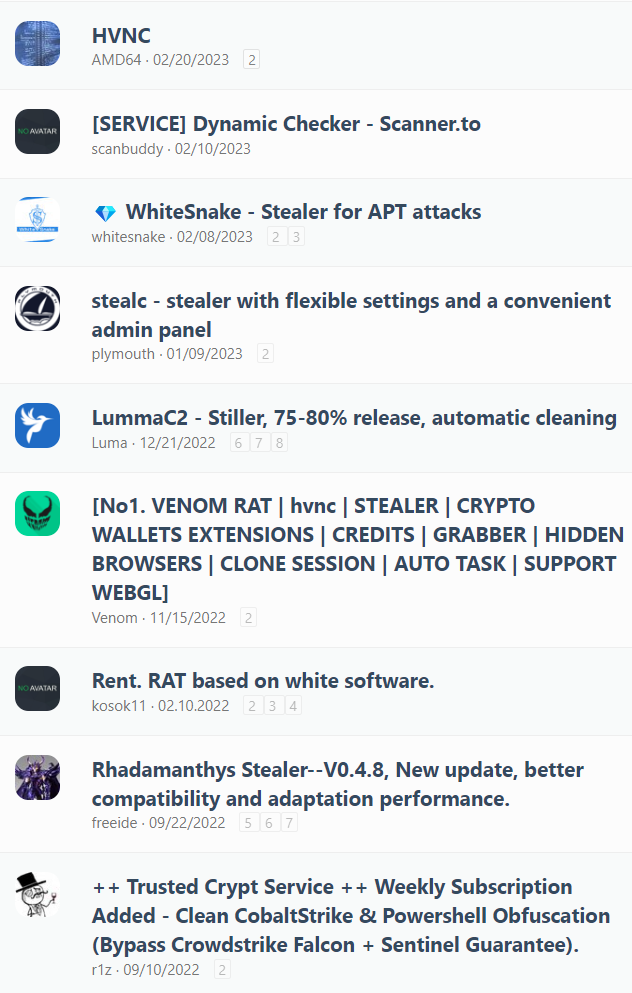

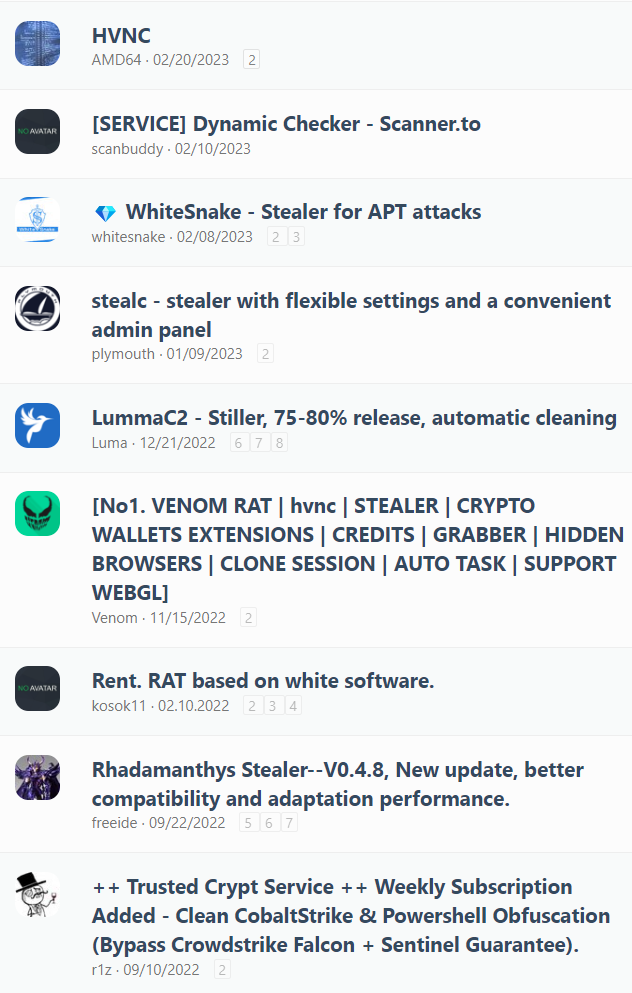

Рисунок 1 – Список доступных вредоносных программ на русскоязычном форуме underground

Что такое похититель информации на самом деле?

Похитители информации - это тип вредоносного программного обеспечения, предназначенного для тайного сбора конфиденциальной информации из скомпрометированных систем. Эта категория вредоносных программ специально разработана для нацеливания и кражи ценных данных, включая учетные данные для входа, финансовую информацию, такую как данные кредитной карты, особенности идентификации личности, и другие конфиденциальные данные, такие как начальные фразы криптовалютного кошелька.

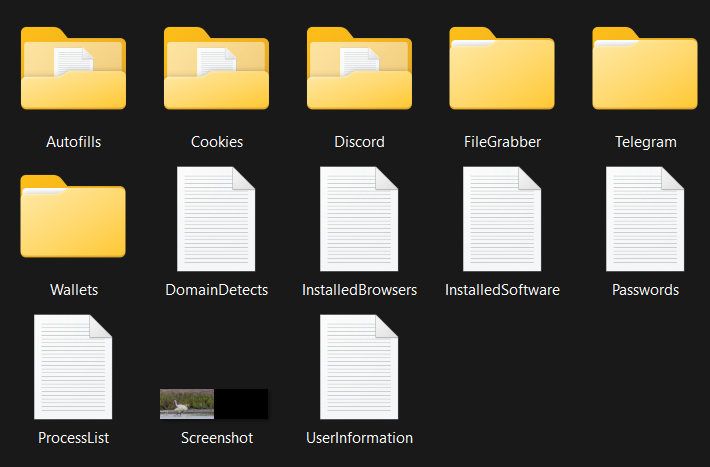

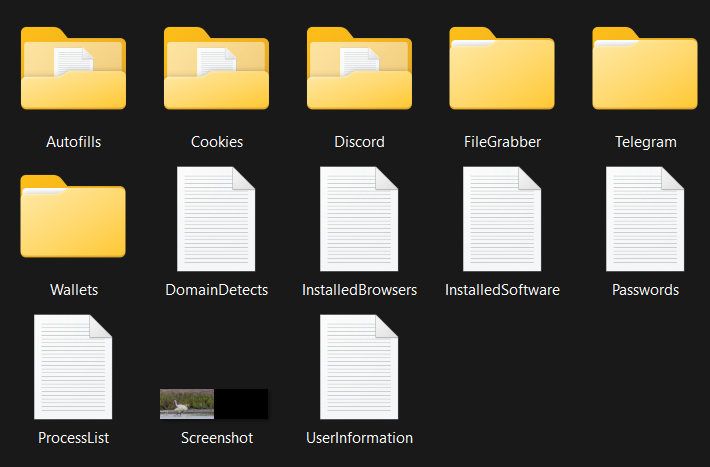

Рисунок 2 – Образец отфильтрованных данных злоумышленника, которые отправляются на панель управления субъекта угрозы

Некоторые из наиболее распространенных имен в этой категории вредоносных программ включают Redline, Vidar и Racoon. Однако появляющиеся похитители информации, такие как Silencer, Lumma и Rhadamanthys, быстро набирают обороты и находятся на пути к присоединению к лидерам, упомянутым выше.

Похитители информации не могут быть запущены удаленно, что означает, что пользователь рабочей станции нажимает на вредоносный элемент и запускает цепочку заражения. Злоумышленники часто используют методы социальной инженерии, которые мы рассмотрели в одном из наших предыдущих блогов, для объединения злоумышленников с пиратским программным обеспечением (таким как взломанные игры, генераторы серийных ключей или обычные программы, такие как взломанный Photoshop), вложениями электронной почты, скомпрометированными веб-сайтами или даже вредоносной рекламой в поисковых системах, рекламирующей поддельные программы, такие как “универсальные средства для очистки от вирусов”.

После установки в системе жертвы похититель информации может использовать различные методы для сбора конфиденциальных данных, включая протоколирование нажатий клавиш, мониторинг буфера обмена, создание скриншотов, захват файлов по определенным путям или извлечение данных из веб-браузеров и почтовых клиентов. Затем украденная информация обычно передается обратно на командно-контрольный сервер злоумышленника или сохраняется локально для последующего извлечения.

Украденные данные могут быть использованы киберпреступниками в различных вредоносных целях. Например, исполнитель угрозы может потратить время на поиск в собранных данных конфиденциальных скомпрометированных учетных данных для удаленного доступа компании (например, VPN или RDP), а затем перепродать доступ на подпольных форумах.

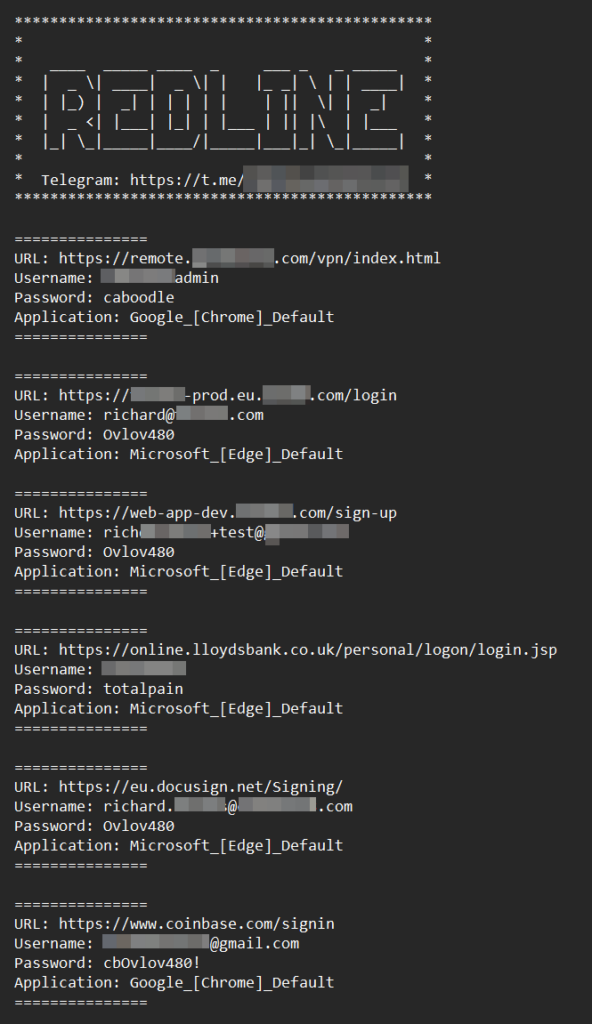

В приведенном ниже примере исследователь Guardz проанализировал один из журналов Redline с зараженного компьютера в Великобритании. К сожалению, это также пример совмещения работы и личной жизни на одном устройстве.

Похитителю информации удалось отфильтровать не только учетные данные для удаленного VPN-подключения к рабочему месту жертвы (которая является МСП), но и скомпрометировать доступ к производственной среде и средам разработки других компаний.

С личной точки зрения, данные банковского счета жертвы и входа в криптовалютный кошелек теперь находятся в руках киберпреступников. Полная версия журнала содержала гораздо более конфиденциальные данные, но команда Guardz подвергла цензуре эти детали по понятным причинам.

Рисунок 3 – Глубокое погружение в данные, украденные Redline stealer

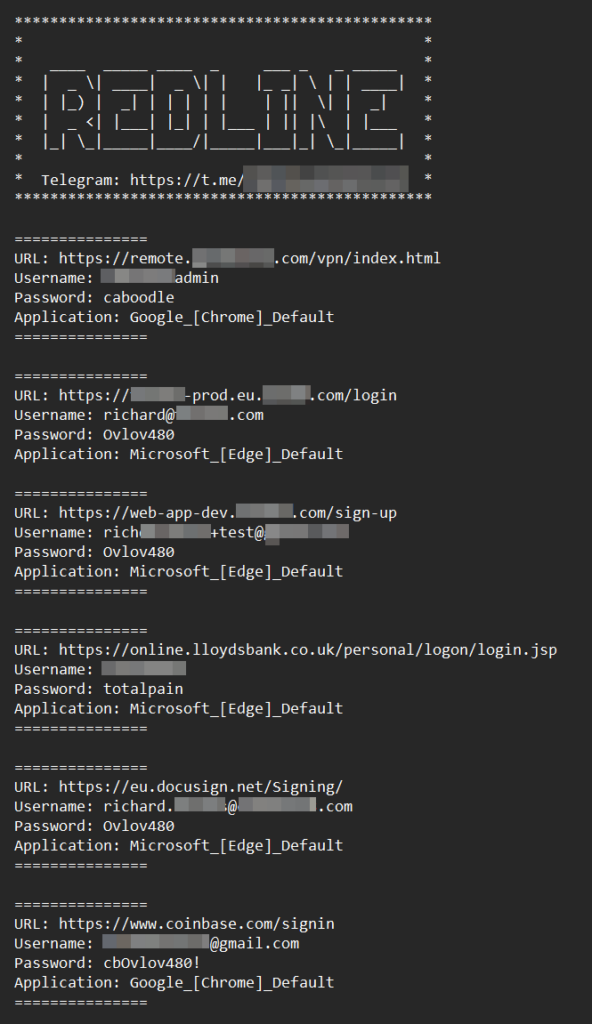

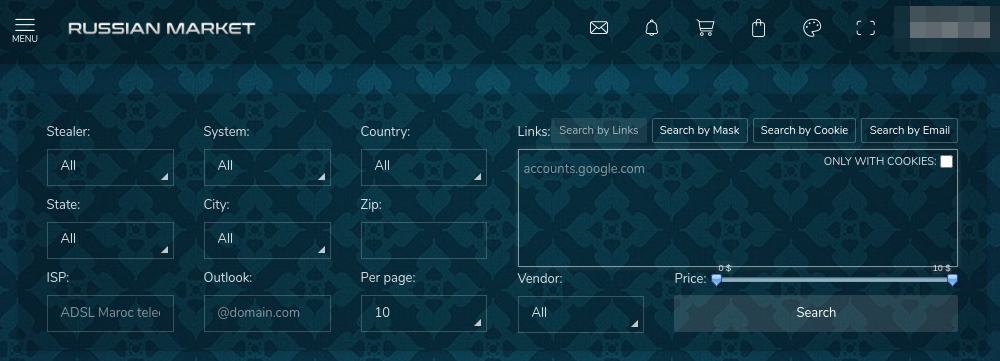

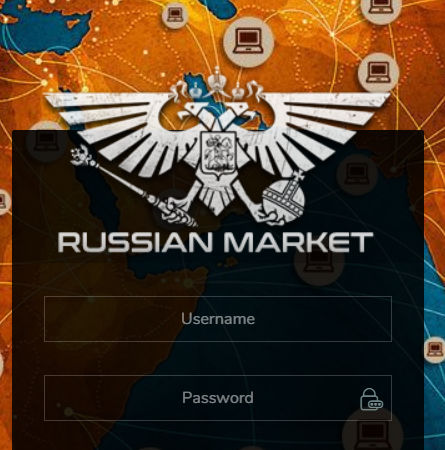

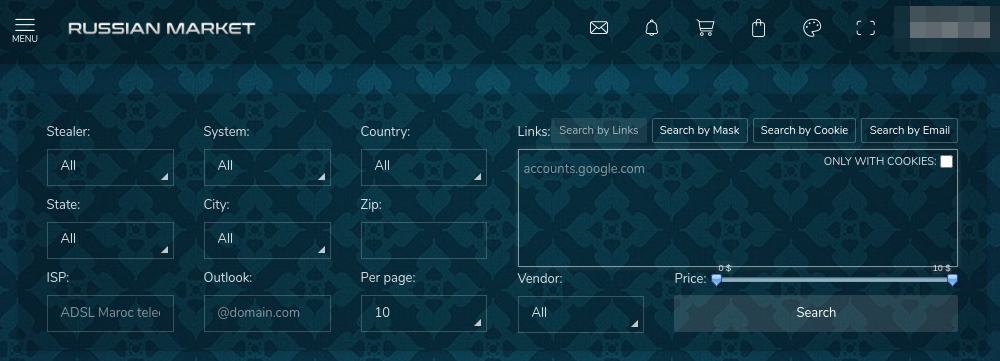

Однако поиск ценных учетных данных может занять много времени, и большинство киберпреступников предпочитают более популярный метод монетизации – продажу большого количества цифровых удостоверений личности незаконным платформам, таким как “Российский рынок”.

Такие подпольные рынки перепродают данные отдельными товарами и предлагают варианты индивидуального поиска. В результате, если злоумышленник нацелен на определенный домен или сервис, он может легко найти именно то, что ему нужно.

Рисунок 4 – Логотип “Russian Market”

Рисунок 5 – Различные варианты фильтрации, включая поиск по определенному домену на “Российском рынке”

Компрометация данных похитителями информации против Утечка данных третьими лицами

Существует одно важное различие, которое должен понимать каждый специалист по кибербезопасности. Когда мы используем наши корпоративные учетные данные для регистрации в стороннем сервисе, в случае утечки данных единственным набором скомпрометированных данных, которыми потенциально могут воспользоваться киберпреступники, является информация, предоставленная этому конкретному сервису.

Хотя это по-прежнему неприятный киберин-инцидент, для каждого поставщика MSP важно отслеживать такие случаи и как можно быстрее предоставлять своим клиентам оперативную информацию.

Однако, если вы храните все свои пароли в своем браузере и ваше устройство заражается в результате атаки с целью кражи информации, все сохраненные пароли напрямую передаются злоумышленникам. Следовательно, вы превращаете свое персональное устройство в автономную утечку данных.

В случае утечки учетных данных из стороннего источника современные правила кибербезопасности предписывают хранить все пароли в зашифрованном формате. Хотя это похвальная практика, слабые пароли, такие как “123456”, все еще могут быть легко расшифрованы, даже если они хранятся в хэшированной версии.

Например, расшифровка пароля “123456”, сохраненного в виде хэша SHA256 (8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92), потребовалась исследователю Guardz всего за несколько секунд.

В случае вредоносного ПО, похищающего информацию, даже этап расшифровки становится неактуальным. Злоумышленнику удается отфильтровать все сохраненные пароли браузера в виде открытого текста, полностью обходя шифрование.

Эволюция угрозы

Первоначально похитители информации обладали базовыми техническими возможностями. Однако из-за высокого спроса со стороны сообщества киберпреступников эти семейства вредоносных программ быстро расширили свои возможности атаки.

Основная причина популярности этого типа вредоносных программ заключается в том, что они часто предлагаются по подписке, а разработчики вредоносных программ обеспечивают постоянное совершенствование продукта и поддержку. Кроме того, другие участники угроз в подпольном сообществе также предлагают управляемые сервисы для распространения вредоносных программ.

Эти факты подчеркивают растущую тенденцию к тому, что современные кибератаки, скорее всего, являются комбинацией нескольких аутсорсинговых услуг. Гурадж ЧИР рассказал о росте популярности “Атаки как услуги” в нашем первом блоге Dark Web.

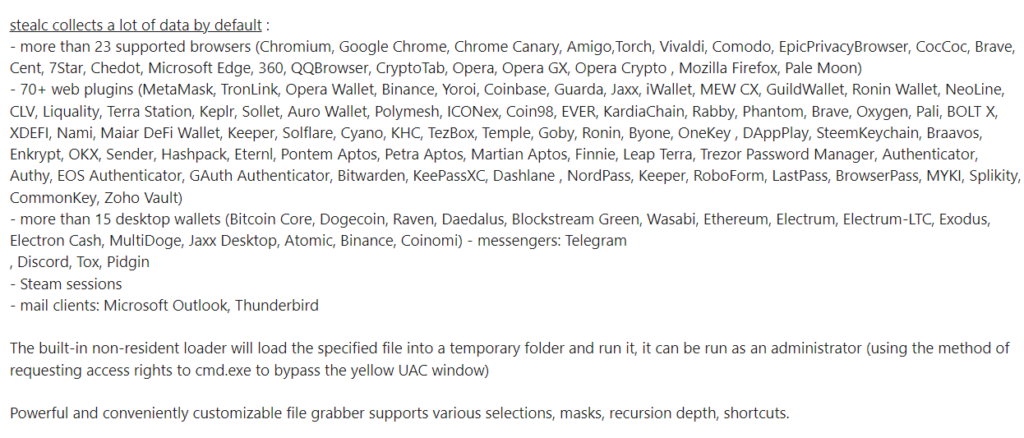

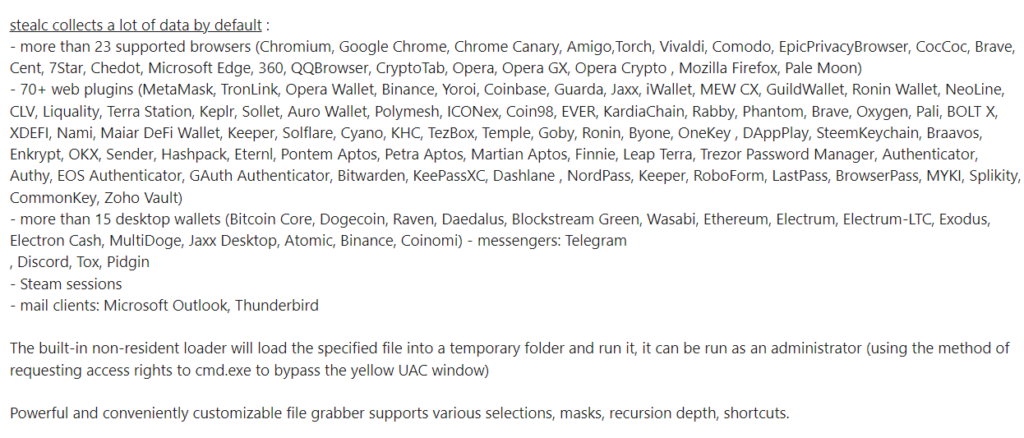

Мы проанализировали возможности программы StealC stealer, впервые представленной сообществу underground в начале 2023 года, и обнаружили, что она поддерживает фильтрацию учетных данных из более чем 20 браузеров, сбор данных из более чем 70 браузерных плагинов (в основном ориентированных на криптографию) и нацелена на обычные почтовые клиенты, такие как Outlook.

Рисунок 6 – описание StealC, размещенное на русскоязычном подпольном форуме

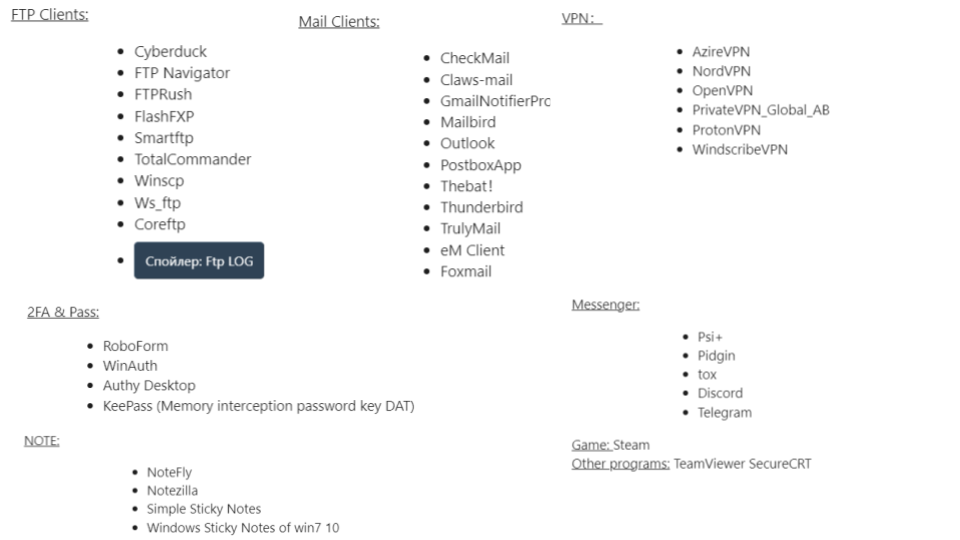

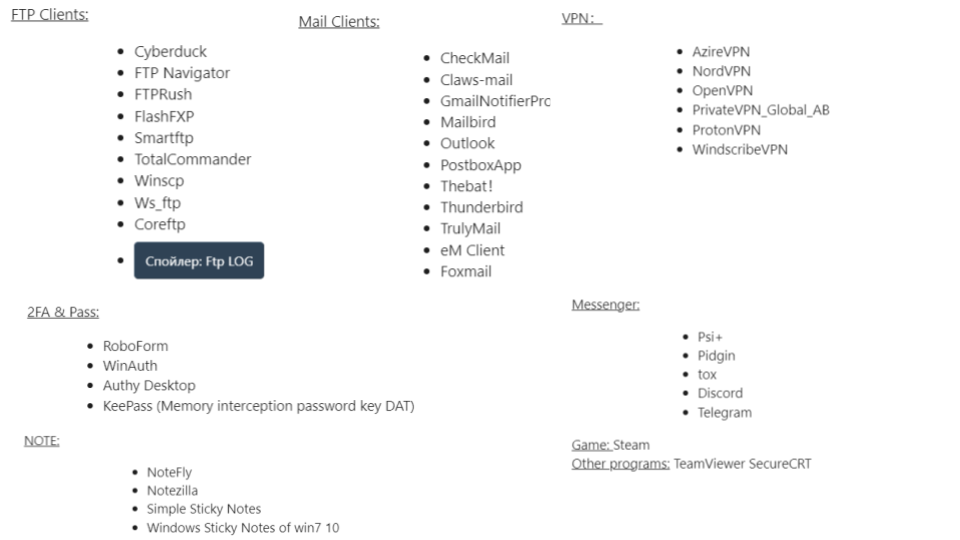

Более продвинутый похититель, Rhadamanthys, активный с 3 квартала 2022 года, обладает дополнительной функциональностью захвата данных, связанных с FTP-клиентами, большим количеством почтовых клиентов и VPN.

Рисунок 7 – Описание Rhadamanthys, размещенное на русскоязычном подпольном форуме

Новая угроза macOS

Исследователи Guardz постоянно отслеживают ситуацию с похитителями информации, и до недавнего времени тенденция была довольно стабильной – этот тип вредоносного ПО был нацелен преимущественно на устройства под управлением Windows.

Обоснование этого довольно простое – Microsoft Windows остается наиболее широко используемой операционной системой во всем мире. С точки зрения субъекта угрозы, масштаб имеет первостепенное значение, и разработка специализированного вредоносного ПО для заражения устройств Linux, например, является менее масштабируемым решением.

Наша команда изучила статистику пресловутого “российского рынка”, чтобы подтвердить нашу гипотезу. Действительно, 100% из пяти ведущих операционных систем, пострадавших от похитителей информации и предлагаемых сейчас к продаже, основаны на Windows.

Однако Guardz CIR обнаружил, что этот статус-кво, вероятно, скоро изменится.

Устройства на базе macOS, которые очень популярны в США, начали появляться в поле зрения киберпреступников, и мы уже наблюдаем изменения на подпольных форумах.

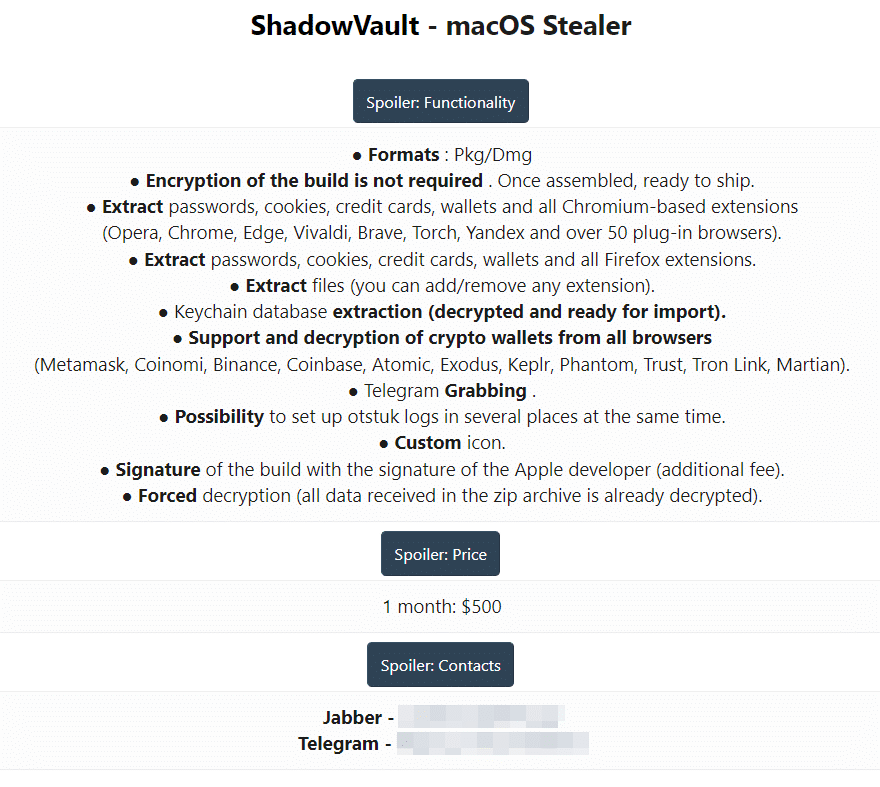

В мае 2023 года была выпущена новая программа для кражи информации “Atomic”, предназначенная исключительно для устройств macOS, которая была предложена в аренду в качестве услуги за 1000 долларов в месяц. Позже в июне злоумышленники также объявили, что хотят приобрести 0-дневный / 1-дневный эксплойт для macOS.

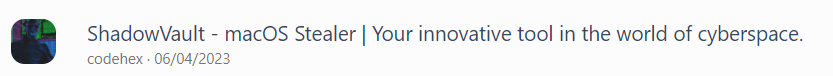

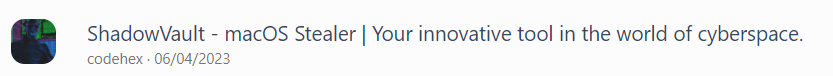

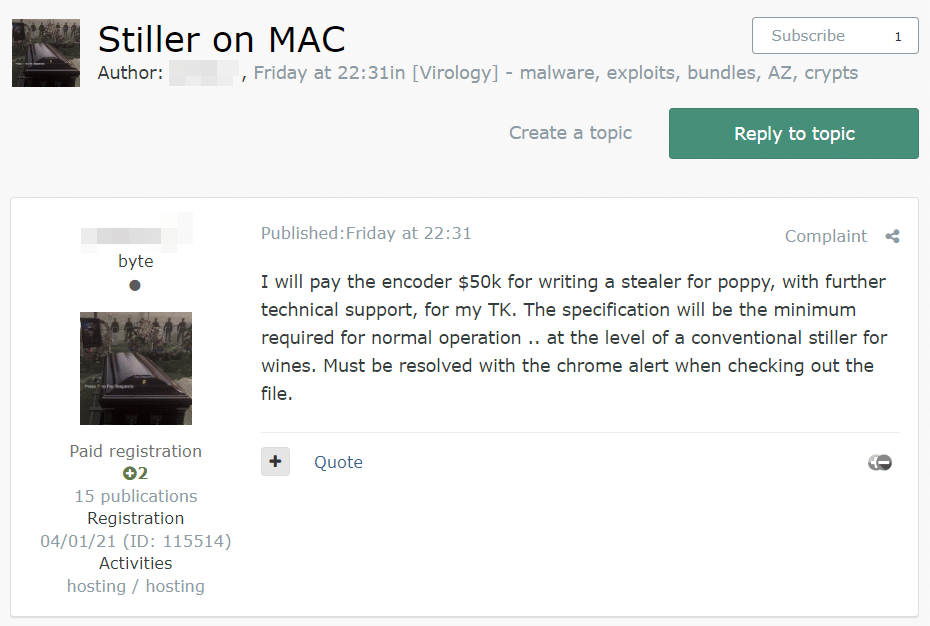

В июне 2023 года, всего месяц спустя, другой появляющийся похититель информации, “ShadowVault”, начал предлагать свои услуги по заражению за 500 долларов в месяц.

Рисунок 8 – Atomic macOS Stealer, рекламируемый на русскоязычном андеграундном форуме

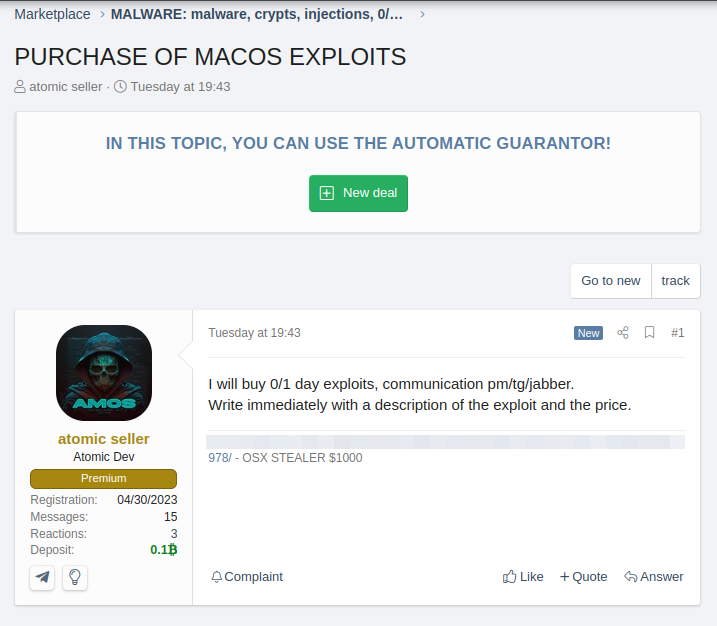

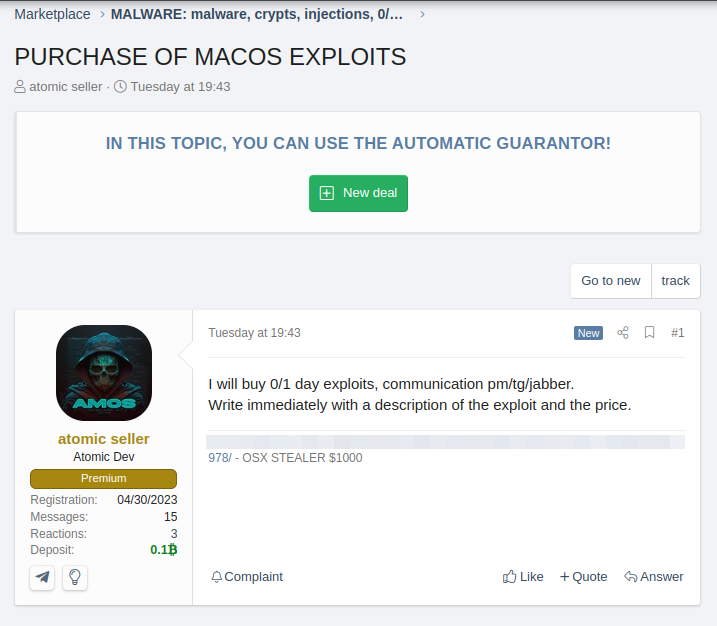

Рисунок 9 – Представитель Atomic macOS Stealer хочет приобрести эксплойты для macOS

Рисунок 10 – ShadowVault macOS Stealer, рекламируемый на русскоязычном форуме underground

Рисунок 11 – технический обзор ShadowVault

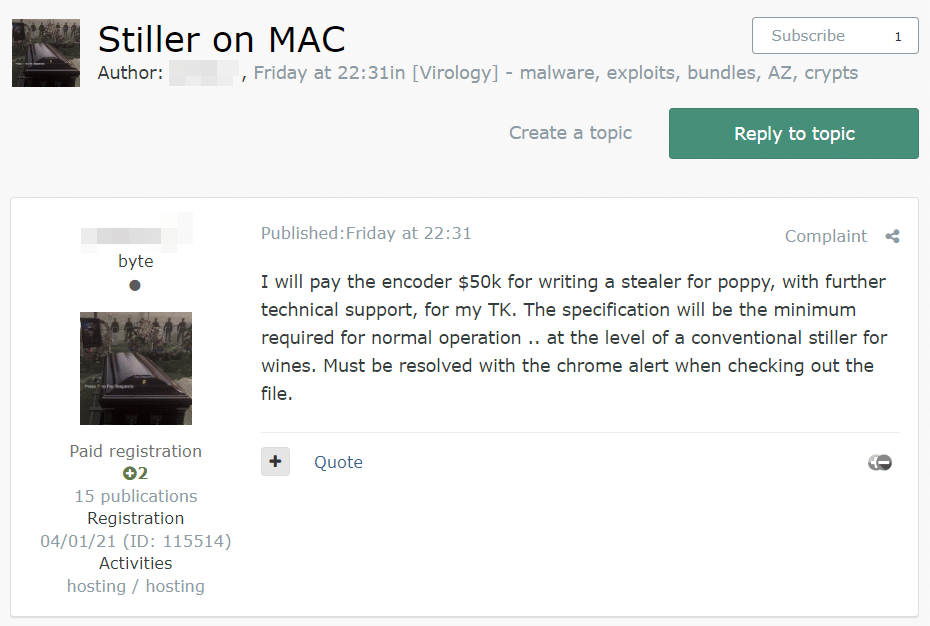

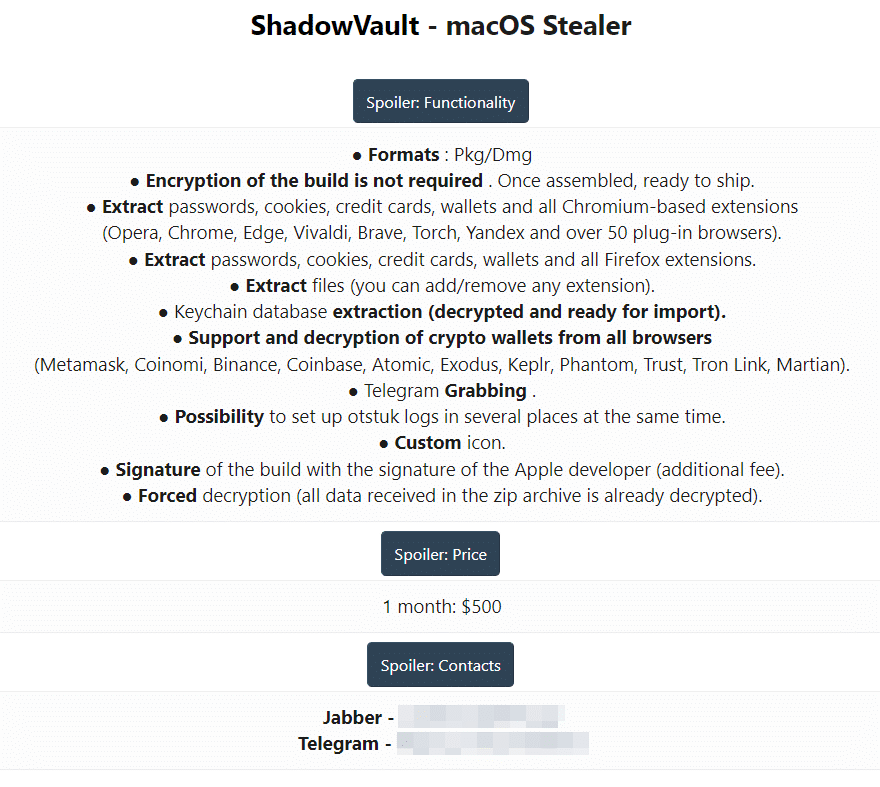

А недавно, 9 июня 2023 года, русскоязычный злоумышленник предложил заплатить 50 000 долларов за разработку нового macOS stealer.

Рисунок 12 – русскоговорящий субъект угрозы, желающий инвестировать в macOS stealer 11 – Технический обзор ShadowVault

(c) https://guardz.com/blog/malware-and-information-stealers-101/

От программ-вымогателей до похитителей информации и далее, вредоносное программное обеспечение потенциально способно сеять хаос в системах, компрометировать конфиденциальную информацию и нарушать работу. В этом блоге команда Guardz Cyber Intelligence Research (CIR) изучит один из самых популярных типов вредоносных программ, изучит его различные формы и обсудит последние тенденции в области киберугроз.

Присоединяйтесь к нам, когда мы разберемся со сложностями вредоносных программ и снабдим вас знаниями и инструментами, необходимыми для защиты от этих всепроникающих цифровых злоумышленников. Попутно мы также рассмотрим прямую связь между темной паутиной и атаками с целью кражи информации.

Рисунок 1 – Список доступных вредоносных программ на русскоязычном форуме underground

Что такое похититель информации на самом деле?

Похитители информации - это тип вредоносного программного обеспечения, предназначенного для тайного сбора конфиденциальной информации из скомпрометированных систем. Эта категория вредоносных программ специально разработана для нацеливания и кражи ценных данных, включая учетные данные для входа, финансовую информацию, такую как данные кредитной карты, особенности идентификации личности, и другие конфиденциальные данные, такие как начальные фразы криптовалютного кошелька.

Рисунок 2 – Образец отфильтрованных данных злоумышленника, которые отправляются на панель управления субъекта угрозы

Некоторые из наиболее распространенных имен в этой категории вредоносных программ включают Redline, Vidar и Racoon. Однако появляющиеся похитители информации, такие как Silencer, Lumma и Rhadamanthys, быстро набирают обороты и находятся на пути к присоединению к лидерам, упомянутым выше.

Похитители информации не могут быть запущены удаленно, что означает, что пользователь рабочей станции нажимает на вредоносный элемент и запускает цепочку заражения. Злоумышленники часто используют методы социальной инженерии, которые мы рассмотрели в одном из наших предыдущих блогов, для объединения злоумышленников с пиратским программным обеспечением (таким как взломанные игры, генераторы серийных ключей или обычные программы, такие как взломанный Photoshop), вложениями электронной почты, скомпрометированными веб-сайтами или даже вредоносной рекламой в поисковых системах, рекламирующей поддельные программы, такие как “универсальные средства для очистки от вирусов”.

После установки в системе жертвы похититель информации может использовать различные методы для сбора конфиденциальных данных, включая протоколирование нажатий клавиш, мониторинг буфера обмена, создание скриншотов, захват файлов по определенным путям или извлечение данных из веб-браузеров и почтовых клиентов. Затем украденная информация обычно передается обратно на командно-контрольный сервер злоумышленника или сохраняется локально для последующего извлечения.

Украденные данные могут быть использованы киберпреступниками в различных вредоносных целях. Например, исполнитель угрозы может потратить время на поиск в собранных данных конфиденциальных скомпрометированных учетных данных для удаленного доступа компании (например, VPN или RDP), а затем перепродать доступ на подпольных форумах.

В приведенном ниже примере исследователь Guardz проанализировал один из журналов Redline с зараженного компьютера в Великобритании. К сожалению, это также пример совмещения работы и личной жизни на одном устройстве.

Похитителю информации удалось отфильтровать не только учетные данные для удаленного VPN-подключения к рабочему месту жертвы (которая является МСП), но и скомпрометировать доступ к производственной среде и средам разработки других компаний.

С личной точки зрения, данные банковского счета жертвы и входа в криптовалютный кошелек теперь находятся в руках киберпреступников. Полная версия журнала содержала гораздо более конфиденциальные данные, но команда Guardz подвергла цензуре эти детали по понятным причинам.

Рисунок 3 – Глубокое погружение в данные, украденные Redline stealer

Однако поиск ценных учетных данных может занять много времени, и большинство киберпреступников предпочитают более популярный метод монетизации – продажу большого количества цифровых удостоверений личности незаконным платформам, таким как “Российский рынок”.

Такие подпольные рынки перепродают данные отдельными товарами и предлагают варианты индивидуального поиска. В результате, если злоумышленник нацелен на определенный домен или сервис, он может легко найти именно то, что ему нужно.

Рисунок 4 – Логотип “Russian Market”

Рисунок 5 – Различные варианты фильтрации, включая поиск по определенному домену на “Российском рынке”

Компрометация данных похитителями информации против Утечка данных третьими лицами

Существует одно важное различие, которое должен понимать каждый специалист по кибербезопасности. Когда мы используем наши корпоративные учетные данные для регистрации в стороннем сервисе, в случае утечки данных единственным набором скомпрометированных данных, которыми потенциально могут воспользоваться киберпреступники, является информация, предоставленная этому конкретному сервису.

Хотя это по-прежнему неприятный киберин-инцидент, для каждого поставщика MSP важно отслеживать такие случаи и как можно быстрее предоставлять своим клиентам оперативную информацию.

Однако, если вы храните все свои пароли в своем браузере и ваше устройство заражается в результате атаки с целью кражи информации, все сохраненные пароли напрямую передаются злоумышленникам. Следовательно, вы превращаете свое персональное устройство в автономную утечку данных.

В случае утечки учетных данных из стороннего источника современные правила кибербезопасности предписывают хранить все пароли в зашифрованном формате. Хотя это похвальная практика, слабые пароли, такие как “123456”, все еще могут быть легко расшифрованы, даже если они хранятся в хэшированной версии.

Например, расшифровка пароля “123456”, сохраненного в виде хэша SHA256 (8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92), потребовалась исследователю Guardz всего за несколько секунд.

В случае вредоносного ПО, похищающего информацию, даже этап расшифровки становится неактуальным. Злоумышленнику удается отфильтровать все сохраненные пароли браузера в виде открытого текста, полностью обходя шифрование.

Эволюция угрозы

Первоначально похитители информации обладали базовыми техническими возможностями. Однако из-за высокого спроса со стороны сообщества киберпреступников эти семейства вредоносных программ быстро расширили свои возможности атаки.

Основная причина популярности этого типа вредоносных программ заключается в том, что они часто предлагаются по подписке, а разработчики вредоносных программ обеспечивают постоянное совершенствование продукта и поддержку. Кроме того, другие участники угроз в подпольном сообществе также предлагают управляемые сервисы для распространения вредоносных программ.

Эти факты подчеркивают растущую тенденцию к тому, что современные кибератаки, скорее всего, являются комбинацией нескольких аутсорсинговых услуг. Гурадж ЧИР рассказал о росте популярности “Атаки как услуги” в нашем первом блоге Dark Web.

Мы проанализировали возможности программы StealC stealer, впервые представленной сообществу underground в начале 2023 года, и обнаружили, что она поддерживает фильтрацию учетных данных из более чем 20 браузеров, сбор данных из более чем 70 браузерных плагинов (в основном ориентированных на криптографию) и нацелена на обычные почтовые клиенты, такие как Outlook.

Рисунок 6 – описание StealC, размещенное на русскоязычном подпольном форуме

Более продвинутый похититель, Rhadamanthys, активный с 3 квартала 2022 года, обладает дополнительной функциональностью захвата данных, связанных с FTP-клиентами, большим количеством почтовых клиентов и VPN.

Рисунок 7 – Описание Rhadamanthys, размещенное на русскоязычном подпольном форуме

Новая угроза macOS

Исследователи Guardz постоянно отслеживают ситуацию с похитителями информации, и до недавнего времени тенденция была довольно стабильной – этот тип вредоносного ПО был нацелен преимущественно на устройства под управлением Windows.

Обоснование этого довольно простое – Microsoft Windows остается наиболее широко используемой операционной системой во всем мире. С точки зрения субъекта угрозы, масштаб имеет первостепенное значение, и разработка специализированного вредоносного ПО для заражения устройств Linux, например, является менее масштабируемым решением.

Наша команда изучила статистику пресловутого “российского рынка”, чтобы подтвердить нашу гипотезу. Действительно, 100% из пяти ведущих операционных систем, пострадавших от похитителей информации и предлагаемых сейчас к продаже, основаны на Windows.

| Название операционной системы | Скомпрометированные удостоверения |

| Windows 10 Pro | Более 2,8 миллионов |

| Windows 10 Enterprise | 900.000 |

| Windows 10 Home | Более 2,2 миллионов |

| Windows 7 | 221.000 |

| Windows Server | 10.000 |

Устройства на базе macOS, которые очень популярны в США, начали появляться в поле зрения киберпреступников, и мы уже наблюдаем изменения на подпольных форумах.

В мае 2023 года была выпущена новая программа для кражи информации “Atomic”, предназначенная исключительно для устройств macOS, которая была предложена в аренду в качестве услуги за 1000 долларов в месяц. Позже в июне злоумышленники также объявили, что хотят приобрести 0-дневный / 1-дневный эксплойт для macOS.

В июне 2023 года, всего месяц спустя, другой появляющийся похититель информации, “ShadowVault”, начал предлагать свои услуги по заражению за 500 долларов в месяц.

Рисунок 8 – Atomic macOS Stealer, рекламируемый на русскоязычном андеграундном форуме

Рисунок 9 – Представитель Atomic macOS Stealer хочет приобрести эксплойты для macOS

Рисунок 10 – ShadowVault macOS Stealer, рекламируемый на русскоязычном форуме underground

Рисунок 11 – технический обзор ShadowVault

А недавно, 9 июня 2023 года, русскоязычный злоумышленник предложил заплатить 50 000 долларов за разработку нового macOS stealer.

Рисунок 12 – русскоговорящий субъект угрозы, желающий инвестировать в macOS stealer 11 – Технический обзор ShadowVault

(c) https://guardz.com/blog/malware-and-information-stealers-101/