Неизвестный субъект угрозы использует вредоносные пакеты npm для кражи исходного кода и файлов конфигурации с компьютеров жертв, что свидетельствует о постоянном присутствии угроз в репозиториях с открытым исходным кодом.

"Источник угрозы, стоящий за этой кампанией, был связан с вредоносной деятельностью, начиная с 2021 года", - говорится в отчете компании Checkmarx, занимающейся безопасностью цепочки поставок программного обеспечения, опубликованном в Hacker News. "С тех пор они постоянно публикуют вредоносные пакеты".

Последний отчет является продолжением той же кампании, которую Phylum раскрыл в начале месяца, в ходе которой был разработан ряд модулей npm для передачи ценной информации на удаленный сервер.

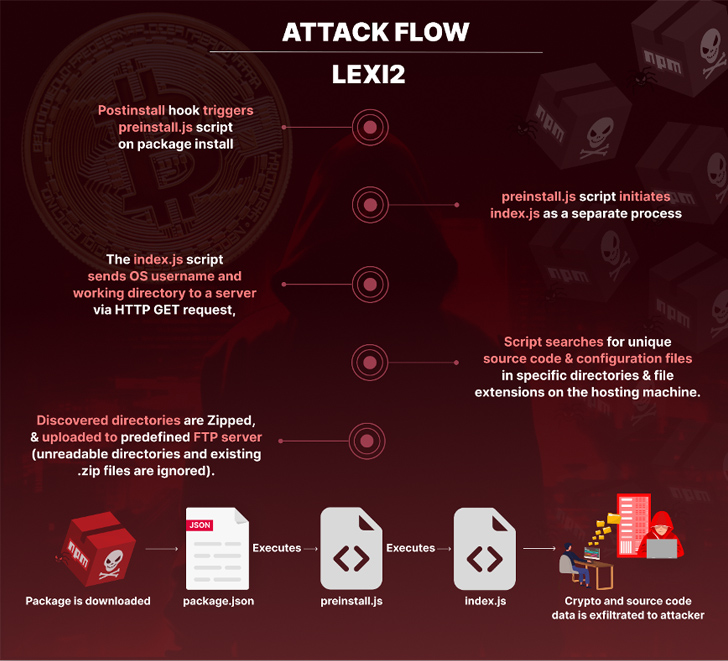

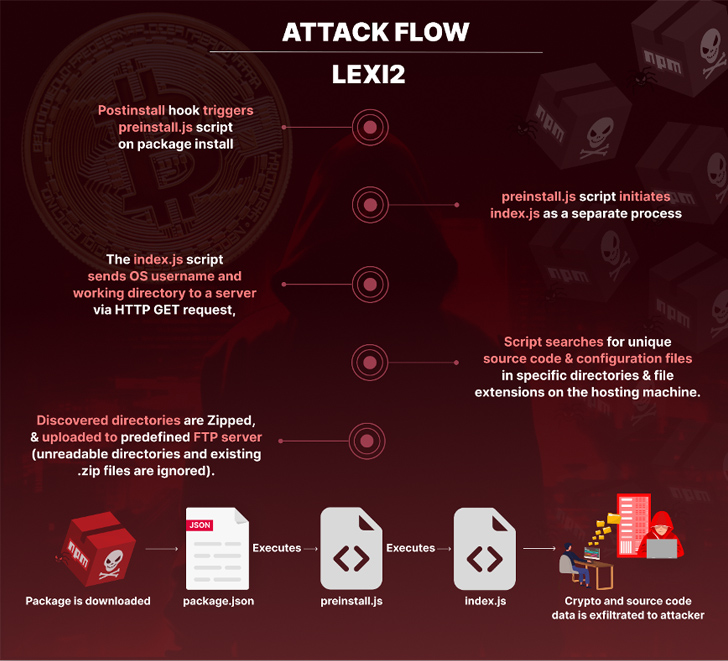

Пакеты по своей конструкции настроены на немедленное выполнение после установки с помощью перехвата после установки, определенного в файле package.json. Они запускают preinstall.js, который порождает index.js для захвата системных метаданных, а также сбора исходного кода и секретных данных из определенных каталогов.

Кульминацией атаки является то, что скрипт создает ZIP-архив данных и передает его на заранее определенный FTP-сервер.

Общей чертой, которая объединяет все пакеты, является использование "lexi2" в качестве автора в файле package.json, что позволяет Checkmarx отслеживать происхождение активности еще в 2021 году.

Хотя точные цели кампании неясны, использование таких названий пакетов, как binarium-client, binarium-crm и rocketrefer, предполагает, что таргетинг ориентирован на сектор криптовалют.

"Сектор криптовалют остается горячей мишенью, и важно понимать, что мы имеем дело не только с вредоносными пакетами, но и с постоянными противниками, чьи непрерывные и тщательно спланированные атаки насчитывают месяцы или даже годы", - сказал исследователь безопасности Иегуда Гелб.

"Источник угрозы, стоящий за этой кампанией, был связан с вредоносной деятельностью, начиная с 2021 года", - говорится в отчете компании Checkmarx, занимающейся безопасностью цепочки поставок программного обеспечения, опубликованном в Hacker News. "С тех пор они постоянно публикуют вредоносные пакеты".

Последний отчет является продолжением той же кампании, которую Phylum раскрыл в начале месяца, в ходе которой был разработан ряд модулей npm для передачи ценной информации на удаленный сервер.

Пакеты по своей конструкции настроены на немедленное выполнение после установки с помощью перехвата после установки, определенного в файле package.json. Они запускают preinstall.js, который порождает index.js для захвата системных метаданных, а также сбора исходного кода и секретных данных из определенных каталогов.

Кульминацией атаки является то, что скрипт создает ZIP-архив данных и передает его на заранее определенный FTP-сервер.

Общей чертой, которая объединяет все пакеты, является использование "lexi2" в качестве автора в файле package.json, что позволяет Checkmarx отслеживать происхождение активности еще в 2021 году.

Хотя точные цели кампании неясны, использование таких названий пакетов, как binarium-client, binarium-crm и rocketrefer, предполагает, что таргетинг ориентирован на сектор криптовалют.

"Сектор криптовалют остается горячей мишенью, и важно понимать, что мы имеем дело не только с вредоносными пакетами, но и с постоянными противниками, чьи непрерывные и тщательно спланированные атаки насчитывают месяцы или даже годы", - сказал исследователь безопасности Иегуда Гелб.