Кампания вредоносного ПО DarkGate, наблюдавшаяся в середине января 2024 года, использовала недавно исправленный недостаток безопасности в Microsoft Windows в качестве нулевого дня с использованием поддельных установщиков программного обеспечения.

"В ходе этой кампании пользователей заманивали с помощью PDF-файлов, содержащих открытые перенаправления Google DoubleClick Digital Marketing (DDM), которые приводили ничего не подозревающих жертв на скомпрометированные сайты, на которых размещался обход Microsoft Windows SmartScreen CVE-2024-21412, что приводило к вредоносным установщикам Microsoft (.MSI)", - сказали в Trend Micro.

CVE-2024-21412 (оценка CVSS: 8.1) касается уязвимости обхода функции безопасности Internet shortcut files, которая позволяет злоумышленнику, не прошедшему проверку подлинности, обойти защиту SmartScreen, обманом заставив жертву нажать на специально созданный файл.

Она была исправлена Microsoft в рамках выпуска обновлений во вторник за февраль 2024 года, но не раньше, чем она была использована злоумышленником по имени Water Hydra (он же DarkCasino) для доставки вредоносного ПО DarkMe в атаках, нацеленных на финансовые учреждения.

Последние выводы Trend Micro показывают, что уязвимость используется шире, чем предполагалось ранее, поскольку кампания DarkGate использует ее в сочетании с открытыми перенаправлениями из Google Ads для распространения вредоносного ПО.

Цепочка сложных атак начинается с того, что жертвы нажимают на ссылку, встроенную во вложение PDF, отправленное по фишинговому электронному письму. Ссылка запускает открытое перенаправление с домена doubleclick [.] net Google на взломанный веб-сервер, на котором размещен вредоносный файл .URL-файл быстрого доступа в Интернете, использующий CVE-2024-21412.

В частности, открытые перенаправления предназначены для распространения поддельных установщиков программного обеспечения Microsoft (.MSI), маскирующихся под законное программное обеспечение, такое как Apple iTunes, Notion, NVIDIA, которые поставляются с загруженным сбоку DLL-файлом, который расшифровывал и заражал пользователей с помощью DarkGate (версия 6.1.7).

Стоит отметить, что еще одна исправленная ошибка обхода в Windows SmartScreen (CVE-2023-36025, оценка CVSS: 8,8) использовалась злоумышленниками для доставки DarkGate, Phemedrone Stealer и Mispadu за последние несколько месяцев.

Злоупотребление рекламными технологиями Google позволяет злоумышленникам увеличивать охват и масштаб своих атак с помощью различных рекламных кампаний, адаптированных для определенной аудитории.

"Использование поддельных установщиков программного обеспечения наряду с открытыми перенаправлениями является мощной комбинацией и может привести ко многим инфекциям", - заявили исследователи безопасности Питер Гирнус, Алиакбар Захрави и Саймон Цукербраун. "Важно сохранять бдительность и проинструктировать пользователей не доверять установщикам программного обеспечения, которые они получают не по официальным каналам".

Разработка началась после того, как Центр анализа безопасности AhnLab (ASEC) и eSentire выявили, что поддельные установщики для Adobe Reader, Notion и Synaptics распространяются через поддельные PDF-файлы и, казалось бы, законные веб-сайты для развертывания похитителей информации, таких как LummaC2 и бэкдор XRed.

Это также следует за обнаружением новых семейств вредоносных программ stealer, таких как Planet Stealer, Rage Stealer (он же xStealer) и Tweaks (он же Tweaker), которые дополняют множество киберугроз, способных собирать конфиденциальную информацию со скомпрометированных хостов.

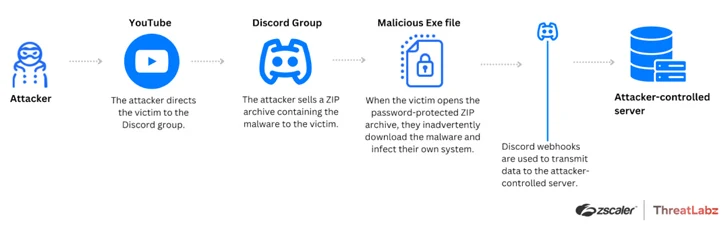

"Злоумышленники используют популярные платформы, такие как YouTube и Discord, для распространения настроек среди пользователей Roblox, используя способность законных платформ избегать обнаружения списками блокировки веб-фильтров, которые обычно блокируют известные вредоносные серверы", - сказал Zscaler ThreatLabZ.

"Злоумышленники делятся с пользователями вредоносными файлами, замаскированными под пакеты оптимизации частоты кадров в секунду (FPS), и, в свою очередь, пользователи заражают свои собственные системы вредоносным ПО Tweaks".

Программа stealer на базе PowerShell оснащена для передачи конфиденциальных данных, включая информацию о пользователях, местоположении, профилях Wi-Fi, паролях, идентификаторах Roblox и данных об игровой валюте, на сервер, контролируемый злоумышленником, через веб-браузер Discord.

Также были замечены кампании вредоносной рекламы и социальной инженерии, действующие как начальный вектор доступа для распространения широкого спектра троянов-похитителей и троянов удаленного доступа, таких как Agent Tesla, CyberGate RAT, ботнет Fenix, Matanbuchus, NarniaRAT, Remcos RAT, Rhadamanthys, SapphireStealer и zgRAT.