Friend

Professional

- Messages

- 2,677

- Reaction score

- 1,095

- Points

- 113

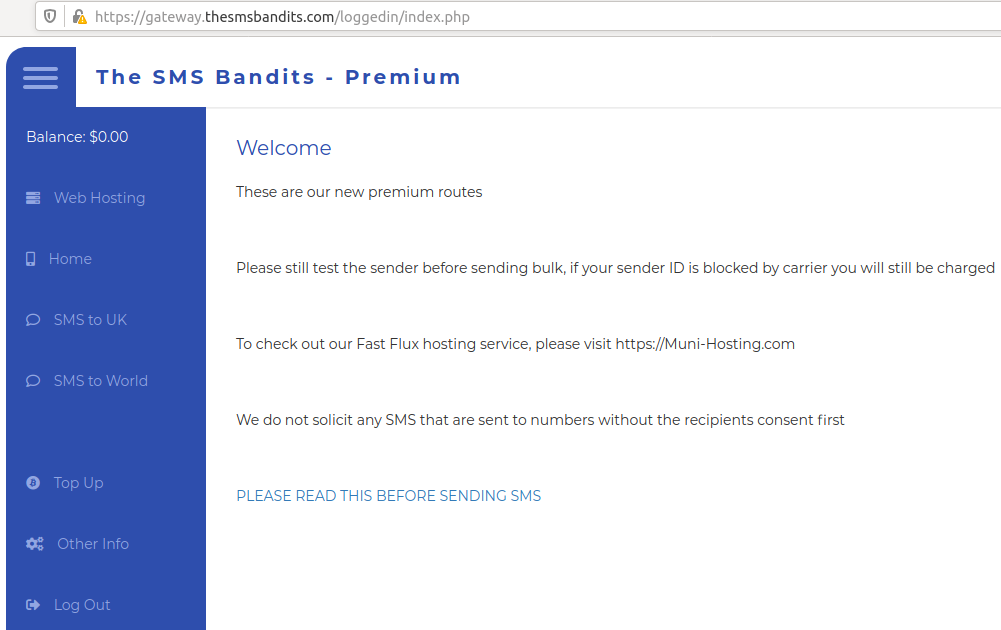

Власти Великобритании арестовали 20-летнего мужчину по подозрению в управлении онлайн-сервисом для рассылки больших объемов фишинговых кампаний с помощью текстовых сообщений на мобильные устройства. Сервис, продаваемый в подполье под названием «SMS Bandits», был ответственен за распространение огромных объемов фишинговых приманок, пародирующих все, от усилий по оказанию помощи в связи с пандемией COVID-19 до PayPal, телекоммуникационных провайдеров и налоговых органов.

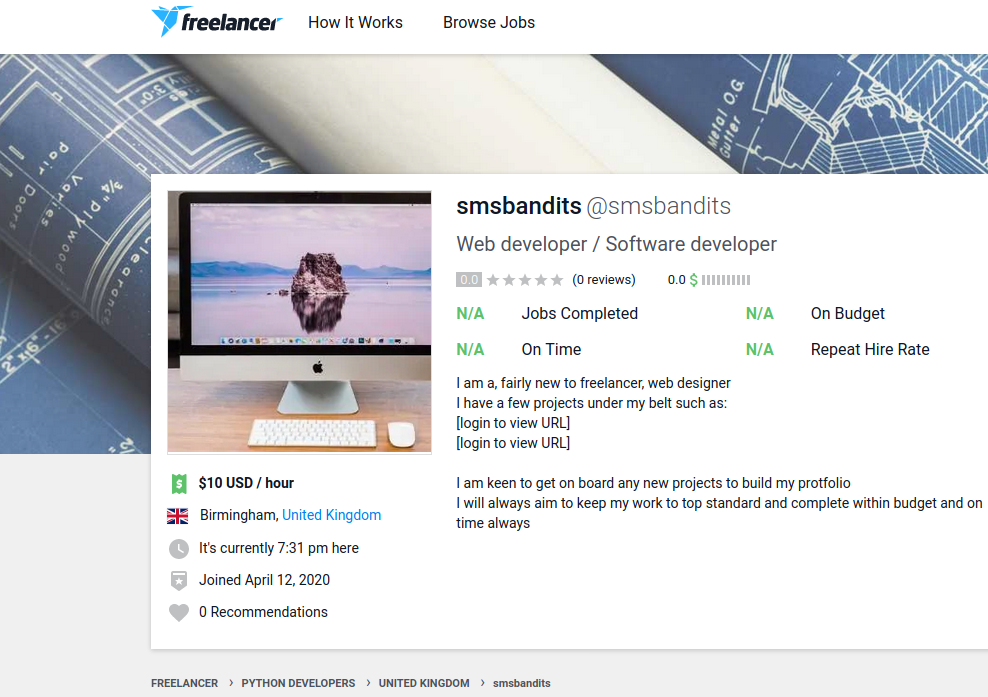

Национальное агентство по борьбе с преступностью Великобритании (NCA) отказалось назвать имя подозреваемого, но подтвердило, что подразделение по борьбе с киберпреступностью столичной полицейской службы задержало человека из Бирмингема в связи с бизнесом, который предоставлял «преступные услуги, связанные с фишинговыми преступлениями».

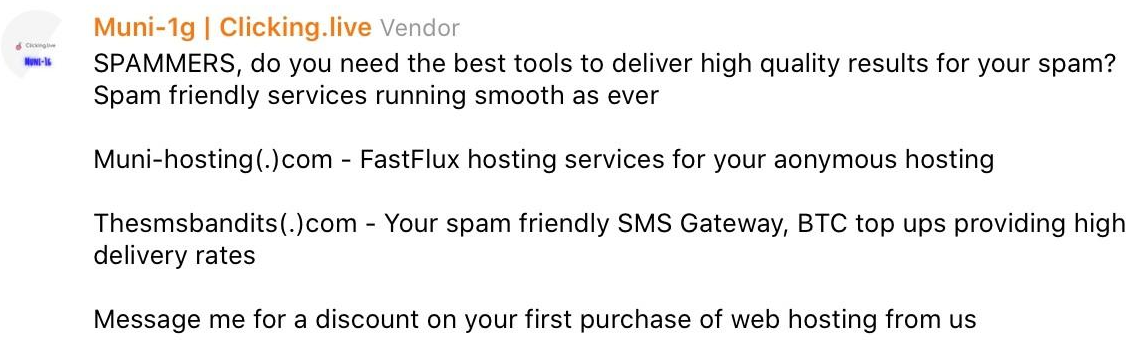

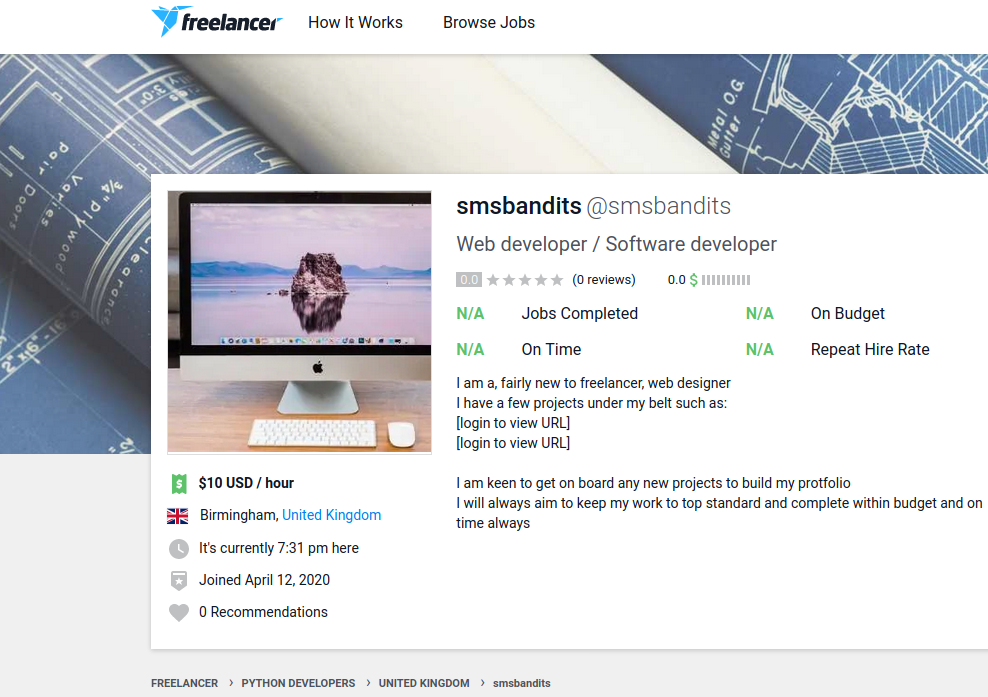

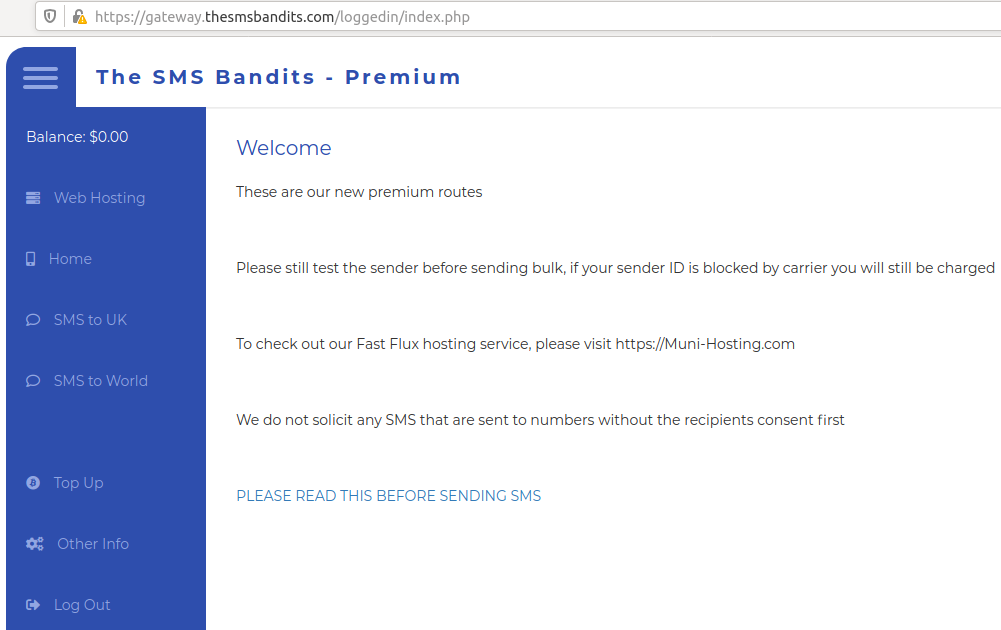

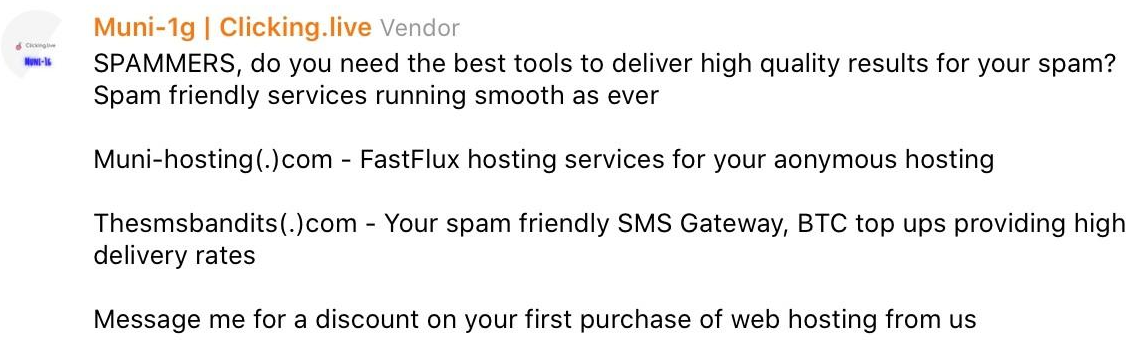

Владельцы фишингового сервиса были по-разному известны на киберпреступных форумах под такими псевдонимами, как SMSBandits, «Gmuni», «Bamit9» и «Uncle Munis». SMS Bandits предлагал услугу SMS-фишинга (также известной как «смишинг») для массовой рассылки текстовых сообщений, предназначенных для фишинга учетных данных различных популярных веб-сайтов и кражи личных и финансовых данных для перепродажи.

Изображение: osint.fans

Саша Ангус — партнер Scylla Intel, стартапа в области киберразведки, который провел большое исследование «SMS-бандитов», приведшее к аресту. Ангус сказал, что фишинговые приманки, отправленные SMS-бандитами, были необычайно хорошо сделаны и не содержали грамматических и орфографических ошибок, которые часто позволяют легко распознать фальшивое сообщение.

«Просто в силу того, что эти ребята являются носителями английского языка, качество их фишинговых наборов и приманок было значительно лучше, чем у большинства», — сказал Ангус.

По словам Сциллы, SMS Bandits допустили ряд ошибок в области операционной безопасности (или «opsec»), которые позволили относительно легко узнать, кем они были в реальной жизни, но техническая сторона работы SMS Bandits была довольно продвинутой.

«Они запускали довольно массовые смишинговые кампании с SMS-шлюзов, но в целом их opsec был довольно паршивым», — сказал Ангус. «Но на телекоммуникационном фронте они использовали довольно изощренную тактику».

Владелец SMS Bandits, рассказывающий миру, что живет в Бирмингеме.

Например, «СМС-бандиты» автоматизировали системы, чтобы проверить, действительно ли список телефонных номеров, предоставленный их клиентами, привязан к реальным мобильным номерам, а не к стационарным телефонам, которые могли бы предупредить телекоммуникационные компании о массовых спам-кампаниях.

«Телекоммуникационные компании отслеживают вредоносные SMS-сообщения по нескольким направлениям», — сказал Ангус. «Один из способов предупредить SMS-шлюз или провайдера беспроводной связи — начать рассылать текстовые сообщения на телефонные номера, которые не могут их принимать».

Scylla собрала множество доказательств того, что SMS-бандиты использовали адреса электронной почты и пароли, украденные через ее сервисы, для проверки различных учетных данных — от PayPal до банковских счетов и поставщиков коммунальных услуг. Затем они выгружали рабочие учетные данные на торговые площадки, которые они контролировали, и сторонним поставщикам. Одно из ключевых предложений SMS Bandits: веб-панель «автомагазина» для продажи украденных учетных данных.

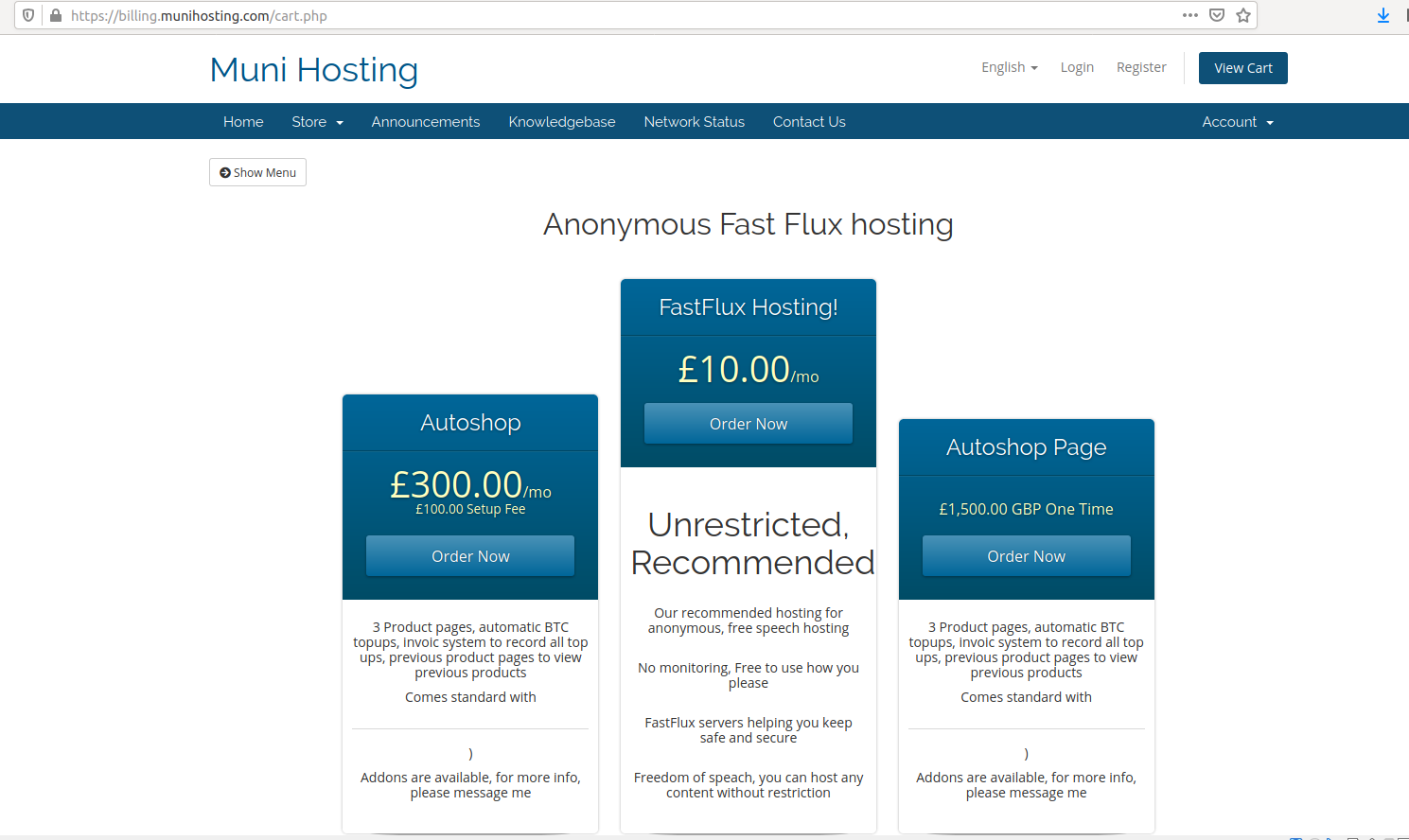

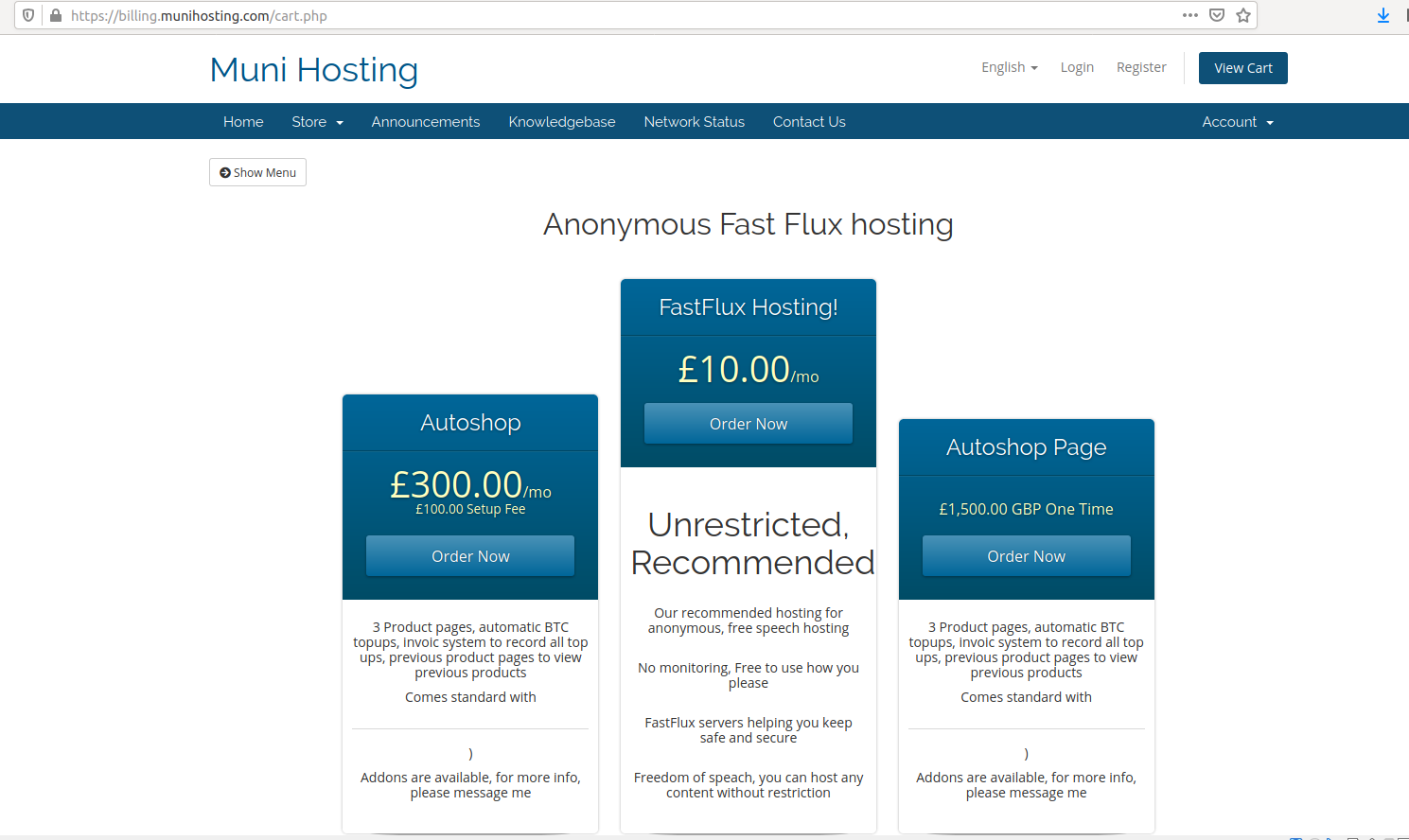

SMS Bandits также предоставила свой собственный сервис «пуленепробиваемый хостинг», рекламируемый как платформа, поддерживающая «свободу слова» [sic], где клиенты могут «размещать любой контент без ограничений». Неизменно этот контент представлял собой сайты, предназначенные для фишинга учетных данных пользователей различных онлайн-сервисов.

«Пуленепробиваемые» предложения Muni Hosting (произносится как «Money Hosting»).

Фишинговый сервис SMS Bandits связан с другим дружественным к преступности сервисом под названием OTP Agency, провайдером массовых рассылок, который, по-видимому, обслуживает фишеров: администратор сервиса заявлял на нескольких форумах, что он работал непосредственно с SMS Bandits.

OTP[.] Агентство рекламирует сервис, призванный помочь перехватить одноразовые пароли, необходимые для входа на различные сайты. Клиент вводит номер телефона и имя получателя, и OTP Agency инициирует автоматический телефонный звонок объекту, который предупредит его о несанкционированной активности в его учетной записи.

Во время звонка жертве предлагается ввести одноразовый пароль, сгенерированный мобильным приложением телефона, а затем этот код передается обратно в пользовательскую панель мошенника на веб-сайте OTP Agency.

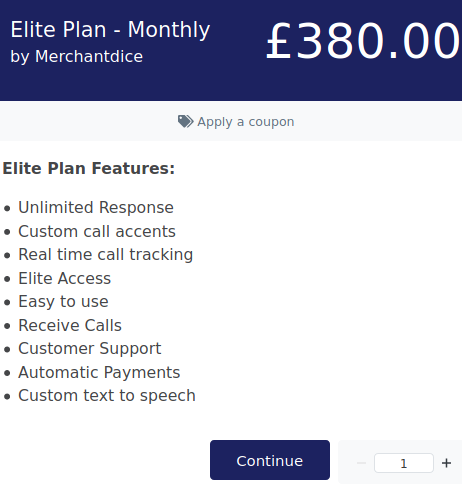

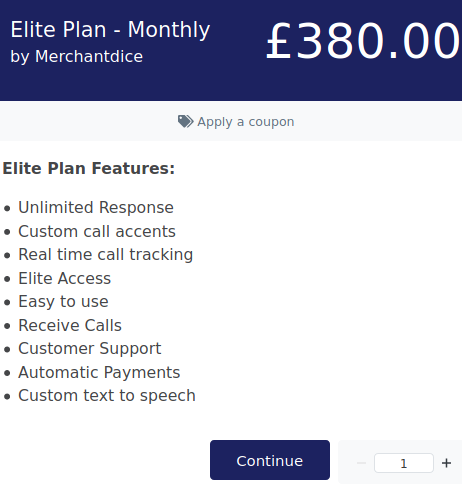

«Мы звоним держателю с помощью бота автоматического обзвона, с очень правдоподобным скриптом, он вводит OTP на телефоне, и вы увидите его в режиме реального времени», — пояснили в агентстве OTP в своем Telegram-канале. Услуга, которая стоит от 40 до 125 долларов в неделю, рекламирует неограниченные международные звонки, а также несколько сценариев звонков и голосовых акцентов.

Один из тарифных планов, доступных пользователям OTP Agency.

Согласно недавнему отчету Proofpoint, компании по безопасности, которая обрабатывает более 80 процентов мобильных сообщений в Северной Америке, объем фишинга на основе SMS в 2020 году резко вырос — более чем на 328 процентов.

Источник

Национальное агентство по борьбе с преступностью Великобритании (NCA) отказалось назвать имя подозреваемого, но подтвердило, что подразделение по борьбе с киберпреступностью столичной полицейской службы задержало человека из Бирмингема в связи с бизнесом, который предоставлял «преступные услуги, связанные с фишинговыми преступлениями».

Владельцы фишингового сервиса были по-разному известны на киберпреступных форумах под такими псевдонимами, как SMSBandits, «Gmuni», «Bamit9» и «Uncle Munis». SMS Bandits предлагал услугу SMS-фишинга (также известной как «смишинг») для массовой рассылки текстовых сообщений, предназначенных для фишинга учетных данных различных популярных веб-сайтов и кражи личных и финансовых данных для перепродажи.

Изображение: osint.fans

Саша Ангус — партнер Scylla Intel, стартапа в области киберразведки, который провел большое исследование «SMS-бандитов», приведшее к аресту. Ангус сказал, что фишинговые приманки, отправленные SMS-бандитами, были необычайно хорошо сделаны и не содержали грамматических и орфографических ошибок, которые часто позволяют легко распознать фальшивое сообщение.

«Просто в силу того, что эти ребята являются носителями английского языка, качество их фишинговых наборов и приманок было значительно лучше, чем у большинства», — сказал Ангус.

По словам Сциллы, SMS Bandits допустили ряд ошибок в области операционной безопасности (или «opsec»), которые позволили относительно легко узнать, кем они были в реальной жизни, но техническая сторона работы SMS Bandits была довольно продвинутой.

«Они запускали довольно массовые смишинговые кампании с SMS-шлюзов, но в целом их opsec был довольно паршивым», — сказал Ангус. «Но на телекоммуникационном фронте они использовали довольно изощренную тактику».

Владелец SMS Bandits, рассказывающий миру, что живет в Бирмингеме.

Например, «СМС-бандиты» автоматизировали системы, чтобы проверить, действительно ли список телефонных номеров, предоставленный их клиентами, привязан к реальным мобильным номерам, а не к стационарным телефонам, которые могли бы предупредить телекоммуникационные компании о массовых спам-кампаниях.

«Телекоммуникационные компании отслеживают вредоносные SMS-сообщения по нескольким направлениям», — сказал Ангус. «Один из способов предупредить SMS-шлюз или провайдера беспроводной связи — начать рассылать текстовые сообщения на телефонные номера, которые не могут их принимать».

Scylla собрала множество доказательств того, что SMS-бандиты использовали адреса электронной почты и пароли, украденные через ее сервисы, для проверки различных учетных данных — от PayPal до банковских счетов и поставщиков коммунальных услуг. Затем они выгружали рабочие учетные данные на торговые площадки, которые они контролировали, и сторонним поставщикам. Одно из ключевых предложений SMS Bandits: веб-панель «автомагазина» для продажи украденных учетных данных.

SMS Bandits также предоставила свой собственный сервис «пуленепробиваемый хостинг», рекламируемый как платформа, поддерживающая «свободу слова» [sic], где клиенты могут «размещать любой контент без ограничений». Неизменно этот контент представлял собой сайты, предназначенные для фишинга учетных данных пользователей различных онлайн-сервисов.

«Пуленепробиваемые» предложения Muni Hosting (произносится как «Money Hosting»).

Фишинговый сервис SMS Bandits связан с другим дружественным к преступности сервисом под названием OTP Agency, провайдером массовых рассылок, который, по-видимому, обслуживает фишеров: администратор сервиса заявлял на нескольких форумах, что он работал непосредственно с SMS Bandits.

OTP[.] Агентство рекламирует сервис, призванный помочь перехватить одноразовые пароли, необходимые для входа на различные сайты. Клиент вводит номер телефона и имя получателя, и OTP Agency инициирует автоматический телефонный звонок объекту, который предупредит его о несанкционированной активности в его учетной записи.

Во время звонка жертве предлагается ввести одноразовый пароль, сгенерированный мобильным приложением телефона, а затем этот код передается обратно в пользовательскую панель мошенника на веб-сайте OTP Agency.

«Мы звоним держателю с помощью бота автоматического обзвона, с очень правдоподобным скриптом, он вводит OTP на телефоне, и вы увидите его в режиме реального времени», — пояснили в агентстве OTP в своем Telegram-канале. Услуга, которая стоит от 40 до 125 долларов в неделю, рекламирует неограниченные международные звонки, а также несколько сценариев звонков и голосовых акцентов.

Один из тарифных планов, доступных пользователям OTP Agency.

Согласно недавнему отчету Proofpoint, компании по безопасности, которая обрабатывает более 80 процентов мобильных сообщений в Северной Америке, объем фишинга на основе SMS в 2020 году резко вырос — более чем на 328 процентов.

Источник