Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Были выпущены исправления для двух недостатков безопасности, влияющих на библиотеку передачи данных Curl, наиболее серьезные из которых потенциально могут привести к выполнению кода.

Список уязвимостей выглядит следующим образом -

- CVE-2023-38545 (оценка CVSS: 7.5) - Уязвимость переполнения буфера на основе кучи SOCKS5

- CVE-2023-38546 (оценка CVSS: 5.0) - Внедрение файлов cookie без какого-либо файла

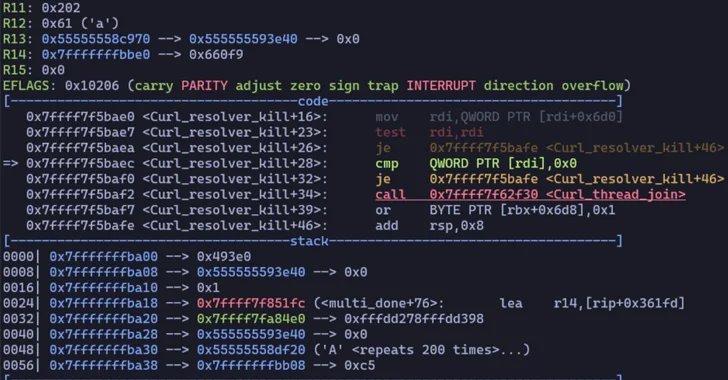

"Из-за этого недостатка Curl переполняет буфер на основе кучи при квитировании прокси-сервера SOCKS5", - говорится в сообщении разработчиков. "Когда Curl просят передать имя хоста прокси-серверу SOCKS5, чтобы разрешить ему разрешить адрес вместо того, чтобы это делал сам Curl, максимальная длина имени хоста может составлять 255 байт".

"Если обнаружено, что имя хоста длиннее 255 байт, Curl переключается на разрешение локального имени и вместо этого передает разрешенный адрес только прокси-серверу. Из-за ошибки локальная переменная, которая означает "разрешить хосту разрешить имя", может получить неправильное значение во время медленного подтверждения SOCKS5 и, вопреки намерению, скопировать слишком длинное имя хоста в целевой буфер вместо копирования туда только разрешенного адреса."

Curl заявила, что уязвимость, вероятно, может быть использована без необходимости атаки типа "отказ в обслуживании", а переполнение может быть вызвано вредоносным HTTPS-сервером, выполняющим перенаправление на специально созданный URL.

"Учитывая, что Curl является повсеместным проектом, можно с большой уверенностью предположить, что эта уязвимость будет широко использоваться для удаленного выполнения кода, при этом разрабатываются более сложные эксплойты", - сказал Джфрог. "Однако набор предварительных условий, необходимых для того, чтобы машина была уязвима, является более строгим, чем первоначально предполагалось".

"Действительный эксплойт потребует от злоумышленника запуска выполнения кода, например, путем передачи имени хоста веб-приложению, которое запустит выполнение кода в Curl", - сказал Йоханнес Б. Ульрих, декан исследовательского отдела Технологического института SANS. "Далее, эксплойт существует, только если Curl используется для подключения к прокси-серверу SOCKS5. Это еще одна зависимость, снижающая вероятность использования".

Вторая уязвимость, которая затрагивает libcurl версий с 7.9.1 по 8.3.0, позволяет злоумышленнику при определенных обстоятельствах по своему усмотрению вставлять файлы cookie в запущенную программу, использующую libcurl.

Исправления для обоих недостатков доступны в версии 8.4.0, выпущенной 11 октября 2023 года. В частности, обновление гарантирует, что Curl больше не переключается в режим локального разрешения, если имя хоста слишком длинное, тем самым снижая риск переполнения буфера на основе кучи.

"Это семейство недостатков было бы невозможно, если бы Curl был написан на языке, обеспечивающем сохранность памяти, а не на C, но перенос Curl на другой язык не стоит на повестке дня", - добавил Стенберг.