Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Самый последний отчет Gcore Radar и его последствия выявили резкое увеличение числа DDoS-атак во многих отраслях. В начале 2023 года средняя мощность атак достигла 800 Гбит / с, но сейчас неудивителен даже пик в 1,5+ Тбит/с. Чтобы попытаться взломать защиту Gcore, злоумышленники предприняли две попытки, используя две разные стратегии. Читайте дальше, чтобы узнать, что произошло, и как поставщик безопасности остановил злоумышленников на их пути, не повлияв на опыт конечных пользователей.

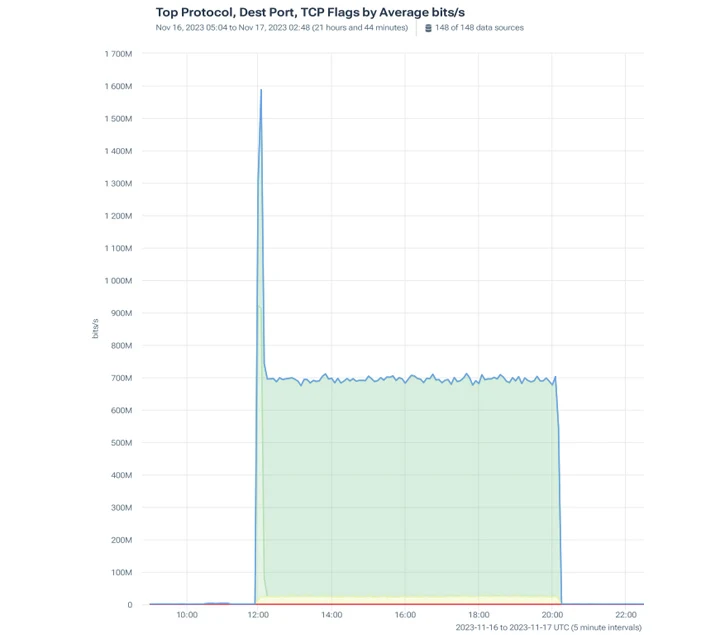

На графике ниже показан трафик клиента во время атаки. Пик в 1,1 Тбит / с показывает агрессивную, но недолговечную попытку затопить сеть данными. Зеленая строка ("total.general.input") показывает весь входящий трафик. Другие цветные линии на графике представляют реакцию сети, включая меры по фильтрации и удалению вредоносного трафика, поскольку система справляется с потоком данных.

Атака достигла короткого, но интенсивного пика в 1,1 Тбит/с около 22:55

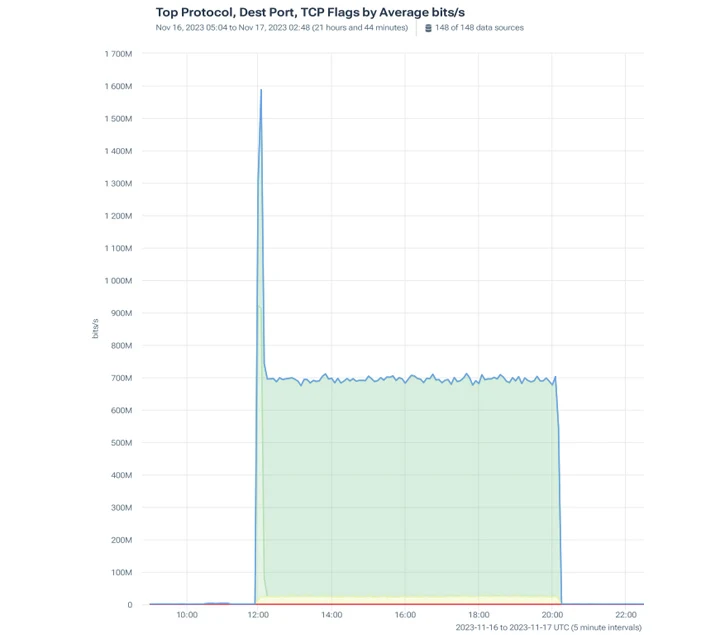

Постоянный объем трафика атаки составлял 700 Мбит / с, а в начале достиг максимума в 1600 Мбит/с.

На этот раз злоумышленники попытались использовать протокол TCP со смесью трафика SYN flood, PSH и ACK.

При атаке SYN flood несколько пакетов SYN доставляются на целевой сервер без пакетов ACK. Это означает, что сервер генерирует полуоткрытое соединение для каждого пакета SYN. В случае успеха на сервере в конечном итоге закончатся ресурсы и он перестанет принимать соединения.

Фаза PSH, ACK атаки быстро отправляет данные в целевую систему. Флаг ACK сигнализирует о том, что сервер получил предыдущий пакет. Это вынуждает систему обрабатывать данные быстро, тратя ресурсы впустую. От атаки SYN flood с использованием пакетов PSH, ACK сложнее защититься, чем от SYN flood, поскольку флаг PSH заставляет сервер немедленно обрабатывать содержимое пакета, потребляя больше ресурсов.

Как и прежде, целью было перегрузить серверы клиентов и сделать их услуги недоступными для авторизованных пользователей. Пиковая скорость этого SYN flood составила 685,77 Мбит / с, а PSH, ACK - 906,73 Мбит / с.

В атаках, описанных в статье, Gcore смогла предотвратить любой ущерб с помощью комбинации динамического формирования трафика, обнаружения аномалий, фильтров регулярных выражений и совместного анализа угроз. Изучите варианты защиты от DDoS-атак, чтобы обезопасить вашу сеть от постоянно развивающихся DDoS-угроз.

Мощные DDoS-атаки

В ноябре 2023 года один из клиентов Gcore из игровой индустрии подвергся двум массированным DDoS-атакам, достигшим максимума в 1,1 и 1,6 Тбит/с соответственно. Злоумышленники использовали различные методы в безуспешной попытке скомпрометировать защитные механизмы Gcore.Атака #1: DDoS-атаки со скоростью 1,1 Тбит / с на основе UDP

В ходе первой кибератаки злоумышленники направили на целевой сервер поток UDP-трафика, достигший максимума в 1,1 Тбит /с. Использовались два метода:- Используя случайные исходные порты UDP, они надеялись обойти обычные механизмы фильтрации.

- Злоумышленники скрывали свою подлинную личность, подделывая исходные IP-адреса.

На графике ниже показан трафик клиента во время атаки. Пик в 1,1 Тбит / с показывает агрессивную, но недолговечную попытку затопить сеть данными. Зеленая строка ("total.general.input") показывает весь входящий трафик. Другие цветные линии на графике представляют реакцию сети, включая меры по фильтрации и удалению вредоносного трафика, поскольку система справляется с потоком данных.

Атака достигла короткого, но интенсивного пика в 1,1 Тбит/с около 22:55

Атака № 2: DDoS-атаки со скоростью 1,6 Тбит / с на основе TCP

Постоянный объем трафика атаки составлял 700 Мбит / с, а в начале достиг максимума в 1600 Мбит/с.

На этот раз злоумышленники попытались использовать протокол TCP со смесью трафика SYN flood, PSH и ACK.

При атаке SYN flood несколько пакетов SYN доставляются на целевой сервер без пакетов ACK. Это означает, что сервер генерирует полуоткрытое соединение для каждого пакета SYN. В случае успеха на сервере в конечном итоге закончатся ресурсы и он перестанет принимать соединения.

Фаза PSH, ACK атаки быстро отправляет данные в целевую систему. Флаг ACK сигнализирует о том, что сервер получил предыдущий пакет. Это вынуждает систему обрабатывать данные быстро, тратя ресурсы впустую. От атаки SYN flood с использованием пакетов PSH, ACK сложнее защититься, чем от SYN flood, поскольку флаг PSH заставляет сервер немедленно обрабатывать содержимое пакета, потребляя больше ресурсов.

Как и прежде, целью было перегрузить серверы клиентов и сделать их услуги недоступными для авторизованных пользователей. Пиковая скорость этого SYN flood составила 685,77 Мбит / с, а PSH, ACK - 906,73 Мбит / с.

Защитные стратегии Gcore

Защита от DDoS-атак Gcore эффективно нейтрализовала обе атаки, сохранив регулярное обслуживание конечных пользователей заказчика. Общий подход к отражению угроз безопасности DDoS включает в себя несколько методов, таких как передовые средства защиты Gcore:- Динамическое формирование трафика: динамически настраиваемые скорости трафика эффективно смягчают последствия атаки, обеспечивая непрерывность критически важных сервисов. Для определения приоритета подлинного трафика при одновременном замедлении вредоносных передач используются адаптивные пороговые значения и ограничения скорости.

- Обнаружение аномалий и карантин: модели, основанные на машинном обучении, анализируют поведение для выявления аномалий. При возникновении аномалии автоматизированные механизмы карантина перенаправляют ошибочный трафик в изолированные сегменты для дополнительного анализа.

- Фильтры по регулярным выражениям: Для блокирования вредоносных полезных нагрузок без нарушения законного трафика реализованы правила фильтрации на основе регулярных выражений. Их постоянная точная настройка обеспечивает оптимальную защиту без ложных срабатываний.

- Совместный анализ угроз: Gcore активно участвует в обмене информацией об угрозах с коллегами по отрасли. Коллективная аналитика и информация об угрозах в режиме реального времени определяют методы обеспечения безопасности Gcore, позволяя быстро реагировать на новые векторы атак.

Заключение

DDoS-атаки объемом 1,5 + Тбит / с представляют растущую опасность во всех отраслях, поскольку злоумышленники используют нестандартные методы, пытаясь обойти службы защиты. В течение 2023 года Gcore зарегистрировала увеличение как среднего, так и максимального объема атак, и эти две взаимосвязанные атаки демонстрируют эту тенденцию.В атаках, описанных в статье, Gcore смогла предотвратить любой ущерб с помощью комбинации динамического формирования трафика, обнаружения аномалий, фильтров регулярных выражений и совместного анализа угроз. Изучите варианты защиты от DDoS-атак, чтобы обезопасить вашу сеть от постоянно развивающихся DDoS-угроз.