Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,493

- Points

- 113

Утечка программы-вымогателя LockBit 3.0 в прошлом году привела к тому, что злоумышленники злоупотребляли этим инструментом для создания новых вариантов.

Российская компания по кибербезопасности Kaspersky заявила, что обнаружила вторжение программы-вымогателя, в которой была внедрена версия LockBit, но с заметно отличающейся процедурой требования выкупа.

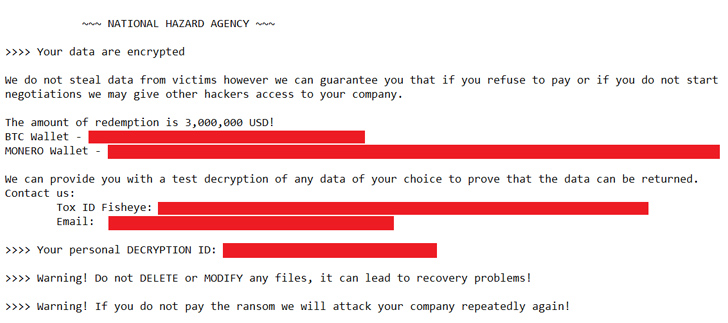

"Злоумышленник, стоящий за этим инцидентом, решил использовать другую записку с требованием выкупа с заголовком, относящимся к ранее неизвестной группе под названием NATIONAL HAZARD AGENCY", - сказали исследователи в области безопасности Эдуардо Овалле и Франческо Фигурелли.

В обновленном уведомлении о выкупе прямо указывалась сумма, которая должна быть выплачена за получение ключей дешифрования, и направлялись сообщения в службу токсикологии и по электронной почте, в отличие от LockBit group, которая не называет сумму и использует свою собственную платформу связи и переговоров.

НАЦИОНАЛЬНОЕ АГЕНТСТВО ПО БОРЬБЕ с ОПАСНОСТЯМИ - далеко не единственная банда киберпреступников, использующая утечку программы-вымогателя LockBit 3.0. Известно, что некоторые из других участников угрозы, использующих ее, включают Bl00dy и Buhti.

Касперский отметил, что обнаружил в общей сложности 396 различных образцов LockBit в своей телеметрии, из которых 312 артефактов были созданы с использованием утекших сборщиков. Целых 77 образцов не содержат ссылки на "LockBit" в записке о выкупе.

"Многие из обнаруженных параметров соответствуют конфигурации сборщика по умолчанию, лишь некоторые содержат незначительные изменения", - сказали исследователи. "Это указывает на то, что образцы, вероятно, были разработаны для неотложных нужд или, возможно, ленивыми участниками".

Раскрытие произошло после того, как Netenrich изучил вирус-вымогатель под названием ADHUBLLKA, который с 2019 года несколько раз менял брендинг (BIT, LOLKEK, OBZ, U2K и TZW), ориентируясь на частных лиц и малые предприятия в обмен на мизерные выплаты в диапазоне от 800 до 1600 долларов с каждой жертвы.

Хотя каждая из этих итераций сопровождается небольшими изменениями в схемах шифрования, записках о выкупе и методах связи, более тщательный анализ показал, что все они связаны с ADHUBLLKA из-за сходства исходного кода и инфраструктуры.

"Когда программа—вымогатель успешно работает в дикой природе, часто можно увидеть, как киберпреступники используют те же образцы программ—вымогателей, слегка изменяя их кодовую базу, для пилотирования других проектов", - сказал исследователь безопасности Ракеш Кришнан.

"Например, они могут изменить схему шифрования, записки с требованием выкупа или каналы связи command-and-control (C2), а затем переименовать себя в "новую" программу-вымогатель".

Программы-вымогатели остаются активно развивающейся экосистемой, в которой часто меняются тактики и цели, все больше фокусируясь на средах Linux, использующих такие семейства, как Trigona, Monti и Akira, последняя из которых делится ссылками на участников угроз, связанных с Conti.

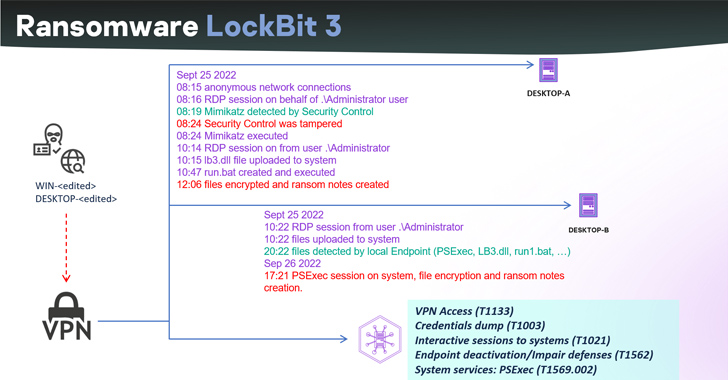

Akira также была связана с атаками, использующими VPN-продукты Cisco в качестве средства атаки для получения несанкционированного доступа к корпоративным сетям. С тех пор Cisco признала, что участники угрозы нацелены на VPN Cisco, которые не настроены на многофакторную аутентификацию.

"Злоумышленники часто сосредотачиваются на отсутствии или известных уязвимостях в многофакторной аутентификации (MFA) и известных уязвимостях в программном обеспечении VPN", - сказал специалист по сетевому оборудованию.

"Как только злоумышленники закрепляются в целевой сети, они пытаются извлечь учетные данные через дампы LSASS (Local Security Authority Subsystem Service), чтобы облегчить дальнейшее перемещение по сети и при необходимости повысить привилегии".

Разработка также происходит на фоне рекордного всплеска атак вымогателей, когда группа вымогателей Cl0p взломала 1000 известных организаций, используя недостатки в приложении MOVEit Transfer для получения начального доступа и шифрования целевых сетей.

На компании, базирующиеся в США, приходится 83,9% корпоративных жертв, за ними следуют Германия (3,6%), Канада (2,6%) и Великобритания (2,1%). По имеющимся данным, кампания массовой эксплуатации, начавшаяся в мае 2023 года, затронула более 60 миллионов человек.

Однако радиус поражения атаки вымогателей по цепочке поставок, вероятно, будет намного выше. Оценки показывают, что ожидается, что участники угрозы получат незаконную прибыль в диапазоне от 75 до 100 миллионов долларов от своих начинаний.

"В то время как кампания MOVEit может в конечном итоге повлиять на более чем 1000 компаний напрямую и на порядок более косвенно, очень и очень небольшой процент жертв пытался договориться, не говоря уже о том, чтобы предполагать оплату", - сказали в Coveware.

"Те, кто заплатил, заплатили существенно больше, чем в предыдущих кампаниях CloP, и в несколько раз больше, чем средняя сумма выкупа по всему миру в размере 740 144 долларов США (+ 126% по сравнению с 1 кварталом 2023 года)".

Более того, согласно отчету Sophos об активном противнике за 2023 год, среднее время ожидания инцидентов с вымогателями сократилось с девяти дней в 2022 году до пяти дней в первой половине 2023 года, что указывает на то, что "банды вымогателей действуют быстрее, чем когда-либо".

Напротив, среднее время ожидания для инцидентов, не связанных с вымогательством, увеличилось с 11 до 13 дней. Максимальное время ожидания, наблюдаемое за этот период времени, составило 112 дней.

"В 81% атак с использованием программ-вымогателей последняя полезная нагрузка была запущена вне традиционных рабочих часов, а из тех, что были развернуты в рабочее время, только пять произошли в будний день", - сказали в компании по кибербезопасности. "Почти половина (43%) атак программ-вымогателей была обнаружена либо в пятницу, либо в субботу".