Александр Матросов и Евгений Родионов представили свое исследование «Уязвимости смарт-карт в современных банковских вредоносных программах» на PHDays'2012.

На прошлой неделе в России состоялось грандиозное событие в области безопасности – конференция PHDays'2012. Это мероприятие началось в прошлом году как первая в России конференция для исследователей безопасности, ориентированная на глубоко технических докладчиков – все видео, переведенные на английский язык, уже доступны онлайн здесь. В этом году канадское бюро Пьера-Марка ESET провело семинар «Win32/Georbot. Понимание вредоносного ПО и автоматизация его анализа», о реверс-инжиниринге трояна Georbot. А я и мой коллега Евгений Родионов представили результаты нашего исследования «Уязвимости смарт-карт в современном банковском вредоносном ПО».

Наша презентация начинается с рассмотрения эволюции семейства банковских вредоносных программ Carberp (мы уже обсуждали это в нашей майской презентации CARO).

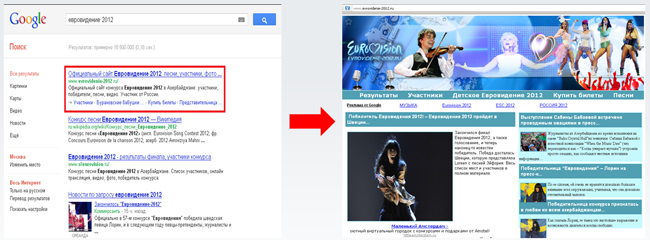

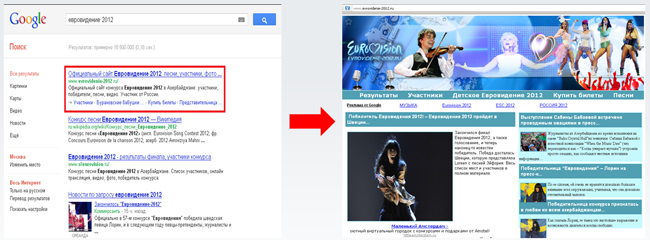

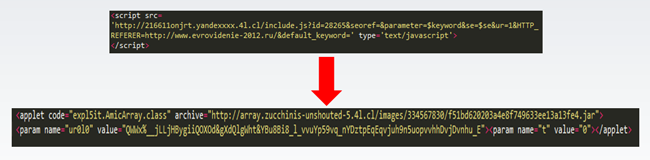

Накануне конференции я отследил «черное» SEO-отравление на русской странице результатов поиска Google по запросам, касающимся Евровидения 2012, на русском языке.

Первый возвращенный элемент поиска Google — это перенаправление на вредоносную веб-страницу, выдающую себя за законный сайт, посвященный Евровидению 2012. Если вредоносный JavaScript обнаружит реальную активность пользователя, следующим шагом будет перенаправление на службу эксплуатации Nuclear Pack.

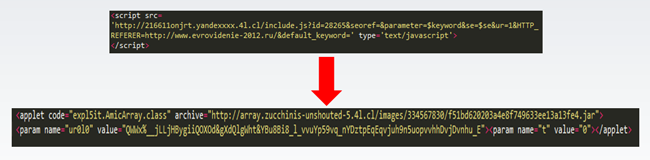

Nuclear Pack использует некоторые интересные методы для создания уникальных имен файлов с векторами эксплуатации для обхода сканеров - если вы не можете пройти весь путь через вредоносное перенаправление, вы не сможете отследить всю логику, которая управляет генерацией имен). Все Java-эксплойты здесь использовали многоуровневую обфускацию и параметры апплета для реализации потока деобфускации.

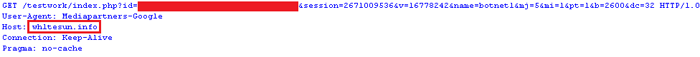

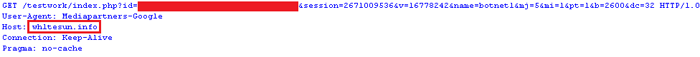

Вторая часть нашего разговора была посвящена методам атак на системы клиент-банк. Самая интересная часть презентации была посвящена векторам атак на смарт-карты. В 2010 году мы уже публиковали пост в блоге — «Доктор Зевс: бот в шляпе» — о манипулировании командами APDU и скрытых удаленных каналах для управления устройством со смарт-картой. Этот бот все еще находится в эксплуатации, и ESET определяет это семейство как Win32/Spy.Ranbyus (MD5: F2744552D24F7EA31E64228EB3022830). Функционал по скрытому манипулированию смарт-картами мы нашли и в коде последних модификаций. Текущий C&C (Command & Control) изменил домен на wh1tesun.info (80.79.117.171).

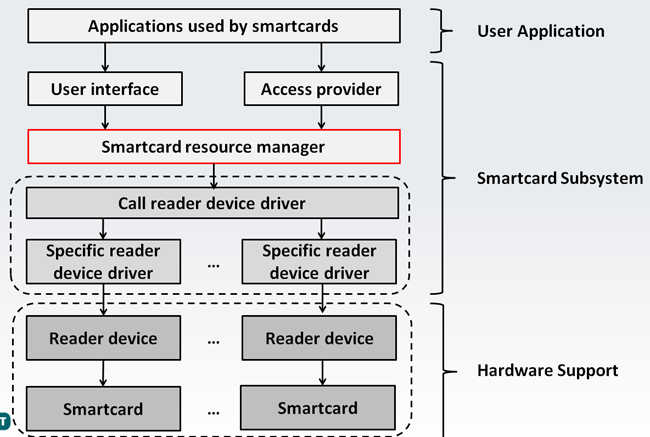

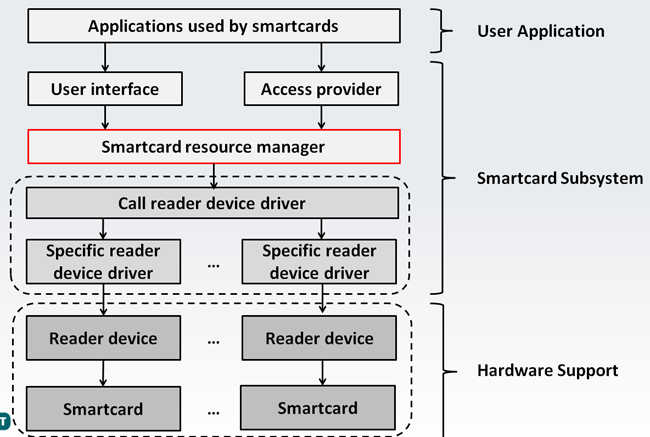

Если Win32/Spy.Ranbyus обнаруживает активную смарт-карту или устройство чтения смарт-карт на зараженной машине, бот отправляет эту информацию на C&C с описанием типа найденной смарт-карты. Все вредоносные манипуляции со смарт-картами работают на уровне API SmartCard.

Пользователь проходит аутентификацию на устройстве со смарт-картой, и бот отправляет сигнал на C&C. После этого смарт-карту можно использовать удаленно через C&C посредством манипулирования командами APDU, что позволяет выполнить весь типичный рабочий процесс со смарт-картой с использованием учетных данных жертвы.

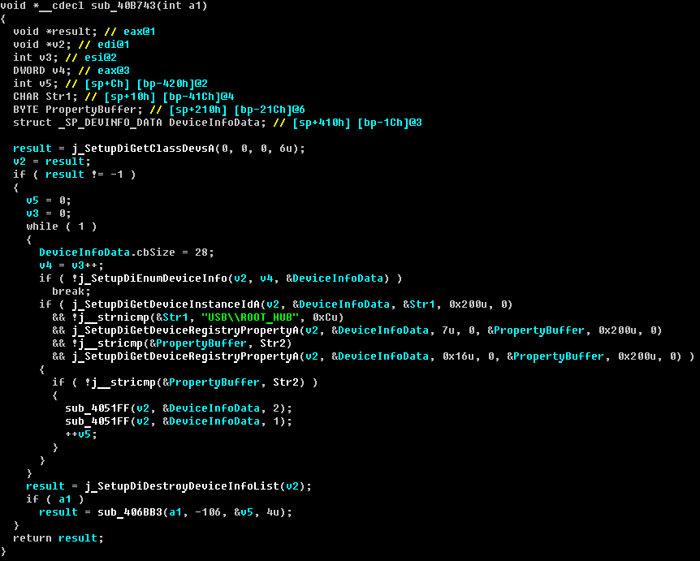

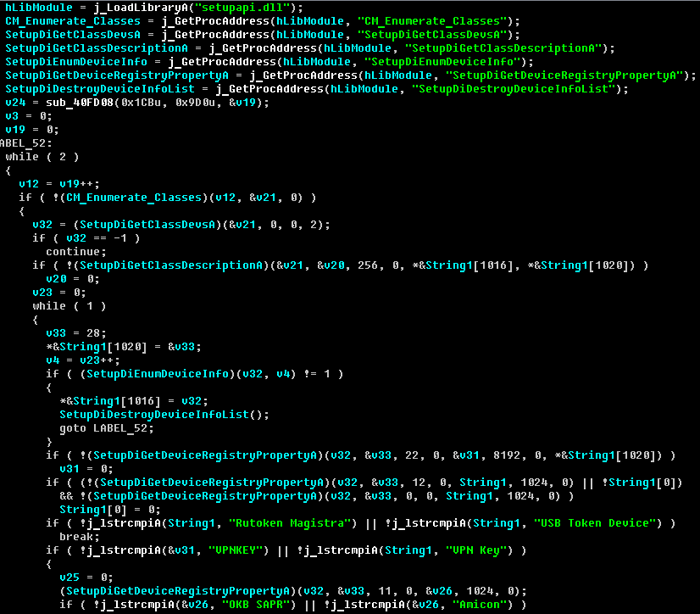

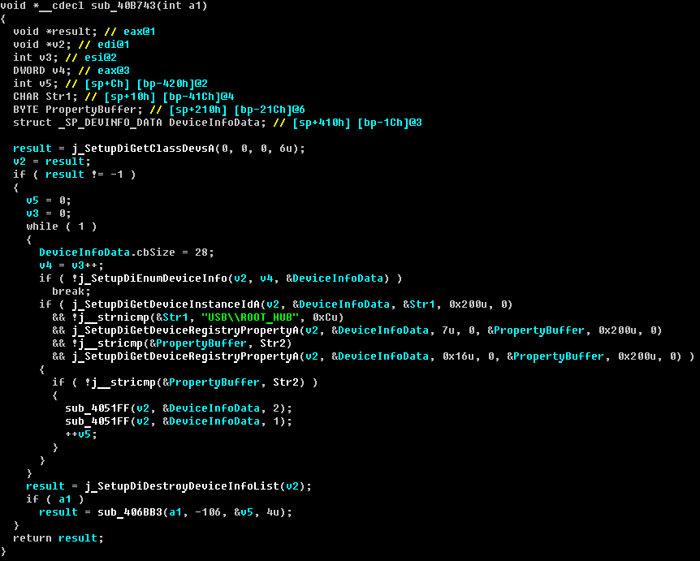

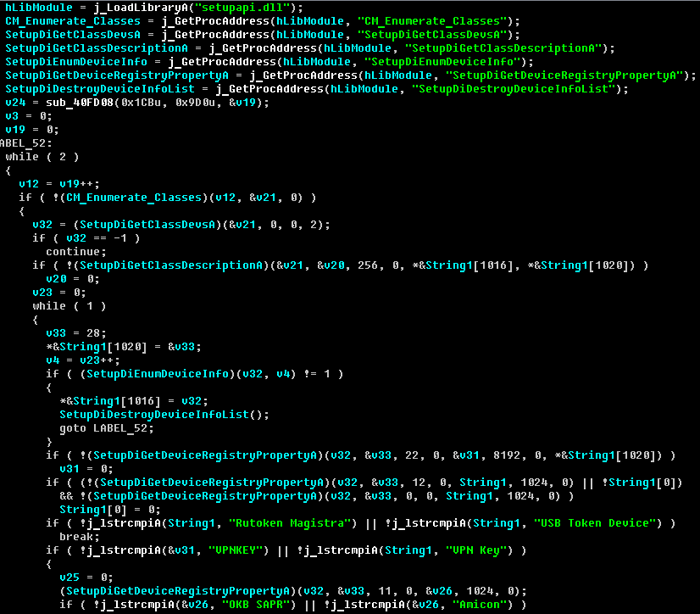

Следующий интересный случай со смарт-картами был выявлен в начале этого года. Hodprot, последняя киберпреступная группа Carberp, перешла на использование RDPdoor v4.2.x (MD5: 0E9CCECABA272942F1A4297E42D3BA43). Эта модификация собирает информацию о зараженной системе и используемых устройствах с помощью SetupApi.

Ее деятельность сосредоточена на устройствах смарт-карт, используемых в российских системах дистанционного банковского обслуживания:

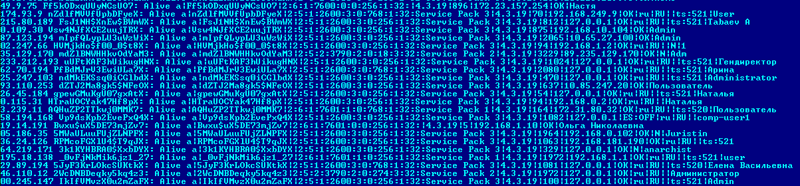

При обнаружении устройства со смарт-картой бот готовит специальное описание для отправки на C&C:

[VendorId]:[ProductId]:[Редакция]:[InfoRetievedFromDevice]:[DeviceNameOrDescription]

Примеры заполненной структуры выглядят так:

0A89:0060:0102:06512119781D0E:Рутокен Магистра;

096E:0005:0290:065C62807A1C0E:Устройство USB-токена;

0A89:0060:0102:06336059708D9E:Рутокен Магистра;

0CA6:00A0:0010:06024350706F87:устройство чтения смарт-карт USB;

23A0:0002:0100:20BEA090712EC1:BIFIT ICCD Устройство считывания смарт-карт;

2022:0008:1001::USB-считыватель смарт-карт;

A420:542A:0100::VPN-ключ;

0A89:0020:0200::Рутокен С;

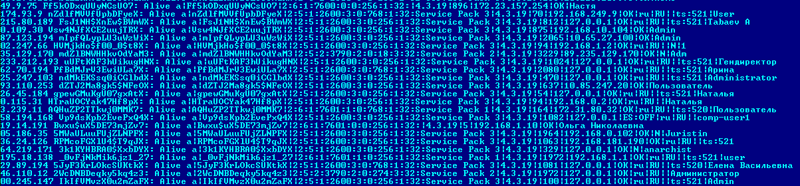

RDPdoor собирает большой объем информации о зараженной системе, чтобы бот-мастер мог провести последующий анализ.

После анализа ботмастер может отправить обратно боту дополнительные команды для установки дополнительных модулей в зараженную систему. Если устройство со смарт-картой обнаружено, RDPdoor может установить FabulaTech USB for Remote Desktop, чтобы реализовать удаленное управление смарт-картами на зараженном компьютере.

Использование смарт-карт снижает риски безопасности онлайн-транзакций, но мы видим здесь некоторые атаки, которые обходят безопасность смарт-карт на уровне API операционной системы с целью кражи денег.

(c) Александр Матросов, руководитель группы разведки безопасности

На прошлой неделе в России состоялось грандиозное событие в области безопасности – конференция PHDays'2012. Это мероприятие началось в прошлом году как первая в России конференция для исследователей безопасности, ориентированная на глубоко технических докладчиков – все видео, переведенные на английский язык, уже доступны онлайн здесь. В этом году канадское бюро Пьера-Марка ESET провело семинар «Win32/Georbot. Понимание вредоносного ПО и автоматизация его анализа», о реверс-инжиниринге трояна Georbot. А я и мой коллега Евгений Родионов представили результаты нашего исследования «Уязвимости смарт-карт в современном банковском вредоносном ПО».

Наша презентация начинается с рассмотрения эволюции семейства банковских вредоносных программ Carberp (мы уже обсуждали это в нашей майской презентации CARO).

Накануне конференции я отследил «черное» SEO-отравление на русской странице результатов поиска Google по запросам, касающимся Евровидения 2012, на русском языке.

Первый возвращенный элемент поиска Google — это перенаправление на вредоносную веб-страницу, выдающую себя за законный сайт, посвященный Евровидению 2012. Если вредоносный JavaScript обнаружит реальную активность пользователя, следующим шагом будет перенаправление на службу эксплуатации Nuclear Pack.

Nuclear Pack использует некоторые интересные методы для создания уникальных имен файлов с векторами эксплуатации для обхода сканеров - если вы не можете пройти весь путь через вредоносное перенаправление, вы не сможете отследить всю логику, которая управляет генерацией имен). Все Java-эксплойты здесь использовали многоуровневую обфускацию и параметры апплета для реализации потока деобфускации.

Вторая часть нашего разговора была посвящена методам атак на системы клиент-банк. Самая интересная часть презентации была посвящена векторам атак на смарт-карты. В 2010 году мы уже публиковали пост в блоге — «Доктор Зевс: бот в шляпе» — о манипулировании командами APDU и скрытых удаленных каналах для управления устройством со смарт-картой. Этот бот все еще находится в эксплуатации, и ESET определяет это семейство как Win32/Spy.Ranbyus (MD5: F2744552D24F7EA31E64228EB3022830). Функционал по скрытому манипулированию смарт-картами мы нашли и в коде последних модификаций. Текущий C&C (Command & Control) изменил домен на wh1tesun.info (80.79.117.171).

Если Win32/Spy.Ranbyus обнаруживает активную смарт-карту или устройство чтения смарт-карт на зараженной машине, бот отправляет эту информацию на C&C с описанием типа найденной смарт-карты. Все вредоносные манипуляции со смарт-картами работают на уровне API SmartCard.

Пользователь проходит аутентификацию на устройстве со смарт-картой, и бот отправляет сигнал на C&C. После этого смарт-карту можно использовать удаленно через C&C посредством манипулирования командами APDU, что позволяет выполнить весь типичный рабочий процесс со смарт-картой с использованием учетных данных жертвы.

Следующий интересный случай со смарт-картами был выявлен в начале этого года. Hodprot, последняя киберпреступная группа Carberp, перешла на использование RDPdoor v4.2.x (MD5: 0E9CCECABA272942F1A4297E42D3BA43). Эта модификация собирает информацию о зараженной системе и используемых устройствах с помощью SetupApi.

Ее деятельность сосредоточена на устройствах смарт-карт, используемых в российских системах дистанционного банковского обслуживания:

При обнаружении устройства со смарт-картой бот готовит специальное описание для отправки на C&C:

[VendorId]:[ProductId]:[Редакция]:[InfoRetievedFromDevice]:[DeviceNameOrDescription]

Примеры заполненной структуры выглядят так:

0A89:0060:0102:06512119781D0E:Рутокен Магистра;

096E:0005:0290:065C62807A1C0E:Устройство USB-токена;

0A89:0060:0102:06336059708D9E:Рутокен Магистра;

0CA6:00A0:0010:06024350706F87:устройство чтения смарт-карт USB;

23A0:0002:0100:20BEA090712EC1:BIFIT ICCD Устройство считывания смарт-карт;

2022:0008:1001::USB-считыватель смарт-карт;

A420:542A:0100::VPN-ключ;

0A89:0020:0200::Рутокен С;

RDPdoor собирает большой объем информации о зараженной системе, чтобы бот-мастер мог провести последующий анализ.

После анализа ботмастер может отправить обратно боту дополнительные команды для установки дополнительных модулей в зараженную систему. Если устройство со смарт-картой обнаружено, RDPdoor может установить FabulaTech USB for Remote Desktop, чтобы реализовать удаленное управление смарт-картами на зараженном компьютере.

Использование смарт-карт снижает риски безопасности онлайн-транзакций, но мы видим здесь некоторые атаки, которые обходят безопасность смарт-карт на уровне API операционной системы с целью кражи денег.

(c) Александр Матросов, руководитель группы разведки безопасности

Smartcard vulnerabilities in modern banking malware

Aleksandr Matrosov and Eugene Rodionov presented their research into “Smartcard vulnerabilities in modern banking malware†at PHDays'2012.

www.welivesecurity.com