Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Полное руководство по сетевым снифферам

Компьютеры общаются через сети. Эти сети могут находиться в локальной сети LAN или подключаться к Интернету. Сетевые снифферы - это программы, которые захватывают низкоуровневые пакетные данные, которые передаются по сети. Злоумышленник может проанализировать эту информацию, чтобы обнаружить ценную информацию, такую как идентификаторы пользователей и пароли.

В этой статье мы познакомим вас с распространенными методами и инструментами сниффинга сети. Мы также рассмотрим меры противодействия, которые вы можете применить для защиты конфиденциальной информации, передаваемой по сети.

Темы, затронутые в этом руководстве

Что такое обнюхивание сети?

Компьютеры общаются посредством широковещательной рассылки сообщений по сети с использованием IP-адресов. После отправки сообщения в сеть компьютер-получатель с совпадающим IP-адресом отвечает своим MAC-адресом.

Обнюхивание сети - это процесс перехвата пакетов данных, отправляемых по сети. Это можно сделать с помощью специализированного программного обеспечения или аппаратного оборудования. Нюхать можно:

Ниже приведены протоколы, уязвимые для сниффинга.

Пассивное и активное обнюхивание

Прежде чем мы рассмотрим пассивное и активное сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

Концентратор работает, отправляя широковещательные сообщения на все выходные порты на нем, кроме того, который отправил широковещательную рассылку. Компьютер-получатель отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

На схеме ниже показано, как работает концентратор.

Переключатель работает иначе; он сопоставляет IP / MAC-адреса с физическими портами на нем. Широковещательные сообщения отправляются на физические порты, соответствующие конфигурации IP / MAC-адреса компьютера-получателя. Это означает, что широковещательные сообщения видит только компьютер-получатель. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

На схеме ниже показано, как работает переключатель.

Пассивный сниффинг - это перехват пакетов, передаваемых по сети, в которой используется концентратор. Это называется пассивным обнюхиванием, потому что его трудно обнаружить. Это также легко выполнить, поскольку концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активное прослушивание - это перехват пакетов, передаваемых по сети, в которой используется коммутатор. Существует два основных метода, используемых для прослушивания связанных сетей коммутатора: отравление ARP и лавинная рассылка MAC.

Хакерская активность: анализ сетевого трафика.

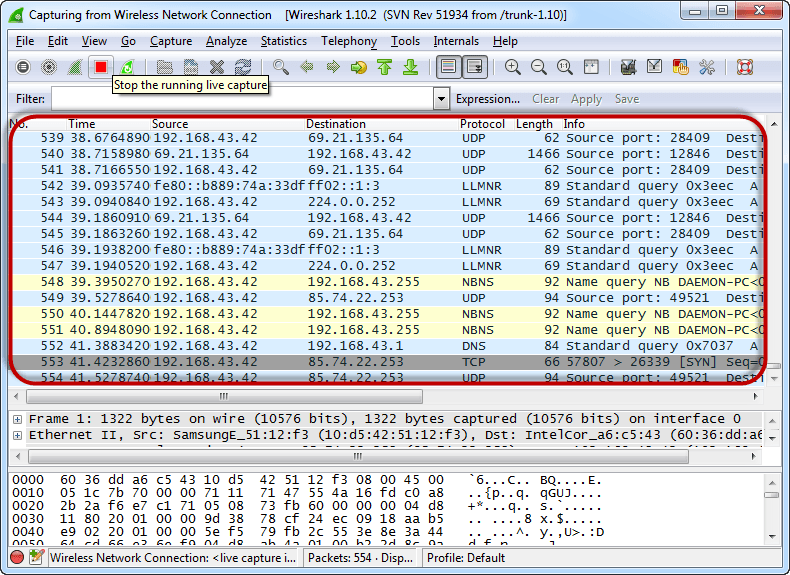

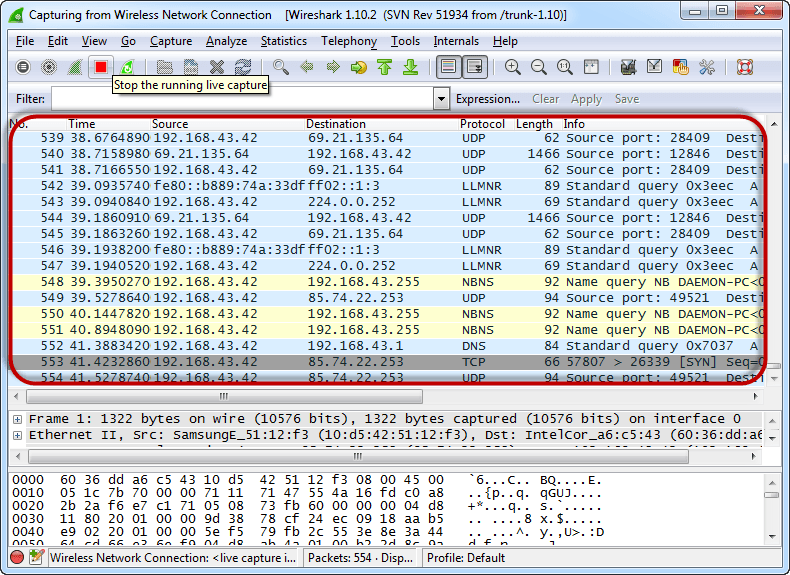

В этом практическом сценарии мы собираемся использовать Wireshark для прослушивания пакетов данных, когда они передаются по протоколу HTTP. В этом примере мы проанализируем сеть с помощью Wireshark, а затем войдем в веб-приложение, которое не использует безопасную связь. Мы войдем в веб-приложение на http://www.techpanda.org/

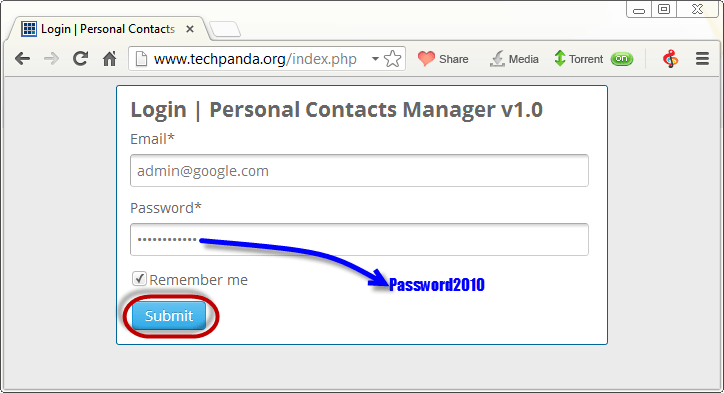

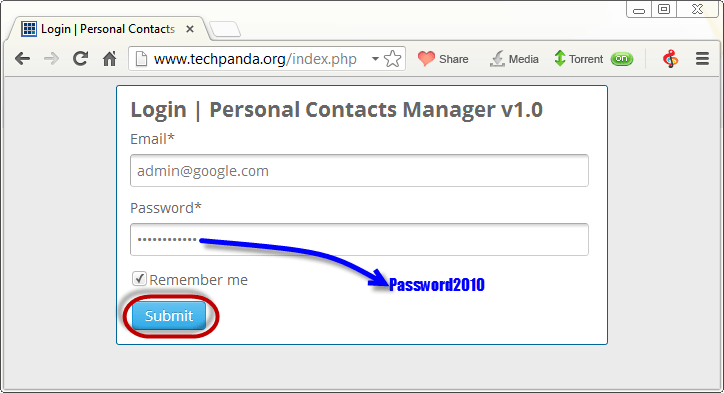

Адрес для входа - admin@google.com, пароль - Password2010.

Примечание: мы войдем в веб-приложение только в демонстрационных целях. Этот метод также позволяет прослушивать пакеты данных с других компьютеров, находящихся в той же сети, что и тот, который вы используете для прослушивания. Обнюхивание не ограничивается только сайтом techpanda.org, но также обнюхивает все пакеты данных HTTP и других протоколов.

Обнюхивание сети с помощью Wireshark

На иллюстрации ниже показаны шаги, которые вы должны выполнить, чтобы без затруднений выполнить это упражнение.

Загрузите Wireshark по этой ссылке http://www.wireshark.org/download.html

Что такое MAC-флуд?

MAC-лавинная рассылка - это метод сетевого прослушивания, который заполняет MAC-таблицу коммутатора поддельными MAC-адресами.. Это приводит к перегрузке памяти коммутатора и заставляет его действовать как концентратор. После взлома коммутатора он отправляет широковещательные сообщения на все компьютеры в сети. Это позволяет прослушивать пакеты данных, отправляемые по сети.

Контрмеры против MAC-флуда

Меры противодействия сниффингу

Резюме

Компьютеры общаются через сети. Эти сети могут находиться в локальной сети LAN или подключаться к Интернету. Сетевые снифферы - это программы, которые захватывают низкоуровневые пакетные данные, которые передаются по сети. Злоумышленник может проанализировать эту информацию, чтобы обнаружить ценную информацию, такую как идентификаторы пользователей и пароли.

В этой статье мы познакомим вас с распространенными методами и инструментами сниффинга сети. Мы также рассмотрим меры противодействия, которые вы можете применить для защиты конфиденциальной информации, передаваемой по сети.

Темы, затронутые в этом руководстве

- Что такое обнюхивание сети?

- Активное и пассивное обнюхивание

- Хакерская активность: Sniff Network

- Что такое лавинная рассылка Media Access Control (MAC)

Что такое обнюхивание сети?

Компьютеры общаются посредством широковещательной рассылки сообщений по сети с использованием IP-адресов. После отправки сообщения в сеть компьютер-получатель с совпадающим IP-адресом отвечает своим MAC-адресом.

Обнюхивание сети - это процесс перехвата пакетов данных, отправляемых по сети. Это можно сделать с помощью специализированного программного обеспечения или аппаратного оборудования. Нюхать можно:

- Захват конфиденциальных данных, таких как учетные данные

- Подслушивать сообщения в чате

- Файлы захвата были переданы по сети

Ниже приведены протоколы, уязвимые для сниффинга.

- Telnet

- Rlogin

- HTTP

- SMTP

- NNTP

- Поп

- FTP

- IMAP

Пассивное и активное обнюхивание

Прежде чем мы рассмотрим пассивное и активное сниффинг, давайте рассмотрим два основных устройства, используемых для сетевых компьютеров; концентраторы и коммутаторы.

Концентратор работает, отправляя широковещательные сообщения на все выходные порты на нем, кроме того, который отправил широковещательную рассылку. Компьютер-получатель отвечает на широковещательное сообщение, если IP-адрес совпадает. Это означает, что при использовании концентратора все компьютеры в сети могут видеть широковещательное сообщение. Он работает на физическом уровне (уровень 1) модели OSI.

На схеме ниже показано, как работает концентратор.

Переключатель работает иначе; он сопоставляет IP / MAC-адреса с физическими портами на нем. Широковещательные сообщения отправляются на физические порты, соответствующие конфигурации IP / MAC-адреса компьютера-получателя. Это означает, что широковещательные сообщения видит только компьютер-получатель. Коммутаторы работают на канальном уровне (уровень 2) и сетевом уровне (уровень 3).

На схеме ниже показано, как работает переключатель.

Пассивный сниффинг - это перехват пакетов, передаваемых по сети, в которой используется концентратор. Это называется пассивным обнюхиванием, потому что его трудно обнаружить. Это также легко выполнить, поскольку концентратор отправляет широковещательные сообщения на все компьютеры в сети.

Активное прослушивание - это перехват пакетов, передаваемых по сети, в которой используется коммутатор. Существует два основных метода, используемых для прослушивания связанных сетей коммутатора: отравление ARP и лавинная рассылка MAC.

Хакерская активность: анализ сетевого трафика.

В этом практическом сценарии мы собираемся использовать Wireshark для прослушивания пакетов данных, когда они передаются по протоколу HTTP. В этом примере мы проанализируем сеть с помощью Wireshark, а затем войдем в веб-приложение, которое не использует безопасную связь. Мы войдем в веб-приложение на http://www.techpanda.org/

Адрес для входа - admin@google.com, пароль - Password2010.

Примечание: мы войдем в веб-приложение только в демонстрационных целях. Этот метод также позволяет прослушивать пакеты данных с других компьютеров, находящихся в той же сети, что и тот, который вы используете для прослушивания. Обнюхивание не ограничивается только сайтом techpanda.org, но также обнюхивает все пакеты данных HTTP и других протоколов.

Обнюхивание сети с помощью Wireshark

На иллюстрации ниже показаны шаги, которые вы должны выполнить, чтобы без затруднений выполнить это упражнение.

Загрузите Wireshark по этой ссылке http://www.wireshark.org/download.html

- Откройте Wireshark

- Вы получите следующий экран

- Выберите сетевой интерфейс, который хотите прослушать. Обратите внимание, что для этой демонстрации мы используем беспроводное сетевое соединение. Если вы находитесь в локальной сети, вам следует выбрать интерфейс локальной сети.

- Нажмите кнопку «Пуск», как показано выше.

- Откройте свой веб-браузер и введите http://www.techpanda.org/

- Адрес электронной почты для входа - admin@google.com пароль - Password2010.

- Нажмите кнопку отправки

- Успешный вход в систему должен дать вам следующую панель инструментов

- Вернитесь в Wireshark и остановите запись в реальном времени

- Фильтровать результаты протокола HTTP только с помощью текстового поля фильтра

- Найдите столбец Info и найдите записи с помощью HTTP-команды POST и щелкните по нему.

- Чуть ниже записей журнала находится панель со сводкой собранных данных. Найдите сводку, в которой говорится, что текстовые данные на основе строк: application / x-www-form-urlencoded

- Вы должны иметь возможность просматривать значения открытого текста всех переменных POST, отправленных на сервер по протоколу HTTP.

Что такое MAC-флуд?

MAC-лавинная рассылка - это метод сетевого прослушивания, который заполняет MAC-таблицу коммутатора поддельными MAC-адресами.. Это приводит к перегрузке памяти коммутатора и заставляет его действовать как концентратор. После взлома коммутатора он отправляет широковещательные сообщения на все компьютеры в сети. Это позволяет прослушивать пакеты данных, отправляемые по сети.

Контрмеры против MAC-флуда

- Некоторые коммутаторы имеют функцию защиты портов. Эта функция может использоваться для ограничения количества MAC-адресов на портах. Его также можно использовать для ведения таблицы безопасных MAC-адресов в дополнение к той, которая предоставляется коммутатором.

- Серверы аутентификации, авторизации и учета могут использоваться для фильтрации обнаруженных MAC-адресов.

Меры противодействия сниффингу

- Ограничение сетевого физического носителя значительно снижает вероятность установки сетевого сниффера.

- Шифрование сообщений при их передаче по сети значительно снижает их ценность, поскольку их трудно расшифровать.

- Изменение сети к Secure Shell (SSH) сетям также снижает шансы сети были понюхали.

Резюме

- Сетевой сниффинг - это перехват пакетов, когда они передаются по сети.

- Пассивный сниффинг выполняется в сети, в которой используется концентратор. Обнаружить это сложно.

- Активное прослушивание выполняется в сети, в которой используется коммутатор. Легко обнаружить.

- Заливка MAC-адресов работает путем заполнения списка адресов таблицы MAC-адресов поддельными MAC-адресами. Это заставляет переключатель работать как концентратор.

- Меры безопасности, описанные выше, могут помочь защитить сеть от перехвата.