Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Amazon Web Services (AWS), Cloudflare и Google во вторник заявили, что предприняли шаги для смягчения рекордных распределенных атак типа "отказ в обслуживании" (DDoS), которые основывались на новой технике, называемой HTTP / 2 Rapid Reset.

Атаки 7-го уровня были обнаружены в конце августа 2023 года, сообщили компании в согласованном раскрытии. Совокупная подверженность этой атаке отслеживается как CVE-2023-44487 и имеет оценку CVSS 7,5 из максимум 10.

В то время как количество атак, направленных на облачную инфраструктуру Google, достигло максимума в 398 миллионов запросов в секунду (RPS), количество атак, направленных на AWS и Cloudflare, превысило 155 миллионов и 201 миллион запросов в секунду (RPS) соответственно.

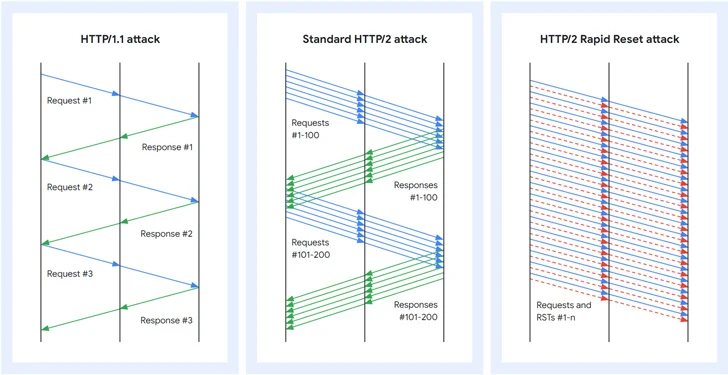

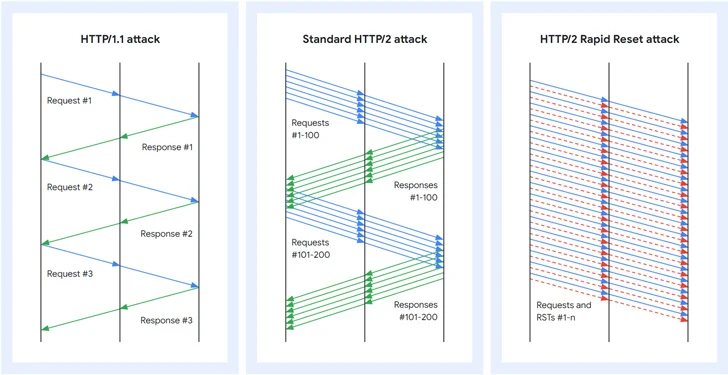

Быстрый сброс HTTP / 2 относится к ошибке нулевого дня в протоколе HTTP / 2, которая может быть использована для проведения DDoS-атак. Важной особенностью HTTP / 2 является мультиплексирование запросов по одному TCP-соединению, которое проявляется в виде параллельных потоков.

Более того, клиент, который хочет прервать запрос, может выдать кадр RST_STREAM, чтобы остановить обмен данными. Атака Rapid Reset использует этот метод для отправки и отмены запросов в быстрой последовательности, тем самым обходя максимум параллельного потока сервера и перегружая сервер без достижения заданного порога.

"Атаки HTTP / 2 rapid reset состоят из нескольких подключений HTTP / 2 с запросами и сбросами в быстрой последовательности", - сказали Марк Райланд и Том Шолл из AWS.

"Например, будет передана серия запросов для нескольких потоков, за которыми последует сброс для каждого из этих запросов. Целевая система анализирует каждый запрос и выполняет действия по нему, генерируя журналы для запроса, который затем сбрасывается или отменяется клиентом."

Эта возможность немедленного сброса потоков позволяет каждому соединению выполнять неопределенное количество запросов, тем самым позволяя субъекту угрозы отправлять поток запросов HTTP / 2, которые могут ограничить способность целевого веб-сайта отвечать на новые входящие запросы, эффективно отключая его.

Иными словами, инициируя сотни тысяч потоков HTTP / 2 и быстро масштабируя их отмену по установленному соединению, субъекты угроз могут перегружать веб-сайты и отключать их от сети. Другим важным аспектом является то, что такие атаки могут быть осуществлены с использованием ботнета небольшого размера, рассчитанного на 20 000 машин, по наблюдениям Cloudflare.

"Этот нулевой день предоставил злоумышленникам критически важный новый инструмент в их арсенале уязвимостей Swiss Army knife для использования и атаки на своих жертв в невиданных ранее масштабах", - сказал Грант Бурзикас, директор по безопасности Cloudflare.

По данным W3Techs, HTTP / 2 используется 35,6% всех веб-сайтов. Процент запросов, использующих HTTP / 2, составляет 77% по данным, предоставленным Web Almanac.

Google Cloud заявила, что наблюдала несколько вариантов атак Rapid Reset, которые, хотя и не так эффективны, как первоначальная версия, более эффективны, чем стандартные DDoS-атаки HTTP / 2.

"Первый вариант не отменяет потоки немедленно, а вместо этого открывает сразу несколько потоков, ждет некоторое время, а затем отменяет эти потоки и затем немедленно открывает еще один большой пакет новых потоков", - сказали Юхо Снеллман и Даниэле Ламартино.

"Второй вариант полностью устраняет отмену потоков и вместо этого оптимистично пытается открыть больше одновременных потоков, чем указано сервером".

F5 в своем собственном независимом заключении заявила, что атака влияет на модуль NGINX HTTP / 2, и призвала своих клиентов обновить конфигурацию NGINX, чтобы ограничить количество одновременных потоков значением по умолчанию 128 и сохранять HTTP-соединения до 1000 запросов.

"С сегодняшнего дня субъекты угроз будут в значительной степени осведомлены об уязвимости HTTP / 2; и неизбежно станет тривиальным использовать ее и начать гонку между защитниками и атакующими — первыми исправлять против первых эксплуатировать", - сказал далее Бурзикас. "Организации должны предполагать, что системы будут протестированы, и принимать упреждающие меры для обеспечения защиты".

Атаки 7-го уровня были обнаружены в конце августа 2023 года, сообщили компании в согласованном раскрытии. Совокупная подверженность этой атаке отслеживается как CVE-2023-44487 и имеет оценку CVSS 7,5 из максимум 10.

В то время как количество атак, направленных на облачную инфраструктуру Google, достигло максимума в 398 миллионов запросов в секунду (RPS), количество атак, направленных на AWS и Cloudflare, превысило 155 миллионов и 201 миллион запросов в секунду (RPS) соответственно.

Быстрый сброс HTTP / 2 относится к ошибке нулевого дня в протоколе HTTP / 2, которая может быть использована для проведения DDoS-атак. Важной особенностью HTTP / 2 является мультиплексирование запросов по одному TCP-соединению, которое проявляется в виде параллельных потоков.

Более того, клиент, который хочет прервать запрос, может выдать кадр RST_STREAM, чтобы остановить обмен данными. Атака Rapid Reset использует этот метод для отправки и отмены запросов в быстрой последовательности, тем самым обходя максимум параллельного потока сервера и перегружая сервер без достижения заданного порога.

"Атаки HTTP / 2 rapid reset состоят из нескольких подключений HTTP / 2 с запросами и сбросами в быстрой последовательности", - сказали Марк Райланд и Том Шолл из AWS.

"Например, будет передана серия запросов для нескольких потоков, за которыми последует сброс для каждого из этих запросов. Целевая система анализирует каждый запрос и выполняет действия по нему, генерируя журналы для запроса, который затем сбрасывается или отменяется клиентом."

Эта возможность немедленного сброса потоков позволяет каждому соединению выполнять неопределенное количество запросов, тем самым позволяя субъекту угрозы отправлять поток запросов HTTP / 2, которые могут ограничить способность целевого веб-сайта отвечать на новые входящие запросы, эффективно отключая его.

Иными словами, инициируя сотни тысяч потоков HTTP / 2 и быстро масштабируя их отмену по установленному соединению, субъекты угроз могут перегружать веб-сайты и отключать их от сети. Другим важным аспектом является то, что такие атаки могут быть осуществлены с использованием ботнета небольшого размера, рассчитанного на 20 000 машин, по наблюдениям Cloudflare.

"Этот нулевой день предоставил злоумышленникам критически важный новый инструмент в их арсенале уязвимостей Swiss Army knife для использования и атаки на своих жертв в невиданных ранее масштабах", - сказал Грант Бурзикас, директор по безопасности Cloudflare.

По данным W3Techs, HTTP / 2 используется 35,6% всех веб-сайтов. Процент запросов, использующих HTTP / 2, составляет 77% по данным, предоставленным Web Almanac.

Google Cloud заявила, что наблюдала несколько вариантов атак Rapid Reset, которые, хотя и не так эффективны, как первоначальная версия, более эффективны, чем стандартные DDoS-атаки HTTP / 2.

"Первый вариант не отменяет потоки немедленно, а вместо этого открывает сразу несколько потоков, ждет некоторое время, а затем отменяет эти потоки и затем немедленно открывает еще один большой пакет новых потоков", - сказали Юхо Снеллман и Даниэле Ламартино.

"Второй вариант полностью устраняет отмену потоков и вместо этого оптимистично пытается открыть больше одновременных потоков, чем указано сервером".

F5 в своем собственном независимом заключении заявила, что атака влияет на модуль NGINX HTTP / 2, и призвала своих клиентов обновить конфигурацию NGINX, чтобы ограничить количество одновременных потоков значением по умолчанию 128 и сохранять HTTP-соединения до 1000 запросов.

"С сегодняшнего дня субъекты угроз будут в значительной степени осведомлены об уязвимости HTTP / 2; и неизбежно станет тривиальным использовать ее и начать гонку между защитниками и атакующими — первыми исправлять против первых эксплуатировать", - сказал далее Бурзикас. "Организации должны предполагать, что системы будут протестированы, и принимать упреждающие меры для обеспечения защиты".