Carding 4 Carders

Professional

Связанная с Россией хакерская группа, известная как Turla , была замечена с использованием обновленной версии известного бэкдора второй ступени, называемого Kazuar.

Новые данные получены от подразделения 42 сети Пало-Альто, которое отслеживает противника под своим прозвищем в созвездии Задумчивой Медведицы.

"Если код, или обновленная версия, или Kazuar будут раскрыты, авторы уделят особое внимание способности Kazuar действовать скрытно, уклоняться от обнаружения и препятствовать усилиям по анализу", - сказали специалисты по безопасности Дэниел Фрэнк и Том Фактерман в техническом отчете.

"Они делают это, используя множество передовых методов антианализа и защищая вредоносный код эффективными методами шифрования и обфускации".

Задумчивая Медведица, действующая по меньшей мере с 2004 года, приписывается Федеральной службе безопасности России (ФСБ). Ранее в июле этого года Украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) обвинила threat group в атаках, нацеленных на сектор оборонной промышленности в Украине и Восточной Европе, с использованием бэкдоров, таких как DeliveryCheck и Kazuar.

Kazuar - это имплантат на базе a .ONLY, который впервые был обнаружен в 2017 году благодаря своим способностям незаметно взаимодействовать со скомпрометированными хостами и извлекать данные. В январе 2021 года Kaspersky выявил совпадения исходного кода вредоносного ПО и Sunburst, еще одного бэкдора, используемого совместно с SolarWinds hack или 2020.

Улучшения в Kazuar указывают на то, что субъект угрозы, стоящий за операцией, продолжает совершенствовать свои методы атаки и становиться все более изощренным, одновременно расширяя свои возможности по контролю над системами жертв. Это включает в себя использование надежной обфускации и пользовательских методов шифрования строк, чтобы избежать обнаружения.

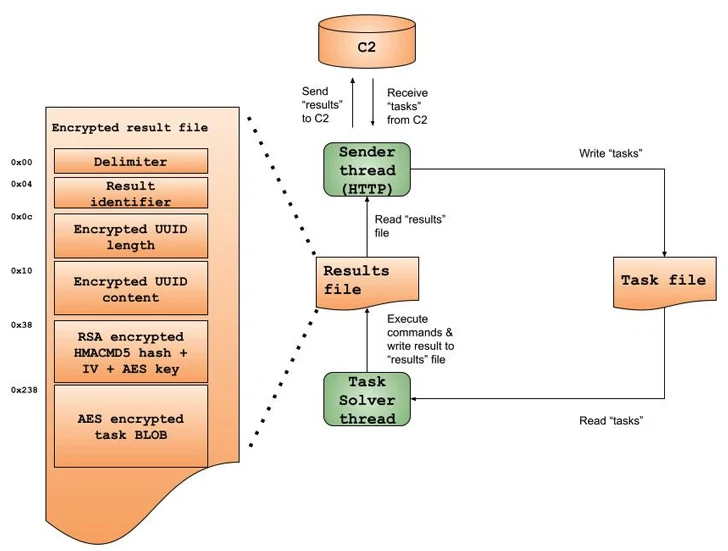

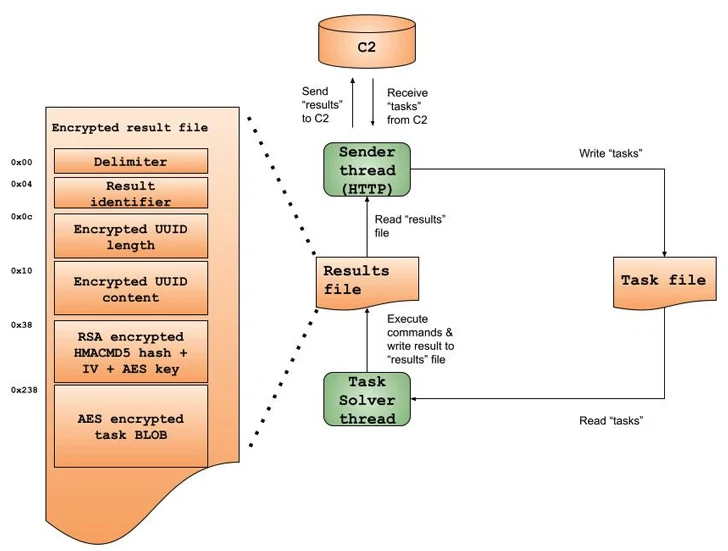

"Kazuar работает в многопоточной модели, в то время как каждая из основных функциональных возможностей Kazuar работает как отдельный поток", - объяснили исследователи.

"Другими словами, один поток обрабатывает получение команд или задач от своего [command-and-control], в то время как поток-решатель обрабатывает выполнение этих команд. Эта многопоточная модель позволяет авторам Kazuar установить асинхронное и модульное управление потоком".

Вредоносная программа поддерживает широкий спектр функций – от 26 команд в 2017 году до 45 в последней версии, – которые облегчают комплексное профилирование системы, сбор данных, кражу учетных данных, манипулирование файлами и произвольное выполнение команд.

Он также включает в себя возможности настройки автоматических задач, которые будут выполняться через определенные промежутки времени для сбора системных данных, создания скриншотов и извлечения файлов из определенных папок. Связь с серверами C2 осуществляется по протоколу HTTP.

"В дополнение к прямой HTTP-связи с C2, Kazuar имеет возможность функционировать как прокси-сервер, получать и отправлять команды другим агентам Kazuar в зараженной сети", - сказали исследователи.

"Он осуществляет эту прокси-связь через именованные каналы, генерируя их имена на основе GUID компьютера. Kazuar использует эти каналы для установления одноранговой связи между различными экземплярами Kazuar, настраивая каждый из них как сервер или клиент. "

Более того, широкие функциональные возможности антианализа придают Kazuar высокую степень скрытности, гарантируя, что он остается незанятым и прекращает все коммуникации с C2, если они отлаживаются или анализируются.

Это стало известно после того, как Касперский раскрыл, что ряд государств и промышленных организаций в России подверглись атаке с помощью специального бэкдора на базе Go, который осуществляет кражу данных в рамках кампании фишинга, начавшейся в июне 2023 года. Источник угрозы, стоящий за этой операцией, в настоящее время неизвестен.

Новые данные получены от подразделения 42 сети Пало-Альто, которое отслеживает противника под своим прозвищем в созвездии Задумчивой Медведицы.

"Если код, или обновленная версия, или Kazuar будут раскрыты, авторы уделят особое внимание способности Kazuar действовать скрытно, уклоняться от обнаружения и препятствовать усилиям по анализу", - сказали специалисты по безопасности Дэниел Фрэнк и Том Фактерман в техническом отчете.

"Они делают это, используя множество передовых методов антианализа и защищая вредоносный код эффективными методами шифрования и обфускации".

Задумчивая Медведица, действующая по меньшей мере с 2004 года, приписывается Федеральной службе безопасности России (ФСБ). Ранее в июле этого года Украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) обвинила threat group в атаках, нацеленных на сектор оборонной промышленности в Украине и Восточной Европе, с использованием бэкдоров, таких как DeliveryCheck и Kazuar.

Kazuar - это имплантат на базе a .ONLY, который впервые был обнаружен в 2017 году благодаря своим способностям незаметно взаимодействовать со скомпрометированными хостами и извлекать данные. В январе 2021 года Kaspersky выявил совпадения исходного кода вредоносного ПО и Sunburst, еще одного бэкдора, используемого совместно с SolarWinds hack или 2020.

Улучшения в Kazuar указывают на то, что субъект угрозы, стоящий за операцией, продолжает совершенствовать свои методы атаки и становиться все более изощренным, одновременно расширяя свои возможности по контролю над системами жертв. Это включает в себя использование надежной обфускации и пользовательских методов шифрования строк, чтобы избежать обнаружения.

"Kazuar работает в многопоточной модели, в то время как каждая из основных функциональных возможностей Kazuar работает как отдельный поток", - объяснили исследователи.

"Другими словами, один поток обрабатывает получение команд или задач от своего [command-and-control], в то время как поток-решатель обрабатывает выполнение этих команд. Эта многопоточная модель позволяет авторам Kazuar установить асинхронное и модульное управление потоком".

Вредоносная программа поддерживает широкий спектр функций – от 26 команд в 2017 году до 45 в последней версии, – которые облегчают комплексное профилирование системы, сбор данных, кражу учетных данных, манипулирование файлами и произвольное выполнение команд.

Он также включает в себя возможности настройки автоматических задач, которые будут выполняться через определенные промежутки времени для сбора системных данных, создания скриншотов и извлечения файлов из определенных папок. Связь с серверами C2 осуществляется по протоколу HTTP.

"В дополнение к прямой HTTP-связи с C2, Kazuar имеет возможность функционировать как прокси-сервер, получать и отправлять команды другим агентам Kazuar в зараженной сети", - сказали исследователи.

"Он осуществляет эту прокси-связь через именованные каналы, генерируя их имена на основе GUID компьютера. Kazuar использует эти каналы для установления одноранговой связи между различными экземплярами Kazuar, настраивая каждый из них как сервер или клиент. "

Более того, широкие функциональные возможности антианализа придают Kazuar высокую степень скрытности, гарантируя, что он остается незанятым и прекращает все коммуникации с C2, если они отлаживаются или анализируются.

Это стало известно после того, как Касперский раскрыл, что ряд государств и промышленных организаций в России подверглись атаке с помощью специального бэкдора на базе Go, который осуществляет кражу данных в рамках кампании фишинга, начавшейся в июне 2023 года. Источник угрозы, стоящий за этой операцией, в настоящее время неизвестен.