Carding 4 Carders

Professional

- Messages

- 2,730

- Reaction score

- 1,467

- Points

- 113

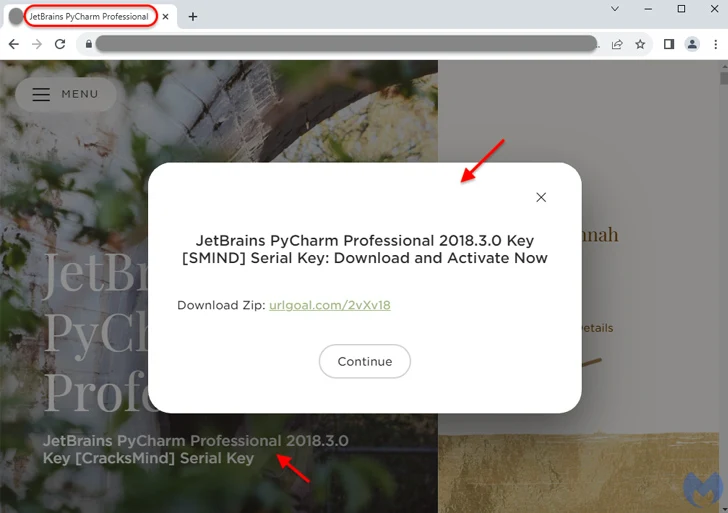

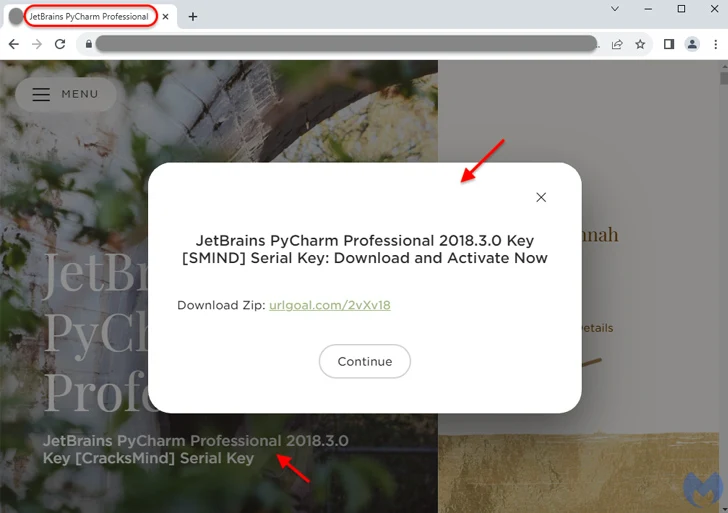

Была замечена новая вредоносная рекламная кампания, использующая скомпрометированный веб-сайт для продвижения поддельных версий PyCharm в результатах поиска Google путем использования динамической поисковой рекламы.

"Без ведома владельца сайта одно из их объявлений было автоматически создано для продвижения популярной программы для разработчиков Python и стало видимым людям, выполняющим поиск по ней в Google", - сказал в отчете Жером Сегура, директор по анализу угроз Malwarebytes.

"Жертвы, которые нажимали на объявление, попадали на взломанную веб-страницу со ссылкой для загрузки приложения, которое, как оказалось, устанавливало более десятка различных вредоносных программ".

Зараженный веб-сайт, о котором идет речь, является неназванным онлайн-порталом, специализирующимся на планировании свадеб, на который было внедрено вредоносное ПО для предоставления поддельных ссылок на программное обеспечение PyCharm.

Согласно Malwarebytes, целевые пользователи направляются на веб-сайт с помощью динамической поисковой рекламы, рекламного предложения от Google, которое программно использует контент сайта для настройки целевой рекламы на основе поисковых запросов.

"Когда кто-либо выполняет поиск в Google по терминам, тесно связанным с названиями и часто используемыми фразами на вашем веб-сайте, Google Ads использует эти названия и фразы для выбора целевой страницы на вашем веб-сайте и создания четкого, релевантного заголовка для вашего объявления", - объясняет Google в своей документации по поддержке.

В результате злоумышленник, обладающий возможностями изменять содержимое веб-сайта, также может превратить рекламные кампании в прибыльный инструмент для злоупотреблений, эффективно показывая пользователям Google Search рекламу, которая может привести к непреднамеренному поведению.

"Здесь произошло то, что Google Ads динамически сгенерировала это объявление со взломанной страницы, что делает владельца веб-сайта непреднамеренным посредником и жертвой, оплачивающей свою собственную вредоносную рекламу", - объяснил Сегура.

Разработка началась после того, как Akamai подробно описал инфраструктуру, стоящую за сложной фишинговой кампанией, нацеленной на гостиничные сайты и их клиентов.

"Кампания представляет собой глобальную угрозу, заметный объем DNS-трафика наблюдается в Швейцарии, Гонконге и Канаде", - заявили в компании.

"Хотя первоначально считалось, что кампания была активна только с сентября 2023 года, регистрация домена показывает, что доменные имена были зарегистрированы и запрошены уже в июне 2023 года".

"Без ведома владельца сайта одно из их объявлений было автоматически создано для продвижения популярной программы для разработчиков Python и стало видимым людям, выполняющим поиск по ней в Google", - сказал в отчете Жером Сегура, директор по анализу угроз Malwarebytes.

"Жертвы, которые нажимали на объявление, попадали на взломанную веб-страницу со ссылкой для загрузки приложения, которое, как оказалось, устанавливало более десятка различных вредоносных программ".

Зараженный веб-сайт, о котором идет речь, является неназванным онлайн-порталом, специализирующимся на планировании свадеб, на который было внедрено вредоносное ПО для предоставления поддельных ссылок на программное обеспечение PyCharm.

Согласно Malwarebytes, целевые пользователи направляются на веб-сайт с помощью динамической поисковой рекламы, рекламного предложения от Google, которое программно использует контент сайта для настройки целевой рекламы на основе поисковых запросов.

"Когда кто-либо выполняет поиск в Google по терминам, тесно связанным с названиями и часто используемыми фразами на вашем веб-сайте, Google Ads использует эти названия и фразы для выбора целевой страницы на вашем веб-сайте и создания четкого, релевантного заголовка для вашего объявления", - объясняет Google в своей документации по поддержке.

В результате злоумышленник, обладающий возможностями изменять содержимое веб-сайта, также может превратить рекламные кампании в прибыльный инструмент для злоупотреблений, эффективно показывая пользователям Google Search рекламу, которая может привести к непреднамеренному поведению.

"Здесь произошло то, что Google Ads динамически сгенерировала это объявление со взломанной страницы, что делает владельца веб-сайта непреднамеренным посредником и жертвой, оплачивающей свою собственную вредоносную рекламу", - объяснил Сегура.

Разработка началась после того, как Akamai подробно описал инфраструктуру, стоящую за сложной фишинговой кампанией, нацеленной на гостиничные сайты и их клиентов.

"Кампания представляет собой глобальную угрозу, заметный объем DNS-трафика наблюдается в Швейцарии, Гонконге и Канаде", - заявили в компании.

"Хотя первоначально считалось, что кампания была активна только с сентября 2023 года, регистрация домена показывает, что доменные имена были зарегистрированы и запрошены уже в июне 2023 года".