Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

"Замысловато разработанный" троянец удаленного доступа (RAT) под названием Xeno RAT стал доступен на GitHub, что делает его доступным для других участников без каких-либо дополнительных затрат.

Написанный на C # и совместимый с операционными системами Windows 10 и Windows 11, RAT с открытым исходным кодом поставляется с "полным набором функций для удаленного управления системой", по словам его разработчика, который известен под именем moom825.

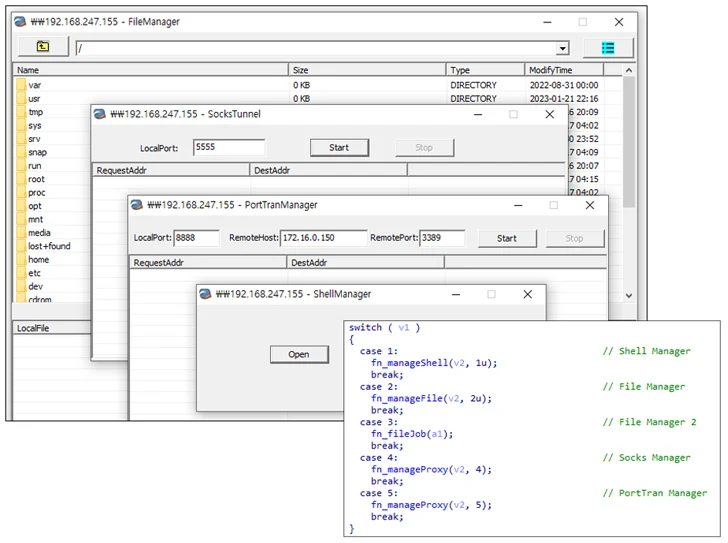

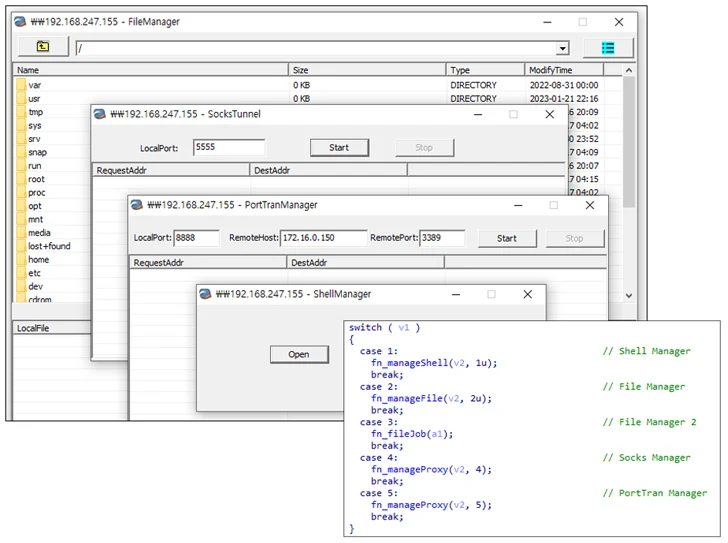

Он включает обратный прокси-сервер SOCKS5 и возможность записи звука в режиме реального времени, а также включает модуль скрытых виртуальных сетевых вычислений (hVNC) по аналогии с DarkVNC, который позволяет злоумышленникам получить удаленный доступ к зараженному компьютеру.

"Xeno RAT разработан полностью с нуля, обеспечивая уникальный и индивидуальный подход к инструментам удаленного доступа", - заявляет разработчик в описании проекта. Еще одним примечательным аспектом является то, что у него есть конструктор, позволяющий создавать индивидуальные варианты вредоносного ПО.

Стоит отметить, что moom825 также является разработчиком другого RAT на основе C # под названием DiscordRAT 2.0, который распространялся злоумышленниками в вредоносном пакете npm под названием node-hide-console-windows, как раскрыто ReversingLabs в октябре 2023 года.

Компания по кибербезопасности Cyfirma в отчете, опубликованном на прошлой неделе, сообщила, что наблюдала распространение Xeno RAT через сеть доставки контента Discord (CDN), что еще раз подчеркивает, как рост доступного вредоносного ПО приводит к увеличению кампаний с использованием RATs.

"Основной вектор в виде файла быстрого доступа, замаскированного под скриншот WhatsApp, действует как загрузчик", - сказали в компании. "Загрузчик загружает ZIP-архив из Discord CDN, извлекает и выполняет загрузку следующего этапа".

В многоступенчатой последовательности используется технология, называемая боковой загрузкой DLL, для запуска вредоносной библиотеки DLL с одновременным выполнением шагов по обеспечению сохраняемости и уклонению от анализа и обнаружения.

Разработка началась после того, как Центр анализа безопасности AhnLab (ASEC) раскрыл использование варианта Gh0st RAT под названием Nood RAT, который используется в атаках на системы Linux, позволяя злоумышленникам собирать конфиденциальную информацию.

"Nood RAT - это вредоносное ПО с бэкдором, которое может получать команды от C & C сервера для выполнения вредоносных действий, таких как загрузка вредоносных файлов, кража внутренних файлов системы и выполнение команд", - сказал ASEC.

"Несмотря на простоту формы, он оснащен функцией шифрования, позволяющей избежать обнаружения сетевых пакетов, и может получать команды от субъектов угрозы для выполнения множества вредоносных действий".

Написанный на C # и совместимый с операционными системами Windows 10 и Windows 11, RAT с открытым исходным кодом поставляется с "полным набором функций для удаленного управления системой", по словам его разработчика, который известен под именем moom825.

Он включает обратный прокси-сервер SOCKS5 и возможность записи звука в режиме реального времени, а также включает модуль скрытых виртуальных сетевых вычислений (hVNC) по аналогии с DarkVNC, который позволяет злоумышленникам получить удаленный доступ к зараженному компьютеру.

"Xeno RAT разработан полностью с нуля, обеспечивая уникальный и индивидуальный подход к инструментам удаленного доступа", - заявляет разработчик в описании проекта. Еще одним примечательным аспектом является то, что у него есть конструктор, позволяющий создавать индивидуальные варианты вредоносного ПО.

Стоит отметить, что moom825 также является разработчиком другого RAT на основе C # под названием DiscordRAT 2.0, который распространялся злоумышленниками в вредоносном пакете npm под названием node-hide-console-windows, как раскрыто ReversingLabs в октябре 2023 года.

Компания по кибербезопасности Cyfirma в отчете, опубликованном на прошлой неделе, сообщила, что наблюдала распространение Xeno RAT через сеть доставки контента Discord (CDN), что еще раз подчеркивает, как рост доступного вредоносного ПО приводит к увеличению кампаний с использованием RATs.

"Основной вектор в виде файла быстрого доступа, замаскированного под скриншот WhatsApp, действует как загрузчик", - сказали в компании. "Загрузчик загружает ZIP-архив из Discord CDN, извлекает и выполняет загрузку следующего этапа".

В многоступенчатой последовательности используется технология, называемая боковой загрузкой DLL, для запуска вредоносной библиотеки DLL с одновременным выполнением шагов по обеспечению сохраняемости и уклонению от анализа и обнаружения.

Разработка началась после того, как Центр анализа безопасности AhnLab (ASEC) раскрыл использование варианта Gh0st RAT под названием Nood RAT, который используется в атаках на системы Linux, позволяя злоумышленникам собирать конфиденциальную информацию.

"Nood RAT - это вредоносное ПО с бэкдором, которое может получать команды от C & C сервера для выполнения вредоносных действий, таких как загрузка вредоносных файлов, кража внутренних файлов системы и выполнение команд", - сказал ASEC.

"Несмотря на простоту формы, он оснащен функцией шифрования, позволяющей избежать обнаружения сетевых пакетов, и может получать команды от субъектов угрозы для выполнения множества вредоносных действий".