Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Было замечено, что ряд субъектов угроз, поддерживаемых государством, из России и Китая использовали недавнюю уязвимость в системе безопасности WinRAR archiver tool для Windows в рамках своих операций.

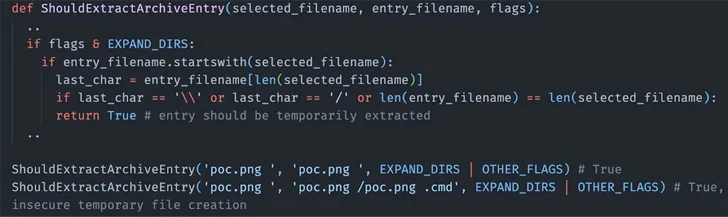

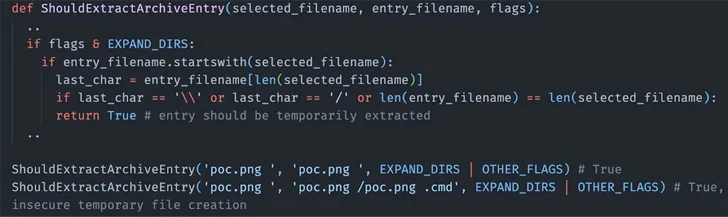

Речь идет об уязвимости CVE-2023-38831 (оценка CVSS: 7,8), которая позволяет злоумышленникам выполнять произвольный код, когда пользователь пытается просмотреть безопасный файл в ZIP-архиве. Этот недостаток активно используется, по крайней мере, с апреля 2023 года.

Группа анализа угроз Google (TAG), которая обнаружила действия в последние недели, отнесла их к трем различным кластерам, которые она отслеживает под геологическими названиями FROZENBARENTS (он же Sandworm), FROZENLAKE (он же APT28) и ISLANDDREAMS (он же APT40).

Фишинговая атака, связанная с Sandworm, в начале сентября выдала себя за украинскую школу по подготовке беспилотных летательных аппаратов и распространила вредоносный ZIP-файл, использующий CVE-2023-38831 для доставки Rhadamanthys, вредоносного ПО для кражи товаров, которое предлагается для продажи за 250 долларов за ежемесячную подписку.

Сообщается, что APT28, также связанная с Главным управлением Генерального штаба Вооруженных сил Российской Федерации (ГРУ), как и в случае с Sandworm, запустила кампанию по электронной почте, нацеленную на правительственные организации в Украине.

В ходе этих атак пользователям из Украины было предложено загрузить файл, содержащий эксплойт CVE-2023-38831 - документ–приманку, который выдавался за приглашение на мероприятие от Центра Разумкова, аналитического центра государственной политики в стране.

Результатом является выполнение сценария PowerShell с именем IRONJAW, который крадет данные для входа в браузер и локальные каталоги состояния и экспортирует информацию в инфраструктуру, контролируемую субъектом, на сайте webhook [.].

Третьим субъектом угроз, использующим ошибку WinRAR, является APT40, который запустил фишинговую кампанию, нацеленную на Папуа-Новую Гвинею, в сообщениях электронной почты которой содержалась ссылка Dropbox на ZIP-архив, содержащий эксплойт CVE-2023-38831.

Последовательность заражения в конечном итоге проложила путь для развертывания программы-дроппера с именем ISLANDSTAGER, которая отвечает за загрузку BOXRAT, бэкдора .NET, использующего Dropbox API для командования и контроля

Раскрытие основано на недавних выводах Cluster25, в которых подробно описаны атаки, предпринятые хакерской группой APT28, использующей уязвимость WinRAR для проведения операций сбора учетных данных.

Согласно выводам, полученным от Knownsec 404 team NSFOCUS, к борьбе присоединились некоторые другие поддерживаемые государством злоумышленники - это Konni (которая имеет совпадения с северокорейским кластером, отслеживаемым как Kimsuky) и Dark Pink (она же Saaiwc Group).

"Широкое использование ошибки WinRAR подчеркивает, что эксплойты известных уязвимостей могут быть высокоэффективными, несмотря на наличие исправления", - сказала исследователь TAG Кейт Морган. "Даже самые изощренные злоумышленники будут делать только то, что необходимо для достижения своих целей".

Речь идет об уязвимости CVE-2023-38831 (оценка CVSS: 7,8), которая позволяет злоумышленникам выполнять произвольный код, когда пользователь пытается просмотреть безопасный файл в ZIP-архиве. Этот недостаток активно используется, по крайней мере, с апреля 2023 года.

Группа анализа угроз Google (TAG), которая обнаружила действия в последние недели, отнесла их к трем различным кластерам, которые она отслеживает под геологическими названиями FROZENBARENTS (он же Sandworm), FROZENLAKE (он же APT28) и ISLANDDREAMS (он же APT40).

Фишинговая атака, связанная с Sandworm, в начале сентября выдала себя за украинскую школу по подготовке беспилотных летательных аппаратов и распространила вредоносный ZIP-файл, использующий CVE-2023-38831 для доставки Rhadamanthys, вредоносного ПО для кражи товаров, которое предлагается для продажи за 250 долларов за ежемесячную подписку.

Сообщается, что APT28, также связанная с Главным управлением Генерального штаба Вооруженных сил Российской Федерации (ГРУ), как и в случае с Sandworm, запустила кампанию по электронной почте, нацеленную на правительственные организации в Украине.

В ходе этих атак пользователям из Украины было предложено загрузить файл, содержащий эксплойт CVE-2023-38831 - документ–приманку, который выдавался за приглашение на мероприятие от Центра Разумкова, аналитического центра государственной политики в стране.

Результатом является выполнение сценария PowerShell с именем IRONJAW, который крадет данные для входа в браузер и локальные каталоги состояния и экспортирует информацию в инфраструктуру, контролируемую субъектом, на сайте webhook [.].

Третьим субъектом угроз, использующим ошибку WinRAR, является APT40, который запустил фишинговую кампанию, нацеленную на Папуа-Новую Гвинею, в сообщениях электронной почты которой содержалась ссылка Dropbox на ZIP-архив, содержащий эксплойт CVE-2023-38831.

Последовательность заражения в конечном итоге проложила путь для развертывания программы-дроппера с именем ISLANDSTAGER, которая отвечает за загрузку BOXRAT, бэкдора .NET, использующего Dropbox API для командования и контроля

Раскрытие основано на недавних выводах Cluster25, в которых подробно описаны атаки, предпринятые хакерской группой APT28, использующей уязвимость WinRAR для проведения операций сбора учетных данных.

Согласно выводам, полученным от Knownsec 404 team NSFOCUS, к борьбе присоединились некоторые другие поддерживаемые государством злоумышленники - это Konni (которая имеет совпадения с северокорейским кластером, отслеживаемым как Kimsuky) и Dark Pink (она же Saaiwc Group).

"Широкое использование ошибки WinRAR подчеркивает, что эксплойты известных уязвимостей могут быть высокоэффективными, несмотря на наличие исправления", - сказала исследователь TAG Кейт Морган. "Даже самые изощренные злоумышленники будут делать только то, что необходимо для достижения своих целей".