Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Ранее недокументированному субъекту угрозы, получившему прозвище "Sandman", приписывается серия кибератак, направленных против телекоммуникационных провайдеров на Ближнем Востоке, в Западной Европе и на субконтиненте Южная Азия.

Примечательно, что при вторжениях используется JIT-компилятор для языка программирования Lua, известный как LuaJIT, в качестве средства для развертывания нового имплантата под названием LuaDream.

"Наблюдаемые нами действия характеризуются стратегическим перемещением в сторону конкретных целевых рабочих станций и минимальным вовлечением, что предполагает продуманный подход, направленный на достижение поставленных целей при минимизации риска обнаружения", - сказал исследователь безопасности SentinelOne Александар Миленкоски в анализе, опубликованном в сотрудничестве с QGroup.

"Внедрение LuaDream указывает на хорошо выполненный, поддерживаемый и активно разрабатываемый проект значительного масштаба".

Ни кампания, ни ее тактика не были связаны с каким-либо известным субъектом угрозы или группой, хотя имеющиеся данные указывают на кибершпионаж противника, склонного атаковать телекоммуникационный сектор в разных географических регионах. Впервые атаки были замечены в течение нескольких недель в августе 2023 года.

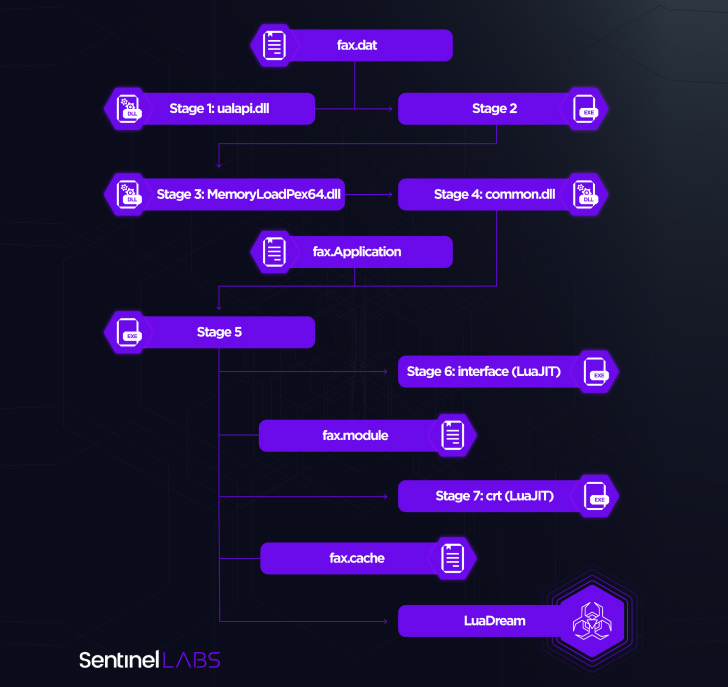

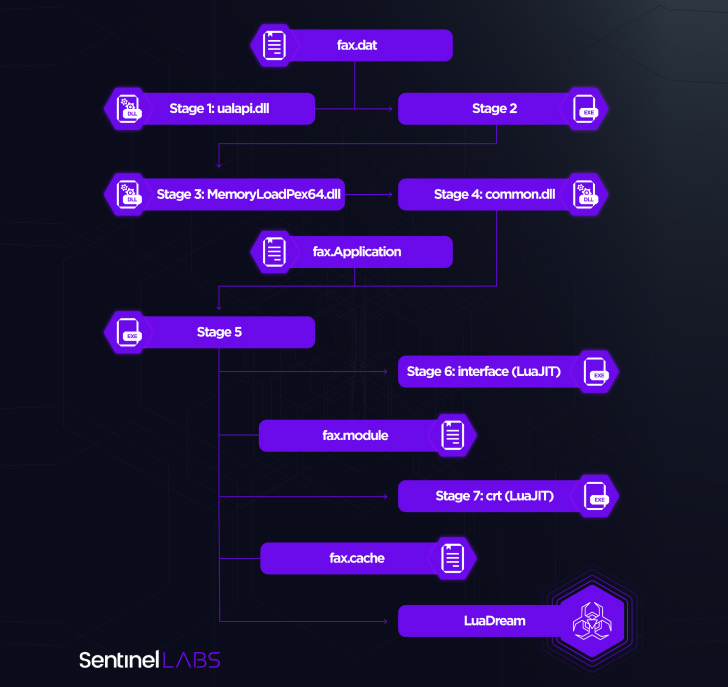

"Промежуточная цепочка LuaDream предназначена для уклонения от обнаружения и срыва анализа при развертывании вредоносного ПО непосредственно в памяти", - объяснил Миленкоски. "Процесс внедрения и промежуточной обработки LuaDream использует платформу LuaJIT, компилятор "точно в срок" для языка сценариев Lua. В первую очередь это делается для того, чтобы затруднить обнаружение вредоносного кода сценария Lua".

Артефакты String, содержащиеся в исходном коде имплантата, ссылаются на 3 июня 2022 года, указывая на то, что подготовительная работа велась более года.

Есть подозрение, что LuaDream является разновидностью нового вредоносного ПО, названного Касперским DreamLand в его отчете APT trends за 1 квартал 2023 года. Российская компания по кибербезопасности описывает его как использующий "язык сценариев Lua в сочетании с его компилятором JIT для выполнения вредоносного кода, который трудно обнаружить".

Использование вредоносного ПО на основе Lua является довольно редким явлением в мире угроз, поскольку ранее с 2012 года оно наблюдалось только в трех разных случаях: Flame, Animal Farm (он же SNOWGLOBE) и Project Sauron.

Точный способ первоначального доступа остается неясным, но было замечено, что он крал административные учетные данные и проводил разведку, чтобы взломать интересующие рабочие станции и в конечном итоге доставить LuaDream.

Модульный многопротоколный бэкдор LuaDream с 13 ядрами и 21 вспомогательным компонентом в первую очередь предназначен для фильтрации системной и пользовательской информации, а также для управления предоставляемыми злоумышленником плагинами, расширяющими его возможности, такие как выполнение команд. Он также обладает различными возможностями защиты от отладки, позволяющими избежать обнаружения и помешать анализу.

Командно-контрольная связь (C2) осуществляется путем установления контакта с доменом с именем "mode.encagil[.]com" с использованием протокола WebSocket. Но он также может прослушивать входящие соединения по протоколам TCP, HTTPS и QUIC.

Основные модули реализуют все вышеупомянутые функции, в то время как компоненты поддержки отвечают за расширение возможностей бэкдора по ожиданию подключений на основе API Windows HTTP server и выполнению команд.

"LuaDream является убедительной иллюстрацией постоянных инноваций и усовершенствований, которые участники кибершпионажа вносят в свой постоянно развивающийся арсенал вредоносных программ", - сказал Миленкоски.

Раскрытие совпадает с параллельным доклад SentinelOne что вся устойчивого стратегического вторжений китайской угрозы субъектам в Африке, в том числе направленных на телекоммуникаций, финансов и государственного секторов в Африке, в рамках деятельности кластеров окрестили BackdoorDiplomacy, Земли Estries, и операция Порочная любовь.

Цель, по словам компании, состоит в том, чтобы распространить влияние на весь континент и использовать такие наступательные действия в рамках своей программы "мягкой силы".

SentinelOne заявила, что обнаружила компрометацию телекоммуникационной организации, базирующейся в Северной Африке, тем же субъектом угрозы, который стоял за операцией "Испорченная любовь", добавив, что время атаки совпадает с частными переговорами организации о дальнейшей региональной экспансии.

"Целенаправленные вторжения бэкдордипломатического подразделения APT и группы угроз, организующей операцию "Испорченная любовь", указывают на намерение уровня, направленное на поддержку [Китая в его усилиях] формировать политику и повествования, соответствующие его геостратегическим амбициям, утверждая себя в качестве ключевой и определяющей силы в цифровой эволюции Африки", - сказал исследователь безопасности Том Хегель.

Это также произошло через несколько дней после того, как Cisco Talos сообщила, что поставщики телекоммуникационных услуг на Ближнем Востоке являются целью нового набора вторжений, получившего название ShroudedSnooper, который использует набор скрытых бэкдоров, называемых HTTPSnoop и PipeSnoop.

Примечательно, что при вторжениях используется JIT-компилятор для языка программирования Lua, известный как LuaJIT, в качестве средства для развертывания нового имплантата под названием LuaDream.

"Наблюдаемые нами действия характеризуются стратегическим перемещением в сторону конкретных целевых рабочих станций и минимальным вовлечением, что предполагает продуманный подход, направленный на достижение поставленных целей при минимизации риска обнаружения", - сказал исследователь безопасности SentinelOne Александар Миленкоски в анализе, опубликованном в сотрудничестве с QGroup.

"Внедрение LuaDream указывает на хорошо выполненный, поддерживаемый и активно разрабатываемый проект значительного масштаба".

Ни кампания, ни ее тактика не были связаны с каким-либо известным субъектом угрозы или группой, хотя имеющиеся данные указывают на кибершпионаж противника, склонного атаковать телекоммуникационный сектор в разных географических регионах. Впервые атаки были замечены в течение нескольких недель в августе 2023 года.

"Промежуточная цепочка LuaDream предназначена для уклонения от обнаружения и срыва анализа при развертывании вредоносного ПО непосредственно в памяти", - объяснил Миленкоски. "Процесс внедрения и промежуточной обработки LuaDream использует платформу LuaJIT, компилятор "точно в срок" для языка сценариев Lua. В первую очередь это делается для того, чтобы затруднить обнаружение вредоносного кода сценария Lua".

Артефакты String, содержащиеся в исходном коде имплантата, ссылаются на 3 июня 2022 года, указывая на то, что подготовительная работа велась более года.

Есть подозрение, что LuaDream является разновидностью нового вредоносного ПО, названного Касперским DreamLand в его отчете APT trends за 1 квартал 2023 года. Российская компания по кибербезопасности описывает его как использующий "язык сценариев Lua в сочетании с его компилятором JIT для выполнения вредоносного кода, который трудно обнаружить".

Использование вредоносного ПО на основе Lua является довольно редким явлением в мире угроз, поскольку ранее с 2012 года оно наблюдалось только в трех разных случаях: Flame, Animal Farm (он же SNOWGLOBE) и Project Sauron.

Точный способ первоначального доступа остается неясным, но было замечено, что он крал административные учетные данные и проводил разведку, чтобы взломать интересующие рабочие станции и в конечном итоге доставить LuaDream.

Модульный многопротоколный бэкдор LuaDream с 13 ядрами и 21 вспомогательным компонентом в первую очередь предназначен для фильтрации системной и пользовательской информации, а также для управления предоставляемыми злоумышленником плагинами, расширяющими его возможности, такие как выполнение команд. Он также обладает различными возможностями защиты от отладки, позволяющими избежать обнаружения и помешать анализу.

Командно-контрольная связь (C2) осуществляется путем установления контакта с доменом с именем "mode.encagil[.]com" с использованием протокола WebSocket. Но он также может прослушивать входящие соединения по протоколам TCP, HTTPS и QUIC.

Основные модули реализуют все вышеупомянутые функции, в то время как компоненты поддержки отвечают за расширение возможностей бэкдора по ожиданию подключений на основе API Windows HTTP server и выполнению команд.

"LuaDream является убедительной иллюстрацией постоянных инноваций и усовершенствований, которые участники кибершпионажа вносят в свой постоянно развивающийся арсенал вредоносных программ", - сказал Миленкоски.

Раскрытие совпадает с параллельным доклад SentinelOne что вся устойчивого стратегического вторжений китайской угрозы субъектам в Африке, в том числе направленных на телекоммуникаций, финансов и государственного секторов в Африке, в рамках деятельности кластеров окрестили BackdoorDiplomacy, Земли Estries, и операция Порочная любовь.

Цель, по словам компании, состоит в том, чтобы распространить влияние на весь континент и использовать такие наступательные действия в рамках своей программы "мягкой силы".

SentinelOne заявила, что обнаружила компрометацию телекоммуникационной организации, базирующейся в Северной Африке, тем же субъектом угрозы, который стоял за операцией "Испорченная любовь", добавив, что время атаки совпадает с частными переговорами организации о дальнейшей региональной экспансии.

"Целенаправленные вторжения бэкдордипломатического подразделения APT и группы угроз, организующей операцию "Испорченная любовь", указывают на намерение уровня, направленное на поддержку [Китая в его усилиях] формировать политику и повествования, соответствующие его геостратегическим амбициям, утверждая себя в качестве ключевой и определяющей силы в цифровой эволюции Африки", - сказал исследователь безопасности Том Хегель.

Это также произошло через несколько дней после того, как Cisco Talos сообщила, что поставщики телекоммуникационных услуг на Ближнем Востоке являются целью нового набора вторжений, получившего название ShroudedSnooper, который использует набор скрытых бэкдоров, называемых HTTPSnoop и PipeSnoop.