Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

По оценкам, более 600 000 маршрутизаторов малого офиса / домашнего офиса (SOHO) были замурованы и переведены в автономный режим после разрушительной кибератаки, организованной неизвестными киберпреступниками, нарушившей доступ пользователей к Интернету.

Таинственное событие, произошедшее в период с 25 по 27 октября 2023 года и затронувшее единственного интернет-провайдера (ISP) в США, получило кодовое название Pumpkin Eclipse от команды Lumen Technologies Black Lotus Labs. В частности, она затронула три модели маршрутизаторов, выпущенных интернет-провайдером: ActionTec T3200, ActionTec T3260 и Sagemcom.

"Инцидент произошел в течение 72-часового периода с 25 по 27 октября, привел к постоянной неработоспособности зараженных устройств и потребовал замены оборудования", - говорится в техническом отчете компании.

Отключение является значительным, не в последнюю очередь потому, что оно привело к резкому удалению 49% всех модемов с номера автономной системы (ASN) пострадавшего провайдера в течение определенного периода времени.

Хотя название интернет-провайдера не разглашается, данные указывают на то, что это Windstream, на котором произошел сбой примерно в то же время, в результате чего пользователи сообщают, что на поврежденных модемах отображается "постоянный красный индикатор".

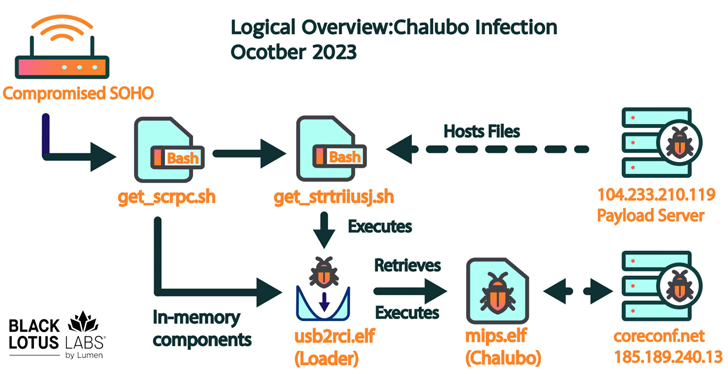

Теперь, месяцы спустя, анализ Lumen показал, что троянец удаленного доступа (RAT) под названием Chalubo – скрытое вредоносное ПО, впервые задокументированное Sophos в октябре 2018 года, – ответственен за саботаж, причем злоумышленник выбрал его, предположительно, в попытке усложнить попытки установления авторства, а не использовать пользовательский инструментарий.

"Chalubo имеет полезные нагрузки, разработанные для всех основных ядер SOHO / IoT, предварительно встроенную функциональность для выполнения DDoS-атак и может выполнить любой Lua-скрипт, отправленный боту", - заявили в компании. "Мы подозреваем, что функциональность Lua, вероятно, была использована злоумышленником для извлечения разрушительной полезной нагрузки".

Тем не менее, точный метод первоначального доступа, использованный для взлома маршрутизаторов, в настоящее время неясен, хотя теоретически это могло быть связано со злоупотреблением слабыми учетными данными или использованием незащищенного административного интерфейса.

После успешного закрепления цепочка заражения переходит к удалению shell-скриптов, которые прокладывают путь для загрузчика, в конечном итоге предназначенного для извлечения и запуска Chalubo с внешнего сервера. Разрушительный модуль Lua script, извлеченный трояном, неизвестен.

Примечательным аспектом кампании является ее нацеленность на один ASN, в отличие от других, которые обычно нацелены на конкретную модель маршрутизатора или распространенную уязвимость, что повышает вероятность того, что она была преднамеренной, хотя мотивы, стоящие за этим, пока не определены.

"Событие было беспрецедентным из–за количества затронутых устройств - ни одна атака, которую мы можем вспомнить, не требовала замены более 600 000 устройств", - сказал Lumen. "Кроме того, подобный тип атаки ранее случался только один раз, когда AcidRain использовался в качестве предвестника активного военного вторжения".