Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Исследователи кибербезопасности обнаружили вредоносные приложения для Android для Signal и Telegram, распространяемые через Google Play Store и Samsung Galaxy Store, которые предназначены для доставки шпионского ПО BadBazaar на зараженные устройства.

Словацкая компания ESET приписала кампанию связанному с Китаем актеру по имени ГРЕФ.

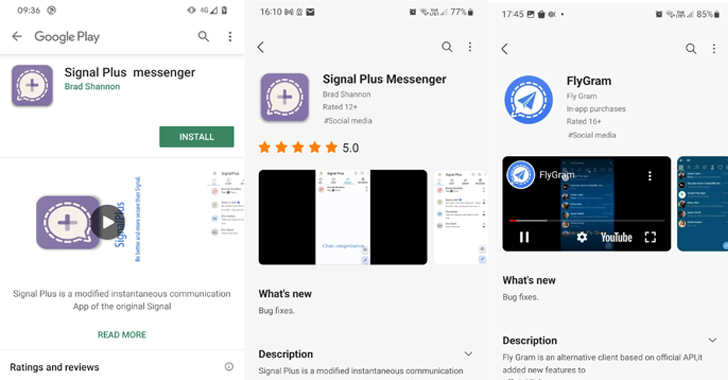

"Скорее всего, активные с июля 2020 года и с июля 2022 года, соответственно, кампании распространяли шпионский код Android BadBazaar через Google Play Store, Samsung Galaxy Store и специализированные веб-сайты, представляющие вредоносные приложения Signal Plus Messenger и FlyGram", - сказал исследователь безопасности Лукаш Штефанко в новом отчете, опубликованном в Hacker News.

Жертвы были в основном обнаружены в Германии, Польше и США, за ними следуют Украина, Австралия, Бразилия, Дания, Конго-Киншаса, Гонконг, Венгрия, Литва, Нидерланды, Португалия, Сингапур, Испания и Йемен.

В ноябре 2022 года Lookout впервые задокументировала, что BadBazaar нацелен на уйгурское сообщество в Китае с помощью, казалось бы, безопасных приложений для Android и iOS, которые после установки собирают широкий спектр данных, включая журналы вызовов, SMS-сообщения, местоположения и другие.

Предыдущая кампания, действующая как минимум с 2018 года, также примечательна тем фактом, что мошеннические приложения для Android никогда не публиковались в Play Store. С тех пор последний набор приложений был удален из магазина приложений Google, но они по-прежнему доступны в Samsung Galaxy Store.

Ниже приведены подробные сведения об этих приложениях -

- Мессенджер Signal Plus (org.thoughtcrime.securesmsplus) - более 100 загрузок с июля 2022 года, также доступен через signalplus[.]org

- FlyGram (org.telegram.FlyGram) - более 5000 загрузок с июня 2020 года, также доступна через flygram [.]org

Мессенджер Signal Plus и FlyGram предназначены для сбора и эксфильтрации конфиденциальных пользовательских данных, причем каждое приложение предназначено также для сбора информации из соответствующих приложений, которые они имитируют: Signal и Telegram.

Сюда входит возможность доступа к резервным копиям PIN-кода Signal и чата Telegram, если жертва включит функцию облачной синхронизации из троянского приложения.

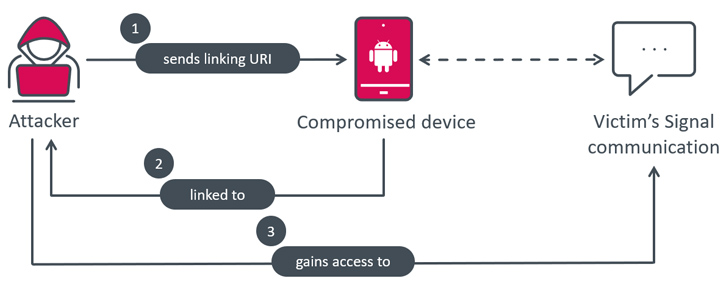

По-новому, Signal Plus Messenger представляет собой первый задокументированный случай слежки за сигнальными сообщениями жертвы путем скрытой привязки скомпрометированного устройства к учетной записи злоумышленника Signal, не требуя какого-либо взаимодействия с пользователем.

"BadBazaar, вредоносное ПО, ответственное за шпионаж, обходит обычный процесс сканирования QR-кода и нажатия пользователем, получая необходимый URI со своего сервера [command-and-control] и напрямую запускает необходимое действие при нажатии кнопки "Связать устройство", - пояснил Штефанко. "Подключение устройства", - пояснил Штефанко.

"Это позволяет вредоносной программе тайно привязывать смартфон жертвы к устройству злоумышленника, позволяя им шпионить за сигнальными сообщениями без ведома жертвы".

FlyGram, со своей стороны, также реализует функцию, называемую закреплением SSL, для уклонения от анализа путем встраивания сертификата в файл APK таким образом, что разрешена только зашифрованная связь с заранее определенным сертификатом, что затрудняет перехват и анализ сетевого трафика между приложением и его сервером.

Проверка функции синхронизации приложений в облаке также показала, что каждому пользователю, который регистрируется в сервисе, присваивается отдельный идентификатор, который последовательно увеличивается. По оценкам, 13 953 пользователя (включая ESET) установили FlyGram и активировали функцию облачной синхронизации.

ESET заявила, что продолжает отслеживать GREF как отдельный кластер, несмотря на предыдущие сообщения с открытым исходным кодом, связывающие группу с APT15, ссылаясь на отсутствие окончательных доказательств.

"Основная цель BadBazaar - отфильтровывать информацию об устройстве, список контактов, журналы вызовов и список установленных приложений, а также осуществлять шпионаж за сообщениями Signal путем тайной привязки приложения Signal Plus Messenger жертвы к устройству злоумышленника", - сказал Штефанко.