Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,491

- Points

- 113

EMV, названный в честь его основателей Europay, Mastercard и Visa, является международным стандартом протокола для оплаты смарт-картами в магазине. В декабре 2020 года EMVCo сообщила, что во всем мире находится в обращении 9,89 миллиарда карт EMV. Несмотря на объявленную безопасность стандарта, ранее были обнаружены различные проблемы, связанные с логическими недостатками, которые трудно обнаружить в длинной и сложной спецификации EMV, охватывающей более 2000 страниц.

Мы определили исчерпывающую модель (расширенную здесь) протокола EMV, используя средство проверки модели Тамарин. Используя наши модели, мы выявили несколько недостатков аутентификации, которые привели к двум критическим атакам: одна затрагивает карты Visa, а другая - карты Mastercard.

Атака на Visa позволяет злоумышленникам совершать покупки сверх лимита без PIN-кода с помощью бесконтактной карты Visa жертвы, не зная PIN-код карты. Другими словами, PIN-код на вашей карте Visa бесполезен, поскольку он не защитит вашу карту от использования для мошеннических покупок на большие суммы.

Атака на Mastercard позволяет злоумышленникам обманом заставить терминал совершать операции с бесконтактной картой Mastercard жертвы, полагая, что это карта Visa. Такое смешение брендов карт имеет критические последствия, поскольку его можно использовать в сочетании с обходом PIN-кода для Visa, чтобы также обходить PIN-код для карт Mastercard. В результате нашего процесса раскрытия информации Mastercard внедрила механизмы защиты, которые мы экспериментально подтвердили как эффективные против атаки.

[BДемонстрация атак[/B]

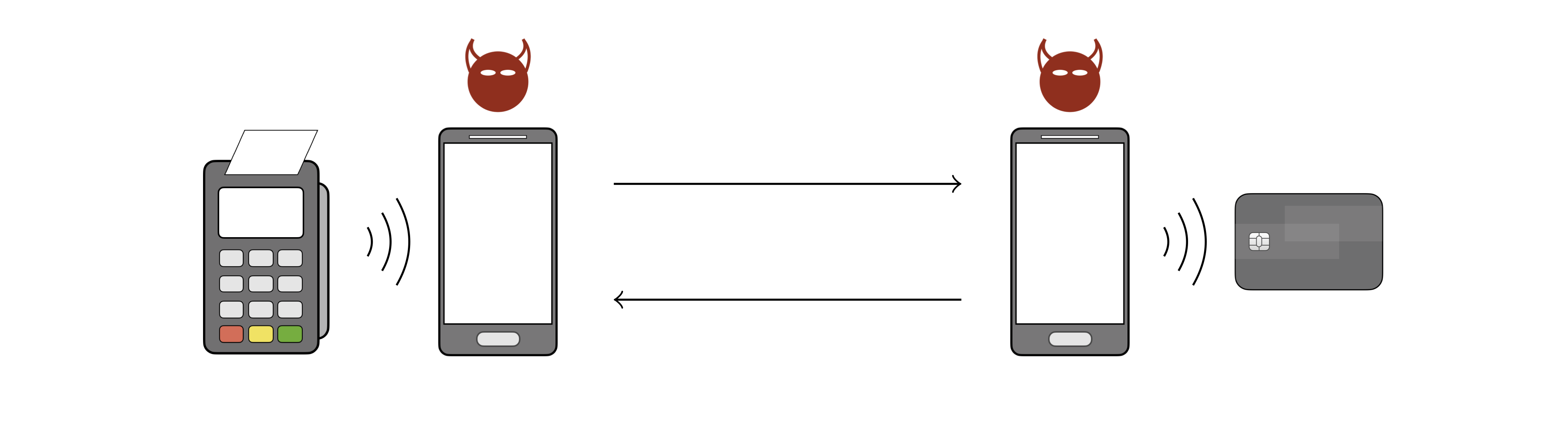

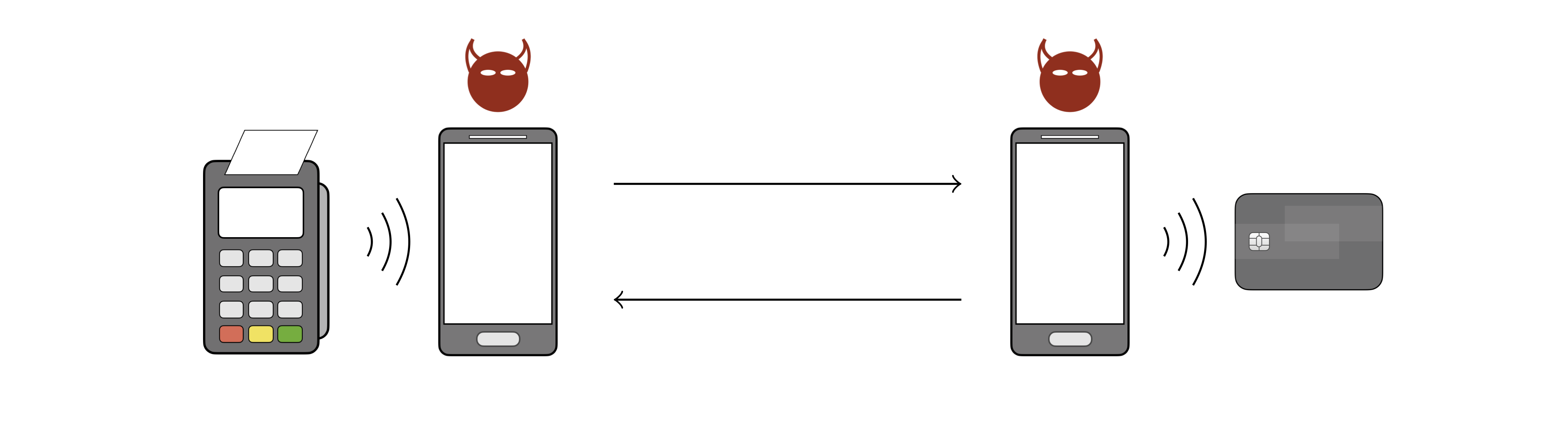

Чтобы продемонстрировать возможность атак, мы разработали экспериментальное Android-приложение. Наше приложение реализует атаки как атаки типа ««злоумышленник в середине», построенные на основе архитектуры ретрансляционных атак с использованием двух телефонов с поддержкой NFC.

Внешние устройства - это платежный терминал (слева) и бесконтактная карта жертвы (справа). Телефон рядом с платежным терминалом является устройством-эмулятором карты злоумышленника, а телефон рядом с картой жертвы - устройством-эмулятором POS-терминала злоумышленника. Устройства злоумышленника обмениваются данными между собой по Wi-Fi, а с терминалом и картой - по NFC.

Чтобы атаки сработали, преступники должны иметь доступ к карте жертвы, либо украдя ее, найдя в случае утери, либо подержав рядом с ней эмулятор POS, если он все еще находится во владении жертвы. Атаки работают путем изменения команд терминала и ответов карты перед их доставкой соответствующему получателю.

Наше приложение не требует прав root или каких-либо взломов Android. Мы использовали его на устройствах Google Pixel 2 XL и Huawei P Smart 2019.

Атака на Visa

Атака заключается в модификации квалификаторов карточных транзакций (CTQ, объект данных с карты) перед их доставкой на терминал. Модификация указывает терминалу, что:

Эта атака также может затронуть карты Discover и UnionPay. Наши выводы были опубликованы ETH Zurich, ACM TechNews, Schweizer Radio und Fernsehen (SRF), The Hacker News, ZDNet, heise, а полный технический отчет представлен в нашей статье:

Стандарт EMV: взломать, исправить, проверить

Дэвид Басин, Ральф Сассе и Хорхе Торо-Позо 42-й симпозиум IEEE по безопасности и конфиденциальности (S&P), 2021 г.

Атака на Mastercard

Эта атака в первую очередь заключается в замене легитимных идентификаторов приложений (AID) карты на Visa AID, A0000000031010чтобы заставить терминал активировать ядро Visa. Затем злоумышленник одновременно выполняет транзакцию Visa с терминалом и транзакцию Mastercard с картой. В транзакции Visa злоумышленник применяет вышеупомянутую атаку на Visa.

Чтобы эта атака сработала, запрос на авторизацию терминала должен поступить в банк-эмитент. Требования к этому включают:

Эта атака также может затронуть карты JCB и American Express. Наше исследование было опубликовано ETH Zurich, ACM TechNews, The Hacker News, а полный технический отчет представлен в нашей статье:

Атака с использованием смешения брендов карты: обход ПИН-кода в картах, не принадлежащих Visa, путем их использования для транзакций Visa

Дэвид Басин, Ральф Сассе и Хорхе Торо-Позо 30-й симпозиум по безопасности USENIX, 2021 г.

Часто задаваемые вопросы

На какие карты действуют эти атаки?

Мы успешно обошли PIN-код для карт Visa Credit, Visa Debit, Visa Electron, V Pay, Mastercard Credit и Maestro. Другие карты EMV могут быть затронуты, но у нас нет доказательств этого в реальных условиях.

Были ли какие-либо реакции со стороны пострадавших компаний?

Мы раскрыли атаки как на Visa, так и на Mastercard. В результате нашего успешного процесса раскрытия информации с помощью Mastercard, платежная сеть с тех пор внедрила и развернула механизмы защиты от атаки, затрагивающей их карты.

Какую роль в этом исследовании сыграл Тамарин?

Тамарин - это современный инструмент проверки. С его помощью мы проанализировали полный поток выполнения транзакции EMV с неограниченным количеством выполнений, выполняемых одновременно в конкурентной среде, где все сообщения, которыми обмениваются терминал и карта, могут быть прочитаны / заблокированы / введены. Результатом этого анализа стало выявление новых атак, о которых мы говорим, а также повторное обнаружение уже существующих. Мы также использовали Tamarin для разработки и проверки (при всех состязательных условиях, описанных выше) защиты от всех атак.

Раньше было много атак на EMV, чем они отличаются?

Практические атаки, о которых сообщалось ранее, либо бросаются в глаза, и поэтому их трудно использовать на практике, либо они не кажутся прибыльными для преступников из-за того, что они возможны только для недорогих покупок. Наши атаки позволяют злоумышленникам выполнять мошеннические транзакции с высокой стоимостью и выполняются с помощью приложения, которое выглядит так же, как коммерческое платежное приложение, такое как Apple Pay или Google Pay, что позволяет избежать обнаружения.

Что пошло не так? Как можно избежать подобных проблем в будущем?

Важные данные, отправляемые картой во время транзакции, не аутентифицируются. Сложные системы, такие как EMV, должны анализироваться автоматизированными инструментами, такими как средства проверки моделей. Люди не могут справиться с объемом этапов выполнения и ветвлений, которые есть в сложной системе, поэтому нарушения безопасности часто упускаются.

Следует ли защищать наши карты в «металлическом кошельке», чтобы предотвратить их удаленное считывание?

Это может помочь. Хотя у вас все еще есть проблемы, если они потеряны или украдены.

Какие действия мне как гражданину следует предпринять сейчас, чтобы защитить себя?

Применяются меры защиты, рекомендованные банками. Заблокируйте карту сразу после того, как поймете, что она потеряна или украдена. Регулярно проверяйте свою банковскую выписку и немедленно сообщайте в свой банк, когда видите нераспознанную транзакцию. Кроме того, всякий раз, когда вы носите бесконтактную карту EMV, убедитесь, что никто не держит рядом с ней устройство против вашей воли. Также помните о своем заднем кармане.

Команда

Профессор Доктор Дэвид Басин

Доктор Ральф Сассе

Доктор Хорхе Торо

Институт информационной безопасности Департамента компьютерных наук ETH Zurich.

Обход PIN-кода для Visa

Обход PIN-кода для Mastercard

emvrace.github.io

emvrace.github.io

Мы определили исчерпывающую модель (расширенную здесь) протокола EMV, используя средство проверки модели Тамарин. Используя наши модели, мы выявили несколько недостатков аутентификации, которые привели к двум критическим атакам: одна затрагивает карты Visa, а другая - карты Mastercard.

Атака на Visa позволяет злоумышленникам совершать покупки сверх лимита без PIN-кода с помощью бесконтактной карты Visa жертвы, не зная PIN-код карты. Другими словами, PIN-код на вашей карте Visa бесполезен, поскольку он не защитит вашу карту от использования для мошеннических покупок на большие суммы.

Атака на Mastercard позволяет злоумышленникам обманом заставить терминал совершать операции с бесконтактной картой Mastercard жертвы, полагая, что это карта Visa. Такое смешение брендов карт имеет критические последствия, поскольку его можно использовать в сочетании с обходом PIN-кода для Visa, чтобы также обходить PIN-код для карт Mastercard. В результате нашего процесса раскрытия информации Mastercard внедрила механизмы защиты, которые мы экспериментально подтвердили как эффективные против атаки.

[BДемонстрация атак[/B]

Чтобы продемонстрировать возможность атак, мы разработали экспериментальное Android-приложение. Наше приложение реализует атаки как атаки типа ««злоумышленник в середине», построенные на основе архитектуры ретрансляционных атак с использованием двух телефонов с поддержкой NFC.

Внешние устройства - это платежный терминал (слева) и бесконтактная карта жертвы (справа). Телефон рядом с платежным терминалом является устройством-эмулятором карты злоумышленника, а телефон рядом с картой жертвы - устройством-эмулятором POS-терминала злоумышленника. Устройства злоумышленника обмениваются данными между собой по Wi-Fi, а с терминалом и картой - по NFC.

Чтобы атаки сработали, преступники должны иметь доступ к карте жертвы, либо украдя ее, найдя в случае утери, либо подержав рядом с ней эмулятор POS, если он все еще находится во владении жертвы. Атаки работают путем изменения команд терминала и ответов карты перед их доставкой соответствующему получателю.

Наше приложение не требует прав root или каких-либо взломов Android. Мы использовали его на устройствах Google Pixel 2 XL и Huawei P Smart 2019.

Атака на Visa

Атака заключается в модификации квалификаторов карточных транзакций (CTQ, объект данных с карты) перед их доставкой на терминал. Модификация указывает терминалу, что:

- Подтверждение PIN-кода не требуется, и

- Владелец карты был проверен на устройстве потребителя (например, смартфоне).

Эта атака также может затронуть карты Discover и UnionPay. Наши выводы были опубликованы ETH Zurich, ACM TechNews, Schweizer Radio und Fernsehen (SRF), The Hacker News, ZDNet, heise, а полный технический отчет представлен в нашей статье:

Стандарт EMV: взломать, исправить, проверить

Дэвид Басин, Ральф Сассе и Хорхе Торо-Позо 42-й симпозиум IEEE по безопасности и конфиденциальности (S&P), 2021 г.

Атака на Mastercard

Эта атака в первую очередь заключается в замене легитимных идентификаторов приложений (AID) карты на Visa AID, A0000000031010чтобы заставить терминал активировать ядро Visa. Затем злоумышленник одновременно выполняет транзакцию Visa с терминалом и транзакцию Mastercard с картой. В транзакции Visa злоумышленник применяет вышеупомянутую атаку на Visa.

Чтобы эта атака сработала, запрос на авторизацию терминала должен поступить в банк-эмитент. Требования к этому включают:

- терминал не отказывается от офлайн, даже если номер карты (PAN) и AID указывают на разные марки карты, и

- эквайер продавца направляет запрос авторизации транзакции в платежную сеть, которая может обрабатывать карты Mastercard.

Эта атака также может затронуть карты JCB и American Express. Наше исследование было опубликовано ETH Zurich, ACM TechNews, The Hacker News, а полный технический отчет представлен в нашей статье:

Атака с использованием смешения брендов карты: обход ПИН-кода в картах, не принадлежащих Visa, путем их использования для транзакций Visa

Дэвид Басин, Ральф Сассе и Хорхе Торо-Позо 30-й симпозиум по безопасности USENIX, 2021 г.

Часто задаваемые вопросы

На какие карты действуют эти атаки?

Мы успешно обошли PIN-код для карт Visa Credit, Visa Debit, Visa Electron, V Pay, Mastercard Credit и Maestro. Другие карты EMV могут быть затронуты, но у нас нет доказательств этого в реальных условиях.

Были ли какие-либо реакции со стороны пострадавших компаний?

Мы раскрыли атаки как на Visa, так и на Mastercard. В результате нашего успешного процесса раскрытия информации с помощью Mastercard, платежная сеть с тех пор внедрила и развернула механизмы защиты от атаки, затрагивающей их карты.

Какую роль в этом исследовании сыграл Тамарин?

Тамарин - это современный инструмент проверки. С его помощью мы проанализировали полный поток выполнения транзакции EMV с неограниченным количеством выполнений, выполняемых одновременно в конкурентной среде, где все сообщения, которыми обмениваются терминал и карта, могут быть прочитаны / заблокированы / введены. Результатом этого анализа стало выявление новых атак, о которых мы говорим, а также повторное обнаружение уже существующих. Мы также использовали Tamarin для разработки и проверки (при всех состязательных условиях, описанных выше) защиты от всех атак.

Раньше было много атак на EMV, чем они отличаются?

Практические атаки, о которых сообщалось ранее, либо бросаются в глаза, и поэтому их трудно использовать на практике, либо они не кажутся прибыльными для преступников из-за того, что они возможны только для недорогих покупок. Наши атаки позволяют злоумышленникам выполнять мошеннические транзакции с высокой стоимостью и выполняются с помощью приложения, которое выглядит так же, как коммерческое платежное приложение, такое как Apple Pay или Google Pay, что позволяет избежать обнаружения.

Что пошло не так? Как можно избежать подобных проблем в будущем?

Важные данные, отправляемые картой во время транзакции, не аутентифицируются. Сложные системы, такие как EMV, должны анализироваться автоматизированными инструментами, такими как средства проверки моделей. Люди не могут справиться с объемом этапов выполнения и ветвлений, которые есть в сложной системе, поэтому нарушения безопасности часто упускаются.

Следует ли защищать наши карты в «металлическом кошельке», чтобы предотвратить их удаленное считывание?

Это может помочь. Хотя у вас все еще есть проблемы, если они потеряны или украдены.

Какие действия мне как гражданину следует предпринять сейчас, чтобы защитить себя?

Применяются меры защиты, рекомендованные банками. Заблокируйте карту сразу после того, как поймете, что она потеряна или украдена. Регулярно проверяйте свою банковскую выписку и немедленно сообщайте в свой банк, когда видите нераспознанную транзакцию. Кроме того, всякий раз, когда вы носите бесконтактную карту EMV, убедитесь, что никто не держит рядом с ней устройство против вашей воли. Также помните о своем заднем кармане.

Команда

Профессор Доктор Дэвид Басин

Доктор Ральф Сассе

Доктор Хорхе Торо

Институт информационной безопасности Департамента компьютерных наук ETH Zurich.

Обход PIN-кода для Visa

Обход PIN-кода для Mastercard

The EMV Standard: Break, Fix, Verify

David Basin, Ralf Sasse, Patrick Schaller, and Jorge Toro