Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Федеральное бюро расследований США (ФБР) предупреждает, что устройства Barracuda Networks Email Security Gateway (ESG), исправленные с учетом недавно выявленного критического недостатка, по-прежнему подвержены риску потенциальной компрометации со стороны подозреваемых китайских хакерских групп.

Оно также сочло исправления "неэффективными" и что оно "продолжает наблюдать активные вторжения и считает все затронутые устройства Barracuda ESG скомпрометированными и уязвимыми для этого эксплойта".

Сообщается, что ошибка нулевого дня, отслеживаемая как CVE-2023-2868 (оценка CVSS: 9,8), была внедрена еще в октябре 2022 года, более чем за семь месяцев до того, как дыра в безопасности была устранена. Принадлежащий Google Mandiant отслеживает кластер активности China-nexus под именем UNC4841.

Уязвимость удаленного внедрения команд, затрагивающая версии с 5.1.3.001 по 9.2.0.006, позволяет несанкционированно выполнять системные команды с правами администратора в продукте ESG.

В наблюдаемых на данный момент атаках успешное нарушение служит каналом для развертывания нескольких типов вредоносных программ, таких как SALTWATER, SEASIDE, SEASPY, SANDBAR, SEASPRAY, SKIPJACK, WHIRLPOOL и SUBMARINE (также известных как DEPTHCHARGE), которые позволяют выполнять произвольные команды и уклоняться от защиты.

"Злоумышленники использовали эту уязвимость для внедрения вредоносных полезных данных на устройство ESG с различными возможностями, которые обеспечивали постоянный доступ, сканирование электронной почты, сбор учетных данных и эксфильтрацию данных", - заявили в ФБР.

Фирма по анализу угроз охарактеризовала UNC4841 как агрессивную и квалифицированную компанию, демонстрирующую склонность к изощренности и быстро адаптирующую свои пользовательские инструменты для использования дополнительных механизмов защиты и удержания своих позиций в высокоприоритетных целях.

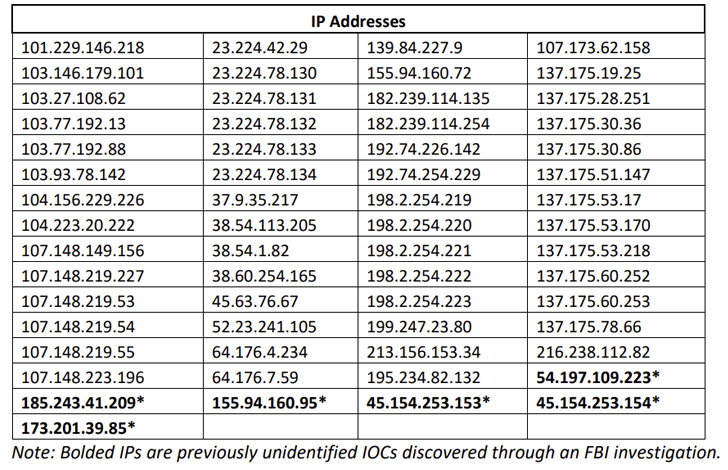

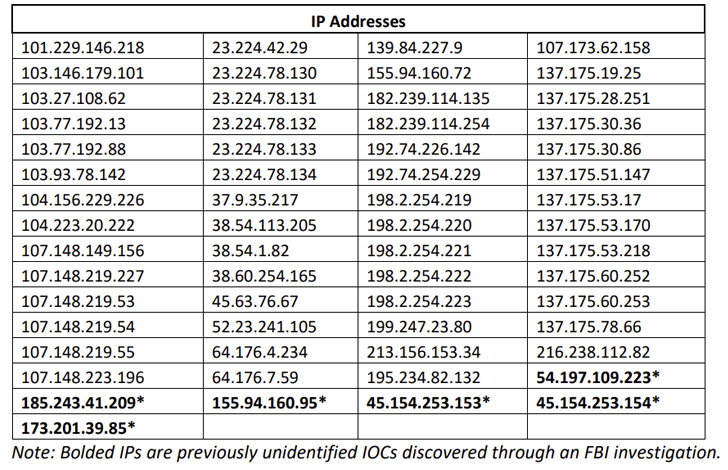

Федеральное агентство рекомендует клиентам немедленно изолировать и заменить все затронутые устройства ESG и просканировать сети на предмет подозрительного исходящего трафика.

Оно также сочло исправления "неэффективными" и что оно "продолжает наблюдать активные вторжения и считает все затронутые устройства Barracuda ESG скомпрометированными и уязвимыми для этого эксплойта".

Сообщается, что ошибка нулевого дня, отслеживаемая как CVE-2023-2868 (оценка CVSS: 9,8), была внедрена еще в октябре 2022 года, более чем за семь месяцев до того, как дыра в безопасности была устранена. Принадлежащий Google Mandiant отслеживает кластер активности China-nexus под именем UNC4841.

Уязвимость удаленного внедрения команд, затрагивающая версии с 5.1.3.001 по 9.2.0.006, позволяет несанкционированно выполнять системные команды с правами администратора в продукте ESG.

В наблюдаемых на данный момент атаках успешное нарушение служит каналом для развертывания нескольких типов вредоносных программ, таких как SALTWATER, SEASIDE, SEASPY, SANDBAR, SEASPRAY, SKIPJACK, WHIRLPOOL и SUBMARINE (также известных как DEPTHCHARGE), которые позволяют выполнять произвольные команды и уклоняться от защиты.

"Злоумышленники использовали эту уязвимость для внедрения вредоносных полезных данных на устройство ESG с различными возможностями, которые обеспечивали постоянный доступ, сканирование электронной почты, сбор учетных данных и эксфильтрацию данных", - заявили в ФБР.

Фирма по анализу угроз охарактеризовала UNC4841 как агрессивную и квалифицированную компанию, демонстрирующую склонность к изощренности и быстро адаптирующую свои пользовательские инструменты для использования дополнительных механизмов защиты и удержания своих позиций в высокоприоритетных целях.

Федеральное агентство рекомендует клиентам немедленно изолировать и заменить все затронутые устройства ESG и просканировать сети на предмет подозрительного исходящего трафика.